vulnhub靶场,West-Wild-v1.1

环境准备

靶机下载地址:https://www.vulnhub.com/entry/westwild-11,338/

攻击机:kali(192.168.58.130)

靶机:West-Wild-v1.1(192.168.58.158)

下载好靶机之后直接使用VMware Workstation Pro虚拟机导入环境,启动即可,将网段设置为NAT模式

信息收集

使用arp-scan确定目标靶机

确定目标靶机IP为192.168.58.158

使用nmap扫描查看目标靶机端口开放情况

开放端口:22、80、139、445

浏览器访问目标靶机80端口

没有发现什么可以利用的地方

网站目录结构扫描

可以看到,就只有一个网站主页,没有啥可以利用的地方

看来web端是没有啥可利用的了,前面可以看到对方还开启了smb服务

渗透过程

既然445(smb)端口开放,这就意味着可能存在共享目录,所以先通过samb枚举用户和查找共享文件夹

enum4linux 192.168.58.158

可以看到有一个共享文件wave,试着去访问共享资源

发现需要密码,但是神奇的是这里密码其实就是空密码

查看当前文件下的所有文件,发现FLAG1.txt,将FLAG1.txt下载到本地

查看FLAG1.txt的内容

内容应该是使用了base64加密,找网站去进行解密

可以看到,成功获得一个flag和一个账号密码:wavex:door+open

使用wavex:door+open进行ssh远程连接

权限提升

使用sudo su提权试试

提权失败,看看那些文件具有写的权限

find / -writable -type d 2>/dev/null

进入文件/usr/share/av/westsidesecret,发现下面有一个可执行文件

查看其内容,发现了另外一个账号密码:aveng:kaizen+80

使用aveng:kaizen+80去进行ssh远程连接

直接使用sudo su提权试试

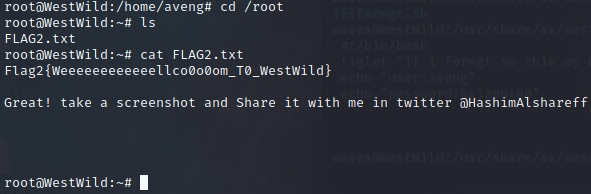

发现成功提权,切换其根目录,发现FLAG2.txt,West-Wild-v1.1靶机渗透结束

442

442

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?