本文由指南内容的精简总结和笔者个人理解编写而成,指南原文链接在文末。

数据分类分级、数据管理组织建设、通用安全措施要点在解读(一),文章链接在文末。

目录

一.数据相关角色和使用场景定义

- 数据安全与网络安全不同。网络安全着重于业务系统的安全,业务系统是定点、静止的;数据安全是对于存储中的数据、使用中的数据的安全保护,数据必然需要流动才有其价值。

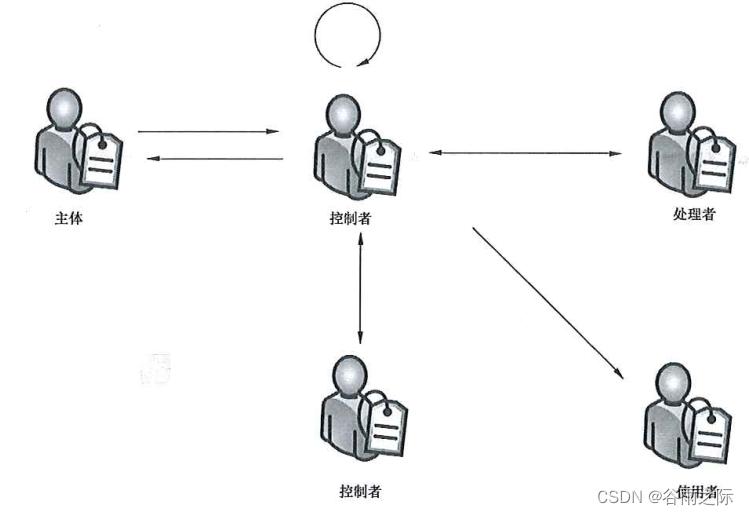

- 数据在流动中就涉及数据流动的场景和接触数据的相关人员,不同场景下存在不同角色。定义角色和场景有助于我们清楚分析数据流动时的安全风险点和风险影响范围,判断风险程度。

1.角色定义

| 角色分类 | 角色定义 | 角色举例 |

| 数据主体 | 个人健康医疗数据所标识的自然人 | 患者本人 |

| 数据控制者 | 能够决定健康医疗数据处理目的、方式级范围等的组织或个人 | 医保机构、提供健康医疗服务的组织 |

| 数据处理者 | 代表控制者处理其掌握的健康医疗数据或控制者提供健康医疗数据的组织或个人 | 健康医疗信息系统供应商、健康医疗数据分析公司 |

| 数据使用者 | 特定数据的特定场景下,既不属于主体、控制者或处理者,但利用健康医疗数据的相关组织或个人 | 科室医生 |

2.数据流通场景

- 主体-控制者之间

- 控制者-主体之间

- 控制者内部

- 控制者-处理者之间

- 控制者之间

- 控制者-使用者之间

二、典型场景数据安全分析

1.医生调阅数据

所属场景:控制者-主体之间

控制者:医生

主体:患者

1)角色定义

- 角色的定义划分由多个属性组成,并非按照单属性划分

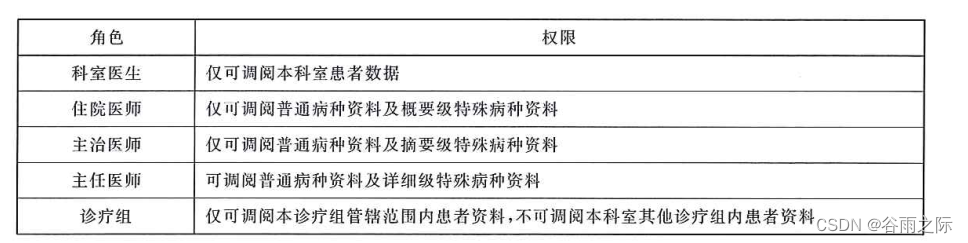

按照科室、职称、诊疗组定义角色类型

2)数据分类分级

数据分类可以采用点线法、点面法,医疗数据的复杂性要求需要从多个角度对数据分类

| 数据分类维度一 | 数据分类维度二 | 数据分级 | 数据示例 |

| 普通病种 | 概要级数据 | 2级 | 检验检查名称 就诊医院 就诊科室 |

| 摘要级数据 | 3级 | 检验检查报告 手术小结 住院小结 用药情况 | |

| 详细级数据 | 4级 | 住院详细病历 | |

| 特殊病种 | 概要级数据 | 2级 | 特殊病种检验检查名称 特殊病种就诊医院 特殊病种就诊科室 |

| 摘要级数据 | 3级 | 特殊病种检验检查报告 特殊病种手术小结 特殊病种住院小结 特殊病种用药情况 | |

| 详细级数据 | 4级 | 特殊病种住院详细病历 |

3)角色权限分配

- 权限的分配需要同时考虑角色和数据敏感性之间的关系,即:不同角色对不同数据有不同的使用权限。

4)技术防护措施

- 调研时需多种方式身份鉴别

- 数据调阅应考虑患者知情同意

- 调阅过程监控记录且异常报警

- 敏感数据调阅需要进行审计

2.患者查询数据

所属场景:主体-控制者之间

主体:患者或患者亲属

控制者:相关医疗机构

1)身份识别

- 本人需实名认证

- 亲属替代查询应同时需要亲属身份认证和患者身份认证

2)查询权限

- 敏感信息查询二次验证

- 查询时间范围限制

- 下载、复制、打印等权限分情况管控

- 数据下载安全保护义务告知

3.临床研究数据

1)场景与角色设定

基因数据安全不属于本标准讨论范围,应遵守专门的基因数据安全标准!

| 临床研究类型 | 相关方角色 | 解释 |

| 回顾性临床研究 | 控制者:临床研究机构、申办者 主体:受试者 | 申办者:医疗机构、学术界研究机构或健康医疗相关企业 |

| 前瞻性临床研究 | 控制者:医疗机构、申办者 主体:受试者 | |

| 临床基础研究 | 控制者:申办者、医疗机构 主体:受试者 | |

| 临床应用研究 | 控制者:申办者、医疗机构 主体:受试者 | |

| 临床路径研究 | 控制者:学术研究机构、健康医疗相关企业、医疗机构 主体:相关医护人员 | |

| 产品上市前研究 | 以上市获批未目的的临床试验的数据安全,按照相关主管部门规定 | |

| 产品上市后研究 | 控制者:申办者、医疗机构 主体:受试者 |

2)技术措施

因临床研究涉及的场景类型、相关方十分复杂,无法逐一详细说明。在保护措施上基本按照数据采集、传输、存储、处理、共享和销毁的数据生命周期思路来规定,同时要特别注意满足伦理审查和患者的知情同意,注意个人信息的保护!

4.二次利用数据

定义:政府部门、科研人员、企业等第三方出于非盈利性质目的申请对健康医疗数据的二次利用。

所属场景:控制者-使用者之间

控制者:医疗机构、区域卫生信息平台、医联体、学术平台

使用者:第三方

此场景从数据控制者角度可以视为将数据共享给第三方,因此可以从数据共享的角度采取安全措施。即:

数据准备——数据申请——数据审批——数据传输——数据销毁

1)数据准备

- 控制者应建立数据共享平台,并建立数据资源目录,供使用者查看和申请

- 控制者应对共享数据分类分级,并对患者的身份标识符做脱敏处理,定义数据敏感级别

2)数据申请

- 控制者应审核数据申请者的身份、数据使用目的、组织证明

- 应由数据申请者提供数据使用后的反馈,以便日后审核

- 应详细记录数据申请过程,留存数据申请日志

3)数据审批

- 应由数据安全委员会或第三方独立审批

- 审批成员应由多个业务方向人员、数据安全专家等组成

4)数据传输

- 应采取安全加密的数据传输手段

- 应每次验证数据接受者的正确性

- 应约定数据使用期限、数据应急方案

5)数据销毁

- 申请者应在数据使用结束后书面通知控制者

- 申请者应在数据使用结束后删除数据并记录数据销毁过程

5.健康传感数据

定义:健康传感数据时通过健康传感器采集的,感知、记录、分析被采集者健康状况相关、医疗服务等一切数据。

所属场景:控制者-主体之间、控制者-处理者之间

主体:佩戴健康传感设备的人员

控制者:使用健康传感数据的医疗机构

处理者:未控制者提供服务的机构,例如:信息系统服务商

1)技术安全措施

数据采集:

- 数据采集和使用征得主体同意

- 主体可选择开启或关闭数据采集、数据上传内容

- 应支持用户认证,确保主体和采集设备使用者为同一人

数据传输

- 采用数据加密后传输措施

- 控制数据传输流量

数据存储

- 可支持远程删除设备内存储的数据

- 传感设备中数据应加密存储

- 应支持数据存储备份功能

6.移动应用数据安全

定义:通过网络技术为个人提供在线健康医疗服务或医疗数据服务的移动应用程序(在线问诊、在线厨房、个人电子健康档案)

应与医疗器械数据相区分

涉及场景类型:本类涉及的场景和角色很多,都是围绕与应用发布者来的。

移动应用前端主要是数据采集和使用,而后端涉及数据处理、存储等操作。

本场景下的安全保护措施同样较为常规,同时可以参考移动应用安全的相关标准

7.商业保险对接

商业保险对接可视为医疗机构与第三方之间数据共享的场景,安全保护措施可以从与第三方数据共享的角度考虑

所属场景:控制者-使用者之间

控制者:医疗机构

使用者:商业保险公司

8.医疗器械数据

定义:具有联网或存储功能的医疗器械,在生产、使用和维护过程中产生的数据

医疗器械生产环节的数据安全由器械生产商负责。

医疗器械使用环节的数据主体是患者,数据控制者是医疗结构。

医疗器械维护环节的数据主体是患者,数据控制者是医疗机构,数据处理者是医疗器械厂商。

1)技术安全措施

- 关注医疗器械是否有远程接入维护功能,数据处理者是否可对数据远程操作。

- 关注医疗器械维护人员的认证和权限控制。

- 加强医疗器械使用的记录和审计。

三、总结

- 医疗健康数据涉及的数据类型十分复杂,本指南中只给出了大范围的分类参考,对于级别的定义也比较模糊,这就要求数据安全管理者需要根据组织内的实际情况探索适合自己的分类分级方式。分类分级的目的是实现细致化安全管理,不要为了“分类分级”而“分类分级”。

- 指南中对于场景的安全措施使用了大量的文字描述,看似繁琐复杂,其实只要捋清楚业务流程和数据流向,就能极大地梳理出风险点,把措施逐一对应到风险点即可。

- 指南附件最后给出了管理办法示例、数据申请示例,对数据安全人员十分有帮助。

指南原文下载链接:

GBT 39725-2020 信息安全技术 健康医疗数据安全指南.pdf(访问密码:1455)

2071

2071

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?