实践二 网络信息收集

一、实验目的

1、了解网络信息收集的有关知识

2、学习体会网络信息收集技术,以及防御者相应的防范和应对措施

3、学会使用相关的工具以及原理

二、实验内容及实验原理

实验环境

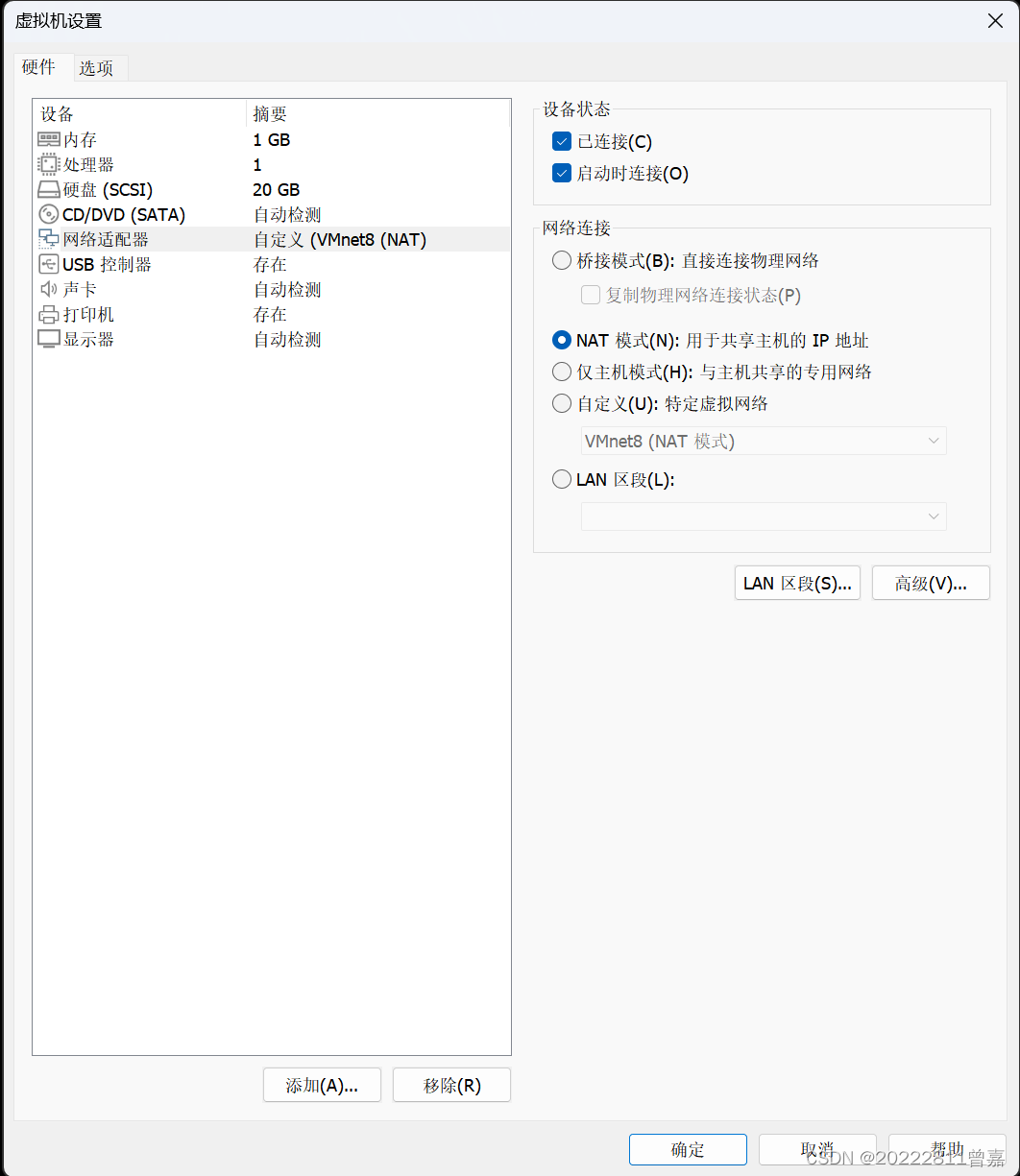

运行环境:VMware Workstation Pro、windows

攻击机:kali 、WinXP 靶机:SEEDUbuntu

网络配置都选择NAT模式

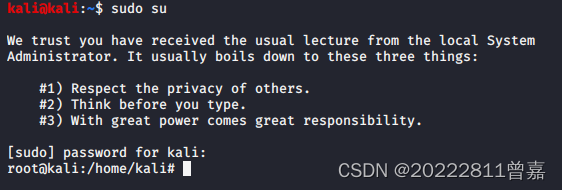

kali机的IP地址:192.168.200.6

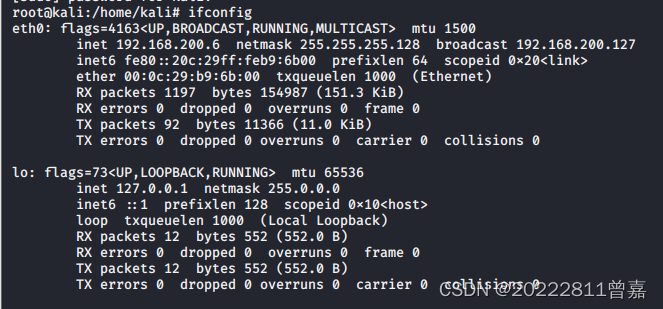

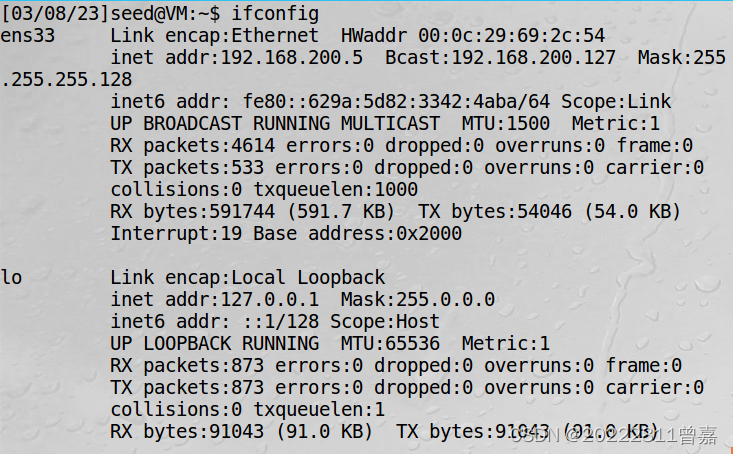

SEEDUbuntu的IP地址:192.168.200.5

实验原理

1、网络踩点

网络踩点是指攻击者有计划的对目标的信息收集,了解目标的信息安全状况。其目标是掌握目标的一些个人信息,为实施入侵做好准备。网络踩点最为常见的手段包括以下三种

(1)web搜索:利用Web搜索的强大能力对目标公开的信息进行挖掘。包括基本的Web搜索、高级Web搜索、元搜索等。

(2)DNS和IP查询:DNS和IP查询主要有以下几个步骤:DNS注册信息WHOIS查询,DNS到IP的映射,IPWHOIS查询,最后是从DNS与IP到真实世界中的地理位置查询

(3)网络拓扑侦察:网络拓扑侦察是为了进一步得到获得目标的网络拓扑结构

2、网络扫描与探测

网络扫描的基本目的是探测目标网络,以找出尽可能多的连接目标,然后再进一步探测获取类型、存在的安全弱点等信息,为进一步攻击选择恰当目标和通道提供支持。网络扫描的技术类型包括:主机扫描、端口扫描、操作系统与网络服务辨识、漏洞扫描等。

(1)主机扫描:

- 也称ping扫描,目的是找出网段内最活跃的主机

- 分为ICMP ping扫描、使用TCP协议的主机扫描、使用UDP协议的主机扫描

- 目前使用最为广泛的主机扫描软件是nmap

- 主机扫描没有特别有效的防止方法,可以采用例如nsort之类的网络入侵检测系统进行探测

(2)主机扫描:

- 在主机扫描确定活跃主机之后,用于探查活跃主机上开放了哪些TCP/UDP端口的技术方法

- TCP端口扫描包括Connect扫描、SYN扫描两种基本类型

- UDP端口扫描是对UDP开放端口与监听网络进行探测发现

- 最著名的端口扫描工具还是nmap。和主机扫描一样,也可以使用nsort之类的网络入侵检测系统进行防范,同时也可以记录端口扫描行为

(3)网络/系统类型探查:

- 目的是探查活跃主机的系统及开放的网络服务类型

- 系统类型探查的主要技术包括:操作系统主动探测技术、操作系统被动辨识技术

- 网络服务类型探查主要是寻找开放端口绑定的网络应用服务,分为网络服务主动探测技术、网络服务被动辨识技术。同样的,对比系统类型探查并没有好的防范方法

(4)漏洞扫描:

- 目的是探测发现目标网络中特定操作系统、网络服务与应用程序中存在的安全漏洞

- 基本原理是存在安全漏洞的操作程序、网络服务、应用程序对某些网络请求的应答,会和安全的实例存在一定的差别,利用差别来识别目标是否存在安全漏洞

- 目前最为著名的漏洞扫描软件是Nessus。避免漏洞扫描最重要的就是管理员利用漏洞扫描工具定期扫描,修补漏洞

3、网络查点

网络查点与网络扫描技术的关键区别在于攻击者的针对性与信息收集的目标性,网络扫描是在一个较大范围的网络中寻找可供攻击的目标主机或服务,而网络查点则是已经选择好攻击目标,针对性地收集发起实际攻击所需的具体信息内容。

网络服务旗标抓取、通用网络服务查点、类UNIX平台网络服务查点、Windows平台网络服务查点

三、实验步骤

1、从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

- DNS注册人及联系方式

- 该域名对应IP地址

- IP地址注册人及联系方式

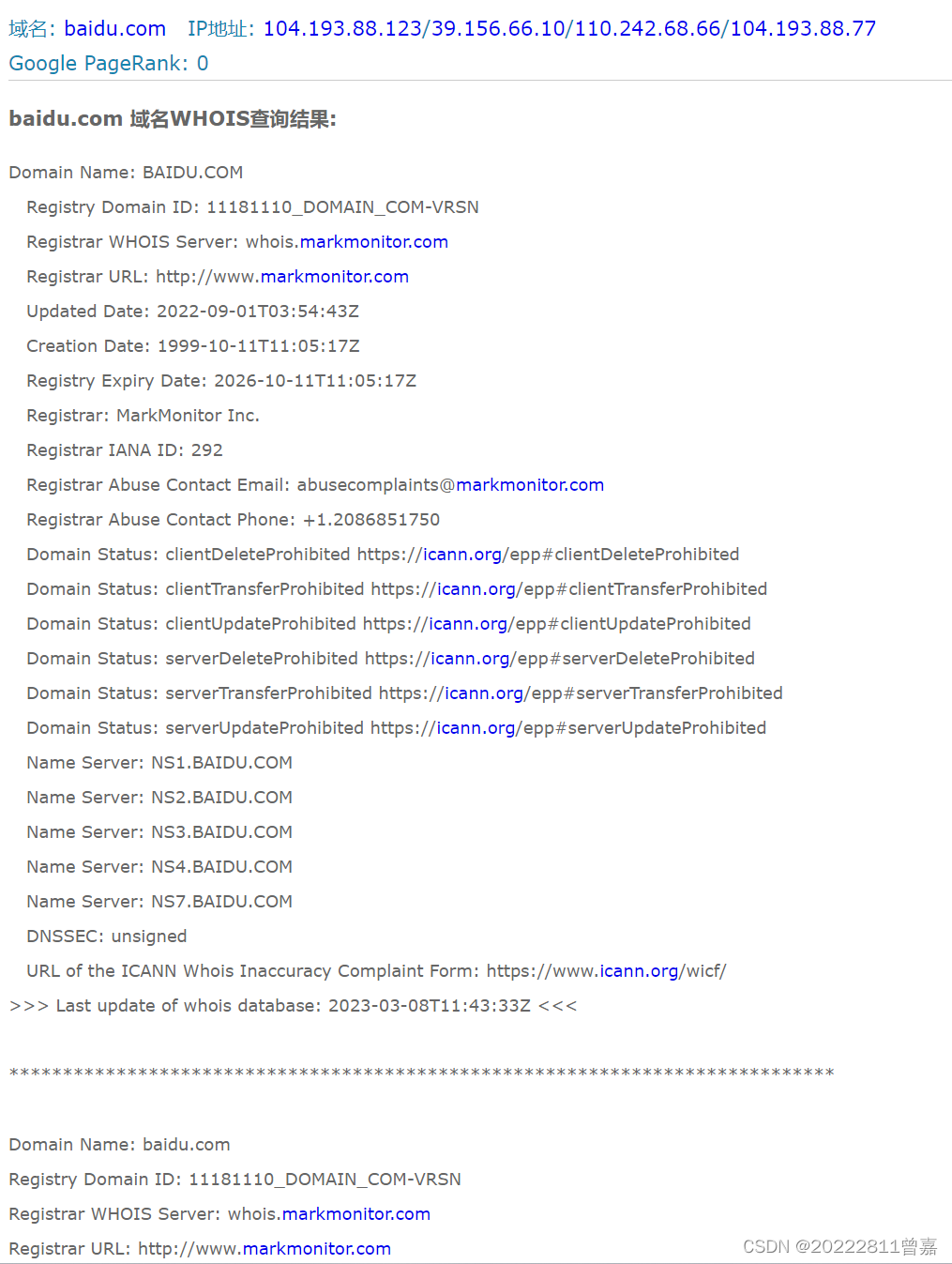

- IP地址所在国家、城市和具体地理位置 查询baidu.com,获取信息

(1)首先进入查找域名的网址whoissoft.com,查询域名的相关信息

以baidu.com为例

可以看到baidu.com的注册信息,包括注册创始人、联系方式、通讯方式、地址等

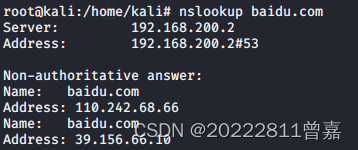

(2)在kali攻击机中,利用nsloopup baidu.com查询IP地址

(4)通过上一步查看到百度的ip地址为:110.242.68.66 和 39.156.66.10,回到whoissoft.com网站,查询110.141.68.66的相关信息

通过IP地址查询的结果,可以看到一些详细信息,一些描述,所在国家城市、IP地址的管理者、联系方式、来源等

2、尝试获取QQ中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

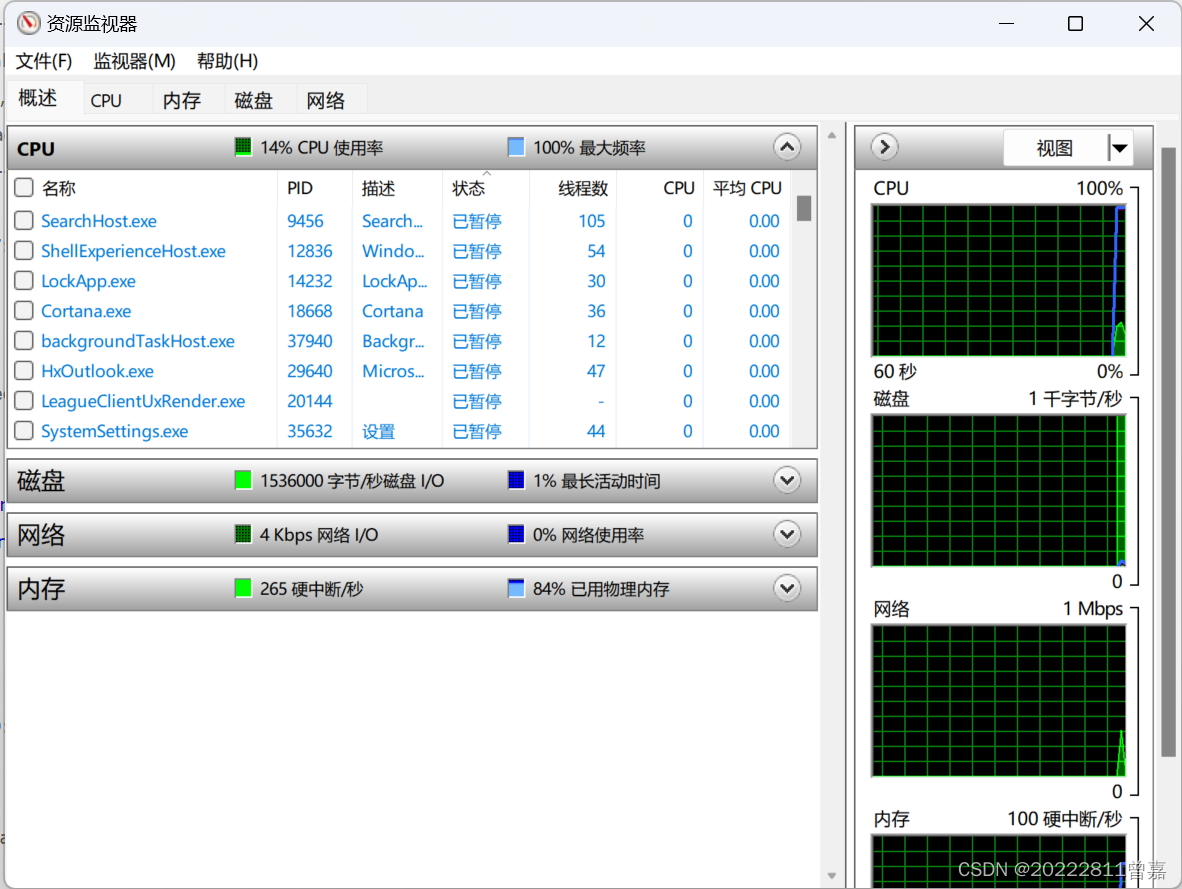

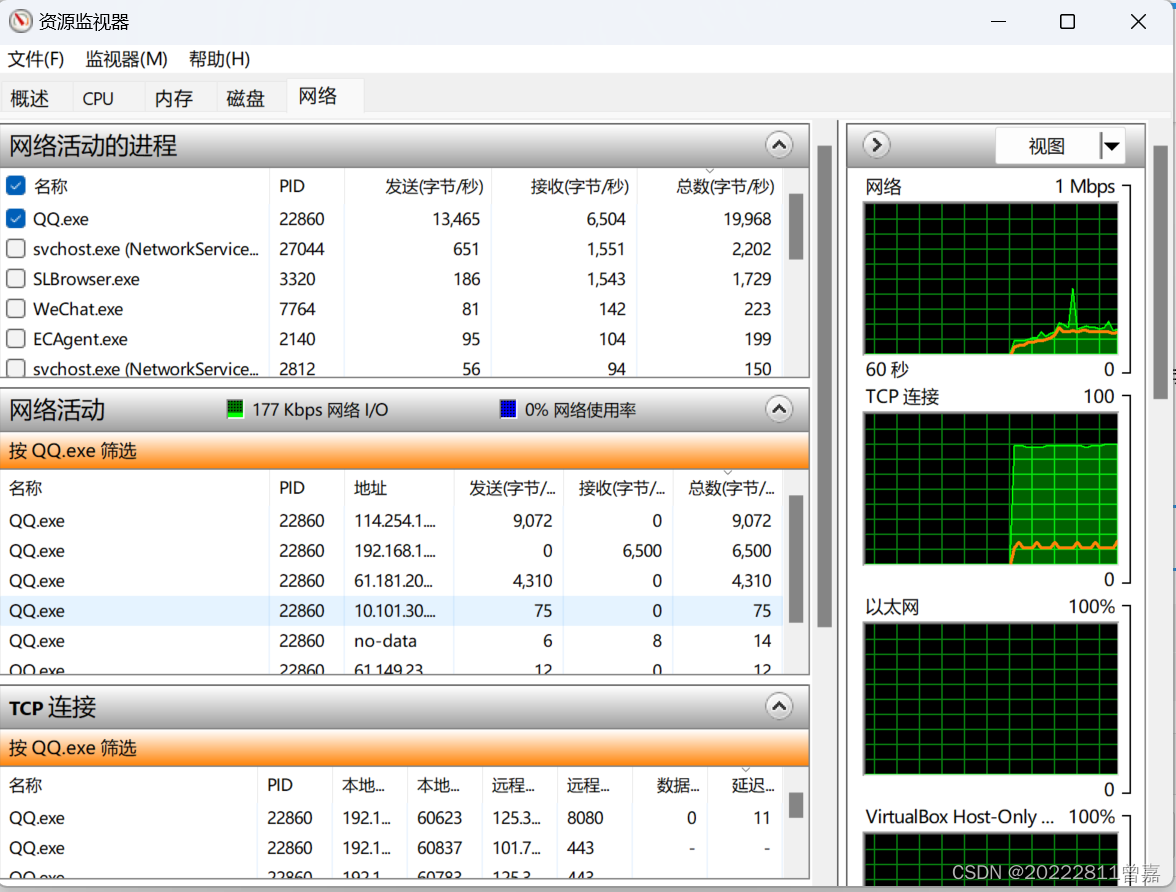

(1)从“任务管理器”的性能选项中点击打开“打开资源监视器”

(2)在“资源监视器”中选定“QQ.exe”筛选,通过QQ与目标好友发送消息,然后从“网络活动”的“地址”属性中查找好友IP地址

(3)在IP查询网站输入好友IP地址,查询好友现实地址

3、 使用nmap开源软件对靶机环境进行扫描

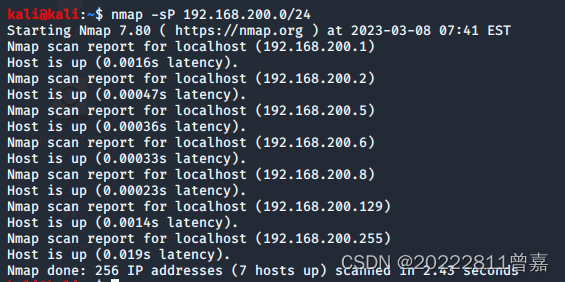

(1)查询靶机的IP地址是否活跃:在root模式下输入nmap -sP 192.168.200.0/24

确定靶机处于活跃状态,即显示Host is up。

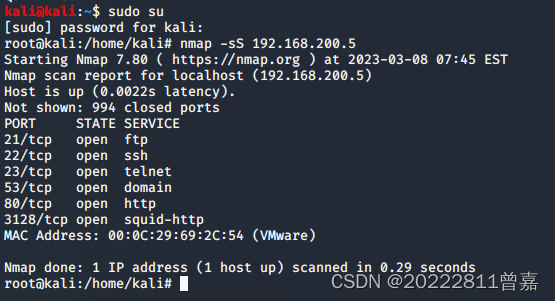

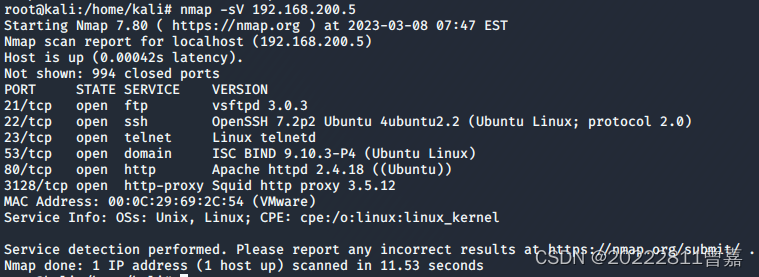

(2)查询靶机开放了哪些TCP和UDP端口,使用nmap -sV 192.168.200.5命令对靶机进行扫描

可以看到开放的网络服务有ftp、http、telnet、ssh等

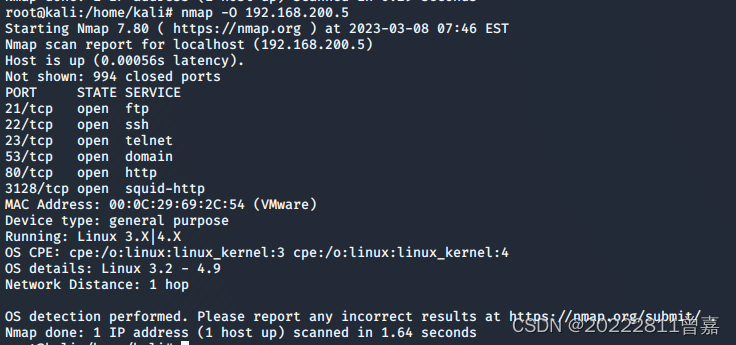

(3)查看靶机安装的操作系统和版本号,使用nmap -O 192.168.200.5命令对靶机进行扫描

可以看到操作系统的版本以及内核的版本

(4)查看靶机安装的网络服务,使用命令nmap -sV 192.168.200.5对靶机进行扫描。

4、使用Nessus开源软件对靶机环境进行扫描

(1)使用WinXP攻击机,利用其自身所带Nessus进行扫描。

使用https://localhost:8834/在火狐浏览器进入,出现弹窗直接点击了解风险即可。

(2)输入Username为 administrator,Password为 mima1234进入。

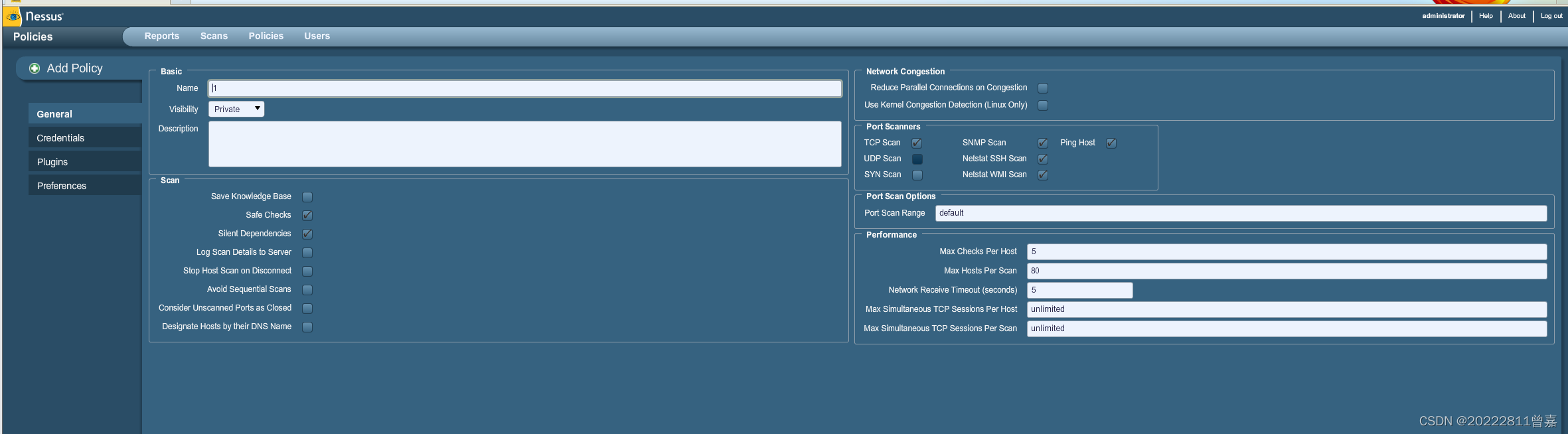

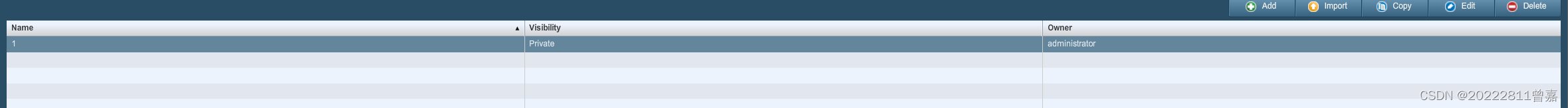

(3)点击 Policies–>Add 添加一个扫描策略

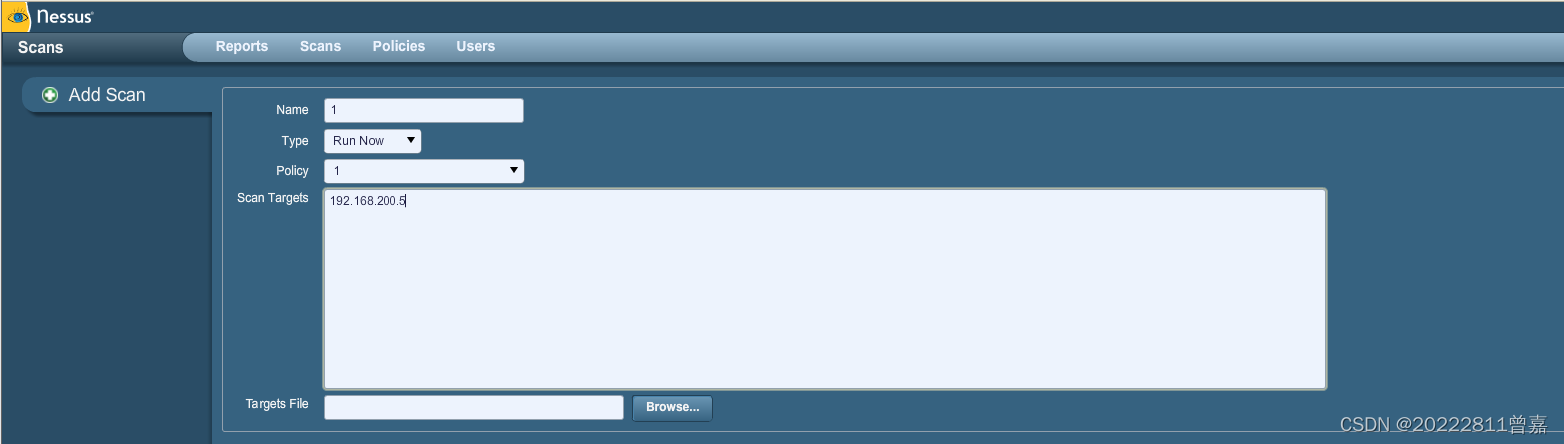

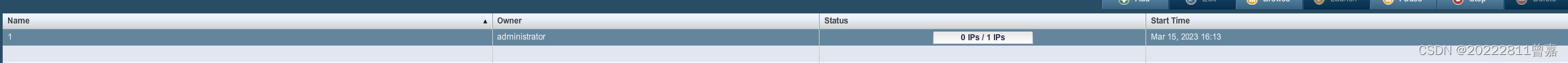

(4)点击Scans添加一个浏览,target填写要扫描的ip;然后等扫描完成后去Reports里查看。

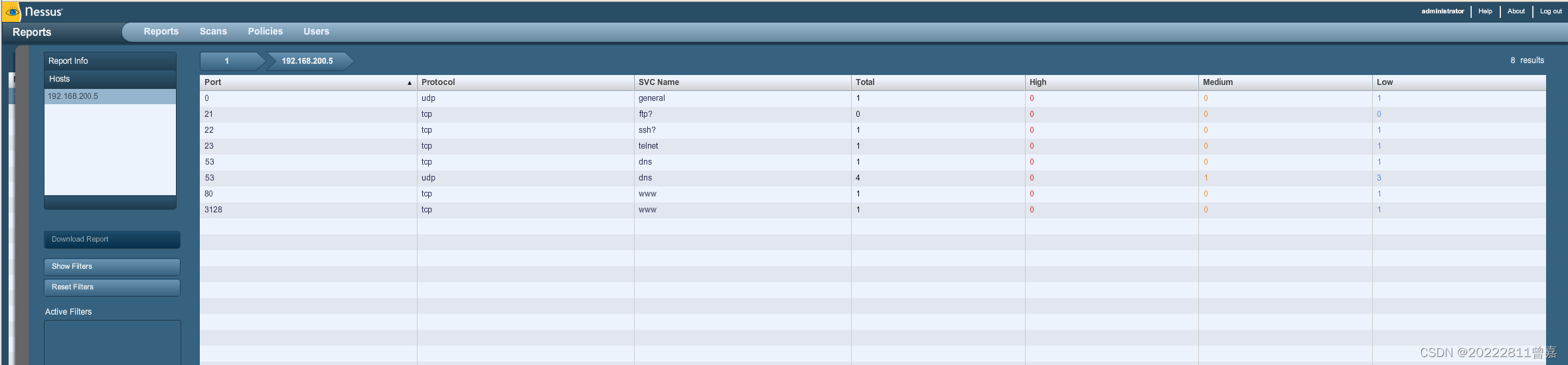

(5)以上显示出了开放的端口,然后具体查看,可以发现每个端口下存在的漏洞。

(6)以53端口下的33447为例,攻击者可能利用此问题毒害远程DNS服务器更容易,因此分流合法流量到任意网站。

5、搜索自己在网上的足迹

(1)搜索自己的姓名,发现主要显示的是同名的其他人

(2)搜索自己的学号姓名,可以发现自己提交过的作业

四、实验思考

(1)学习中遇到的问题及解决

问题1:在使用nmap扫描时出现指令错误

问题1解决方案:通过更仔细观看视频教程,发现自己输入的错误并改正

问题2:在kali攻击机上安装Nessus过程不顺利

问题2解决方案:查阅同学博客,按照其方式在WinXP攻击机上进行

(2)学习感悟、思考等

通过本次实验我对于网络信息收集的相关技术和方法有所了解,对网络攻防知识的学习有所提高。同时,通过实验提高了自己的动手能力和实践能力,但还有很多不足之处,需要进一步继续学习。

1165

1165

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?