实验目的:

1、了解嗅探器的工作原理及作用

2、查看相关协议数据包

3、捕获数据包,获取明文信息。

实验内容及要求:

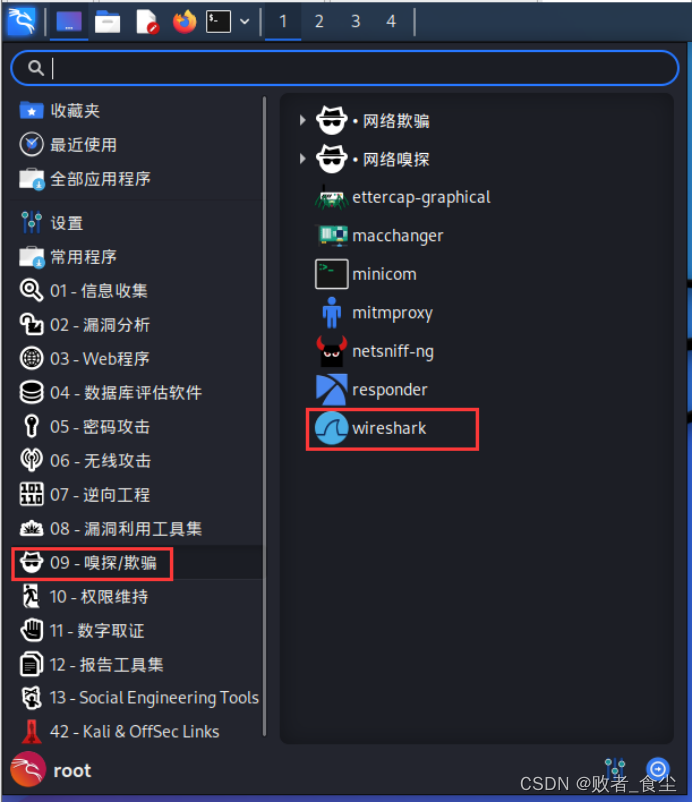

(一)使用嗅探器捕获非加密数据包

1、使用WireShark进行网络嗅探,查看各种操作的结果。如嗅探到的ftp登录密码。arp攻击的广播包。

实验仪器设备(实验环境):

PC机;

VMware Workstation 虚拟机;

Linux操作系统

实验原理(知识点):

网络嗅探器,可以理解为一个安装在计算机上的窃听设备,它可以用来窃听计算机在网络上所产生的众多的信息,可以窃听计算机程序在网络上发送和接收到的数据,用来接收在网络上传输的信息。

很多计算机网络采用的是“共享媒体"。也就是说,不必中断他的通讯,并且配置特别的线路,再安装嗅探器,几乎可以在任何连接着的网络上直接窃听到同一掩码范围内的计算机网络数据。这种窃听方式为“基于混杂模式的嗅探”(promiscuous mode)。以太网的数据传输是基于“共享”原理的:所有的同一本地网范围内的计算机共同接收到相同的数据包。这意味着计算机直接的通讯都是透明可见的。正是因为这样的原因,以太网卡都构造了硬件的“过滤器”,这个过滤器将忽略掉一切和自己无关的网络信息。事实上是忽略掉了与自身MAC地址不符合的信息。嗅探程序正是利用了这个特点,它把网卡设置为“混杂模式”。因此,嗅探程序就能够接收到整个以太网内的网络数据信息了。

实验过程:

使用WireShark进行网络嗅探

1、在Red Hat Enterprise Linux 7 服务器上部署vsftpd服务。

[root@localhost 桌面]# mkdir /mnt/cdrom

[root@localhost 桌面]# mount /dev/sr0 /mnt/cdrom/

mount: /dev/sr0 写保护,将以只读方式挂载

[root@localhost 桌面]# vim /etc/yum.repos.d/a.repo

[root@localhost 桌面]# cat /etc/yum.repos.d/a.repo

[a]

name=a

baseurl=file:///mnt/cdrom

enable=1

gpgcheck=0

![]()

2、关闭防火墙

在 ifconfig 命令下知道了其 ip 地址为 192.168.12.10

3、在本机上打开管理者模式

[root@localhost home]# vim /etc/vsftpd/vsftpd.conf![]()

[root@localhost home]# grep “#” -v /etc/vsftpd/vsftpd.conf

[root@localhost 桌面]# setsebool -P ftpd_connect_all_unreserved 1

[root@localhost 桌面]# useradd student

[root@localhost 桌面]# echo redhat | passwd --stdin student由于在虚拟机上找不到 /var/www/html,因此在管理者模式上无法连接上

问题解决

4、打开 kali 进行信息捕获

再操作一次,以便捕获信息

可以看到成功捕获到登录成功用户名 student 及密码 redhat

本文介绍了实验的目的,包括了解嗅探器的工作原理,通过WireShark捕获非加密数据包,如FTP登录密码和ARP攻击包。实验步骤详细描述了如何在Linux环境中配置网络嗅探工具,以及在VSFTPd服务中进行信息捕获的过程。

本文介绍了实验的目的,包括了解嗅探器的工作原理,通过WireShark捕获非加密数据包,如FTP登录密码和ARP攻击包。实验步骤详细描述了如何在Linux环境中配置网络嗅探工具,以及在VSFTPd服务中进行信息捕获的过程。

621

621

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?