在之前文章已经找到了params参数的生成位置,这里分析下加密算法

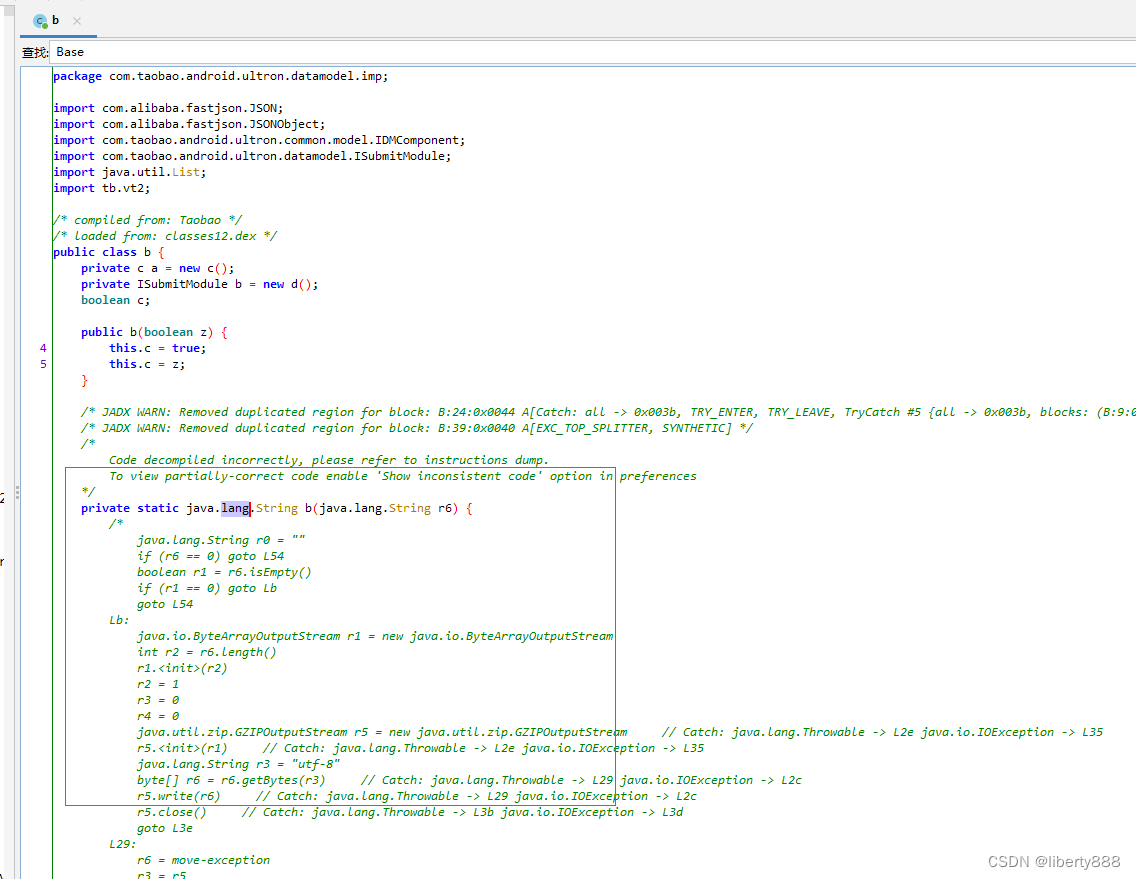

使用jadx打开APK,打开加密类,如下

发现这个b方法没有可读性,使用JEB打开,如下

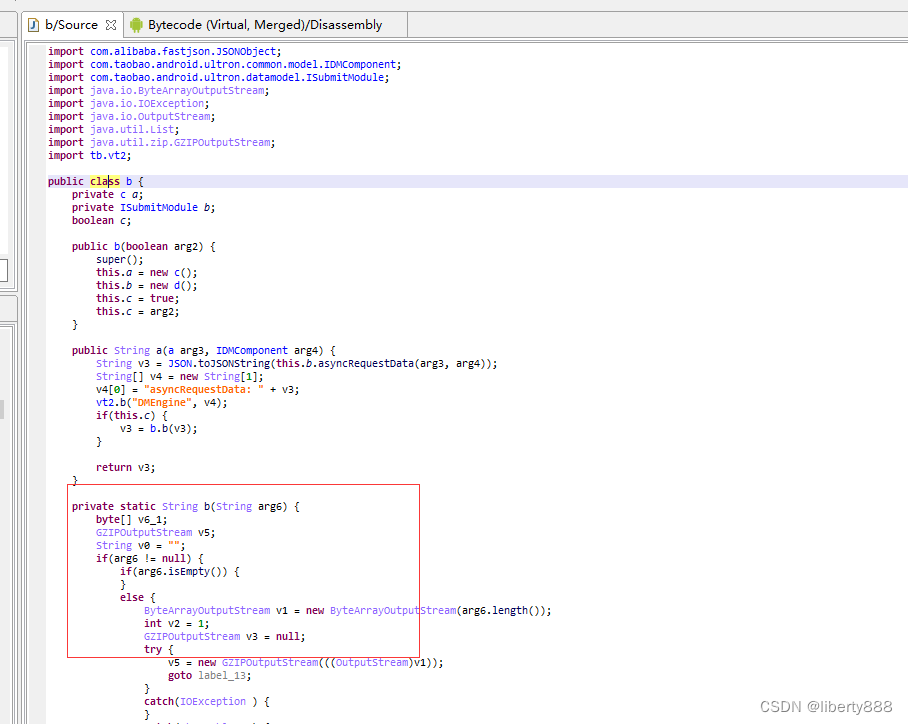

按TAB转化下,发现具有一定可读性,但是也是伪代码,代码直接扔到JAVA里是跑不起来的。

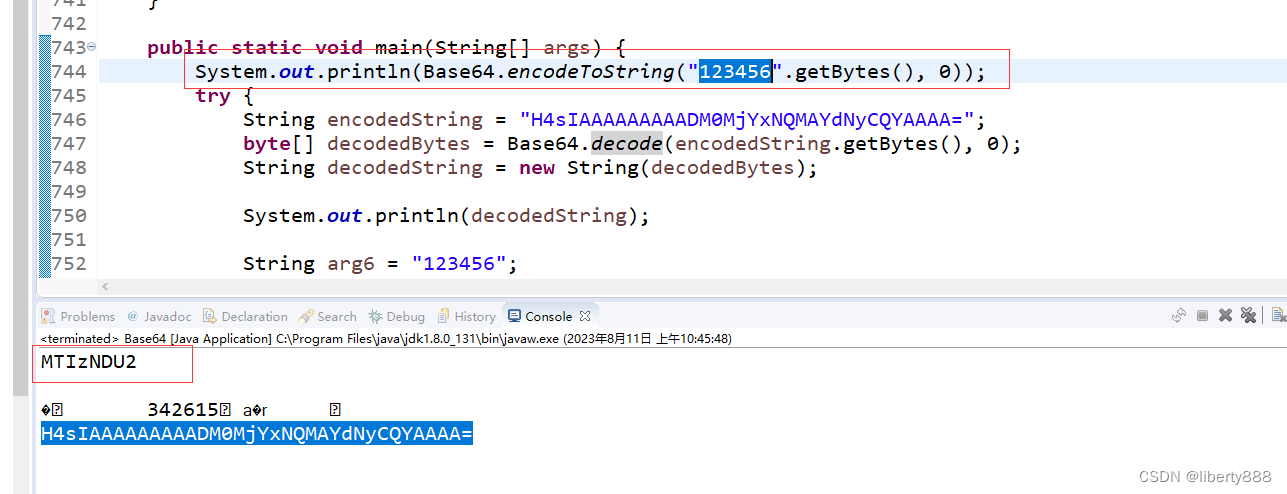

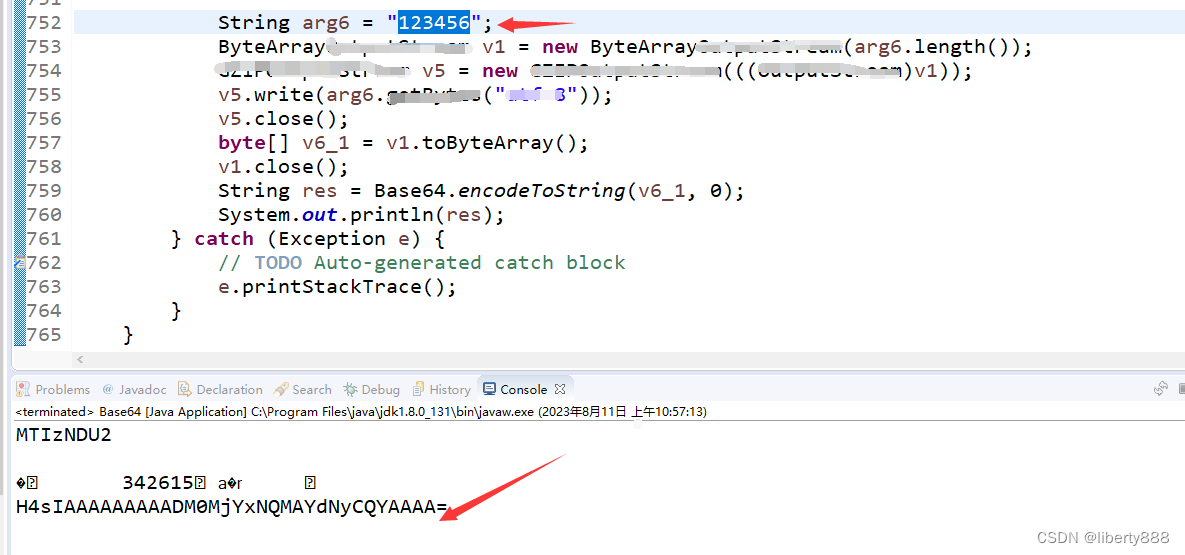

稍微分下可以得到使用了android.util.Base64.encodeToString(v6_1, 0);加密,注意这里的v6_1和入参arg6是不一样的,将android.util.Base64这个类复制到JAVA环境测试下,如下

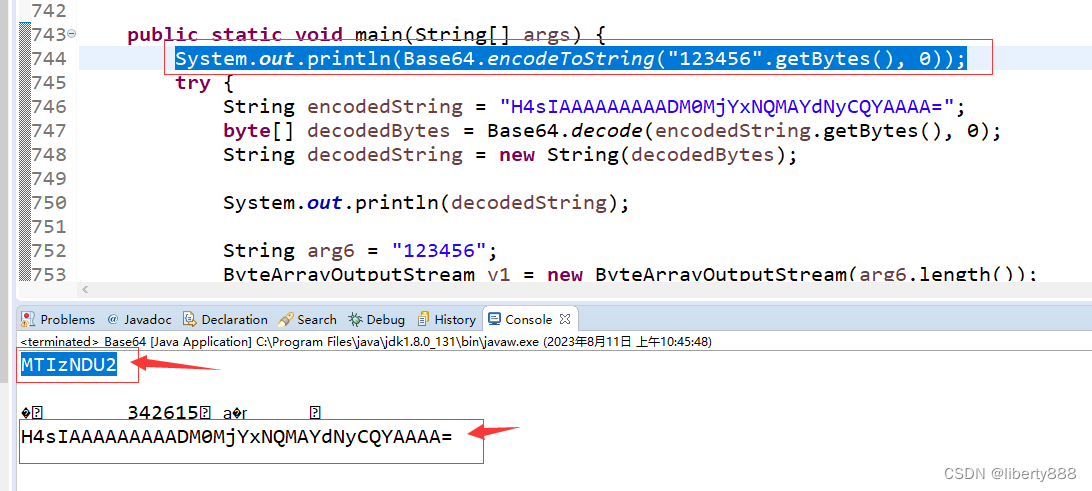

'123456'签名出来是MTIzNDU2,实际应该是H4sIAAAAAAAAADM0MjYxNQMAYdNyCQYAAAA=

这个b方法对入参进行了处理后再base64加密导致,照着JEB里面代码逻辑扣下,如下

这个b方法对入参进行了处理后再base64加密导致,照着JEB里面代码逻辑扣下,如下

这个123456加密结果就和APP一致了。APP结果可以hook输出看下。具体不难,自己练练手吧。

纯技术交流,请勿用于非法用途,如有权益问题可以发私信联系我删除.

文章主要分析APP加密算法,先通过jadx打开APK找到加密类,因b方法无可读性,再用JEB打开转化为有一定可读性的伪代码。经分析发现使用android.util.Base64.encodeToString加密,通过复制类到JAVA环境测试,按JEB代码逻辑处理后加密结果与APP一致。

文章主要分析APP加密算法,先通过jadx打开APK找到加密类,因b方法无可读性,再用JEB打开转化为有一定可读性的伪代码。经分析发现使用android.util.Base64.encodeToString加密,通过复制类到JAVA环境测试,按JEB代码逻辑处理后加密结果与APP一致。

2766

2766

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?