首先对一个普通用户来讲,通过80端口或者443端口对web服务器进行访问,当web服务器接收到请求后,进入后台数据库发送相应的数据库查询请求,数据库返回相应的数据库给web服务器,web服务器将接收到的HTTP请求返回给用户的浏览器,这就是一个普通用户的访问。但是SQL注入恰好也是利用正常HTTP服务的80端口或者443端口,因为是应用层的访问,所以从表面上来看,和正常用户的访问没有什么区别,因此SQL注入的隐蔽性极强且不易被发现。

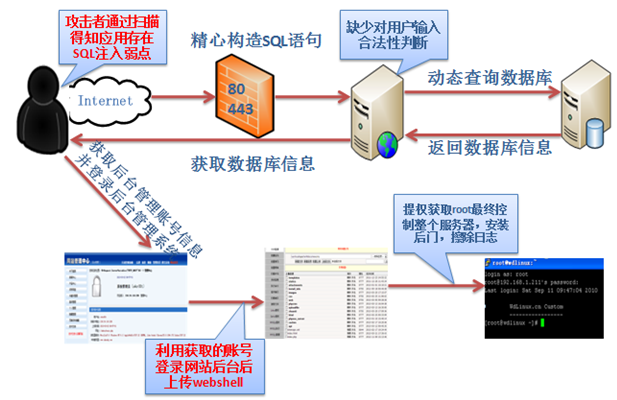

如图,我们也可以对这几个步骤对SQL注入的攻击原理进行简单的讲解。首先我们要明确的是,只有和数据库交互的动态网站才可能存在SQL注入的漏洞,静态网页是不会存在此漏洞的。关于动态网站和静态网站我们在上一章节做了介绍。我们要判断网站是否存在SQL注入漏洞,判断的方法有很多,可以是通过web扫描器或者是其他的扫描工具进行快速自动化扫描,也可以是人工探测方法。当然探测的时候我们要了解一定的SQL语句,或者是数据库相关的知识。当找到SQL注入漏洞,也就是我们说的SQL注入点的时候,是否存在这个漏洞呢?

接下来就要对找到的漏洞或者注入点进行验证和利用。在验证成功以后,如何去利用,这里需要一定的数据库知识,也就是数据库的相关查询语句。通过输入一些特殊构造的语句与数据库进行交互,最终获取到攻击者想要的数据。比如 网站后台的账号或密码,还有一些敏感的信息都可以通过这种方式来获取。对于一个常规的网站SQL注入攻击通常是在发现注入攻击后,就利用漏洞,进行网站管理的密码拆解,这个过程需要一步一步的来。首先要获取到当前连接的数据库名,然后再获取到数据库里存在的表,对于攻击者来说,比较感兴趣的是后台管理员的表,通常是admin表或者是users表,当获取到这些表以后,我们最重要的是要获取到后台管理员的账号和密码,就是这个表中相应的username和password的字段值。如果是用户表的话,那么最重要的也就是用户名和密码这两个字段。通过上述手段获取到账号和密码后,接下来就是要寻找到web管理的后台,很多时候,网站的后台地址就是域名后面加/admin就能直接访问到网站的后台地址。当然也有网站可能会改成其他名字。在找到网站管理后台的入口后,接下来我们就要用到获取到的网站管理员的账号和密码进行后台登录,相对来说,后台管理对网站的操作权限是非常大的,攻击者一但登录到网站后台,就有非常大的权限去操作,在成功登录后台以后,可以做非常多的事情,也可以对网站进行一些破坏行为,比如:篡改网页。假如我作为一个攻击者,在成功登录后台以后,我可能会发布一些恶意的信息,或者篡改网页,我也可以上传一些后门木马,修改用户信息,或者是从后台中得到一些会员账号的信息。最为攻击者,最主要的上传网络木马,也就是我们前面讲的web shell,在获取到web shell以后,如果网站没有额外的网站安全措施的话,那基本上就可以对这台网站的服务器进行操作。

我们再来看一下这个图,当攻击者利用扫描器或者是手工探测的方法,探测到服务器有漏洞,或者是有SQL注入漏洞,这里漏洞产生的原因,我们在后面会详细讲到。就是缺少对用户输入进行合法性判断,这时候,攻击者将自己精心构造的SQL注入语句提交给网站。网站也就是web服务器,web服务器再将相应的SQL语句传给数据库,数据库在接收到被精心构造的语句以后,从数据库引擎进行查询,最后将查询的数据信息返回给web服务器,web服务器再通过HTTP的请求响应包,返回给用户。这时候攻击者就有可能获取到网站管理员的后台账号和密码。假如攻击者在这里获取到了管理员的后台账号和密码,那他就可以直接登录到网站后台。登录到后台的第一步我们可以找一个具有上传功能的页面,比如发布图文信息。作为一个网站,可能经常会有发布新闻等内容,在发布新闻的时候可能需要上传一些附件,如图片。这个时候如果上传控制不严格,那攻击者就可以通过登录后台,利用网站的登录上传功能,将网络木马,也就是web shell上传到web服务器。拿到web shell以后,就可以对服务器进行更大程度的操作,当有一定权限以后,我们可以通过web shell进行提权操作,也就是web shell当前的用户权限提升为系统管理员权限,在提升权限以后,就可以直接连接服务器或者通过反弹等渐进方式连接到服务器,获取更大的操作权限。如果作为攻击者,要长期隐藏,那我们就可能对当前的操作日志进行一定的处理。比如说:清理我们的攻击IP的日志,或者再留更多的系统后门,或应用程序的后门,以便重新的控制。这个是SQL注入的攻击原理。

文章来源:麦子学院

原文链接:http://www.maiziedu.com/wiki/websafety/sqlprinciple/

3889

3889

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?