1. 简单介绍

Power BI 平台提供了Rest Api后,大家都可以使用一些工具去进行访问了。Service Principle(服务主体) 是其中一种身份验证方法,可用于让 Microsoft Entra(以前名字是Azure AD) 应用程序访问 Power BI平台的内容和 API。当你在Microsoft Entra ID中注册了一个应用程序后,自动会产生一个Service Principle 给注册的应用程序。

这边主要试一下在微软的Power Automate中,运用Service Principal去访问Rest Api

2. 使用Service Principal访问Power BI Rest Api的步骤

2.1 注册应用程序

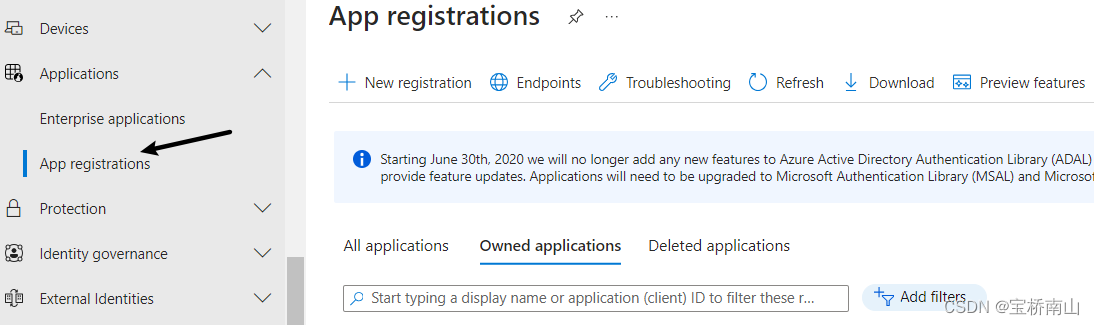

在 Microsoft Entra admin center 中,点击左侧的App registrations即可开始创建注册应用,

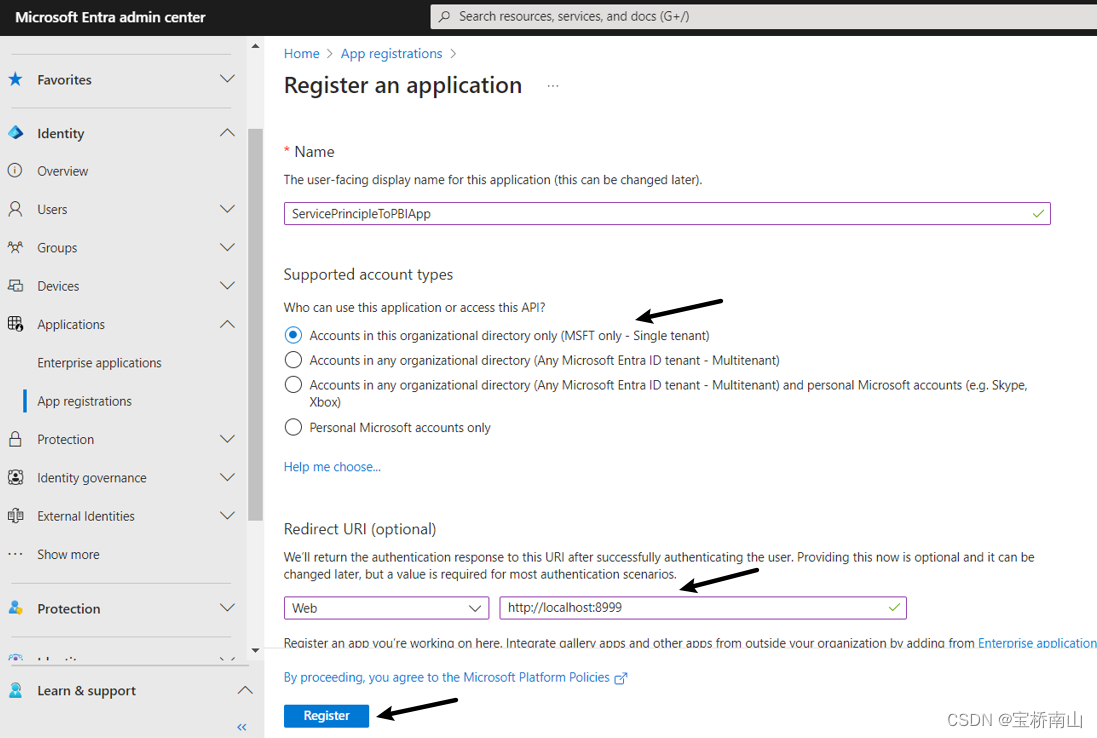

输入应用相关的配置信息,点击注册。

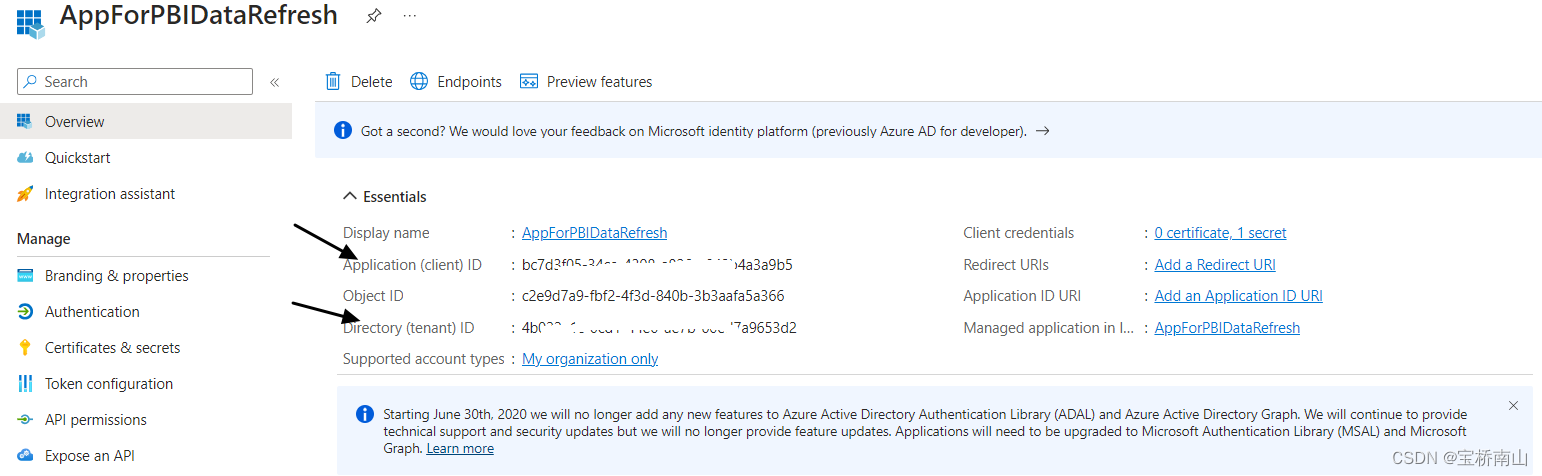

点击注册按钮后,会出来下面这个界面,需要把页面中的 Application(Client ID) 和 Directory ID(tenant ID) 记录下来,后面会用到的。

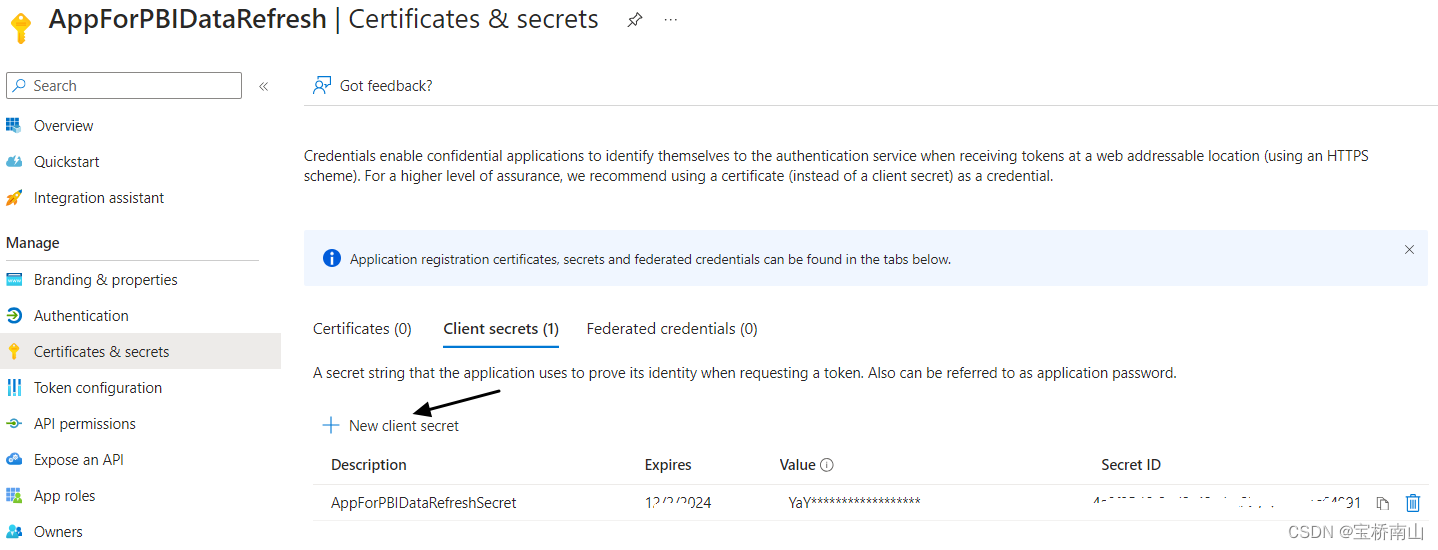

接着点击左侧的 Certificates & secrets, 去产生一个密钥,

生成密钥后,记得即时保存,因为密钥只会显现一次,

具体的注册应用程序的步骤也可以参考微软的这篇文章 Register a Microsoft Entra app

一旦应用程序注册好了之后,其实Service Principal就在Azure上自动创建好了。

2.2 Power BI Workspace和Admin Portal的一些设定

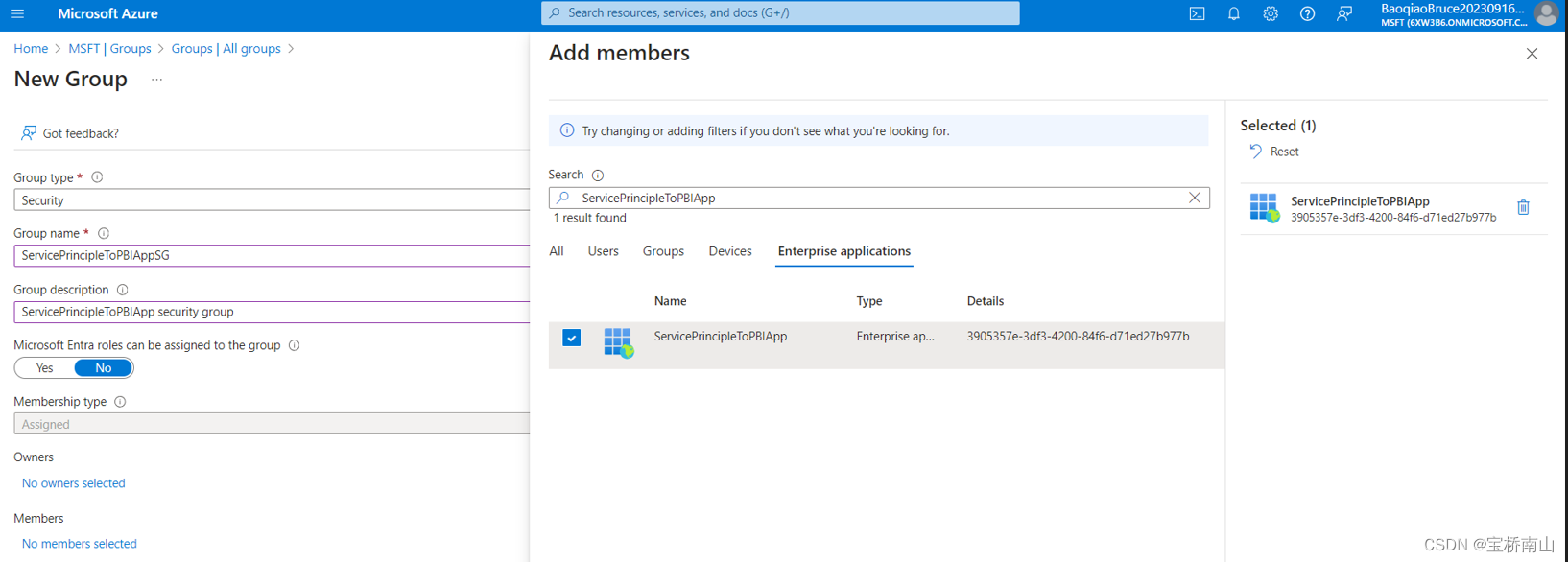

2.2.1 在Microsoft Extra ID中创建一个Security Group,

点击 Create AD Group 链接,创建一个 Security Group,

接着把上面注册的应用程序对应的Service Principal加入到这个Security Group中。

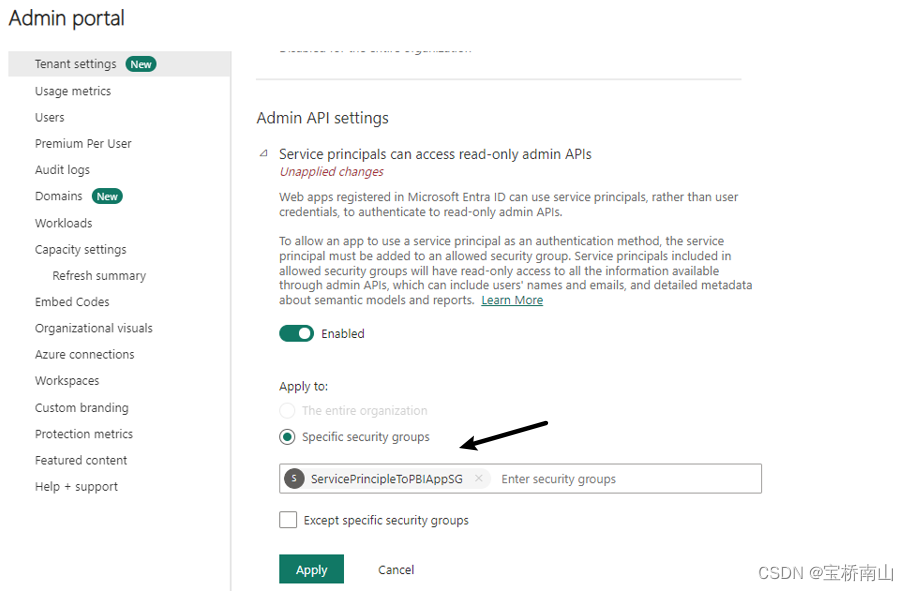

2.2.2 配置Power BI Admin Portal

这里主要是要授权Service Principal去访问Power BI的内容,

对上面创建的Security Group授权即可。

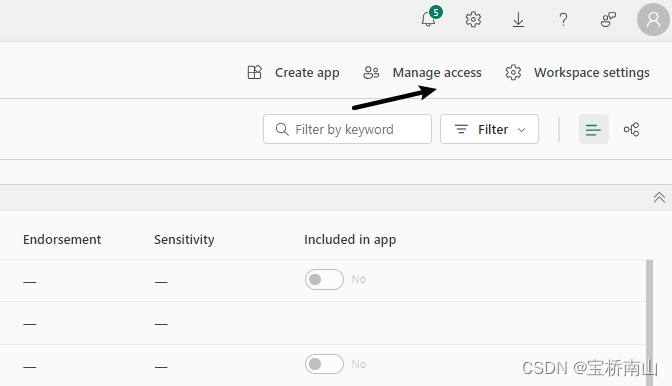

2.2.3 配置 Power BI Workspace

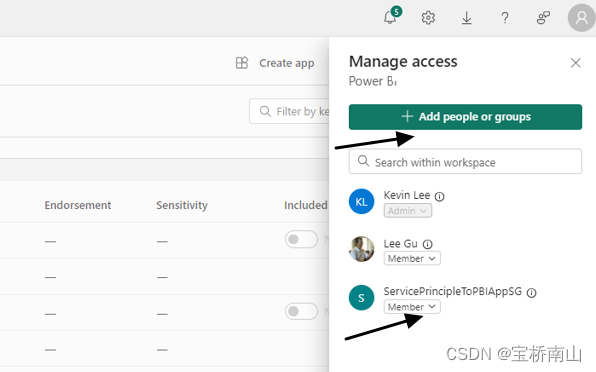

访问 Power BI Workspace, 点击 右上角的 Manage access

点击 Add people or groups,然后对前面注册的Service Principal授权,

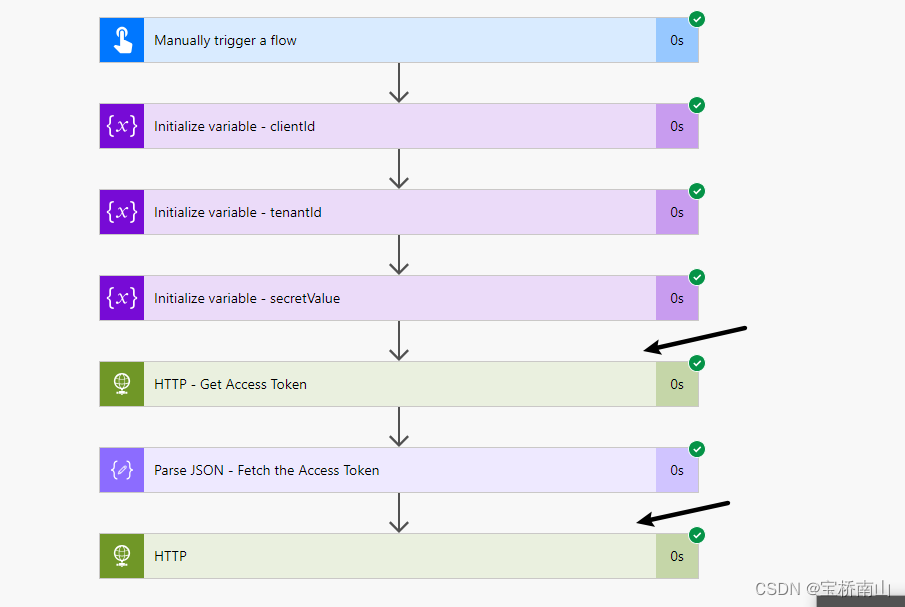

3. 创建一个Power Automate 工作流

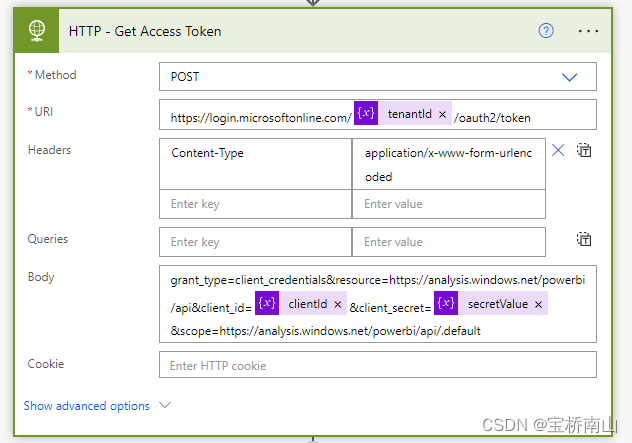

3.1 获取Access Token

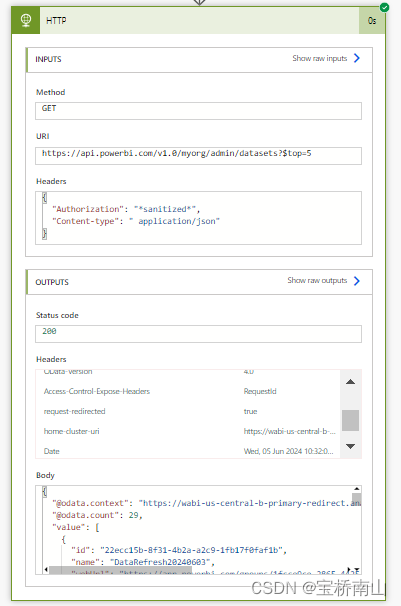

Http操作的设定是这样的

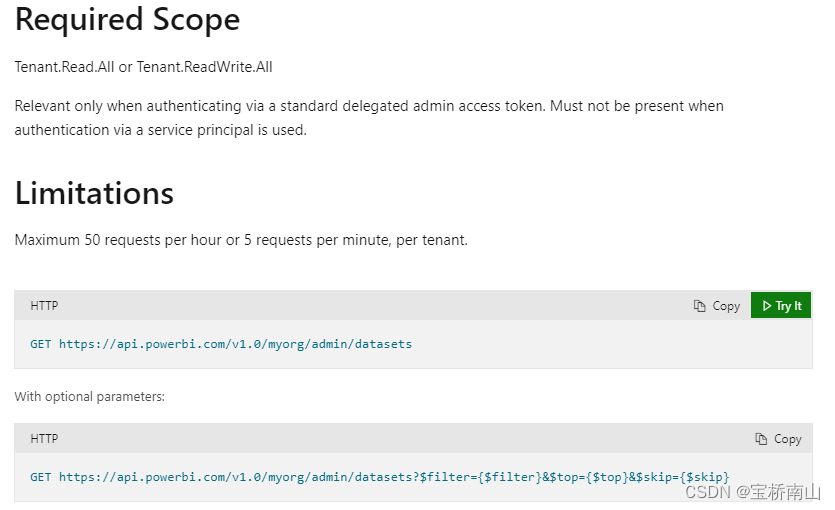

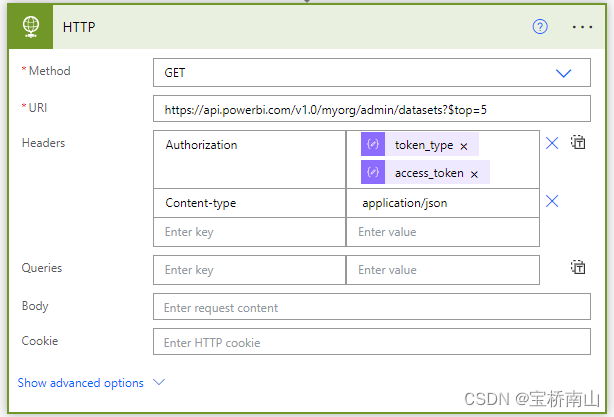

3.2 访问 Power BI Rest Api

这里假定想要获取 Power BI Workspace Dataset 的信息,

3.3 运行结果

4. 其他的信息

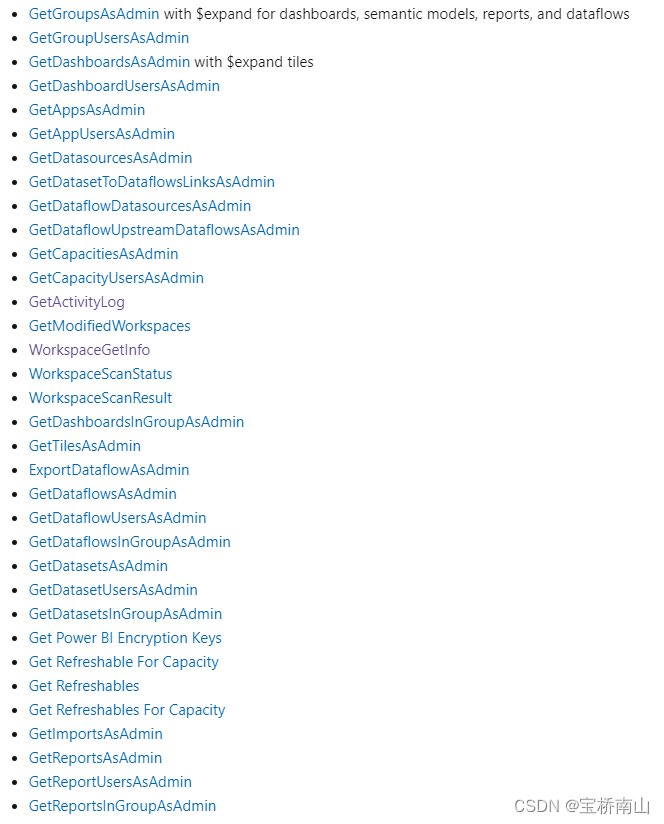

4.1 Power BI Rest Api 可访问列表

当前(到2024-06-05为止)使用Service Principal可以访问到下面这些Power BI Rest api,

列表可能会变化,

参考链接 为只读管理员 API 启用服务主体身份验证 - Microsoft Fabric | Microsoft Learn

以上简单介绍了一下Service Principal访问Power BI Rest Api的情况,如果哪里有错误的地方,麻烦告之!谢谢,谢谢

2110

2110

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?