1 easycap

下载文件,解压打开之后得到一个pcap流量包

wireshark打开发现全是tcp流量

没有其他的东西直接找个数据使用tcp追踪流

直接就得到了flag

flag{385b87afc8671dee07550290d16a8071}

2 隐藏的钥匙

下载文件解压

得到一张图片

使用010 Editor打开

搜索flag得到

将(Mzc3Y2JhZGRhMWVjYTJmMmY3M2QzNjI3Nzc4MWYwMGE=)复制到CTF Tools进行base64解码得到

flag{377cbadda1eca2f2f73d36277781f00a}

3 另外一个世界

下载文件解压之后得到一张图片

使用工具010打开

将最后的二进制数字全部取下来

01101011011011110110010101101011011010100011001101110011

将数字八位为一组,转换为10进制,对照ASCII码得到字符

01101011 | 107 | k |

01101111 | 111 | o |

01100101 | 101 | e |

01101011 | 107 | k |

01101010 | 106 | j |

00110011 | 51 | 3 |

01110011 | 115 | s |

flag{koekj3s}

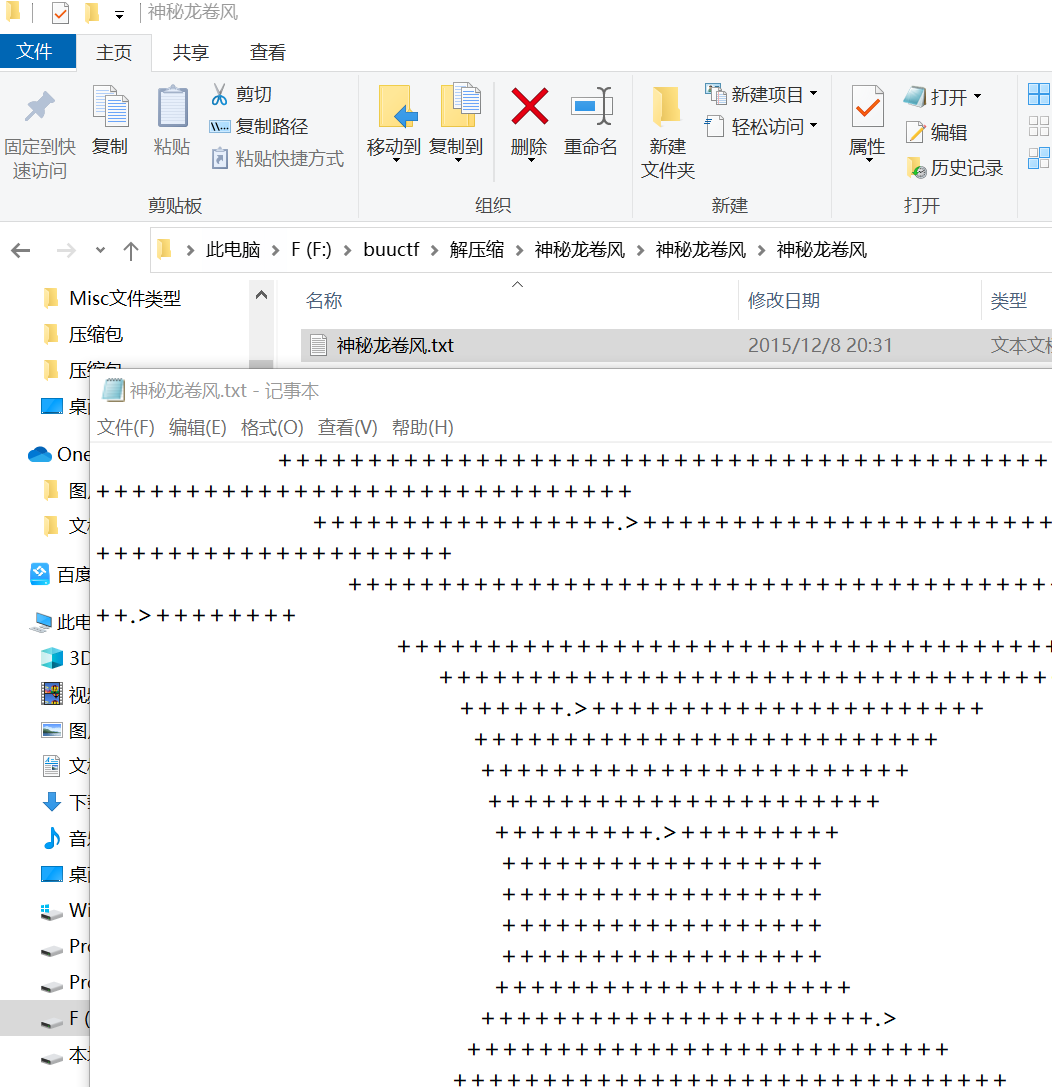

4 神秘龙卷风

下载文件解压之后得到一个rar压缩包

根据题目所说密码为四位数字

直接使用ARCHPR爆破

解压文件得到一个txt文件

https://www.splitbrain.org/services/ook

在线解码工具

将文件内容复制到文本框内

点击解码得到flag

flag{e4bbef8bdf9743f8bf5b727a9f6332a8}

5 被劫持的神秘礼物

下载文件得到一个流量包

wireshark打开

因为需要找到密码,所以直接过滤http知道POST请求方式

对第一个包选择右键进入HTTP追踪流

得到账号为admin密码为adminb

adminadminb

使用32位小写的md5解密

md5(adminaadminb,32) = 1d240aafe21a86afc11f38a45b541a49

md5(adminaadminb,16) = e21a86afc11f38a4

根据题目要求需要对md5进行32位小写加密

所以flag{1d240aafe21a86afc11f38a45b541a49}

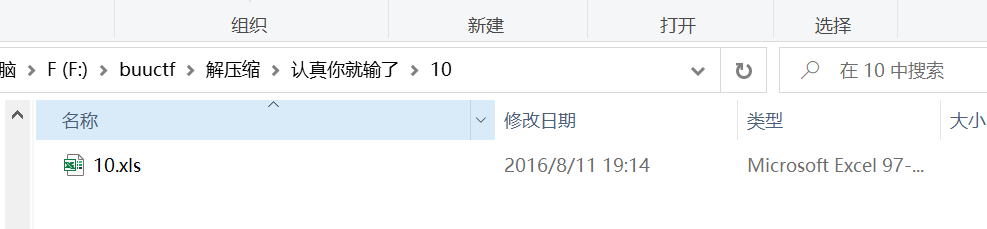

6 认真你就输了

下载文件解压之后得到一个表格

使用010 Editor打开搜索flag

可以看到这个文件里面有隐藏文件

使用kali进行分离

分离之后得到一个文件

按照之前在010上面找到的路径进行查找

\认真你就输了\10\_10.xls.extracted\xl\charts\flag.txt

flag{M9eVfi2Pcs#}

7 藏藏藏 1

下载文件

得到一张图片和一个txt文件

txt文件没有什么东西,然后将图片放到kali里面使用foremost进行分离

分离之后得到

在zip文件中有一个压缩包,解压之后

然后得到一个福利.docx文件,打开之后是一个二维码

使用QR Research打开

flag{you are the best!}

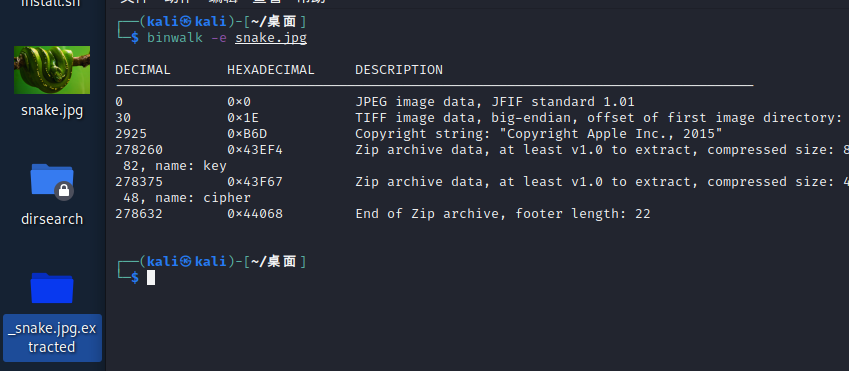

8 snake

下载文件之后得到一张图片

查看之后没有发现有用的东西

直接kali分离一下

将文件拿出来查看一下

打开文件

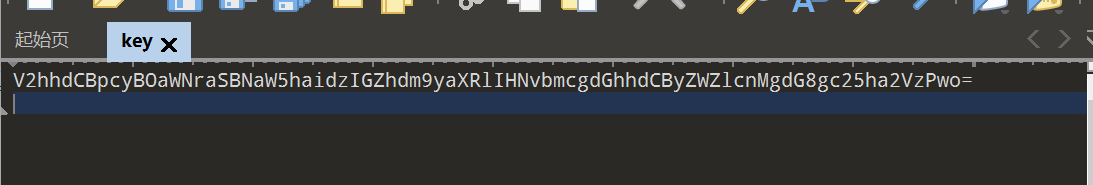

使用010查看一下key的信息

得到一个base64编码,复制翻译一下

What is Nicki Minaj's favorite song that refers to snakes?

上网查一下发现

得到Anaconda

再打开另一个文档,发现打不开。最后搜索,看到说snake不仅代表蛇,还有Serpent的意思,然后找到了一个Serpent解密的在线网站:Serpent解密http://serpent.online-domain-tools.com/

key使用anaconda

得到CTF{who_knew_serpent_cipher_existed}

然后将CTF转为flag提交

flag{who_knew_serpent_cipher_existed}

9 佛系青年

下载文件

解压发现需要密码

然后使用010打开查看是伪加密还是

查看文件底部确实是伪加密,更改数据

然后将文件另存为

解压文件

打开fo.txt

搜索一下发现这个是一种加密方式

与佛论禅在线:http://www.keyfc.net/bbs/tools/tudoucode.aspx

flag{w0_fo_ci_Be1}

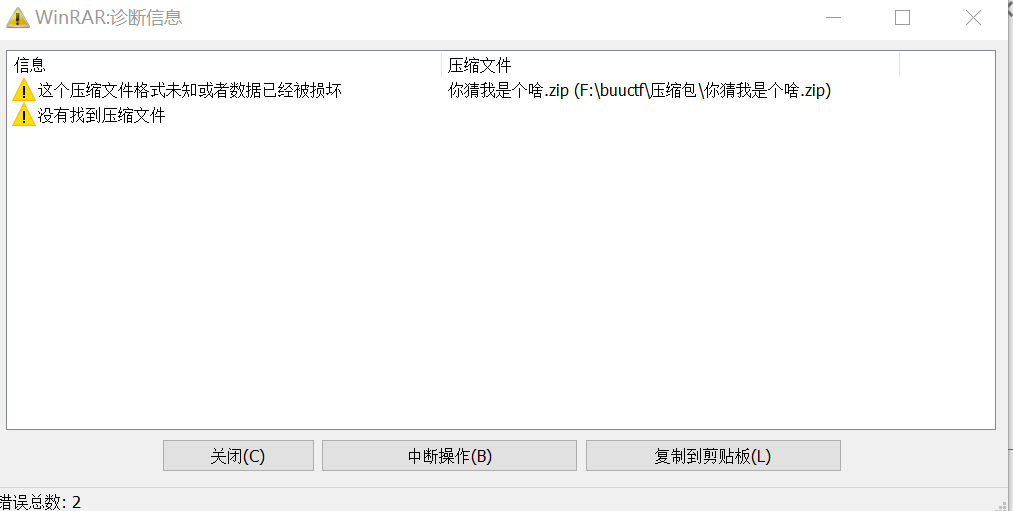

10 你猜我是个啥

下载文件,解压文件时出现了点意外

然后打算使用010查看一下是文件损坏还是

结果这flag直接出来了

尝试了一下,还真是flag

flag{i_am_fl@g}

11 菜刀666

解压文件

得到一个流量包

过滤POST的包

http.request.method==POST

在tcp.stream eq 7中发现了大量数据

FF D8开头FF D9结尾,判断为jpg图片,将这些十六进制复制出来,以原始文件流写入文件

#Author: MoChu7

import struct

a = open("str.txt","r")#十六进制数据文件

lines = a.read()

res = [lines[i:i+2] for i in range(0,len(lines),2)]

with open("res.jpg","wb") as f:

for i in res:

s = struct.pack('B',int(i,16))

f.write(s)

在这个流中还发现了传输了一个hello.zip

foremost分离流量包,得到一个zip,输入上面图片上的密码

解压得到flag

flag{3OpWdJ-JP6FzK-koCMAK-VkfWBq-75Un2z}

12 just_a_rar

下载解压之后得到一个rar文件

名字叫4位数,直接使用ARCHPR工具破解密码

得到密码为2016

解压之后得到

使用010 Editor打开,搜索f查找一下

直接因为有字符分开,所以搜索一个进行查看,得到flag

flag{Wadf_123}

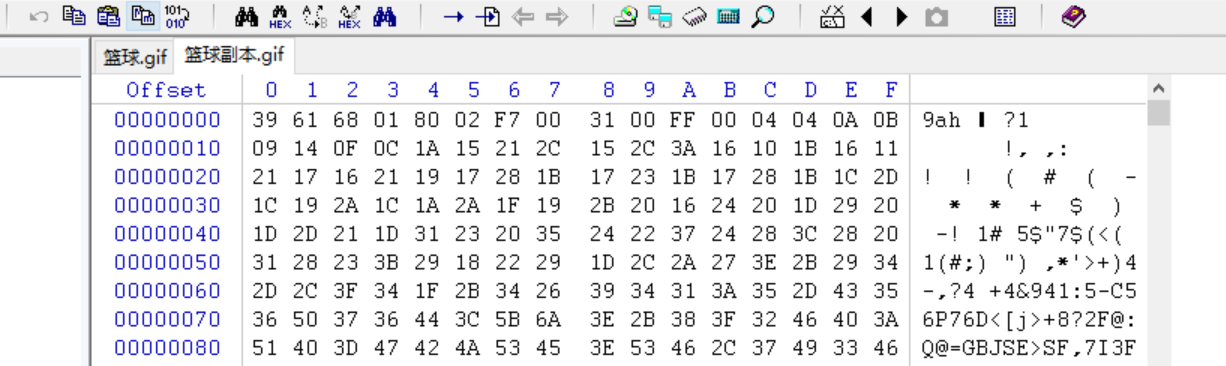

13 鸡你太美

下载文件解压查看一下

得到两张图片,暂时不能判断flag在那张图片里面

只能慢慢找

两张图片都查看一下,发现副本的那张图片缺少了GIF的开头

然后将47 49 46 38 添加到开头的地方保存在看一下

1右键,选择粘贴0字节,选择插入的0字节数为4

将光标移动到第一个0的位置,依次输入47 49 46 38

然后就可以看到出现了GIF8的开头

保存图片

再次查看图片就能得到一张带字符动图

将字符写下来加上flag{}

flag{zhi_yin_you_are_beautiful}

14 一叶障目

下载解压文件得到

图片题,直接使用010看一下

啥问题没有,然后百度一下发现是因为宽高的原因

修改宽为:01 E2,高为:07 77

然后再次打开就能得到

flag{66666}

最后在查的时候发现了,我的010有问题,好像是因为图片有问题,但是010没有给我报出来

最后也是在找到了一个修复图片CRC错误的脚本,留下来吧,下次说不定还能用到

#coding=utf-8

import zlib

import struct

#读文件

file = '1.png' #注意,1.png图片要和脚本在同一个文件夹下哦~

fr = open(file,'rb').read()

data = bytearray(fr[12:29])

crc32key = eval(str(fr[29:33]).replace('\\x','').replace("b'",'0x').replace("'",''))

#crc32key = 0xCBD6DF8A #补上0x,copy hex value

#data = bytearray(b'\x49\x48\x44\x52\x00\x00\x01\xF4\x00\x00\x01\xF1\x08\x06\x00\x00\x00') #hex下copy grep hex

n = 4095 #理论上0xffffffff,但考虑到屏幕实际,0x0fff就差不多了

for w in range(n):#高和宽一起爆破

width = bytearray(struct.pack('>i', w))#q为8字节,i为4字节,h为2字节

for h in range(n):

height = bytearray(struct.pack('>i', h))

for x in range(4):

data[x+4] = width[x]

data[x+8] = height[x]

#print(data)

crc32result = zlib.crc32(data)

if crc32result == crc32key:

print(width,height)

#写文件

newpic = bytearray(fr)

for x in range(4):

newpic[x+16] = width[x]

newpic[x+20] = height[x]

fw = open(file+'.png','wb')#保存副本

fw.write(newpic)

fw.close

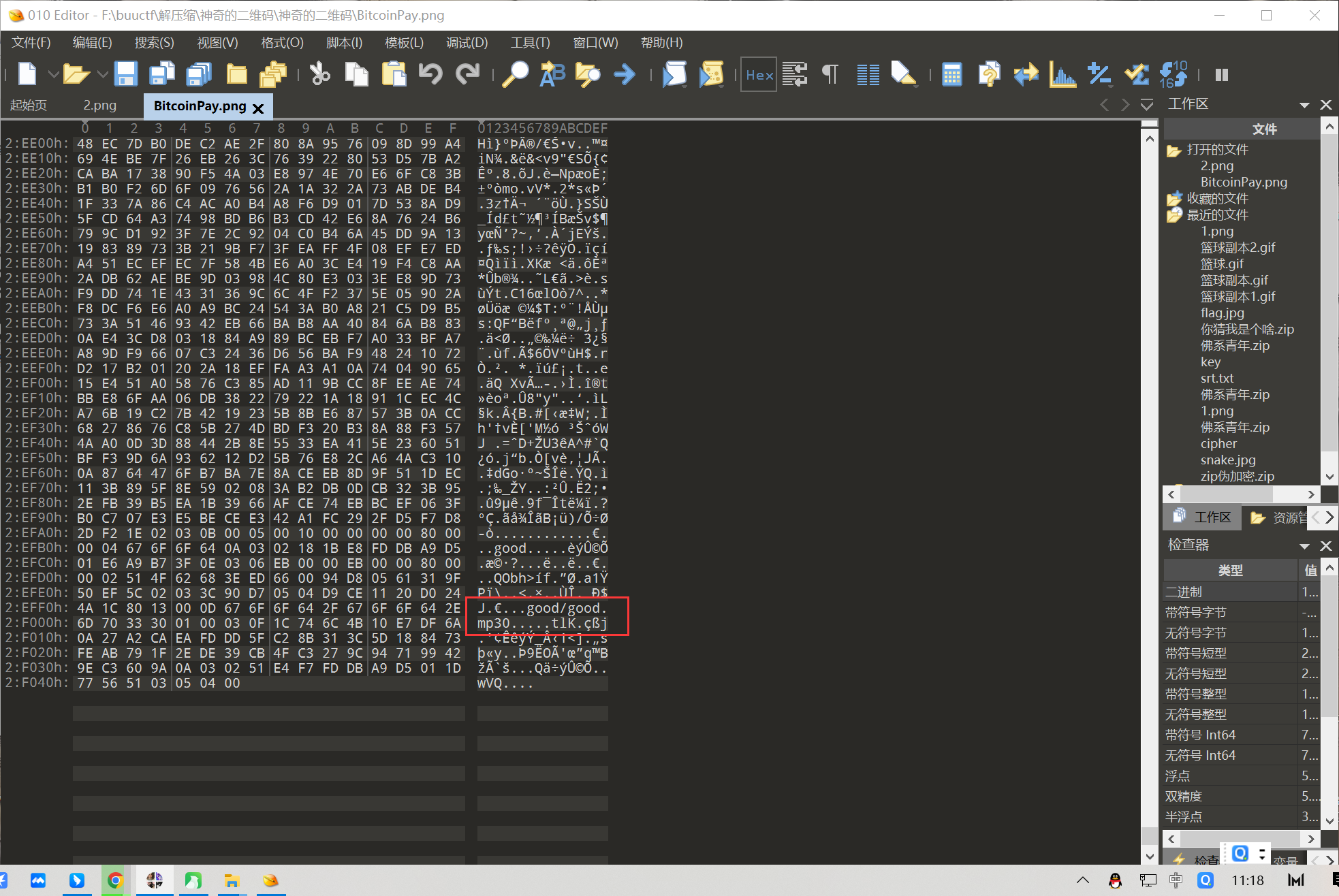

15 神奇的二维码

下载文件解压看看有什么神奇的

确实够神奇的

辛辛苦苦做个题还要我钱,没钱直接二维码解析器看看

打开文件之后得到

swpuctf{flag_is_not_here}

结果,这个东西不是flag

那就使用010看一下,然后发现果然还有隐藏文件

使用kali进行分离一下试试

拿进去之后改个名字,不然得多输入好多字符

结果一看,懵了,这么多东西

先把能看的都看一下

flag.jpg

flag.doc

encode.txt

能看的都看了,其他的都是压缩文件,不够这个txt文档这个一看就是base64加密之后的

小葵解密一下看看

asdfghjkl1234567890这个应该是解压的密码,至于是不是先试试再说

得到这个也不知道是什么个东西,先解压其他的看看吧

还真是一个密码

不过打开没什么用

下一个,一个一个试吧

716A 7104 17012

没有一个有用的东西

直到到了18394.rar压缩文件时,秘密不管用了

然后想起flag.doc这个文件,继续解密吧,不知道经过了多少次加密,上python

同时也在网上搜了一个base解码的代码,⬇

import base64

def decode(f):

n = 0;

while True:

try:

f = base64.b64decode(f)

n += 1

except:

print('[+]Base64共decode了{0}次,最终解码结果如下:'.format(n))

print(str(f,'utf-8'))

break

if __name__ == '__main__':

f = open('./flag.txt','r').read()

decode(f)

不够在此之前还是先建立一个flag.txt文档吧,将flag.doc里面的直接全部复制到新建flag.txt文件里面,毕竟这代码网上找的我也不知道能不能识别doc文件

然后将flag.txt和base解码的放到同一个目录下

然后运行一下

真够狠的,加密20次,网页解码都懒得弄上去了

得到了comEON_YOuAreSOSoS0great

现在在试一下18394.rar的密码是不是这个

还真是,解压之后得到一个good的文件夹,打开看看

漂亮,一个good.mp3文件,音频

使用工具Audacity打开

音频的题不会,上百度看看大佬怎么做的吧

粗线条为-

细线条为.

记录得到该段摩斯电码

-- --- .-. ... . .. ... ...- . .-. -.-- ...- . .-. -.-- . .- ... -.--

将该摩斯电码放到在线解译工具上

http://zhongguosou.com/zonghe/moErSiCodeConverter.aspx

然后转换为小写就能得到flag

flag{morseisveryveryeasy}

另外一种方法没试过,有试过的人能说一下得到flag了吗?

1110

1110

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?