[GUET-CTF2019]zips1

1.打开附件

是一个加密的压缩包

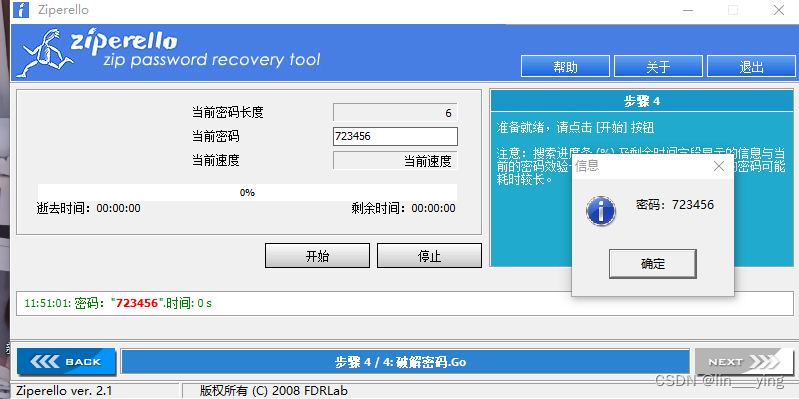

2.暴力破解压缩包

得到压缩包密码

3.010Editor

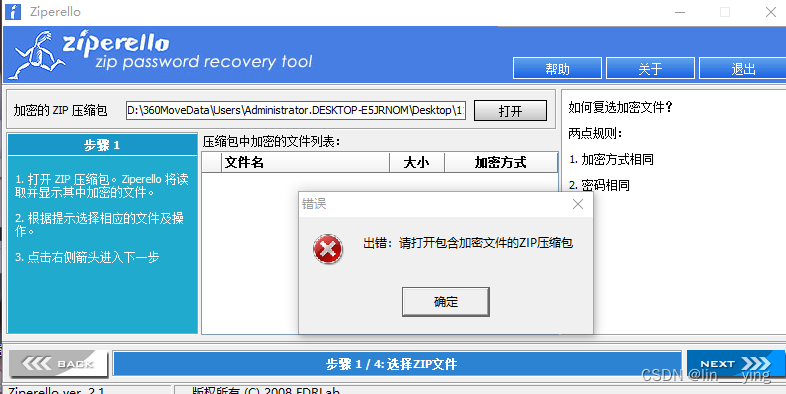

解密之后又得到一个加密的压缩包

发现不是解密文件

用010Editor打开是伪加密,将09 00 给为 00 00

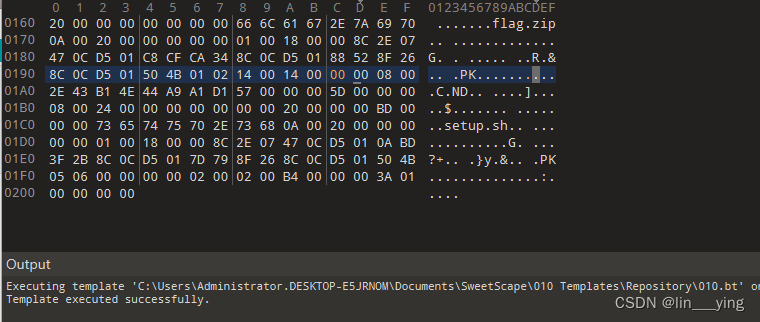

4.Python

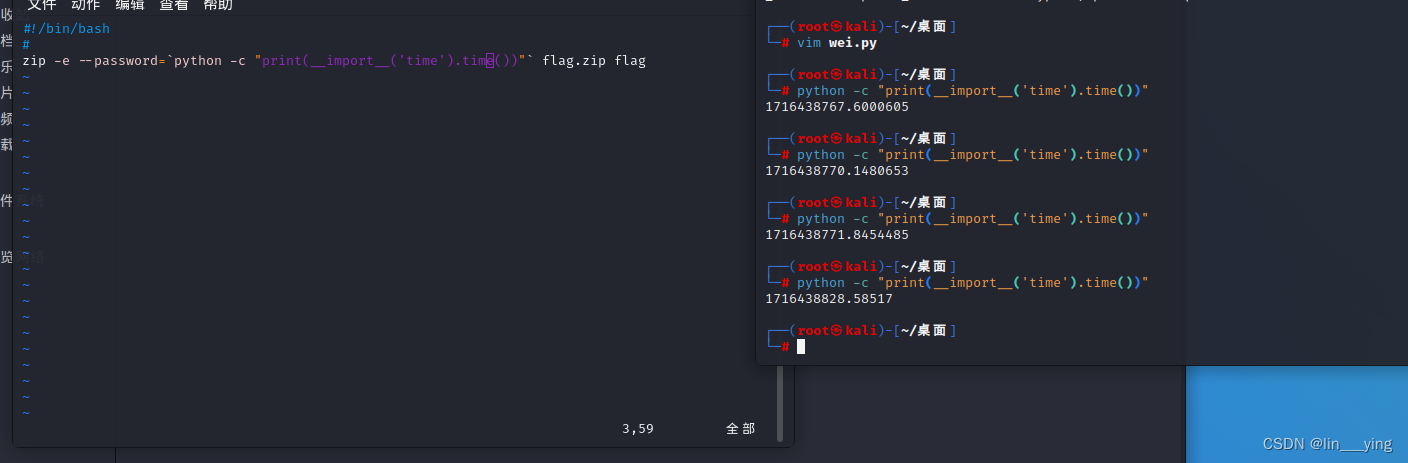

用Python运行文件里的部分内容,发现密码是会变的

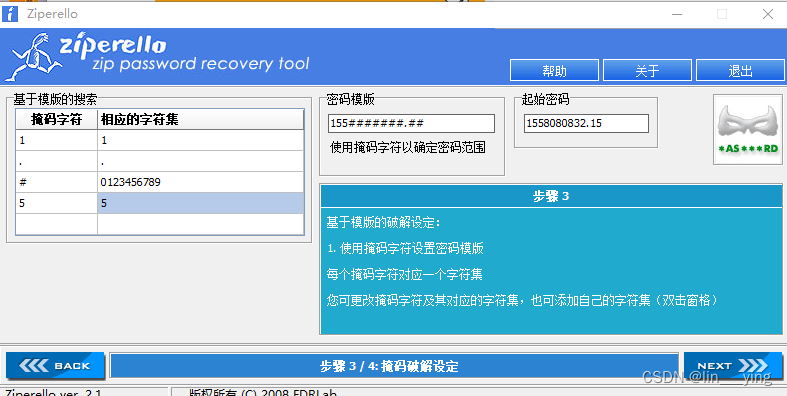

5.利用掩码爆破

掩码爆破得到密码

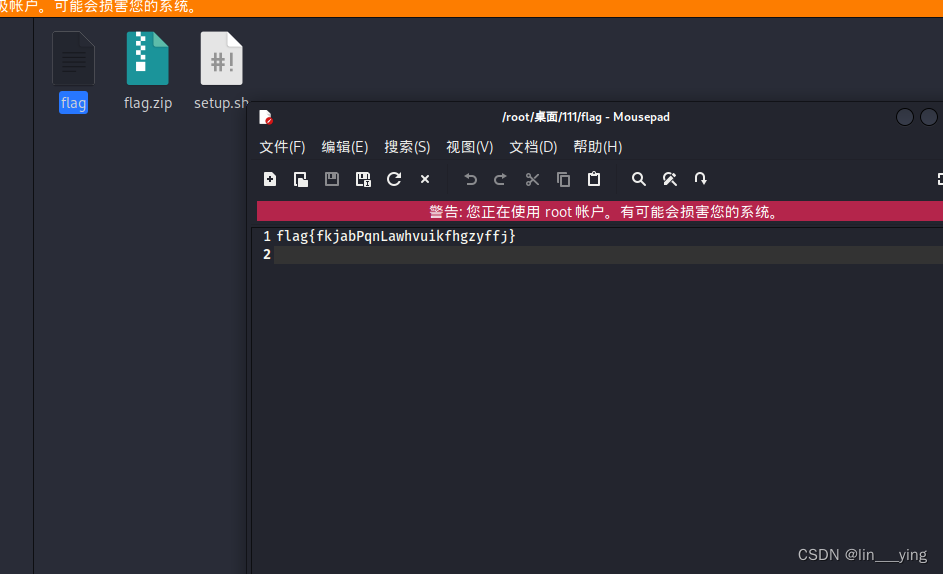

6.解密得到flag

[UTCTF2020]file header1

1.打开附件

发现无法显示

Ctrl+s保存

2.010 Editor

用010 Editor打开文件,发现文件头损坏

修改文件头 (png文件头:89 50 4E 47)并保存

3.得到flag

打开保存之后的文件

得到flag

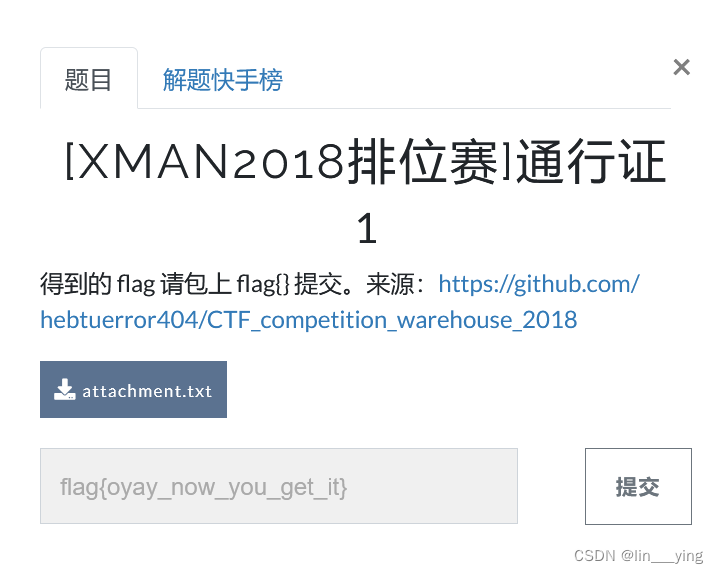

[XMAN2018排位赛]通行证1

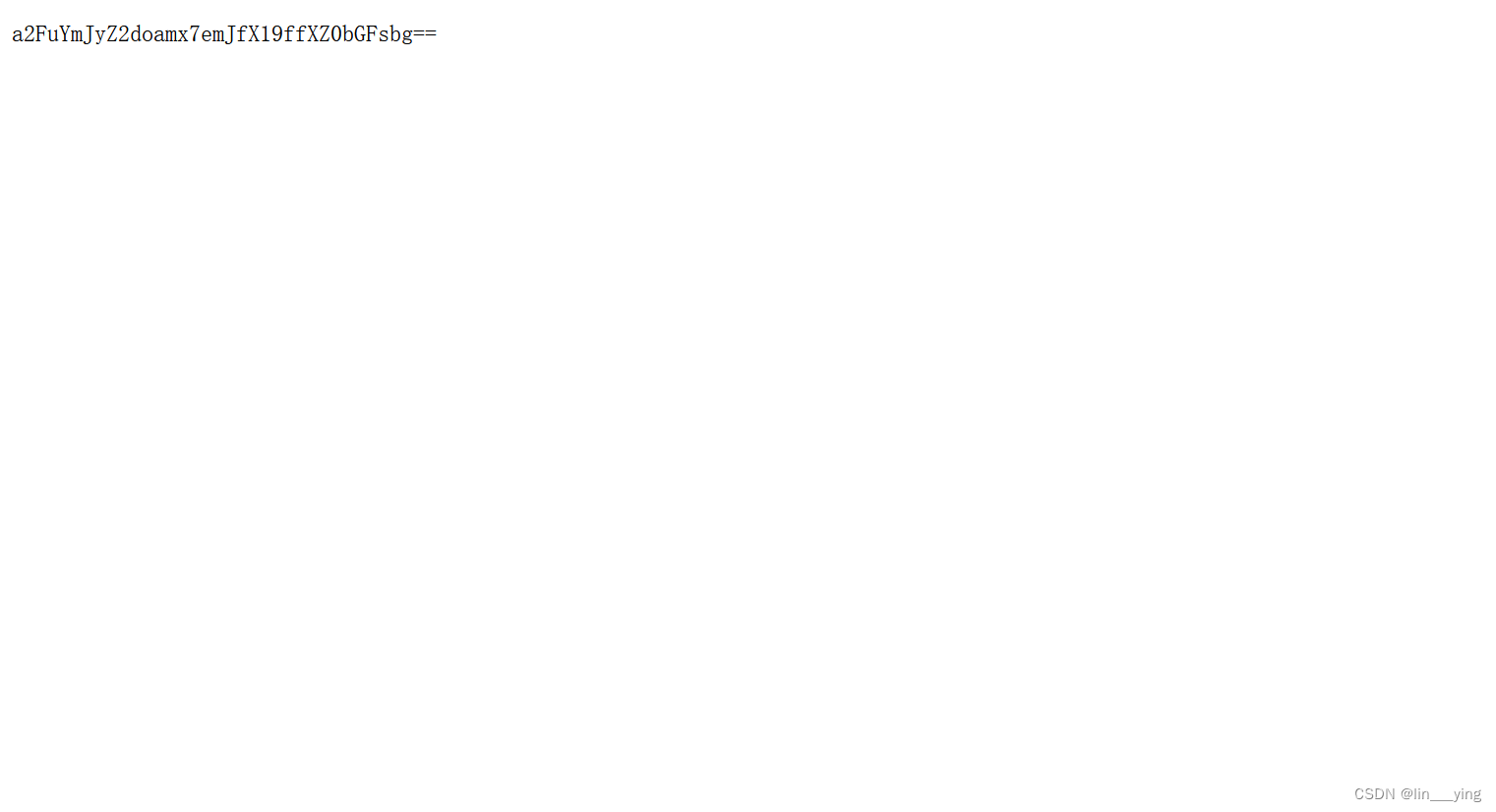

1.打开附件

是base64编码

2.base64解码

3.栅栏加密

加密,栏数是7

4.凯撒解密

5.得到flag

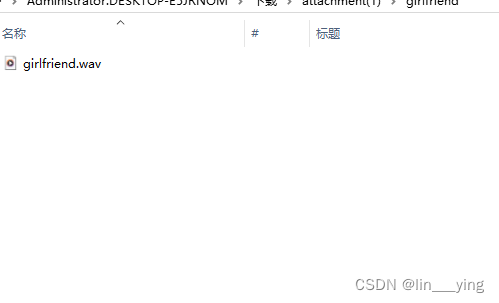

[WUSTCTF2020]girlfriend1

1.下载并解压附件

得到一个音频文件,听一下是拨号的声音

2.dtmf2num

用dtmf2num工具中的DTMF电话拨号识别

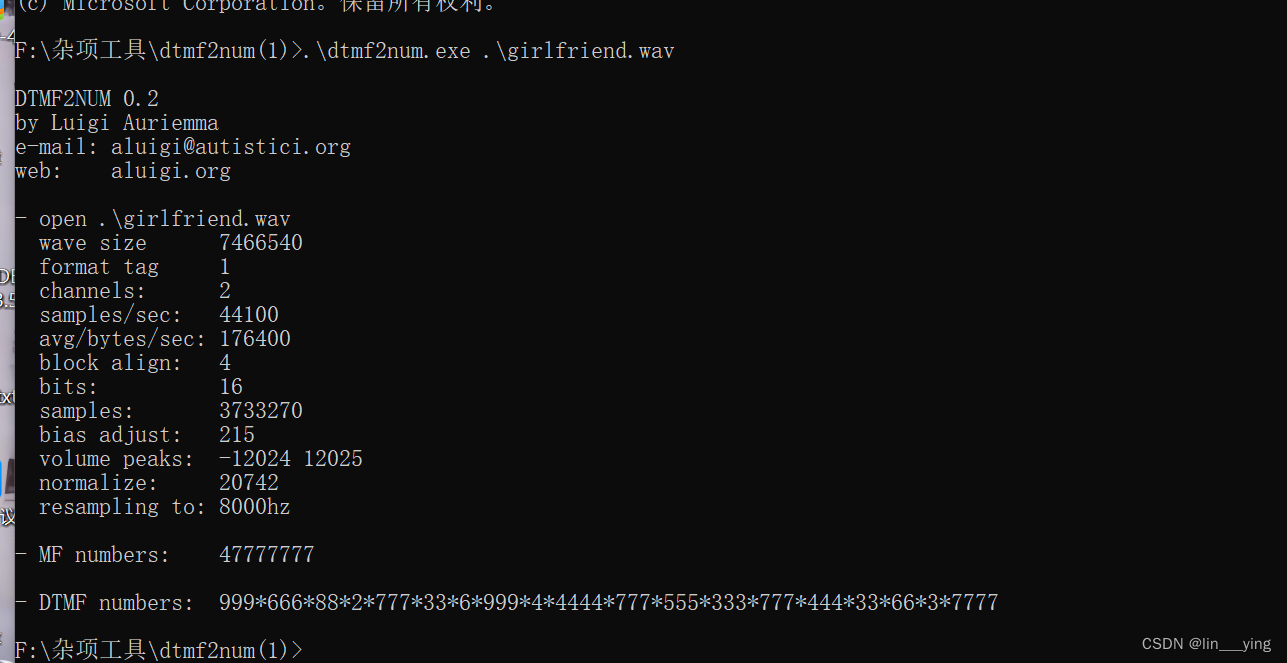

3.手机键盘密码

DTMF numbers: 999*666*88*2*777*33*6*999*4*4444*777*555*333*777*444*33*66*3*7777

九键按数字得到字母

得到flag{youaremygirlfriends}

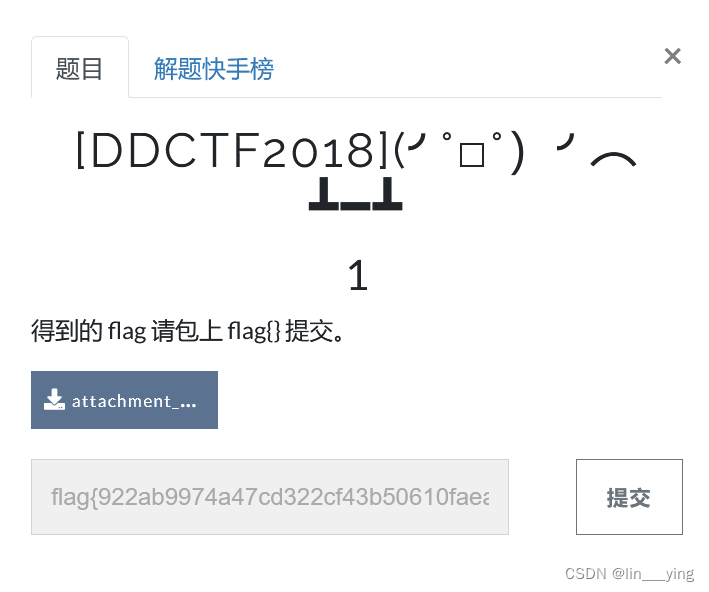

[DDCTF2018](╯°□°)╯︵ ┻━┻1

1.打开附件

2.Python脚本

将附件中的字符串,分别以两个字符作为一个十六进制数,将其转换为对应的 ASCII 字符,并将这些字符拼接在一起

finish = []

flag = '' #定义一个空的flag

number = 'd4e8e1f4a0f7e1f3a0e6e1f3f4a1a0d4e8e5a0e6ece1e7a0e9f3baa0c4c4c3d4c6fbb9b2b2e1e2b9b9b7b4e1b4b7e3e4b3b2b2e3e6b4b3e2b5b0b6b1b0e6e1e5e1b5fd'for i in range(0,len(number),2):

number_good = number[i:i+2]

finish.append(number_good)

for k in range(0,len(finish)):

fla = (chr(int(finish[k],16) - 128))

flag += flaprint (flag)

3.得到flag

1185

1185

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?