数字钥匙技术文档版本3基于 BLE/UWB 或者 NFC等基础无线电通信技术开发的。

2 系统架构

作为功能,组成,架构,钥匙系统的操作。

2.1 概览

这个系统是采用非对称加密作为车辆与设备的相互认证。设备只向他知道的车辆显示身份。也就是手机或者实体钥匙。

车辆和设备配对后可以相互交换公钥,所有者通过签名授权的方式让朋友和家人使用钥匙。

钥匙可以离线使用所有功能。

2.2 高级特性

安全性等同于或者优于物理钥匙

配对

分享

跨设备互操作性

支持一个设备去开多量车

车厂控制数字钥匙分发行和规则

针对主动或者被动窃听者的隐私保护

2.3 高级架构

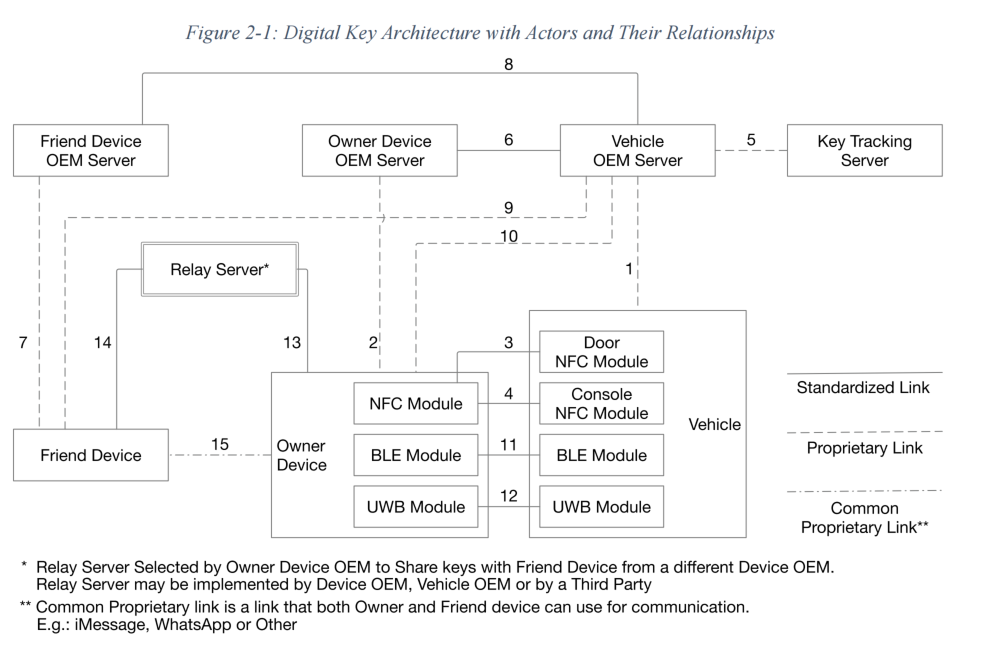

系统分为不同的角色和对应的功能,如2-1的图

不同的角色之间的关系 。

(1)车辆和车厂云通过远程连接方式连接。这个连接提供一种安全的通信线路并且可以完全由车厂控制。

(2)车辆配备NFC readers和可选择的蓝牙和uwb模块和手机连接配对、解锁闭锁,车辆启动。

(3)手机和手机厂商云通过专有的方式通信。

(4)手机也可以直接和车厂云使用专有的车辆App通信。

(5)手机云管理整个钥匙的周期,并且更新必要的证书。

(6)车厂云和手机云的接口用来支持服务器证书的交换。钥匙跟踪,钥匙操作和提醒。

(7)所有符合条件的设备都包含经过认证的SE以及NFC功能,使其能够与车辆通信。

2.4 角色

描述了各个角色实体的功能

Vehicle:

决定设备在配对或者接受分享之前是否有资格匹配TSP平台

如果钥匙追踪允许,需要提供配对信息给钥匙追踪平台或者确信配对信息被钥匙追踪平台接受。

设备的真实性确认

授权合法钥匙打开车辆或者允许令牌去启动车辆

如果需要,可以提供一个界面来删除数字钥匙

提供安全的处理和存储环境

NFC

数字钥匙配对,执行

BLE

配对,数字钥匙处理(解闭锁,开车、RKE)

与所有者或朋友设备通信,以便通过UWB设置安全测距

传送数据或者第三方车辆的应用

使用蓝牙来设置peps UWB的距离

2.4.4 UWB

和设备通信,安全测距,决定一个安全的距离去被动的进入和被动的车辆引擎开启。

vehicle OEM server

主机所有者账户连接到车主的车辆。

管理钥匙的订阅

sign 分享钥匙结构可以被车辆验证。确保yao

KTS

追踪平台

Devices

安全的环境和小程序

支持非接触传输和解闭锁动作

支持配置用户认证

在允许所有者配对或接受好友数字密钥之前,请检查服务资格

Device OEM Server

各实体关系

下面的连接是通过标准的协议并且相关消息格式在文档中定义。

所有的这篇文档范围以外的连接,整体高级架构、基础连接,和功能,标准信息或许交互通过外部的链接。

Door NFC reader

- 和所有的合法的、并且注册钥匙的手机实施通用的交易(第一次和标准交易)

- 进行好友手机的第一分享钥匙的交易,通过传输必要的证明,所以车辆能够认证这个好友钥匙。

- 实现特定的轮询去允许自动选择合适的钥匙。

Console NFC Reader

- 和有效的、注册的钥匙的手机进行车辆启动的交易(标准的和快速的)

- 进行车主配对交易,使能车主变成车主手机。

BLE interface

- 支持和有效的、注册过的钥匙进行标准交易

- 支持车主配对交易

- 支持好友手机第一次交易

- 支持安全UWB测距会话session的设置

- 支持远程交易去启动按需功能

- 支持通知的传输去同致信号和状态信息的变化。

- 支持第三方车厂应用数据的传输

UWB Interface

支持安全测距操作,为了PEPS passive entry 被动的

Owner to Friend Device Link(2 6 8 7)

2.6 设备结构

设备端系统功能性元素,这个结构像是实体钥匙或者手机上面的实现

2.6.1 NFC 组成

非接触方式传输所需要的的卡仿真模式

配对需要的主卡仿真模式

2.6.2 蓝牙模块

- 和车端通信,配对,第一次友好的数据传输,数字钥匙传输

- 和车端交流,设置一个自动劫夺的安全距离通过UWB

- 通过通信,来遥控车辆,发送指令

- 发送通知和数据变换上报

- 与车辆通信以传输第三方车辆OEM的数据的应用

2.6.3 UWB模块

和车辆通信去决定无钥匙进入的安全距离

2.6.4 安全元件或等效元件

数字钥匙安全部分

2.6.5 数字钥匙应用小程序

包含的服务:

- 管理数字钥匙

- 实施相关通信

- 实现内部的CA去支持离线使用和私有保护

- 存储防盗令牌防止离线认证、访问配置文件,以及与数字密钥相关的其他数据

- 车辆身份认证

- 确定朋友的钥匙

2.6.6 数字钥匙框架层

实现自主配对,钥匙分享和管理

提供通用的服务功能为平台开发者

2.6.7 车厂APP

- 原厂的app 是可以选择的,这个主要的功能是支持原生的设备。

- 或许和原生APP支持同样的功能

- 提供 ID&V 通过原厂的云端

2.7 车辆状态

车辆有如下可能的内部状态:

未配对:

配对:

配对中:

阻塞:多次配对失败后的状态

2.8 数字钥匙用户组

这部分描述了和数字钥匙相关的不同的角色

2.8.1 拥有者

这个车只属于一个拥有者。(这里看应该只有一个设备能够连接车辆)。

2.8.2 朋友

这个车接受一些朋友设备,使用“访问文件”来确定朋友的钥匙权限。

该文档详细阐述了基于BLE/UWB或NFC的数字钥匙技术,涉及系统架构、安全特性、配对流程、设备和车辆的角色、NFC及蓝牙通信规范。系统采用非对称加密进行车辆认证,支持离线使用,具备安全性、隐私保护和跨设备互操作性。主要组件包括安全元件、NFC模块、蓝牙模块和UWB模块,用于实现无钥匙进入和启动等功能。

该文档详细阐述了基于BLE/UWB或NFC的数字钥匙技术,涉及系统架构、安全特性、配对流程、设备和车辆的角色、NFC及蓝牙通信规范。系统采用非对称加密进行车辆认证,支持离线使用,具备安全性、隐私保护和跨设备互操作性。主要组件包括安全元件、NFC模块、蓝牙模块和UWB模块,用于实现无钥匙进入和启动等功能。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4770

4770

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?