网络安全

一

概念

网络安全

网络安全从其本质上讲就是网络上的信息安全,指网络系统的硬件、软件及数据受到保护。不遭受破坏、更改、泄露,系统可靠正常地运行,网络服务不中断。

网络安全

说白了网络安全就是维护网络系统上的信息安全。

网络安全

信息安全是指保护计算机硬件、软件、数据等不因偶然和恶意的原因而遭到破坏、更改和泄露。

二

网络安全常见内容

安全一般有五个属性:保密性、完整性、可用性、可控性和不可抵赖性。这五个属性适用于国家信息基础设施的教育、娱乐、医疗、运输、国家安全、电力供给及通信等广泛领域。

保

密

性

确保信息不暴露给未授权的实体或进程

目的:即使信息被窃听或者截取,攻击者也无法知晓信息的真实性内容,可以对抗网络攻击中的被动攻击

完

整

性

只有得到允许的人才能修改实体或进程,并且能够判断出实体或进程是否已被修改。完整性鉴别机制,保证只有得到允许的人才能修改数据,可以防篡改

可

用

性

得到授权的实体可获得服务,攻击者不能占用所有的资源而阻碍授权者的工作。用访问控制机制,防止非授权用户进入网络。是静态信息可见,动态信息可操作,防止业务突然中断。

可

控

性

可控性主要指对危害国家信息(包括利用加密的非法通信活动)的监视方针。控制授权范围内的信息流向及行为方式。使用授权机制,控制信息传播范围,内容,必要时能恢复秘钥,实现对网络资源及信息的可控性

不

可

抵

抵

对出现的安全问题提供调查的依据和手段。使用审计,监控,防抵赖等安全机制,使得攻击者,破坏者,抵赖者“逃不脱”,并进一步对网络出现的安全问题提供调查依据和手段,实现信息安全的可审查性

CTF

一

CTF简介

CTF(Capture The Flag)中文一般译作夺旗赛,在网络安全领域中指的是网络安全技术人员之间进行技术竞技的一种比赛形式。CTF起源于1996年DEFCON全球黑客大会,以代替之前黑客们通过互相发起真实攻击进行技术比拼的方式。发展至今,已经成为全球范围网络安全圈流行的竞赛形式,2013年全球举办了超过五十场国际性CTF赛事。而DEFCON作为CTF赛制的发源地,DEFCON CTF也成为了目前全球最高技术水平和影响力的CTF竞赛,类似于CTF赛场中的“世界杯” 。

二

CTF竞赛

解题模式

Jeopardy:在解题模式CTF赛制中,参赛队伍可以通过互联网或者现场网络参与,这种模式的CTF竞赛与ACM编程竞赛、信息学奥赛比较类似,以解决网络安全技术挑战题目的分值和时间来排名,通常用于在线选拔赛。题目主要包含逆向、漏洞挖掘与利用、Web渗透、密码、取证、隐写、安全编程等类别。

攻防模式

Attack-Defense:在攻防模式CTF赛制中,参赛队伍在网络空间互相进行攻击和防守,挖掘网络服务漏洞并攻击对手服务来得分,修补自身服务漏洞进行防御来避免丢分。攻防模式CTF赛制可以实时通过得分反映出比赛情况,最终也以得分直接分出胜负,是一种竞争激烈,具有很强观赏性和高度透明性的网络安全赛制。在这种赛制中,不仅仅是比参赛队员的智力和技术,也比体力(因为比赛一般都会持续48小时及以上),同时也比团队之间的分工配合与合作。

混合模式

Mix:结合了解题模式与攻防模式的CTF赛制,比如参赛队伍通过解题可以获取一些初始分数,然后通过攻防对抗进行得分增减的零和游戏,最终以得分高低分出胜负。采用混合模式CTF赛制的典型代表如iCTF国际CTF竞赛。

三

CTF分类

MISC(安全杂项)

misc 是英文 Miscellaneous 的前四个字母,杂项、混合体、大杂烩的意思。

Misc 在国外的比赛中其实又被具体划分为各个小块,有

-

Recon

-

Forensic

-

Stego

-

Misc

-

……

在国内的比赛中,被统一划分入 Misc 领域,有时 Crypto(尤其是古典密码)也被划入其中。

在 Misc 这一章节中,将从以下几个方面介绍这一块的知识:

-

Recon(信息搜集)

主要介绍一些获取信息的渠道和一些利用百度、谷歌等搜索引擎的技巧

-

Encode(编码转换)

主要介绍在 CTF 比赛中一些常见的编码形式以及转换的技巧和常见方式

-

Forensic && Stego(数字取证 && 隐写分析)

隐写取证是 Misc 中最为重要的一块,包括文件分析、隐写、内存镜像分析和流量抓包分析等等,涉及巧妙的编码、隐藏数据、层层嵌套的文件中的文件,灵活利用搜索引擎获取所需要的信息等等。

CTF 中 Misc 与现实中的取证不同,现实中的取证很少会涉及巧妙的编码加密,数据隐藏,被分散嵌套在各处的文件字符串,或是其他脑洞类的 Challenge。很多时候是去精心恢复一个残损的文件,挖掘损坏硬盘中的蛛丝马迹, 或者从内存镜像中抽取有用的信息。

现实的取证需要从业者能够找出间接的恶意行为证据:攻击者攻击系统的痕迹,或是内部威胁行为的痕迹。实际工作中计算机取证大部分是从日志、内存、文件系统中找出犯罪线索,并找出与文件或文件系统中数据的关系。而流量取证比起内容数据的分析,更注重元数据的分析,也就是当前不同端点间常用 TLS 加密的网络会话。

Misc 是切入 CTF 竞赛领域、培养兴趣的最佳入口。Misc 考察基本知识,对安全技能的各个层面都有不同程度的涉及,可以在很大程度上启发思维。

CRYPTO(密码学)

密码学(Cryptography)一般可分为古典密码学和现代密码学。

其中,古典密码学,作为一种实用性艺术存在,其编码和破译通常依赖于设计者和敌手的创造力与技巧,并没有对密码学原件进行清晰的定义。古典密码学主要包含以下几个方面:

-

单表替换加密(Monoalphabetic Cipher)

-

多表替换加密(Polyalphabetic Cipher)

-

奇奇怪怪的加密方式

而现代密码学则起源于 20 世纪中后期出现的大量相关理论,1949 年香农(C. E. Shannon)发表了题为《保密系统的通信理论》的经典论文标志着现代密码学的开始。现代密码学主要包含以下几个方面:

-

对称加密(Symmetric Cryptography),以 DES,AES,RC4 为代表。

-

非对称加密(Asymmetric Cryptography),以 RSA,ElGamal,椭圆曲线加密为代表。

-

哈希函数(Hash Function),以 MD5,SHA-1,SHA-512 等为代表。

-

数字签名(Digital Signature),以 RSA 签名,ElGamal 签名,DSA 签名为代表。

其中,对称加密体制主要分为两种方式:

-

分组密码(Block Cipher),又称为块密码。

-

序列密码(Stream Cipher),又称为流密码。

一般来说,密码设计者的根本目标是保障信息及信息系统的

-

机密性(Confidentiality)

-

完整性(Integrity)

-

可用性(Availability)

-

认证性(Authentication)

-

不可否认性(Non-repudiation)

其中,前三者被称为信息安全的 CIA 三要素 。

而对于密码破解者来说,一般是要想办法识别出密码算法,然后进行暴力破解,或者利用密码体制的漏洞进行破解。当然,也有可能通过构造虚假的哈希值或者数字签名来绕过相应的检测。

一般来说,我们都会假设攻击者已知待破解的密码体制,而攻击类型通常分为以下四种:

| 攻击类型 | 说明 |

|---|---|

| 唯密文攻击 | 只拥有密文 |

| 已知明文攻击 | 拥有密文与对应的明文 |

| 选择明文攻击 | 拥有加密权限,能够对明文加密后获得相应密文 |

| 选择密文攻击 | 拥有解密权限,能够对密文解密后获得相应明文 |

REVERSE(逆向)

全称reverse。题目涉及到软件逆向、破解技术等,要求有较强的反汇编、反编译扎实功底。需要掌握汇编,堆栈、寄存器方面的知识。有好的逻辑思维能力。主要考查参赛选手的逆向分析能力。此类题目也是线下比赛的考察重点。

PWN(溢出)

现有的 CTF Pwn 题主要以 Linux 下的用户态 Pwn 为主,因此我们通常需要在本地拥有一个 Linux 运行环境,这通常可以通过安装 Linux 虚拟机来完成,此外你也可以在物理机上安装 Linux 操作系统。

绝大多数 Linux Pwn 题目的远程环境以 Ubuntu 为主,因此为了方便在本地调试题目,你通常需要搭建一个与题目版本相匹配的 Ubuntu 运行环境,不过 这并不意味着你必须要使用 Ubuntu 作为你的主力操作系统 。你仍旧可以选择继续使用你喜欢的其他 Linux 发行版(如,Arch、Debian、openSUSE、Fedora、NixOS 等),并使用 Docker 来搭建相应的 Ubuntu 做题环境。

传统 CTF Pwn 题目通常仅需要以下工具便能完成解题:

-

IDA:用于对题目进行逆向分析。

-

Python + pwntools:用于编写漏洞利用脚本。

-

gdb + pwndbg/peda:用于调试题目二进制文件。

需要注意的是,在初学阶段我们并不推荐任何基于 pwntools 进行过度二次包装的软件包,也不推荐你在利用脚本中使用 lambda 语句进行过度简化,我们更推荐你在学习到一定程度后再去根据个人使用习惯进行决定。

此外,部分题目可能需要一些额外的环境(例如 kernel pwn 需要 qemu),我们将在后续介绍到对应题目时单独进行介绍。

WEB(WEB类)

随着 WEB 2.0、社交网络、微博等等一系列新型的互联网产品的诞生,基于 WEB 环境的互联网应用越来越广泛,企业信息化的过程中各种应用都架设在 WEB 平台上,WEB 业务的迅速发展也引起黑客们的强烈关注,接踵而至的就是 WEB 安全威胁的凸显,黑客利用网站操作系统的漏洞和 WEB 服务程序的漏洞得到 WEB 服务器的控制权限,轻则篡改网页内容,重则窃取重要内部数据,更为严重的则是在网页中植入恶意代码,使得网站访问者受到侵害。

在 CTF 竞赛中,WEB 也是占比重很大的一个方向之一,WEB 类的题目种类繁多,知识点细碎,时效性强,能紧跟时下热点漏洞,贴近实战。

WEB 类的题目包括但不限于:SQL 注入、XSS 跨站脚本、CSRF 跨站请求伪造、文件上传、文件包含、框架安全、PHP 常见漏洞、代码审计等。

学习资料分享

当然,只给予计划不给予学习资料的行为无异于耍流氓,### 如果你对网络安全入门感兴趣,那么你点击这里👉CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

如果你对网络安全感兴趣,学习资源免费分享,保证100%免费!!!(嘿客入门教程)

👉网安(嘿客)全套学习视频👈

我们在看视频学习的时候,不能光动眼动脑不动手,比较科学的学习方法是在理解之后运用它们,这时候练手项目就很适合了。

👉网安(嘿客红蓝对抗)所有方向的学习路线****👈

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

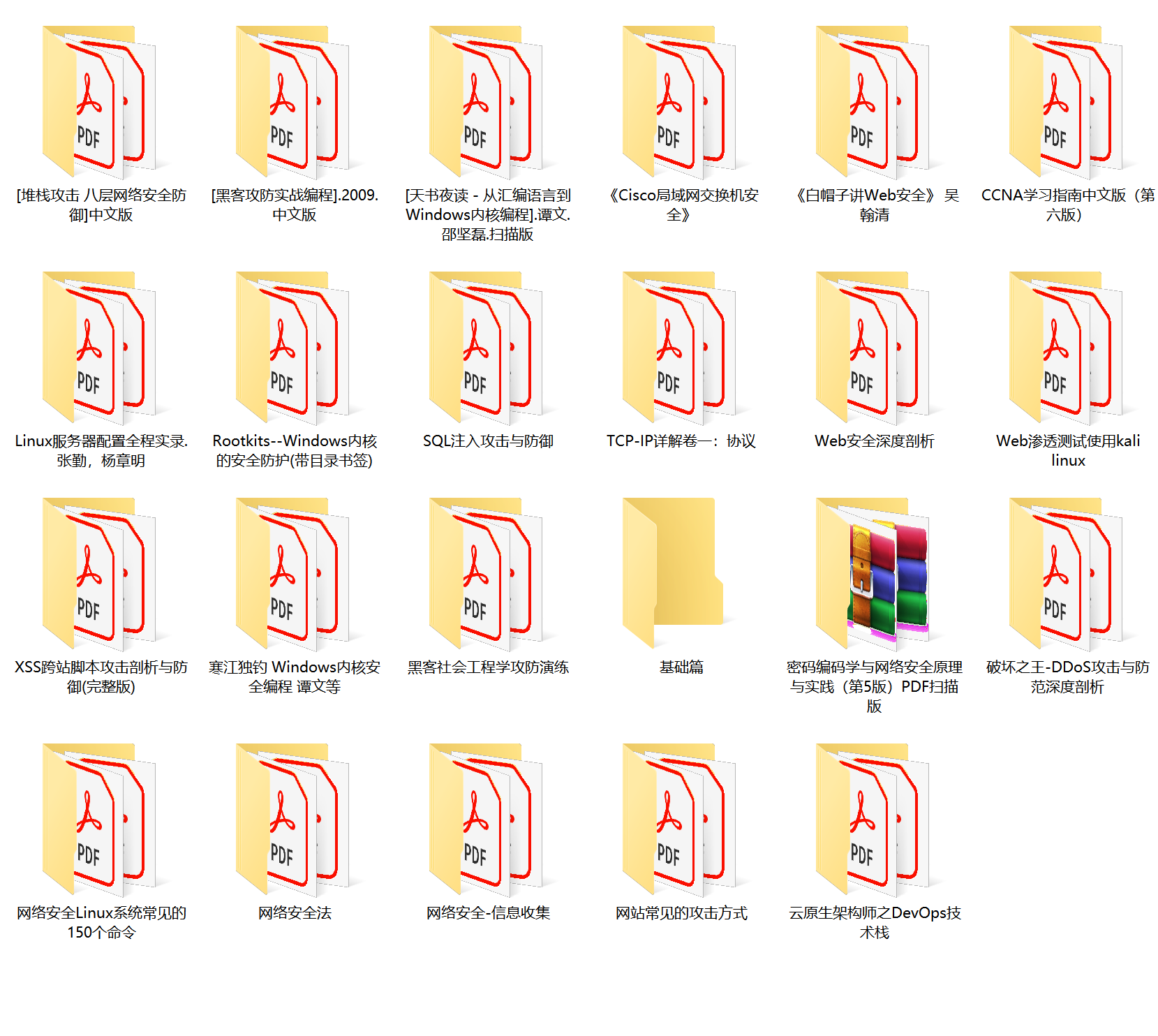

学习资料工具包

压箱底的好资料,全面地介绍网络安全的基础理论,包括逆向、八层网络防御、汇编语言、白帽子web安全、密码学、网络安全协议等,将基础理论和主流工具的应用实践紧密结合,有利于读者理解各种主流工具背后的实现机制。

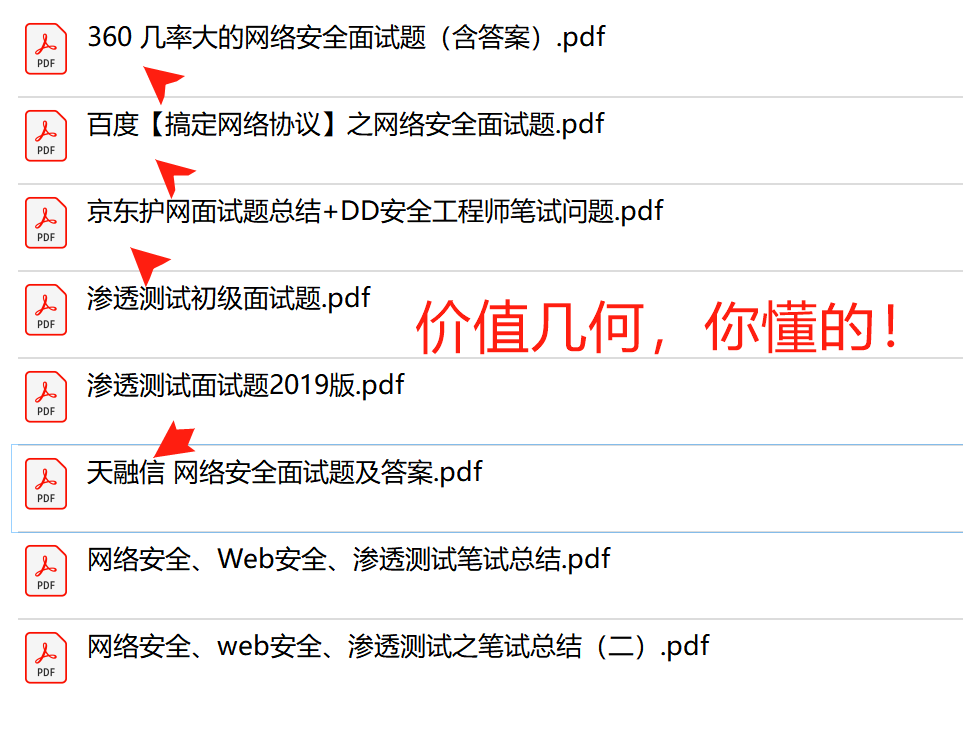

面试题资料

独家渠道收集京东、360、天融信等公司测试题!进大厂指日可待!

👉嘿客必备开发工具👈

工欲善其事必先利其器。学习嘿客常用的开发软件都在这里了,给大家节省了很多时间。

2911

2911

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?