说明:本案例目前是针对客户现有环境和客户部份要求下产出的单独案例,如需推广需要进行改动。

- 演练方案讨论

1.1客户需求

经过与客户多次沟通,本次演练的要求大致如下:

1.1.1 本次钓鱼范围为客户全行,人数估计约一万多人。

1.1.2 本次钓鱼的场景定位钓鱼勒索,需要有勒索界面场景。

1.1.3 出现勒索界面后,需要中招人员输入个人工号获取密钥来关闭勒索界面。

1.1.4 钓鱼邮件采用附件触发方式,上次演练使用的是二维码。

1.2 方案讨论

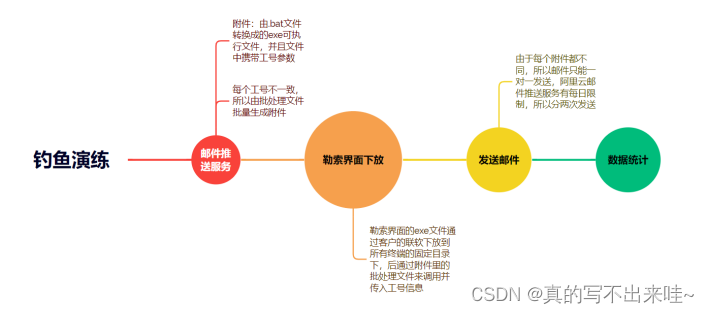

1.2.1 针对本次演练范围较广,邮件发送暂定为脚本发送,并且使用邮件推送服务来完成。

1.2.2 由于是勒索场景,所以需要先制定出勒索界面;沟通后勒索界面定由python脚本编写。

1.2.3 由于考虑到客户提出的客户方使用到较多的云桌面和非固定终端,客户想根据员工工号来判断中招人员信息。

1.2.4 由于钓鱼邮件要采用附件形式,这样的话样本需要制作。

1.3 方案制定

1.3.1 邮件发送方式定为阿里云邮件推送服务+python脚本方式发送。

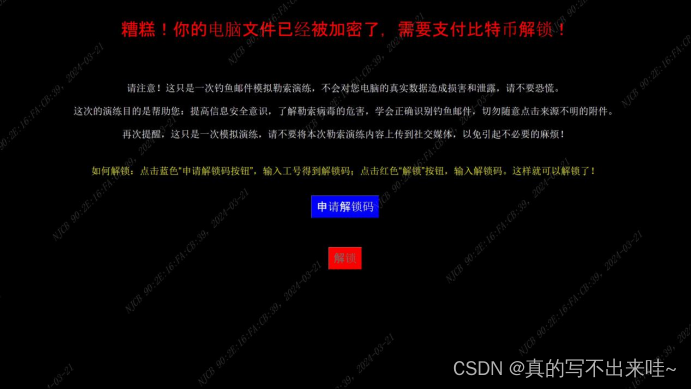

1.3.2 勒索界面使用python编写并插入客户提供的描述信息,如下:

界面设置了输入工号按钮和解锁按钮,分别用来输入工号和密钥。

1.3.3 经过讨论,邮件附件确认使用exe格式文件,但因为python写的勒索界面转换为exe后由于打包加入了较多的模块,导致文件很大,不适合作为邮件附件发送(这点在1.3.5说明原因)。所以讨论使用批处理文件使用打包工具生成exe文件。

1.3.4 经沟通发现需要根据员工工号来校验勒索界面输入的工号信息的话,需要主动传入工号这个参数;因此需要把工号放置在批处理文件中作为参数携带,然后通过执行批处理文件来传入工号。

1.3.5 因为每个工号都是不一样的,所以生成的每个附件都是不一样的,那么邮件推送就只能一对一发送;这种情况下如果直接把勒索界面的exe作为附件的话,那么每封邮件将近12M,一万多人就是将近十几个G的流量,需要花费较大。所以最后决定采用方案为:勒索界面程序先通过客户联软落地,先部署在每个终端固定目录下,而后使用较小的批处理文件转换成的exe程序携带工号参数去拉起。

根据沟通结果整体流程如下:

第二章 演练准备

2.1演练所需代码

邮件推送:ali_phish.py;python写的推送脚本

通过联软落地文件:holytest.py;python写的勒索界面

邮件附件:

调用.bat:生成需要的bat文件

ttt.bat:将bat文件通过Bat_To_Exe_Converter30.exe工具转换为exe

Bat_To_Exe_Converter30.exe:bat转换exe工具

show.php:展示页面

recode.php:往数据库中插数据

2.2演练环境

邮件推送:使用个人的阿里云邮件推送服务,且客户邮件客户端均在内网

数据统计:客户提供的内网服务器并打通策略,部署phpstudy搭建简易环境,启用apache和mysql

2.3 附件生成

2.3.1 通过2.1中的调用.bat和客户提供的人员邮箱信息生成携带有工号信息的批处理文件(这里说明下客户的邮箱信息前半部分就是工号)。

2.3.2 再通过2.1中的ttt.bat配合Bat_To_Exe_Converter30.exe(bat转exe工具)生成附件需要的exe文件,文件内容如下:

逻辑是通过cmd执行落地在固定目录下的holytest.exe,并传入工号信息。

2.4 邮件内容

根据场景制定。

第三章 演练开始

3.1 邮件推送

3.1.1 使用推送脚本进行邮件推送(脚本会读取邮箱信息的txt文本,根据读取的邮箱信息前的工号去附件样本目录下获取对应的附件exe)。

3.1.2 第一天推送由于等级限制,只能推送五千条,所以先推送了客户本部人员;第二天等级提示了所以一次性推送完了剩下的九千多条。

3.2 演练观察

3.2.1 第一日发送邮件未遇到特殊情况,另外数据接收服务器也状态良好,不过根据展示界面看重复点击数据较多,主要原因分析是在拉起落地的样本较大,通过cmd命令较慢导致参与演练的人员多次误点(这个可以后续添加判断方法以经行筛出重复点击)。

3.2.2 第二日邮件推送出现一例失败,经过客户方安装的我方邮件网关设备(DDEI)分析发现是失败的原因是那个邮箱不存在;其它一切正常。

第四章 数据统计和总结

-

- 数据统计

4.1.1 统计

参与演练人数:14420人

邮件发送成功数:14420封

被诱导人数:328人

-

- 演练总结

- 本次演练过程中出现一例例子:某员工把接收到的钓鱼邮件分发给组内成员,导致组内成员触发,并且由于是每个人都是固定工号,导致其他人输入自己工号无法解锁。

- 根据被诱导人数和总人数来看,本次演练成功比例达到百分之二以上,整体已达成客户期望,效果较好。但也从侧面看出客户安全意识还需加强。

- 本次演练由于客户需求,可复制性有待改善。不过由于客户有硬性要求,提高可复制性的话可以通过获取信息的情况来适当修改;另外就是如果邮件附件都统一的话可以直接把勒索界面当作附件传输,也可以使用钓鱼链接方式等。

- 演练总结

708

708

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?