一、名词解释(20分)

1、什么是主动攻击?主动攻击包括哪些?什么是被动攻击?被动攻击包括哪些?

主动攻击

主动攻击会导致某些数据流的篡改和虚假数据流的产生。这类攻击可分为篡改、伪造消息数据和终端(拒绝服务)。

被动攻击

被动攻击中攻击者不对数据信息做任何修改。通常包括窃听、流量分析、破解弱加密的数据流等攻击方式。

2、什么是漏洞?漏洞有哪些特性?

漏洞是计算机硬件,软件,系统安全策略上的设计,实现或配置错误导致的缺陷。通过漏洞,攻击者往往具有某些非法的权限,可以用来访问或攻击系统。

漏洞的特性:可以被恶意利用,造成各式各样的安全威胁;来源广泛,可能存在于软件Bug,软件配置错误,输入未检查等情况;漏洞是可修复的,发现漏洞要及时修复,以提高计算机系统的安全性能。

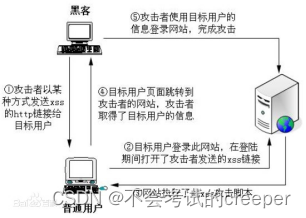

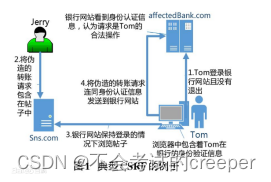

3、什么是Cookie?Cookie有哪些应用?画图说明跨站脚本攻击的攻击原理?

Cookie是“小型文本文件”,Cookie的设计初衷是为了辨别用户身份,进行Session追踪而存储在用户客户端的文件(通常被加密)。

但Cookie本身存在一定的安全隐患,存在Session劫持,XSS(跨站脚本攻击),CSRF(跨站请求伪造)等攻击手段

Session劫持是基于网站对cookie的信任,XSS是基于用户对网站cookie的信任,CSRF是基于网站对浏览器的信任。

XSS攻击是直接获取了用户信息,若获取相关Cookie,一样可用作Session劫持

二、判断题(30分)

(正确(T) 错误(F) 每小题3分)

- 计算机安全就是网络安全。(F)

计算机安全涵盖了很多方面,有网络安全,数据安全,终端安全等,甚至包括了对员工的培训,代码审计等等。

2、实施拒绝服务攻击的前提是系统存在某种安全漏洞。(F)

拒绝服务攻击(DoS)它固然也可以通过安全漏洞实施,但不是必要的,DoS可以直接请求大量数据包从而让系统瘫痪。

3、SYN攻击是一种典型的欺骗攻击。(F)

是DoS攻击的一种手段,SYN—Flood

4、计算机病毒必须通过感染宿主才能实现自身传播。(F)

显然不是,也可以通过某种媒介传播,比如寄存于U盘或者软件中,同时也可以通过网络传播,比如电子邮件等。

5、端口扫描和网络嗅探都属于非法网络攻击。(T)

是的,ChatGPT说的,虽然站在我的角度我觉得只是一种网络安全技术。

端口扫描是通过试图连接计算机上的不同端口来检测系统漏洞的一种技术。如果端口是开放的,则可以进一步分析系统的安全性。端口扫描可以帮助攻击者识别可以利用的漏洞,从而进行非法入侵。

网络嗅探是通过监听网络上的数据流来收集敏感信息的一种技术。网络嗅探可以收集到用户名、密码等敏感信息,从而对网络进行非法入侵。

6、导致缓冲区溢出的根本原因是计算机内存太小。(F)

缓冲区溢出是一种异常现象,当软件向缓冲区中写入数据使缓冲区容量溢出时,会导致相邻存储器位置被覆盖。

这显然和计算机内存大小无关,往往是由于调用的函数缺乏边界控制导致的。

7、关闭Windows系统的139和445端口,可以阻止永恒之蓝的攻击。(T)

445和139端口都是用在局域网内的文件打印和共享,关闭这两个端口,可以在一定程度上阻止永恒之蓝的攻击。

8、使用交换机可以杜绝黑客的嗅探和窃听。(F)

说杜绝都是不可能的,一定程度上阻止是可以做到的。虽然交换机都有防嗅探和防窃听功能,但黑客可以通过技术手段,利用漏洞等方式绕过防御措施。

因此,使用交换机是保护网络安全的一种有效措施,但不能单靠交换机来保证网络安全。需要与其他安全措施配合使用,如安全软件、防火墙等,以确保网络安全。

9、物理层安全包括物理量设备安全、通信线路基础设施安全和机房安全等。(T)

- 网络钓鱼属于一种Web欺骗攻击。(T)

欺骗攻击又叫做社会工程攻击,是一种利用人类误解和信任来破坏网络安全的攻击方式。

三、简答题(30分)

1、黑客在攻击前,主要收集那些信息?收集信息的常用工具有哪些?

应该主要从信息收集和识别漏洞方面去回答,常用的工具有nmap,whois,nc,MSF等等

2、简述网络攻击的一般步骤?每个步骤中攻击者的主要任务是什么?

信息收集,漏洞识别(扫描),漏洞利用,获取控制权限,隐藏并全身而退

四、分析与论述(20分)

结合图一分析:

图一

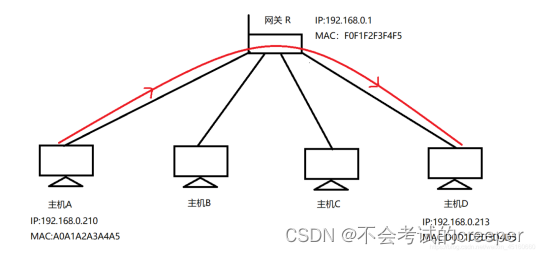

- ARP协议的工作原理?(7分)

ARP协议主要是为了解决网络传输中,已知IP地址,如何寻找目标机器的MAC地址而存在;

结合图1中的内容,解释ARP在同一子网中的通信原理;

广播是在子网内传播,无法穿透路由器,网关把自己视为普通主机,

主机A 发送ARP广播帧

| 目的MAC | 源MAC | 类型 | 数据 |

| ff:ff:ff:ff:ff:ff | A0A1A2A3A4A5 | ARP 广播 | IP=192.168.0.213,MAC=? |

主机D在收到ARP广播帧后,对主机A发送ARP应答帧

| 目的MAC | 源MAC | 类型 | 数据 |

| A0A1A2A3A4A5 | D0D1D2D3D4D5 | ARP 应答 | IP=192.168.0.213,MAC=D0D1D2D3D4D5 |

- ARP协议存在的安全问题?(6分)

ARP的缓存表的主要问题是“后到后得”,且更新时不对来源做验证,同时ARP一开始通过广播告知局域网内所有人请求ARP应答,意味着攻击者可以伪装为目标IP,发送虚假MAC地址给请求主机,造成ARP欺骗或者ARP攻击

图二

图二

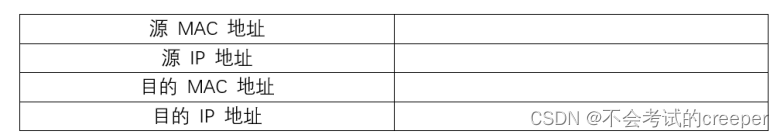

(3)结合图二分析,A冒充R向D发送报文,则这个ARP响应报文如何写?将结果写在表格中?(6分)

源MAC:?源IP:192.168.0.1 目的MAC:D0D1D2D3D4D5 目的IP:192.168.0.213

【源MAC填什么取决于目的,填自己的话可以实现窃听,否则阻断通信,只要不填R就行】

755

755

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?