查看文件大小:du -h 文件名

例如:du -h example.txt 计算文件或目录所占用的磁盘空间,以人类可读的格式显示文件大小(如 KB、MB 或 GB),查看文件或目录的总大小,包括子目录和文件。另外Linux显示的文件大小为Byte即字节,1KB=1024个字节,1个字节由8个二进制位组成。

df -h /root查看对应目录的使用情况,占比。

free -h:查看内存使用情况。

文件备份:修改文件前请务必先做好文件备份工作:cp 文件名 文件名.bakXXXXXX=时间戳加点别的信息,如cp profile profile.bak20230605lhb,文件名.bak+备份时间+备份人缩写【还原文件的时候直接改文件后缀名即可】。

Linux系统密码强度及有效期

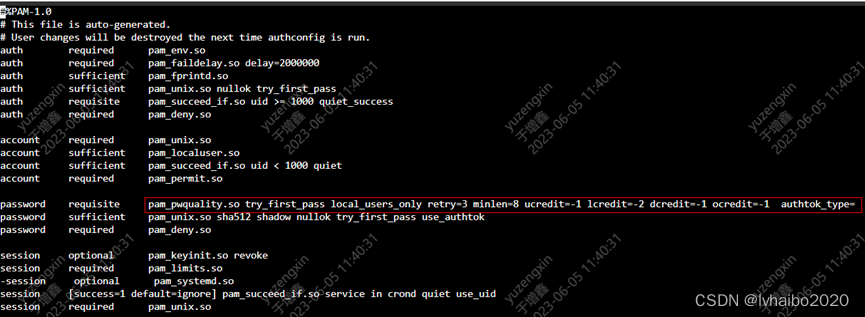

1.修改配置文件:/etc/pam.d/system-auth,新添加配置如下:

pam_pwquality.so try_first_pass local_users_only retry=3 minlen=8 ucredit=-1 lcredit=-2 dcredit=-1 ocredit=-1 authtok_type=

配置说明:

retry:定义登录/修改密码失败时,可以重试的次数;

minlen:定义用户密码的最小长度;

ucredit:定义用户密码中必须包含多少个大写字母;

lcredit:定义用户密码中必须包含多少个小写字母;

dcredit:定义用户密码中必须包含多少个数字(-1:至少一个);

ocredit:定义用户密码中必须包含多少个特殊字符(字母数字除外);

authtok_type= difok=3(新密码与旧密码有多少位能一样)

dd删掉光标所在行,2d删掉2行,u撤销操作。

shift+g:将光标定位到文档末尾,o:切换到下一行。

ls -ltr :按时间看文件,方便看新加的文件。

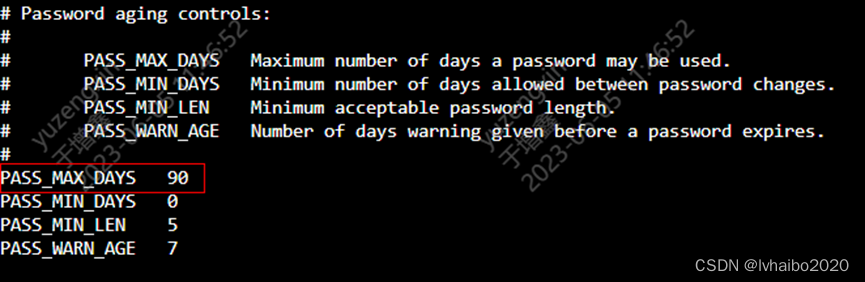

2.修改/etc/login.defs文件中 PASS_ MAX_ DAYS 参数为90

配置说明:

PASS_MAX_DAYS 90 #密码最长过期天数

PASS_WARN_AGE 7 #登陆密码过期提前7天提示修改

密码有效期只对新用户有效;

对root账号生效

chage -M (number) (ueser)是设置密码最长使用时间,还有几天超过这个时间必须修改密码。

chage -m (number) (ueser)是用户密码最短修改时间在这个天数之内无法修改密码。

chage -W (number) (ueser)是设置密码过期前的提醒时间默认是7天。

chage -M 90 -m 1 -W 7 root

chage -l root :查看密码有效期天数;

登录失败处理策略及超时退出

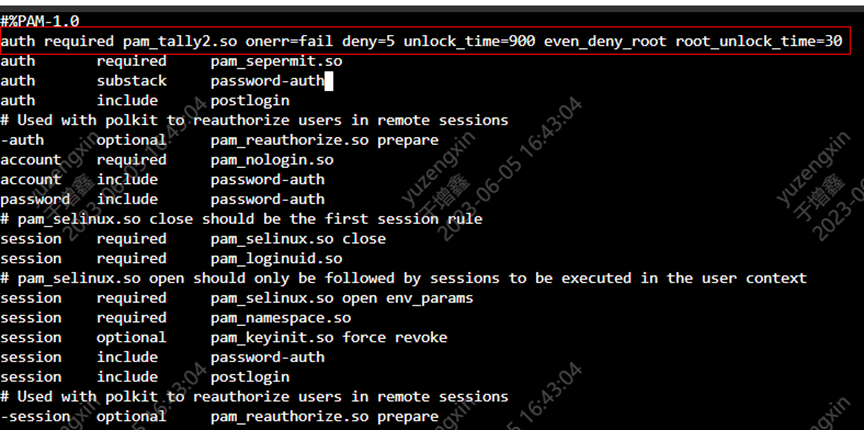

1.修改配置文件:/etc/pam.d/sshd,将新加入的配置放在第一行的位置:

auth required pam_tally2.so onerr=fail deny=5 unlock_time=900 even_deny_root root_unlock_time=30

重新启动sshd服务:systemctl restart sshd。

【参数说明:unlock_time 设定普通用户锁定后,多少时间后解锁,单位是秒;root_unlock_time 设定root用户锁定后,多少时间后解锁,单位是秒;deny 设置普通用户和root用户连续错误登陆的最大次数,超过最大次数,则锁定该用户even_deny_root 也限制root用户;在锁定时间内,即使输入正确口令,也是无法登录的】

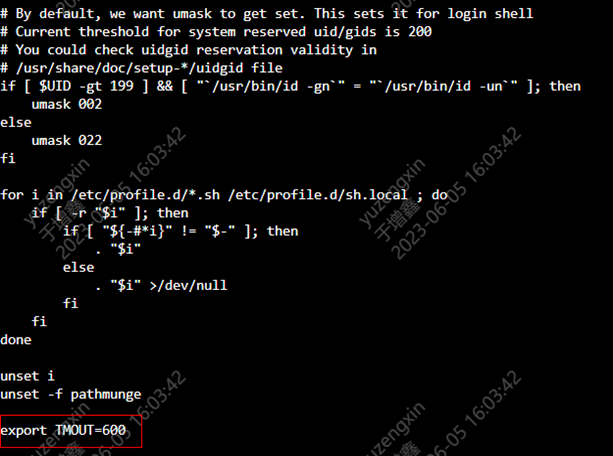

2.修改配置文件:/etc/profile,新增配置-超时退出(10min):export TMOUT=600

重新加载配置文件:source /etc/profile

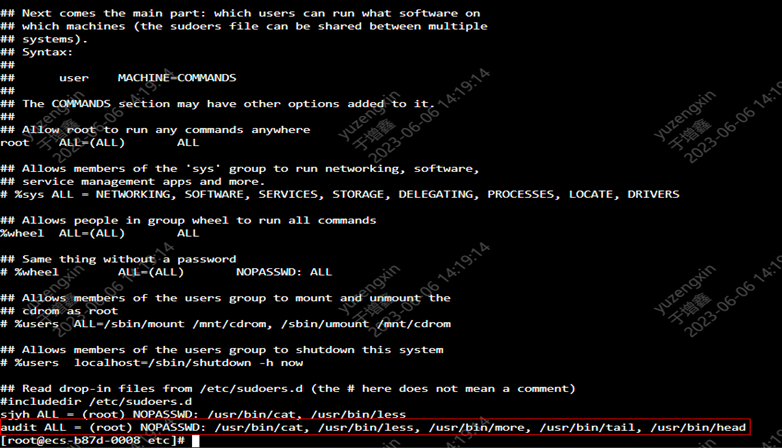

审计管理员账号添加

(1)新建用户useradd audit,设置passwd,密码请留存好。

(2)用root账号修改/etc/sudoers文件权限为属主(root)可写:chmod u+w sudoers。

添加配置项到sudoers文件中:

audit ALL = (root) NOPASSWD: /usr/bin/cat, /usr/bin/less, /usr/bin/more, /usr/bin/tail, /usr/bin/head。

(3)切换到audit账号:su – audit,验证audit权限,切换到/var/log下,sudo cat messages,如果可以查看到文件,说明审计管理员账号添加成功。

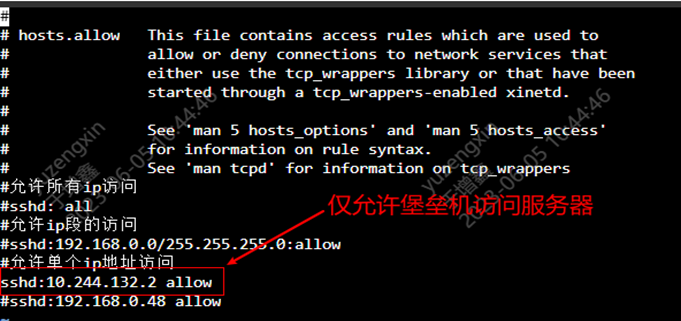

服务器访问策略配置

(1)修改配置文件:/etc/hosts.allow,允许通过堡垒机对服务器进行访问,允许服务之间通过私有ip互相访问。

【配置说明】

#允许所有访问,例如:sshd:all

#允许ip段访问,例如:sshd:192.168.0.0/255.255.255.0:allow

#允许单个ip访问,例如:sshd:192.168.0.48 allow

#允许多个IP访问,例如:sshd: 192.168.0.48 192.168.0.25 allow

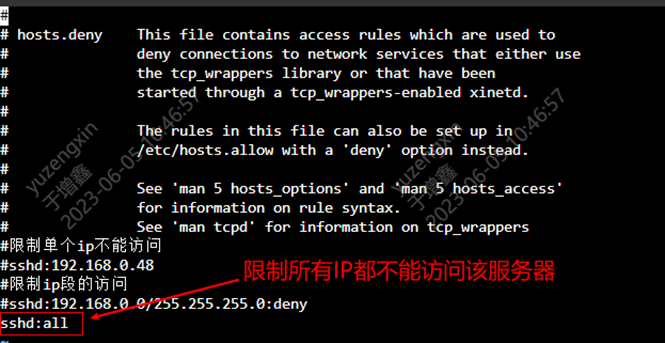

(2)修改配置文件:/etc/hosts.deny,限制所有ip段的访问

【配置说明】

#限制所有ip访问,例如:sshd:all

#限制单个ip访问,例如:sshd:192.168.0.48

#限制ip段的访问,例如:sshd:192.168.0.0/255.255.255.0:deny

黑白名单配置验证:从一台服务跳到另外一台服务上,命令如:ssh root@192.168.0.50,

注意:当hosts.allow与hosts.deny都包含同一个ip时,以allow文件配置为准。如,hosts.allow文件配置为sshd:10.244.132.2 allow,允许该ip访问服务器,hosts.deny文件配置为:sshd:all,不允许任何ip访问服务器,则最终验证结果为只有10.244.132.2(堡垒机地址)可以访问服务器。配置完成后,执行命令:

source /etc/hosts.allow

source /etc/hosts.deny

审计日志保留时间设置

- 改配置文件:/etc/logrotate.conf

weekly下的rotate的值 4改成24,表示6个月

monthly下的rotate 的值由1改成6,表示6个月

重启日志服务:systemctl restart rsyslog.service

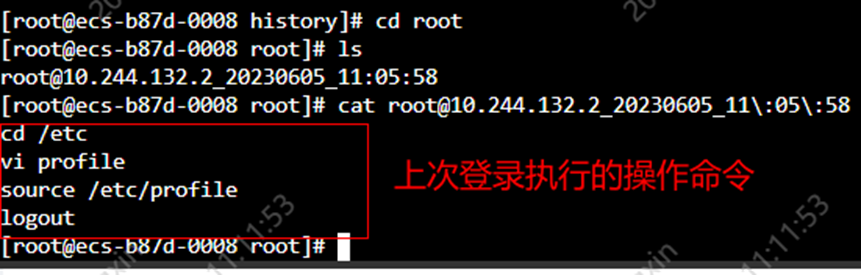

审计日志加登录人操作信息

(1)在配置文件/etc/profile中加入如下脚本语言,并保存

history

USER=`whoami`

USER_IP=`who -u am i 2>/dev/null| awk '{print $NF}'|sed -e 's/[()]//g'`

if [ "$USER_IP" = "" ]; then

USER_IP=`hostname`

fi

if [ ! -d /var/log/history ]; then

mkdir /var/log/history

chmod 777 /var/log/history

fi

if [ ! -d /var/log/history/${LOGNAME} ]; then

mkdir /var/log/history/${LOGNAME}

chmod 300 /var/log/history/${LOGNAME}

fi

export HISTSIZE=4096

DT=`date +"%Y%m%d_%H:%M:%S"`

export HISTFILE="/var/log/history/${LOGNAME}/${USER}@${USER_IP}_$DT"

chmod 600 /var/log/history/${LOGNAME}/*history* 2>/dev/null

(2)重新加载配置文件执行命令:source /etc/profile,使用root账号再次进行登录,在/var/log下会生成一个history目录,该目录下包含以用户名,如root,audit为目录名的文件夹,这里包含所有登录用户的操作信息。可以使用命令查看具体操作记录如:cat root@10.244.132.2_20230605_11\:05\:58

Linux查看端口:

netstat -nlpt

305

305

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?