漏洞归属单位:测试单位

系统名称:zzcms专业做招商网

漏洞名称:任意用户注册

漏洞等级:低级

漏洞类型:业务逻辑漏洞,XSS漏洞

漏洞所在详细IP或URI:http://zzcms/

漏洞详情:

1.业务逻辑漏洞

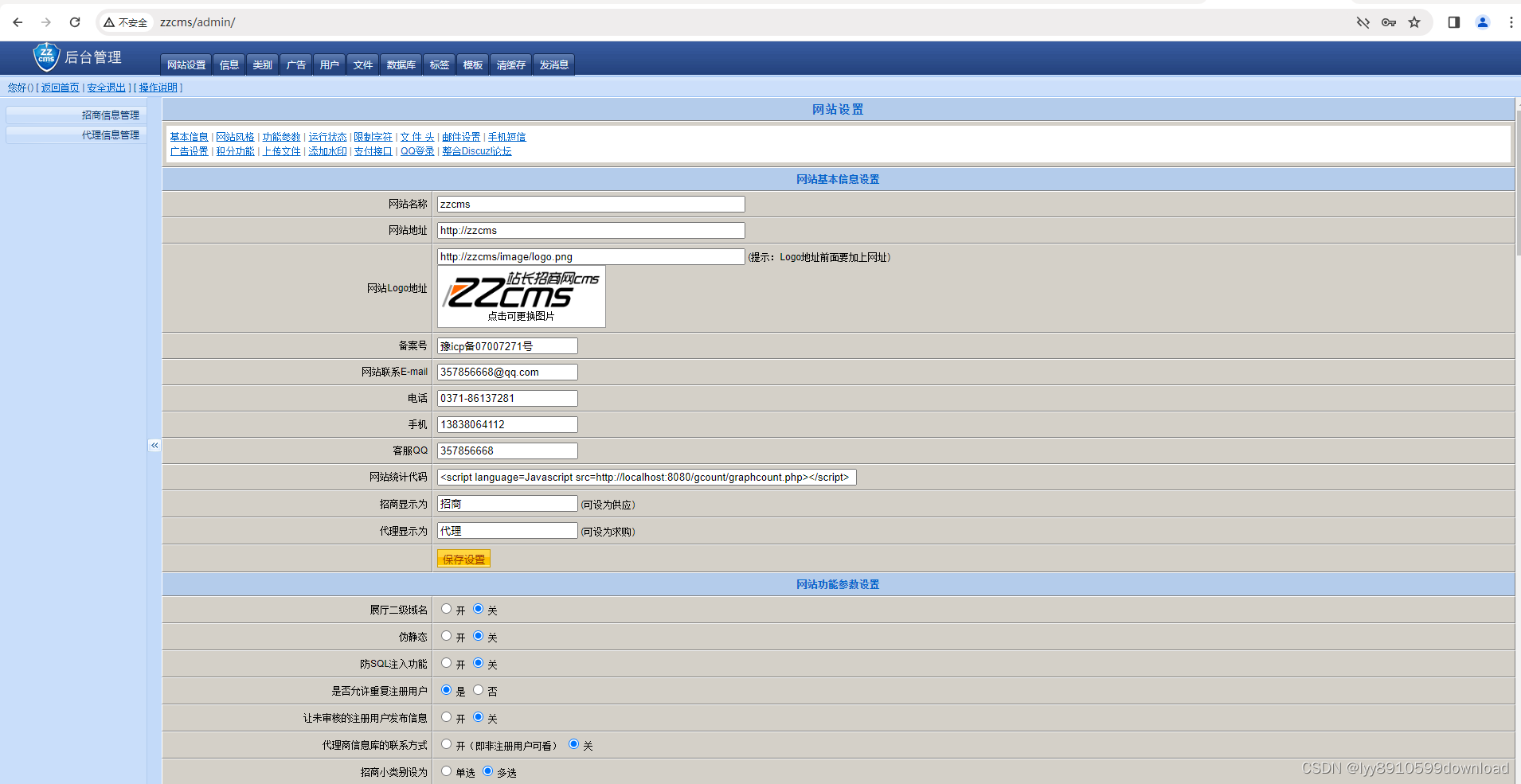

禁止js,打开http://zzcms/admin/页面,可以看到后台信息

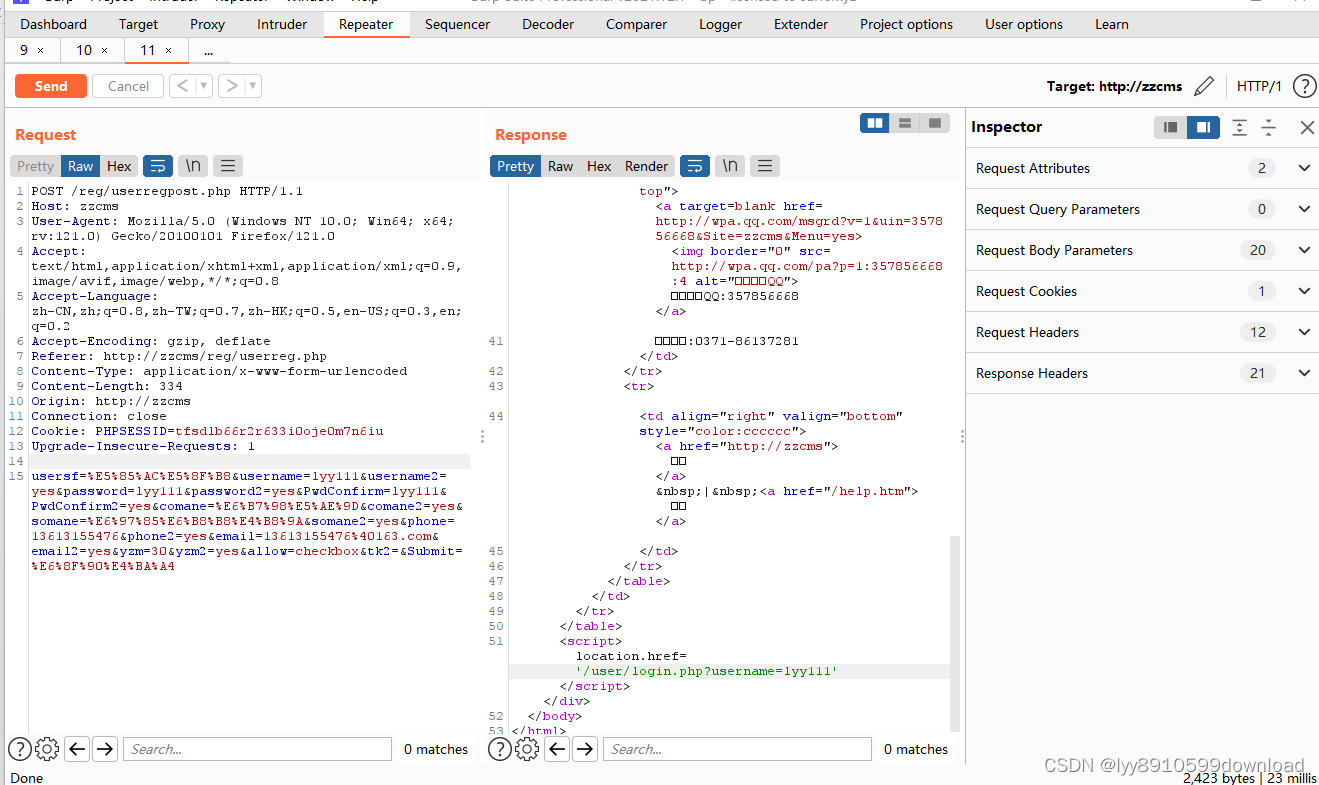

进入注册页面http://zzcms/reg/userreg.php

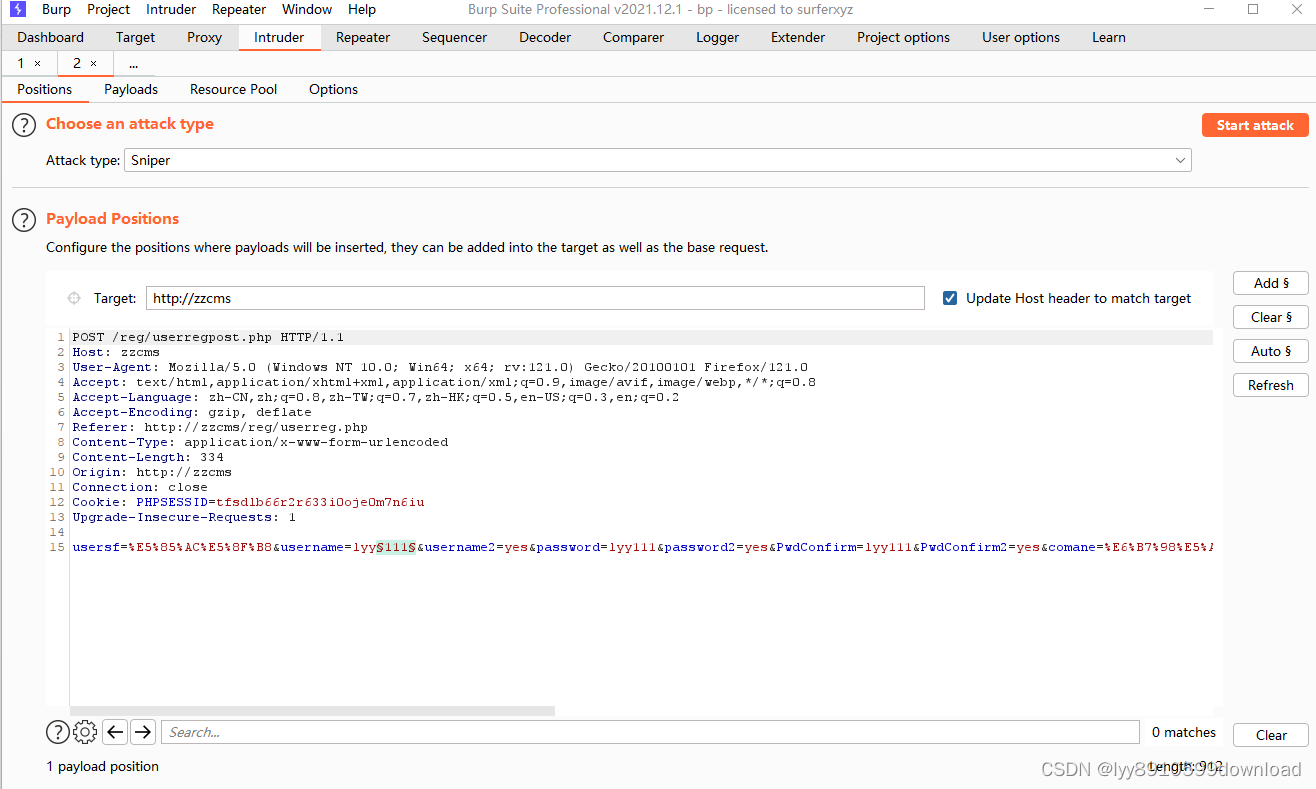

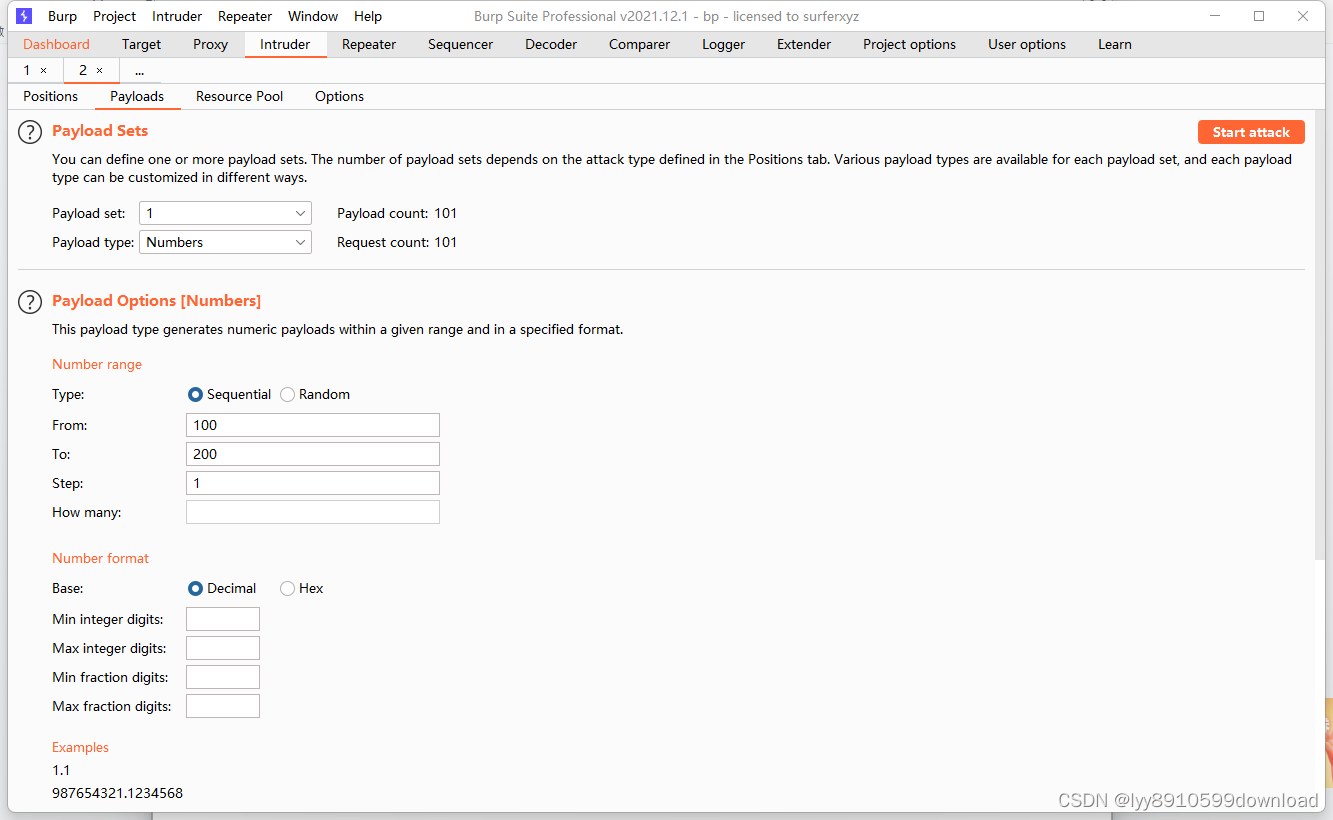

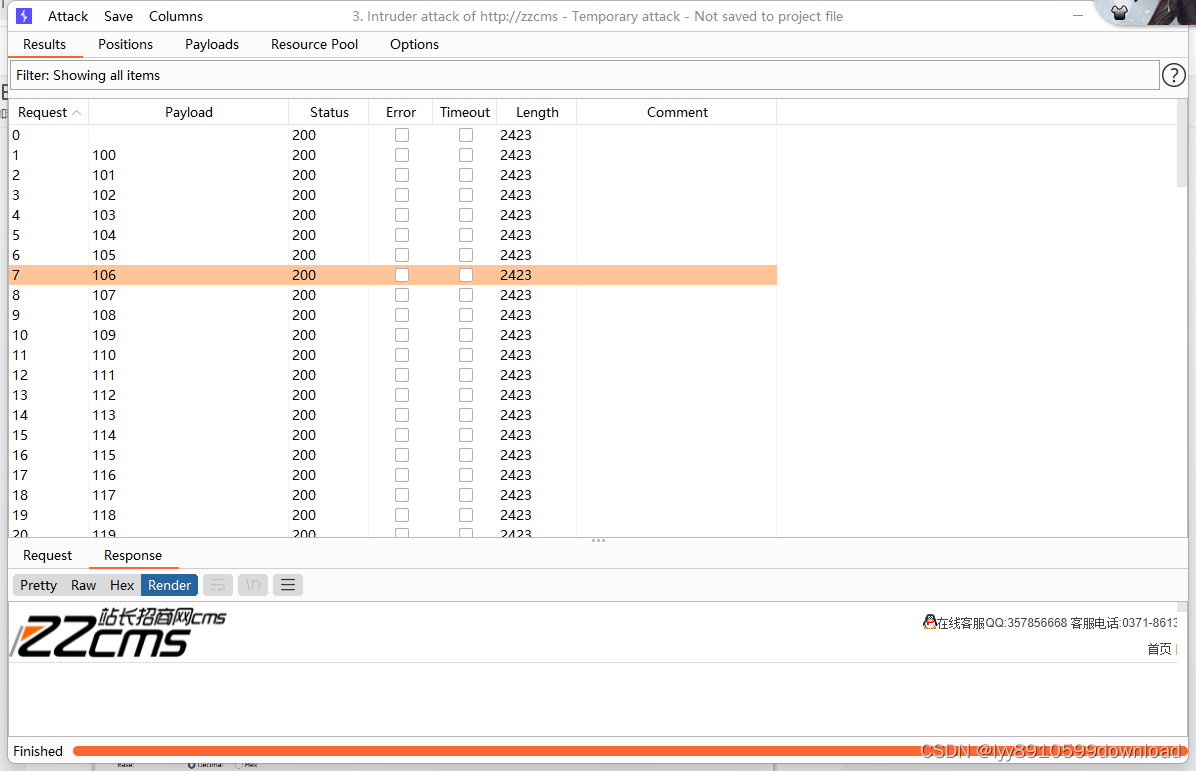

随便注册一个用户,抓包,然后批量注册,发现注册成功

随便登录一个批量注册的账号,发现可以登录

随便登录一个批量注册的账号,发现可以登录

漏洞影响:

- 信息泄露:攻击者可以通过漏洞获取用户数据,包括敏感信息,这可能会导致更广泛的攻击。1

- 账号滥用:如果系统允许未经身份验证的任意用户登录,那么未授权的用户可能会访问或操作系统资源,从而威胁到其他合法用户的账号安全。2

- 管理员账号风险:如果漏洞使得攻击者能够伪装成管理员账号,那么他们可能会执行非法操作,如删除数据或更改配置,从而损害企业的利益。

- 服务中断:批量注册账号可能会导致服务器受到分布式拒绝服务(DDoS)攻击,影响网站的可用性和正常运行。3

- 个人信息伪造:在某些情况下,漏洞可能允许个人信息的伪造,比如绕过年龄限制或其他验证机制。

- 验证信息绕过:一些系统可能在用户注册后返回验证信息,而这种验证信息可能被篡改或隐藏,使得攻击者能够绕过正常的验证流程。

- 用户名冲突:如果在数据库中已有相同名称的用户,新的注册请求可能会覆盖原有的记录,导致原有用户名的丢失。

修复建议:

为了应对这些潜在的风险,企业应采取一系列的安全措施,包括但不限于更新软件至最新的安全补丁版本、加强内部管理和加密敏感信息,同时建立和完善安全策略和措施,并进行定期的安全检查和测试。

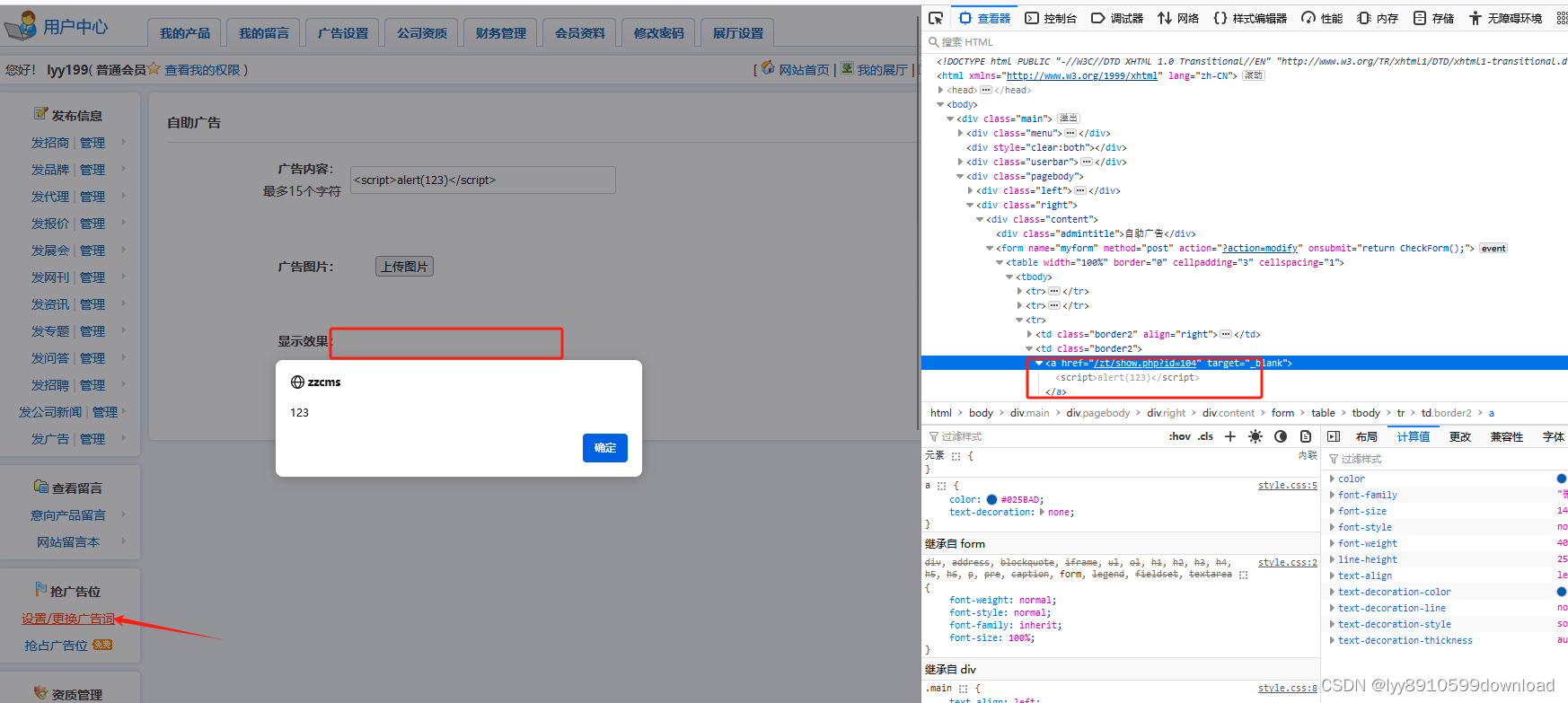

2.XSS漏洞

漏洞影响:

XSS可以造成的危害有很多,常见的有以下:

- 网络钓鱼,包括获取各类用户账号

- 窃取用户cookies资料,从而获取用户隐私信息,或利用用户身份进一步对网站执行操作

- 劫持用户(浏览器)会话,从而执行任意操作,例如非法转账、强制发表日志、电子邮件等

- 强制弹出广告页面、刷流量等

- 网页挂马

- 进行大量的客户端攻击,如

DDoS等 - 获取客户端信息,如用户的浏览历史、真实ip、开放端口等

- 控制受害者机器向其他网站发起攻击

- 结合其他漏洞,如

CSRF,实施进一步危害 - 传播跨站脚本蠕虫

修复建议:

将用户提交的代码显示到页面上时做好一系列的过滤与转义

(1)过滤输入的数据,对例如:“ ‘ ”,“ “ ”,” “,” on* “,script、iframe等危险字符进行严格的检查。这里的输入不仅仅是用户可以直接交互的输入接口,也包括HTTP请求中的Cookie中的变量,HTTP请求头部中的变量等。

(2)不仅验证数据的类型,还要验证其格式、长度、范围和内容。

(3)不仅在客户端做数据的验证与过滤,关键的过滤步骤在服务端进行。

(4)对输出到页面的数据进行相应的编码转换,如HTML实体编码、JS编码等。对输出的数据也要检查,数据库里的值有可能会在一个大网站的多处都有输出,即使在输入做了编码等操作,在各处的输出点时也要进行检查。

后门、上传脚本、改动代码或配置等情况:无

本文揭露了zzcms招商网的业务逻辑漏洞和XSS漏洞,涉及用户数据泄露、账户滥用、管理员权限威胁及DDoS攻击风险。提出针对性的修复措施,强调输入数据过滤、服务端验证和输出编码的重要性。

本文揭露了zzcms招商网的业务逻辑漏洞和XSS漏洞,涉及用户数据泄露、账户滥用、管理员权限威胁及DDoS攻击风险。提出针对性的修复措施,强调输入数据过滤、服务端验证和输出编码的重要性。

907

907

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?