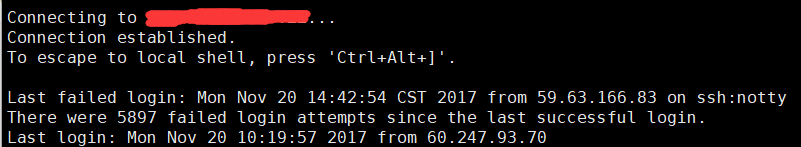

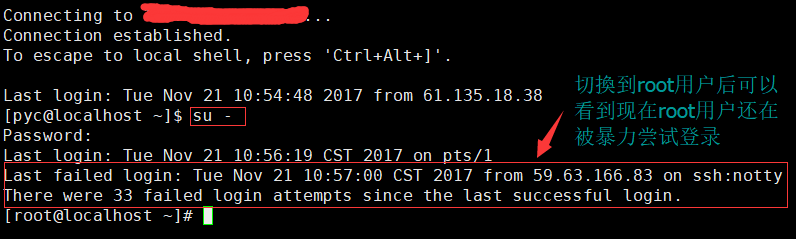

今天用root用户ssh登录以后发现正在有人进行暴力攻击ssh root用户帐号:

虽说密码设置的很复杂,但是万一要被破解了呢。要想办法解决。

先不说借助工具屏蔽ip,至少现在先增加一下破解难度,就是禁用默认root用户登录,我发现这个攻击只是针对root用户名,别的用户名并没有攻击提示,另一个方式就是更改ssh登录端口。

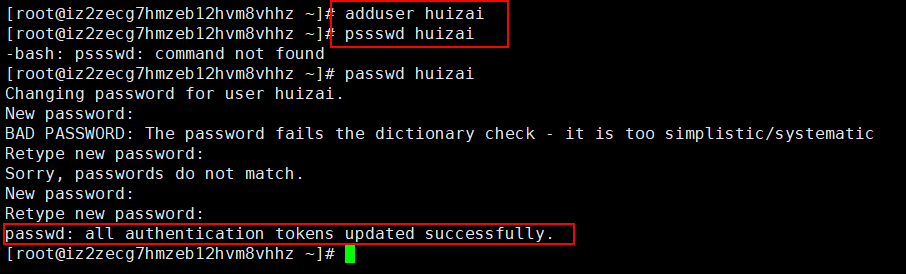

禁用root用户需要先创建一个自定义用户,并分配root权限:

新建用户:adduser “用户名”

设置登录密码:passwd “用户名”

centos wheel 用户组具有root权限,因此需要把新用户加入到wheel用户组。

添加方法:gpasswd -a “用户名” wheel

切换到自定义用户:su “用户名”

查看是否有root权限:sudo cat /etc/sudoers

具体如下图:

创建自定义root用户完成,下面禁止默认root用户登录并更改ssh登录端口。退出默认root用户ssh登录并用新创建的用户进行ssh登录

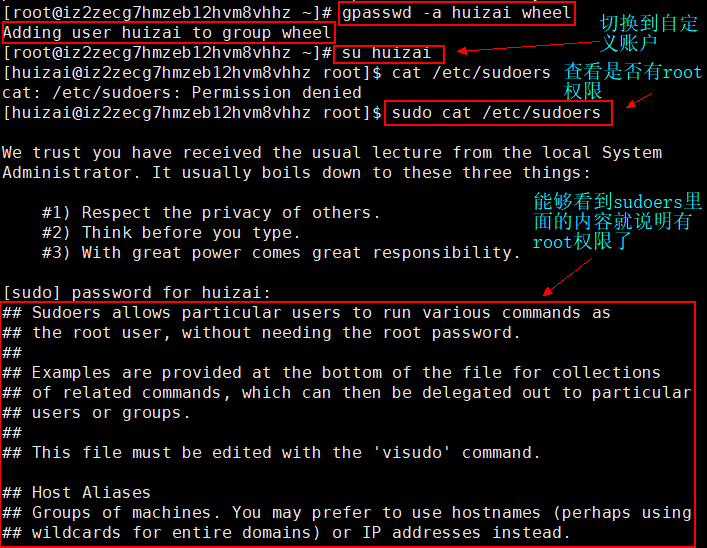

编辑ssh配置文件:sudo vi /etc/ssh/sshd_config

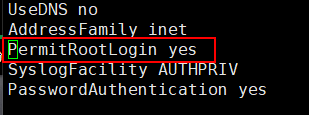

直接查找PermitRoot:/PermitRoot

按回车可以看到:

把上图中yes改为no保存退出。

重启sshd服务:sudo systemctl reload sshd

此时再次用root用户登录会看到:

root用户已经不能登录了。

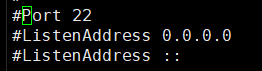

下面修改ssh默认22端口:

编辑ssh配置文件:sudo vi /etc/ssh/sshd_config

直接查找PermitRoot:/Port

把图中22改成你自定义的一个值比如9527,把#去掉,保存退出。

重启sshd服务:sudo systemctl reload sshd

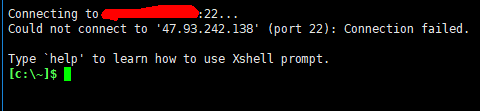

此时用自定义用户名登录端口22:

此时提示很明显,端口错误。

如果嫌非root用户操作麻烦,也可以用自定义用户登录以后切换到root用户进行操作:

切换root用户:su -root 或者 su -

输入root帐号密码即可。

Linux centos ssh 暴力攻击应对方法 添加自定义root用户 更改ssh端口

最新推荐文章于 2024-04-18 09:24:34 发布

280

280

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?