本章知识点

- 导入USG6000V防火墙设备

- 熟悉云设备的使用,在宿主机访问USG6000的web页面

- 放通local区域的ACL,以便从防火墙PING其它设备

- 配置简单的IPsec VPN

1、导入防火墙USG6000V设备

- 新建一个USG6000V

- 导入一个设备包(从 陈海峰 分享拿 https://forum.huawei.com/enterprise/zh/thread-584872.html#pid3269990)

2、启动USG6000V

- 关闭防火墙

- 关闭杀软

- 启用硬件虚拟化(在VirtualBox里面直接设置就好了)

参考:

https://www.cnblogs.com/lzkalislw/p/14707342.html

2.1登陆并修改密码

默认账号admin

初始密码:Admin@123

首次登陆需要修改密码

2.2 配置管理口IP和启动管理口服务

- 仅G0/0/0可以登陆web控制台

在接口模式下启动服务

[GigabitEthernet0/0/0]service-manage all permit

2.3 通过云连接宿主机网卡和防火墙

将宿主机网卡192.168.180.1加入到云中,并设置双向通道

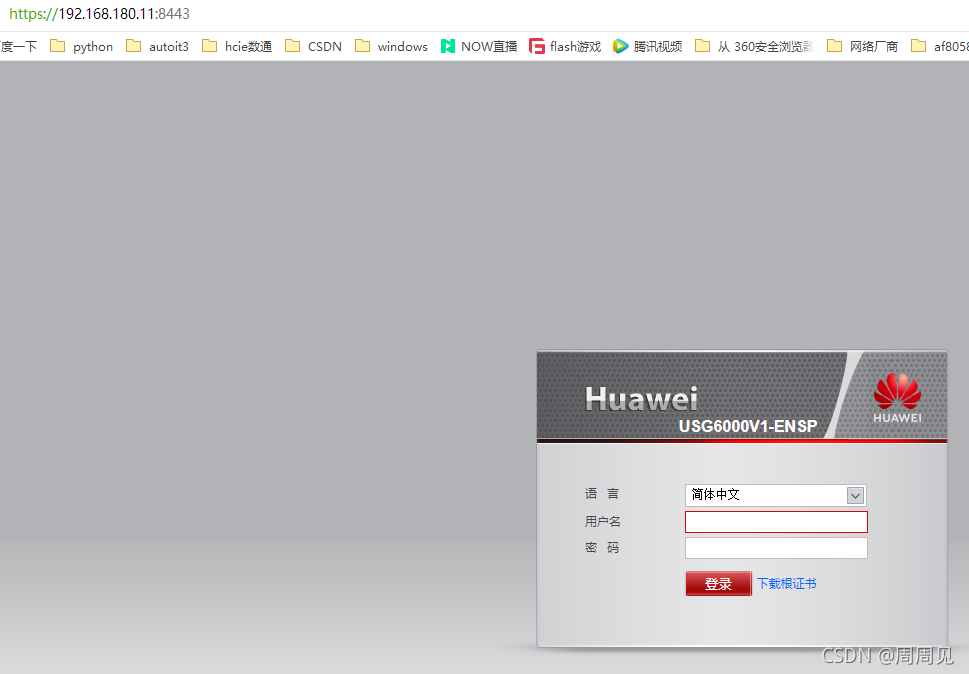

2.4 登陆web控制台

格式如下:

https://192.168.180.11:8443/

2.5 PING不通防火墙

- 开启接口的PING服务

- 放通local区域的ACL策略(PING出去属于LOCAL区域到其它区域)

直接放通所有(或者放通local到其它区域)

验证:

从本机防火墙的管理口(G0/0/0,该口有提示做了default的端口映射)

[USG6000V1]ping -vpn-instance default 192.168.180.1

从本机防火墙的内网口(G1/0/1)

从内网PC ping 防火墙(内网口所在网口要放通acl策略)

2.6 配置IPSec VPN

两边大致一样

检查连通性

协商报文完毕

从深圳办公PC1(11.1.1.1)PING长沙办公PC2(11.2.2.1)

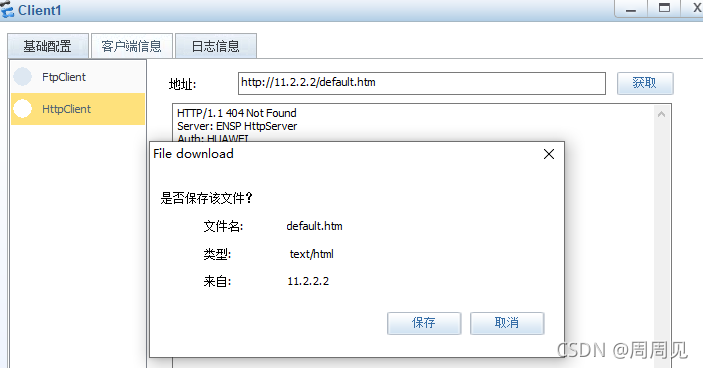

加一个HTTP服务器测试

从client1 向 Server1获取http请求

2.7 没有解决的问题

在公网中抓包发现流通的IPsec Vpn报文没有加密,感觉是走了静态路由。。。

(有个“自动反向路由注入”的选项)

查看路由表,确实自动学习到了静态路由。先留着以后解决吧。

5765

5765

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?