此整改方式适用于等保测评中整改和安全加固以及应对安全漏洞过程的临时补救方案。

1、针对等保和安全加固 创建三个不同权限用户,分别是audit审计员、security安全员。

2、开启密码验证策略:

3、修改SSH访问策略,只允许本机某一个主机可以访问ssh后台。

4、限制web-UI的访问权限,(BIGIP-13.1.5-0.0.32版本及以前版本图形界面不支持Web-UI的 权限控制,只能在后台修改)只允许本机和部分网段访问,其他拒绝。

Web-UI 的访问控制 只能在命令行下操作:

需要使用到的命令:

4.1、添加地址格式:tmsh modify sys httpd allow add { }

例:添加192.168.0.0段和单个IP10.10.1.1

tmsh modify sys httpd allow add { 192.168.0.0/255.255.0.0 10.10.1.1 }

4.2、删除地址格式:删除地址格式:tmsh modify sys httpd allow delete { or }

例:删除192.168.0.0段和单个IP10.10.1.1

tmsh modify sys httpd allow delete { 192.168.0.0/255.255.0.0 10.10.1.1 }

4.3、删除默认所有All:

tmsh modify sys httpd allow delete { All }

4.4、查看添加的允许地址:tmsh list sys httpd allow

4.5、保存修改:tmsh save sys config

操作过程:

1)登录F5后台查看当前允许web-UI登录地址,默认为允许所有:

tmsh list sys httpd allow \\查看当前允许的地址,httpd文件中。

2)分别添加本机和允许访问IP地址

以10.10.0.1和10.10.0.2为例

[root@guaranty:Active:Standalone] config # tmsh modify sys httpd allow add {10.10.0.1}

[root@guaranty:Active:Standalone] config # tmsh modify sys httpd allow add {10.10.0.2}

3)查看添加内容:

[root@guaranty:Active:Standalone] config # tmsh list sys httpd allow

4)删除掉默认的All:

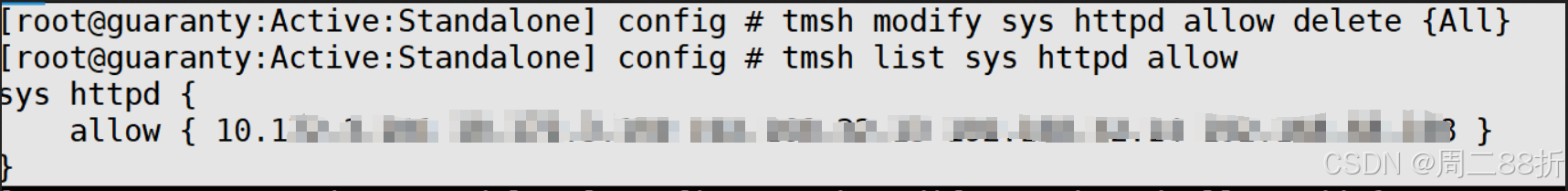

[root@guaranty:Active:Standalone] config # tmsh modify sys httpd allow delete {All}

5)查看删除默认All后的内容:

[root@guaranty:Active:Standalone] config # tmsh list sys httpd allow

6)保存配置后再次核对地址是否正确,至此配置完成。

[root@guaranty:Active:Standalone] config # tmsh save sys config

7)参考连接:【更新】F5 接入安全策略限制 - 墨天轮

533

533

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?