SpringSecurity

声明:本文转载自云动力的教程。IT楠老师讲的security真心不错,推荐。

第一章 简介

1、概念

Spring家族当中,一个安全管理框架。

Shiro也是一个安全框架,提供了很多安全功能。Shiro比较老,旧的项目当中,可能还在使用。上手还挺简单。

在新项目当中,一线互联网大型项目,都是使用SpringSecurity 。

2、认证 鉴权

一般的web项目当中,总会有登陆和鉴权的需求。但是大家一定要区分开。

- 认证:验证当前访问的用户是不是本系统中的用户。确定是哪一个具体的用户。

- 鉴权:经过认证,判断当前登陆用户有没有权限来执行某个操作。

所以说,安全框架SpringSecurity 当中,必定会有认证和鉴权的两大核心功能

第二章 入门

1、准备web项目

(1)创建springboot web项目

快速构建

<dependencies>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<dependency>

<groupId>org.projectlombok</groupId>

<artifactId>lombok</artifactId>

<version>1.18.22</version>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-test</artifactId>

<scope>test</scope>

</dependency>

</dependencies>

创建controller

@RestController

@RequestMapping("demo")

public class DemoController {

@GetMapping("hello")

public String hello(){

return "hello SpringSecurity. ydlclass.com";

}

}

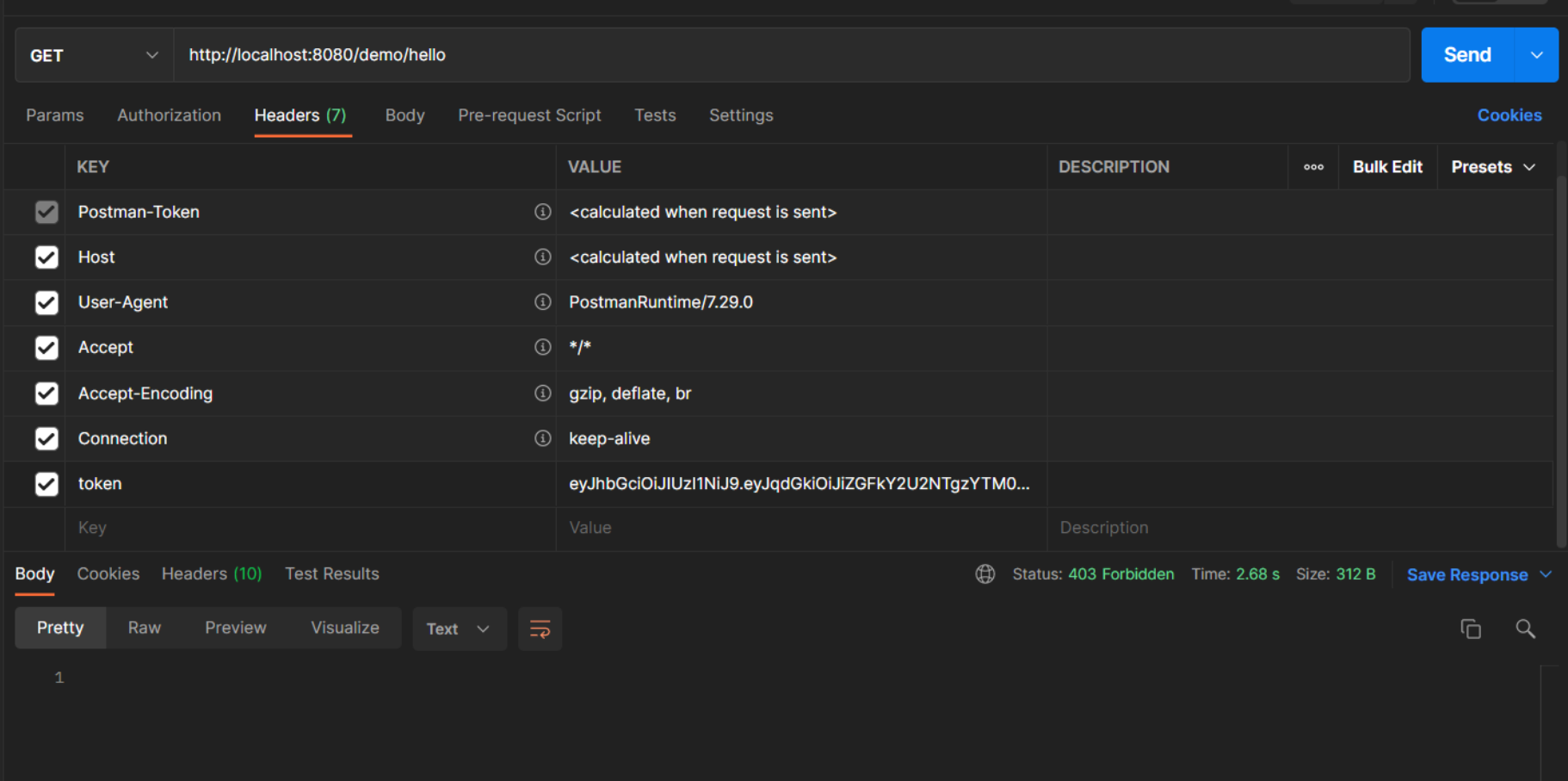

启动 测试 访问 :http://localhost:8080/demo/hello

2、引入SpringSecurity

(1)引入依赖

<!-- 引入security起步依赖 -->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>

(2)测试

访问 : http://localhost:8080/demo/hello

Security 自带的登陆页面

可以输入自带默认用户名 user 和 密码(控制台)

就能访问到数据了

(3)自带退出

http://localhost:8080/logout

第三章 认证

1、web登陆流程

缺点可以改进:

- 现在使用的是security自带的登陆页面,比较丑。 想换成自己项目的,优化的登录页。

- 用户使用的是security给的用户名和密码。 想真实地去数据库里,tb_user获取真实的用户名和密码。

- security自带的cookie\session模式。 想自己生成jwt,无状态登陆。

- 前端页面怎么携带jwt。 想请求头里带上。

- 鉴权操作完全没有。 想鉴权做完善。

总而言之,自己的一些特定需求,都没有实现。

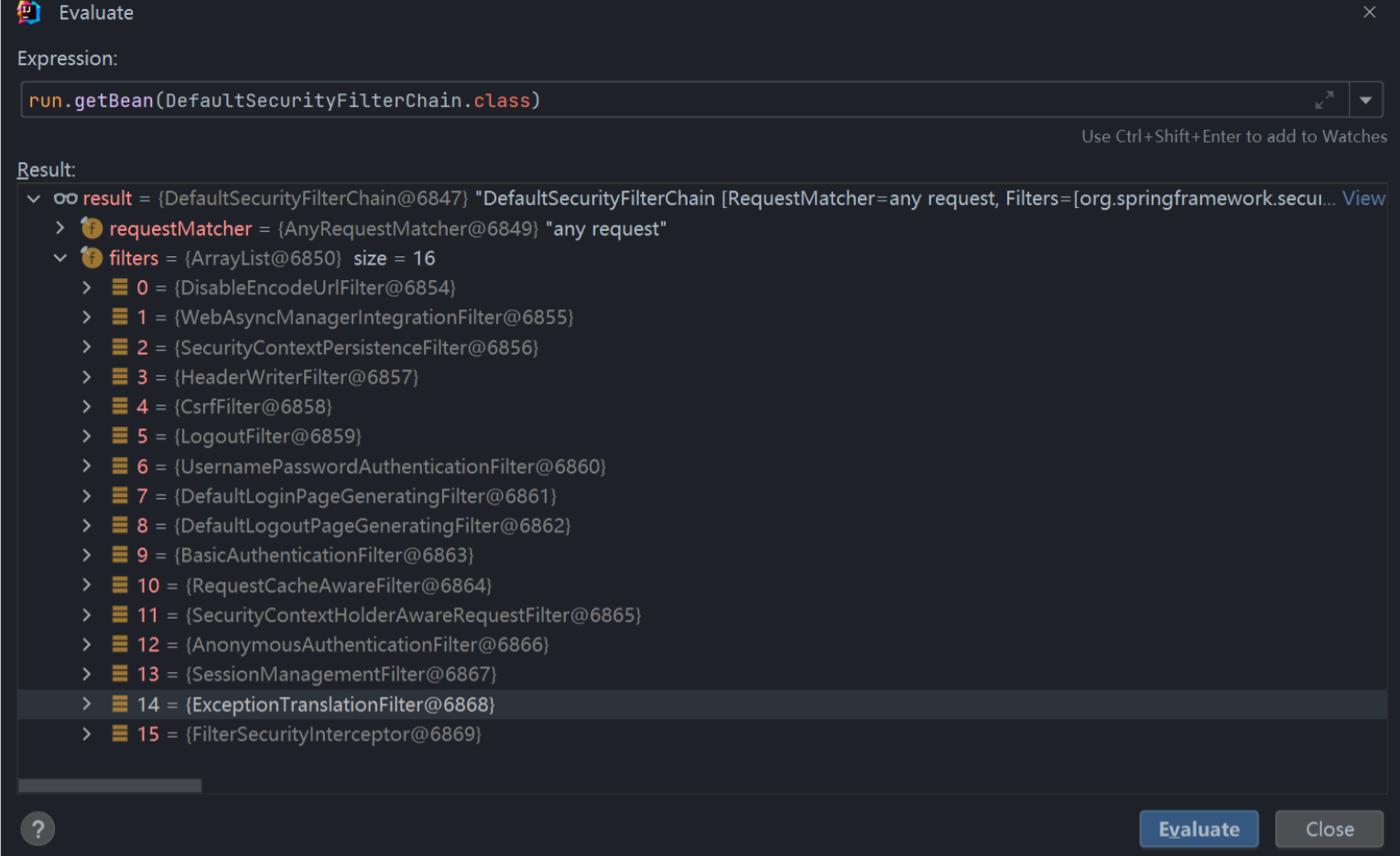

2、看源码

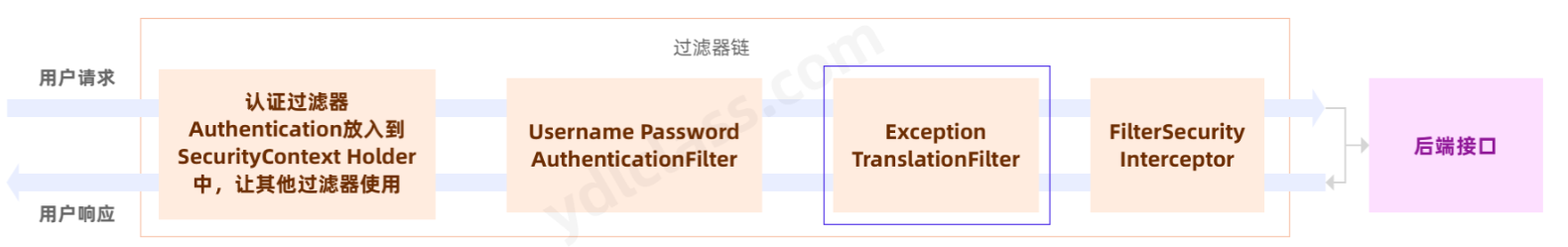

springsecurity 就是通过一些过滤器、拦截器,实现登陆鉴权的流程的。

(1)springsecurity 登陆流程

springsecurity就是一个过滤器链,内置了关于springsecurity的16的过滤器。

注意:我只写出了几个核心过滤器,其他的如下图。

- UsernamePasswordAuthenticationFilter:处理我们登陆页面输入的用户名和密码是否正确的过滤器。

- ExceptionTranslationFilter:处理前面的几个过滤器中,有了问题,抛出错误,不让用户登录。

- FilterSecurityInterceptor:经行一个权限校验的拦截器。

我们可以找到当前boot项目中的,所有有关security的过滤器链。

(2)认证流程 再细化! 了解,后期回头看

看我如何debug UsernamePasswordAuthenticationFilter 运行机制

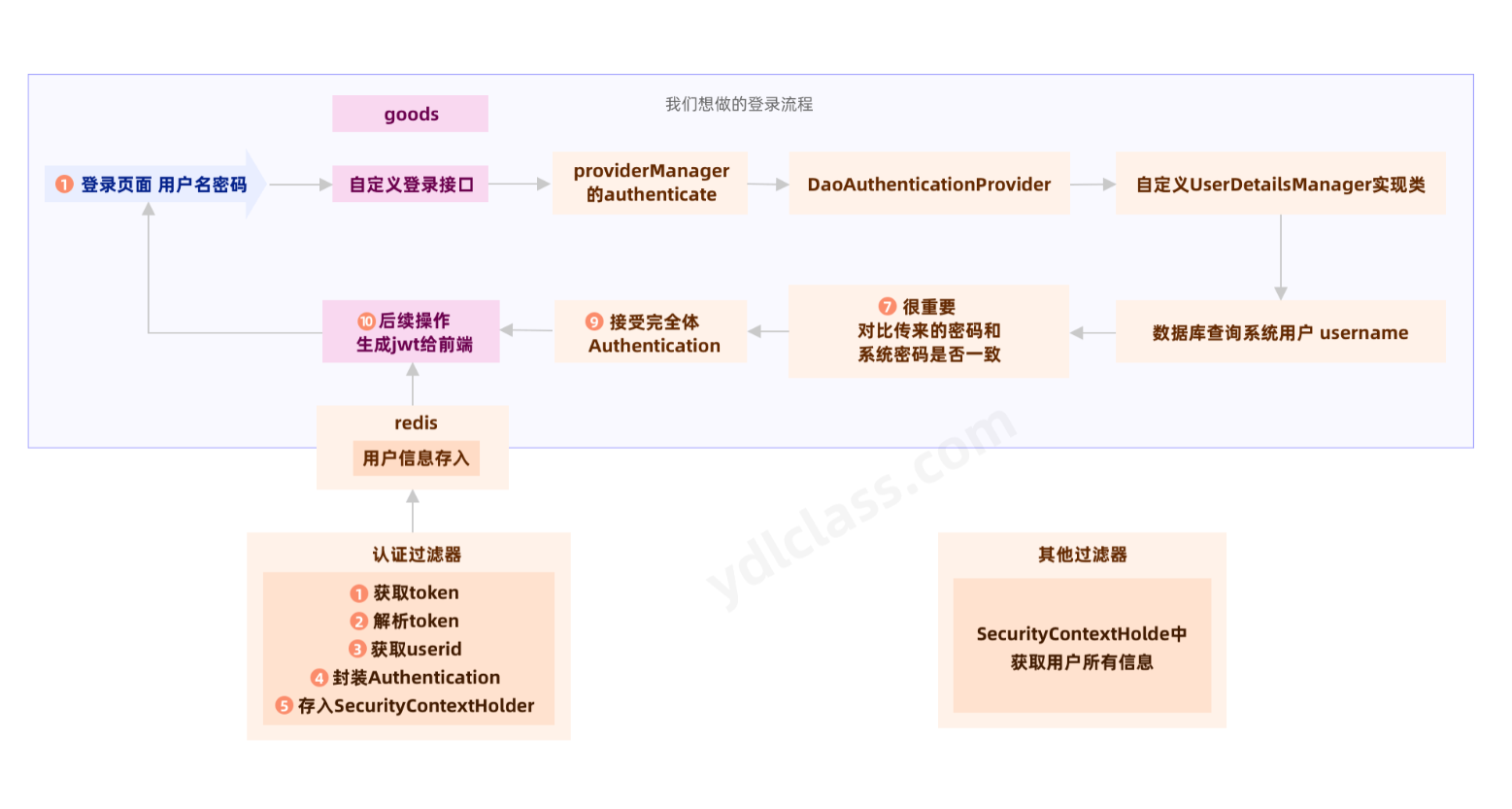

3、自定义登录

(1)思路

登陆: 1自定义登录接口

调用prodivermanager auth方法

登陆成功生成jwt

存入redis

2自定义userdetailsmanager实现类

从数据库中获取系统用户

访问资源:自定义认证过滤器

获取token

从token中获取userid

从redis中通过userid获取用户信息

存SecurityContextHolder

第四章 授权

1、权限系统的作用

商城管理系统,普通用户登录可以创建订单等操作,但是不能删除商品。但是管理员可以删除商品信息,修改价格等。

不同的用户可以使用不同的功能。这就是权限系统要去实现的效果。

我们不能只依赖前端去判断用户的权限来选择显示哪些菜单哪些按钮。因为黑客拿到高权限接口url,模拟访问!

所以我们还需要在后台进行用户权限的判断,判断当前用户是否有相应的权限,必须具有所需权限才能进行相应的操作。

2、授权基本流程

在SpringSecurity中,会使用默认的FilterSecurityInterceptor来进行权限校验。

在FilterSecurityInterceptor中会从SecurityContextHolder获取其中的Authentication,然后获取其中的权限信息。当前用户是否拥有访问当前资源所需的权限。

所以我们需要做两步

- UserDetailServiceImpl的loadUserByUsername 查询权限信息

JwtAuthenticationTokenFilter中放入权限信息

3、授权实现

(1)限制访问资源所需权限

SpringSecurity为我们提供了基于注解的权限控制方案,这也是我们项目中主要采用的方式。

我们可以使用注解去指定访问对应的资源所需的权限。

但是要使用它我们需要先开启相关配置。配置类中。

@EnableGlobalMethodSecurity(prePostEnabled = true)

然后就可以使用对应的注解。@PreAuthorize

package com.ydlclass.authdemo.controller;

import org.springframework.security.access.prepost.PreAuthorize;

import org.springframework.web.bind.annotation.GetMapping;

import org.springframework.web.bind.annotation.RequestMapping;

import org.springframework.web.bind.annotation.RestController;

/**

* @Created by IT李老师

* 公主号 “元动力课堂”

* 个人微 itlils

*/

@RestController

@RequestMapping("demo")

public class DemoController {

@GetMapping("hello")

@PreAuthorize("hasAuthority('sayhello')")

public String hello(){

return "hello security.ydlclass666";

}

}

(2) 封装权限信息

我们前面在写UserDetailsServiceImpl的时候说过,在查询出用户后还要获取对应的权限信息,封装到UserDetails中返回。

我们先直接把权限信息写死封装到UserDetails中进行测试。

我们之前定义了UserDetails的实现类LoginUser,想要让其能封装权限信息就要对其进行修改。

package com.ydlclass.authdemo.domain;

import com.alibaba.fastjson.annotation.JSONField;

import lombok.AllArgsConstructor;

import lombok.Data;

import lombok.NoArgsConstructor;

import org.springframework.security.core.GrantedAuthority;

import org.springframework.security.core.authority.SimpleGrantedAuthority;

import org.springframework.security.core.userdetails.UserDetails;

import java.util.ArrayList;

import java.util.Collection;

import java.util.List;

import java.util.stream.Collectors;

/**

* @Created by IT李老师

* 公主号 “元动力课堂”

* 个人微 itlils

*/

@Data

@NoArgsConstructor

@AllArgsConstructor

public class LoginUser implements UserDetails {

private User user;

List<String> permissions;

public LoginUser(User user, List<String> permissions) {

this.user = user;

this.permissions = permissions;

}

@JSONField(serialize = false)

List<SimpleGrantedAuthority> authorities;

@Override

public Collection<? extends GrantedAuthority> getAuthorities() {

if (authorities!=null){

return authorities;

}

authorities = permissions.stream().map(SimpleGrantedAuthority::new).collect(Collectors.toList());

return authorities;

}

@Override

public String getPassword() {

return user.getPassword();

}

@Override

public String getUsername() {

return user.getUserName();

}

@Override

public boolean isAccountNonExpired() {

return true;

}

@Override

public boolean isAccountNonLocked() {

return true;

}

@Override

public boolean isCredentialsNonExpired() {

return true;

}

@Override

public boolean isEnabled() {

return true;

}

}

LoginUser修改完后我们就可以在UserDetailsServiceImpl中去把权限信息封装到LoginUser中了。我们写死权限进行测试,后面我们再从数据库中查询权限信息。

package com.ydlclass.authdemo.service.impl;

import com.baomidou.mybatisplus.core.conditions.query.LambdaQueryWrapper;

import com.ydlclass.authdemo.dao.UserMapper;

import com.ydlclass.authdemo.domain.LoginUser;

import com.ydlclass.authdemo.domain.User;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.security.core.userdetails.UserDetails;

import org.springframework.security.core.userdetails.UserDetailsService;

import org.springframework.security.core.userdetails.UsernameNotFoundException;

import org.springframework.stereotype.Service;

import java.util.ArrayList;

import java.util.Arrays;

import java.util.List;

import java.util.Objects;

/**

* @Created by IT李老师

* 公主号 “元动力课堂”

* 个人微 itlils

*/

@Service

public class UserDetailServiceImpl implements UserDetailsService {

@Autowired

UserMapper userMapper;

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

//1根据用户名获取数据库中的系统用户

LambdaQueryWrapper<User> lambdaQueryWrapper=new LambdaQueryWrapper<>();

lambdaQueryWrapper.eq(User::getUserName,username); //查询条件

User user = userMapper.selectOne(lambdaQueryWrapper);

if(Objects.isNull(user)){

throw new RuntimeException("用户名错误!");

}

//TODO 查询权限信息 一会儿真实查数据库,现在先做一个假的权限

List<String> list=new ArrayList<>(Arrays.asList("sayhello","delgoods"));

//3返回UserDetails

return new LoginUser(user,list);

}

}

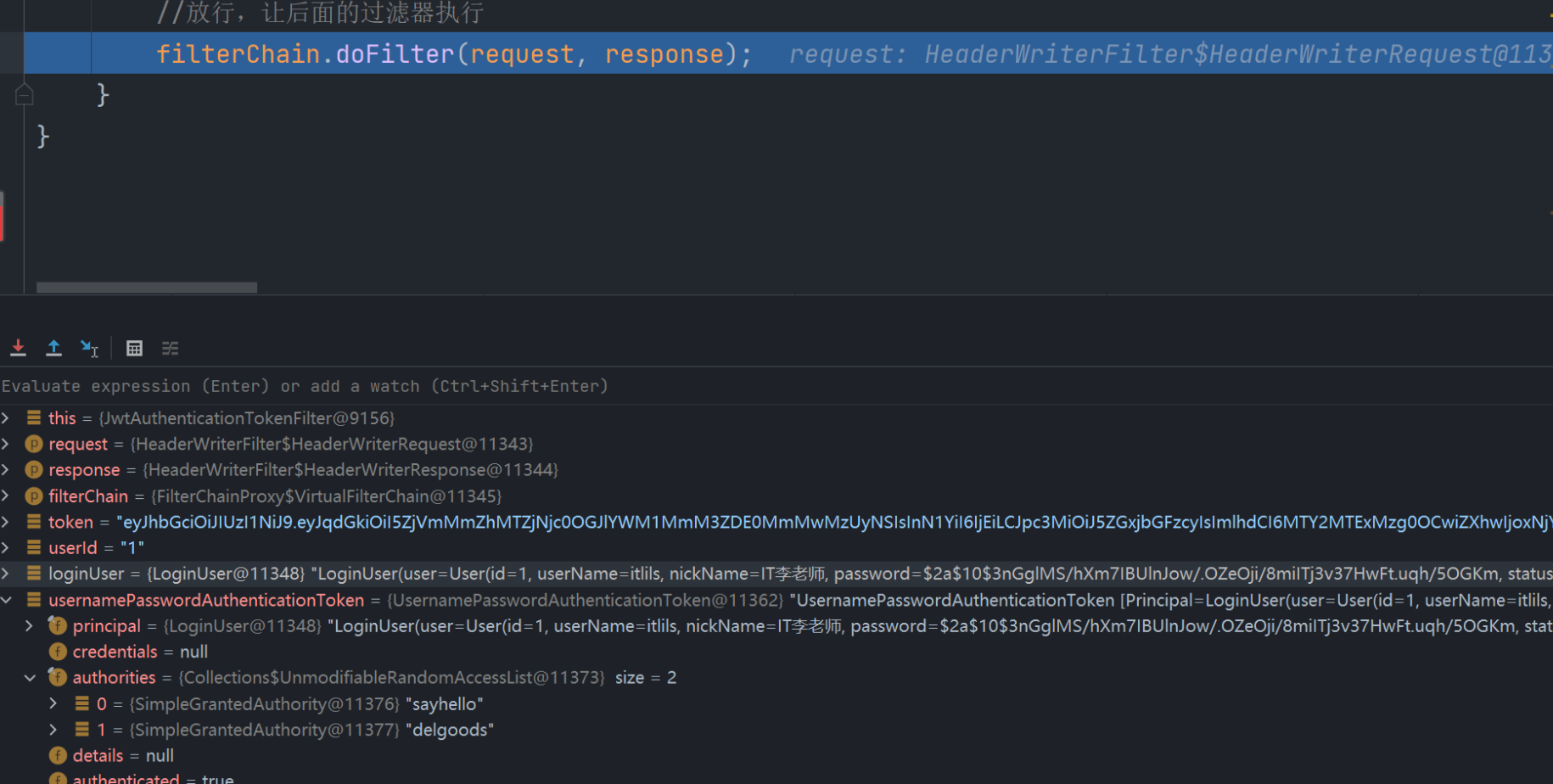

测试:

已经登录,带上权限了

即使登陆成功,也不能访问

3)从数据库查询权限信息

a.RBAC权限模型

RBAC权限模型(Role-Based Access Control)即:基于角色的权限控制。这是目前最常被开发者使用也是相对易用、通用权限模型。

b.准备工作

CREATE DATABASE /*!32312 IF NOT EXISTS*/`ydl_security` /*!40100 DEFAULT CHARACTER SET utf8mb4 */;

USE `ydl_security`;

/*Table structure for table `sys_menu` */

DROP TABLE IF EXISTS `sys_menu`;

CREATE TABLE `sys_menu` (

`id` bigint(20) NOT NULL AUTO_INCREMENT,

`menu_name` varchar(64) NOT NULL DEFAULT 'NULL' COMMENT '菜单名',

`path` varchar(200) DEFAULT NULL COMMENT '路由地址',

`component` varchar(255) DEFAULT NULL COMMENT '组件路径',

`visible` char(1) DEFAULT '0' COMMENT '菜单状态(0显示 1隐藏)',

`status` char(1) DEFAULT '0' COMMENT '菜单状态(0正常 1停用)',

`perms` varchar(100) DEFAULT NULL COMMENT '权限标识',

`icon` varchar(100) DEFAULT '#' COMMENT '菜单图标',

`create_by` bigint(20) DEFAULT NULL,

`create_time` datetime DEFAULT NULL,

`update_by` bigint(20) DEFAULT NULL,

`update_time` datetime DEFAULT NULL,

`del_flag` int(11) DEFAULT '0' COMMENT '是否删除(0未删除 1已删除)',

`remark` varchar(500) DEFAULT NULL COMMENT '备注',

PRIMARY KEY (`id`)

) ENGINE=InnoDB AUTO_INCREMENT=2 DEFAULT CHARSET=utf8mb4 COMMENT='菜单表';

/*Table structure for table `sys_role` */

DROP TABLE IF EXISTS `sys_role`;

CREATE TABLE `sys_role` (

`id` bigint(20) NOT NULL AUTO_INCREMENT,

`name` varchar(128) DEFAULT NULL,

`role_key` varchar(100) DEFAULT NULL COMMENT '角色权限字符串',

`status` char(1) DEFAULT '0' COMMENT '角色状态(0正常 1停用)',

`del_flag` int(1) DEFAULT '0' COMMENT 'del_flag',

`create_by` bigint(200) DEFAULT NULL,

`create_time` datetime DEFAULT NULL,

`update_by` bigint(200) DEFAULT NULL,

`update_time` datetime DEFAULT NULL,

`remark` varchar(500) DEFAULT NULL COMMENT '备注',

PRIMARY KEY (`id`)

) ENGINE=InnoDB AUTO_INCREMENT=3 DEFAULT CHARSET=utf8mb4 COMMENT='角色表';

/*Table structure for table `sys_role_menu` */

DROP TABLE IF EXISTS `sys_role_menu`;

CREATE TABLE `sys_role_menu` (

`role_id` bigint(200) NOT NULL AUTO_INCREMENT COMMENT '角色ID',

`menu_id` bigint(200) NOT NULL DEFAULT '0' COMMENT '菜单id',

PRIMARY KEY (`role_id`,`menu_id`)

) ENGINE=InnoDB AUTO_INCREMENT=2 DEFAULT CHARSET=utf8mb4;

/*Table structure for table `sys_user` */

DROP TABLE IF EXISTS `sys_user`;

CREATE TABLE `sys_user` (

`id` bigint(20) NOT NULL AUTO_INCREMENT COMMENT '主键',

`user_name` varchar(64) NOT NULL DEFAULT 'NULL' COMMENT '用户名',

`nick_name` varchar(64) NOT NULL DEFAULT 'NULL' COMMENT '昵称',

`password` varchar(64) NOT NULL DEFAULT 'NULL' COMMENT '密码',

`status` char(1) DEFAULT '0' COMMENT '账号状态(0正常 1停用)',

`email` varchar(64) DEFAULT NULL COMMENT '邮箱',

`phonenumber` varchar(32) DEFAULT NULL COMMENT '手机号',

`sex` char(1) DEFAULT NULL COMMENT '用户性别(0男,1女,2未知)',

`avatar` varchar(128) DEFAULT NULL COMMENT '头像',

`user_type` char(1) NOT NULL DEFAULT '1' COMMENT '用户类型(0管理员,1普通用户)',

`create_by` bigint(20) DEFAULT NULL COMMENT '创建人的用户id',

`create_time` datetime DEFAULT NULL COMMENT '创建时间',

`update_by` bigint(20) DEFAULT NULL COMMENT '更新人',

`update_time` datetime DEFAULT NULL COMMENT '更新时间',

`del_flag` int(11) DEFAULT '0' COMMENT '删除标志(0代表未删除,1代表已删除)',

PRIMARY KEY (`id`)

) ENGINE=InnoDB AUTO_INCREMENT=3 DEFAULT CHARSET=utf8mb4 COMMENT='用户表';

/*Table structure for table `sys_user_role` */

DROP TABLE IF EXISTS `sys_user_role`;

CREATE TABLE `sys_user_role` (

`user_id` bigint(200) NOT NULL AUTO_INCREMENT COMMENT '用户id',

`role_id` bigint(200) NOT NULL DEFAULT '0' COMMENT '角色id',

PRIMARY KEY (`user_id`,`role_id`)

) ENGINE=InnoDB DEFAULT CHARSET=utf8mb4;

SELECT DISTINCT perms from sys_menu where id in (

SELECT menu_id from sys_role_menu where role_id in (

SELECT role_id from sys_user_role where user_id=1

)

) and status='0'

package com.ydlclass.authdemo.domain;

import com.baomidou.mybatisplus.annotation.TableId;

import com.baomidou.mybatisplus.annotation.TableName;

import com.fasterxml.jackson.annotation.JsonInclude;

import lombok.AllArgsConstructor;

import lombok.Data;

import lombok.NoArgsConstructor;

import java.io.Serializable;

import java.util.Date;

/**

* 菜单表(Menu)实体类

*/

@TableName(value="sys_menu")

@Data

@AllArgsConstructor

@NoArgsConstructor

@JsonInclude(JsonInclude.Include.NON_NULL)

public class Menu implements Serializable {

private static final long serialVersionUID = 1L;

@TableId

private Long id;

/**

* 菜单名

*/

private String menuName;

/**

* 路由地址

*/

private String path;

/**

* 组件路径

*/

private String component;

/**

* 菜单状态(0显示 1隐藏)

*/

private String visible;

/**

* 菜单状态(0正常 1停用)

*/

private String status;

/**

* 权限标识

*/

private String perms;

/**

* 菜单图标

*/

private String icon;

private Long createBy;

private Date createTime;

private Long updateBy;

private Date updateTime;

/**

* 是否删除(0未删除 1已删除)

*/

private Integer delFlag;

/**

* 备注

*/

private String remark;

}

c.代码实现

我们只需要根据用户id去查询到其所对应的权限信息即可。

所以我们可以先定义个mapper,其中提供一个方法可以根据userid查询权限信息。

package com.ydlclass.authdemo.dao;

import com.baomidou.mybatisplus.core.mapper.BaseMapper;

import com.ydlclass.authdemo.domain.Menu;

import java.util.List;

/**

* @Created by IT李老师

* 公主号 “元动力课堂”

* 个人微 itlils

*/

public interface MenuMapper extends BaseMapper<Menu> {

List<String> selectPermsByUserId(Long userId);

}

尤其是自定义方法,所以需要创建对应的mapper文件,定义对应的sql语句

<?xml version="1.0" encoding="UTF-8" ?>

<!DOCTYPE mapper PUBLIC "-//mybatis.org//DTD Mapper 3.0//EN" "http://mybatis.org/dtd/mybatis-3-mapper.dtd" >

<mapper namespace="com.ydlclass.authdemo.dao.MenuMapper">

<select id="selectPermsByUserId" parameterType="long" resultType="string">

SELECT DISTINCT perms from sys_menu where id in (

SELECT menu_id from sys_role_menu where role_id in (

SELECT role_id from sys_user_role where user_id=#{userId}

)

) and status='0'

</select>

</mapper>

在application.yml中配置mapperXML文件的位置

spring:

datasource:

url: jdbc:mysql://localhost:3306/ydl_security?characterEncoding=utf-8&serverTimezone=UTC

username: root

password: ydlclass666

driver-class-name: com.mysql.cj.jdbc.Driver

mybatis-plus:

mapper-locations: classpath*:/mapper/**/*.xml

然后我们可以在UserDetailsServiceImpl中去调用该mapper的方法查询权限信息封装到LoginUser对象中即可。

package com.ydlclass.authdemo.service.impl;

import com.baomidou.mybatisplus.core.conditions.query.LambdaQueryWrapper;

import com.ydlclass.authdemo.dao.MenuMapper;

import com.ydlclass.authdemo.dao.UserMapper;

import com.ydlclass.authdemo.domain.LoginUser;

import com.ydlclass.authdemo.domain.User;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.security.core.userdetails.UserDetails;

import org.springframework.security.core.userdetails.UserDetailsService;

import org.springframework.security.core.userdetails.UsernameNotFoundException;

import org.springframework.stereotype.Service;

import java.util.ArrayList;

import java.util.Arrays;

import java.util.List;

import java.util.Objects;

/**

* @Created by IT李老师

* 公主号 “元动力课堂”

* 个人微 itlils

*/

@Service

public class UserDetailServiceImpl implements UserDetailsService {

@Autowired

UserMapper userMapper;

@Autowired

MenuMapper menuMapper;

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

//1根据用户名获取数据库中的系统用户

LambdaQueryWrapper<User> lambdaQueryWrapper=new LambdaQueryWrapper<>();

lambdaQueryWrapper.eq(User::getUserName,username); //查询条件

User user = userMapper.selectOne(lambdaQueryWrapper);

if(Objects.isNull(user)){

throw new RuntimeException("用户名错误!");

}

// //查询权限信息 一会儿真实查数据库,现在先做一个假的权限

// List<String> list=new ArrayList<>(Arrays.asList("sayhello","delgoods"));

List<String> perms = menuMapper.selectPermsByUserId(user.getId());

//3返回UserDetails

return new LoginUser(user,perms);

}

}

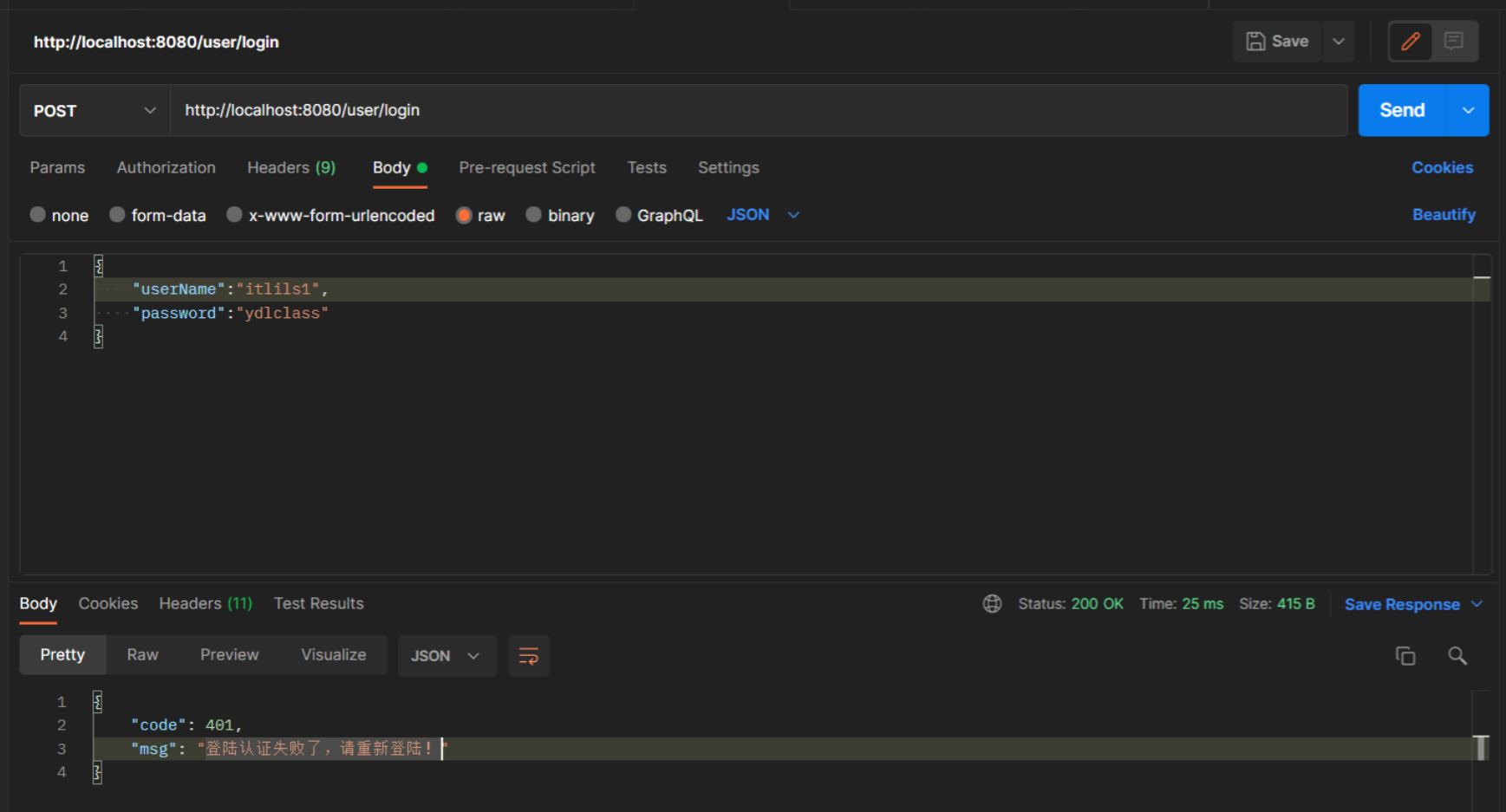

测试:

重新登陆,访问接口

第五章 自定义失败处理

认证失败时,现在返回一个错误,不友好。我们想也让他返回我们自定义的返回值实体类。 @ControllerAdvise

所以需要知道SpringSecurity的异常处理机制。

ExceptionTranslationFilter捕获,它会判断是认证失败和授权失败。

- 认证失败:它会封装AuthenticationException,然后调用AuthenticationEntryPoint的commence方法处理

- 授权失败:它会封装AccessDeniedException,然后调用AccessDeniedHandler的handle方法处理

我们怎么办?

自定义这两个类的异常处理机制的实现类,配置到SpringSecurity。

①自定义实现类

package com.ydlclass.authdemo.handler;

import com.alibaba.fastjson.JSON;

import com.ydlclass.authdemo.domain.ResponseResult;

import com.ydlclass.authdemo.utils.WebUtils;

import org.springframework.http.HttpStatus;

import org.springframework.security.core.AuthenticationException;

import org.springframework.security.web.AuthenticationEntryPoint;

import org.springframework.stereotype.Component;

import javax.servlet.ServletException;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException;

/**

* @Created by IT李老师

* 公主号 “元动力课堂”

* 个人微 itlils

*/

@Component

public class AuthenticationEntryPointImpl implements AuthenticationEntryPoint {

@Override

public void commence(HttpServletRequest request, HttpServletResponse response, AuthenticationException authException) throws IOException, ServletException {

//给前端ResponseResult 的json

ResponseResult responseResult = new ResponseResult(HttpStatus.UNAUTHORIZED.value(), "登陆认证失败了,请重新登陆!");

String json = JSON.toJSONString(responseResult);

WebUtils.renderString(response,json);

}

}

package com.ydlclass.authdemo.handler;

import com.alibaba.fastjson.JSON;

import com.ydlclass.authdemo.domain.ResponseResult;

import com.ydlclass.authdemo.utils.WebUtils;

import org.springframework.http.HttpStatus;

import org.springframework.security.access.AccessDeniedException;

import org.springframework.security.web.access.AccessDeniedHandler;

import org.springframework.stereotype.Component;

import javax.servlet.ServletException;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException;

/**

* @Created by IT李老师

* 公主号 “元动力课堂”

* 个人微 itlils

*/

@Component

public class AccessDeniedHandlerImpl implements AccessDeniedHandler {

@Override

public void handle(HttpServletRequest request, HttpServletResponse response, AccessDeniedException accessDeniedException) throws IOException, ServletException {

//给前端ResponseResult 的json

ResponseResult responseResult = new ResponseResult(HttpStatus.FORBIDDEN.value(), "您权限不足!");

String json = JSON.toJSONString(responseResult);

WebUtils.renderString(response,json);

}

}

②配置给SpringSecurity

先注入对应的处理器

@Autowired

AuthenticationEntryPointImpl authenticationEntryPoint;

@Autowired

AccessDeniedHandlerImpl accessDeniedHandler;

然后我们可以使用HttpSecurity对象的方法去配置。

//告诉security如何处理异常

http.exceptionHandling().authenticationEntryPoint(authenticationEntryPoint)

.a

测试:

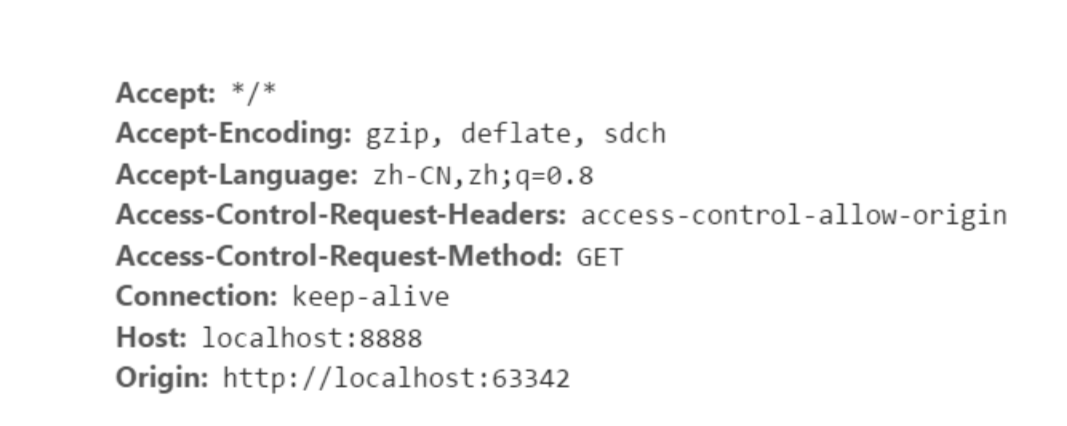

第六章 跨域

1、什么是跨域

面试:

1什么是跨域问题:浏览器的同源策略,导致不能向其他域名发送异步请求。

2同源策略:具有相同的协议(protocol),主机(host)和端口号(port)

页面: http://192.168.1.1:8080/search 商品搜索页面

https://192.168.1.1:8080/search?name=手表 ----->no

http://192.168.1.2:8080/search ------------->no

http://192.168.1.1:8081/goods/add ------------->no

http://192.168.1.1:8080/goods/add -------------> YES

出于浏览器的同源策略限制。同源策略(Sameoriginpolicy)是一种约定,它是浏览器最核心也最基本的安全功能,如果缺少了同源策略,则浏览器的正常功能可能都会受到影响。可以说Web是构建在同源策略基础之上的,浏览器只是针对同源策略的一种实现。同源策略会阻止一个域的javascript脚本和另外一个域的内容进行交互。所谓同源(即指在同一个域)就是两个页面具有相同的协议(protocol),主机(host)和端口号(port)

跨域问题:浏览器的同源策略限制。会报错。

如果跨域调用,会出现如下错误:

No ‘Access-Control-Allow-Origin’ header is present on the requested resource. Origin ‘http://localhost:9100’ is therefore not allowed access. The response had HTTP status code 400.

由于我们采用的是前后端分离的编程方式,前端和后端必定存在跨域问题。解决跨域问题可以采用CORS

https://www.ydlclass.com/doc21xnv/frame/springsecurity/#_2、cors简介)2、CORS简介

CORS:跨域资源共享

条件:IE10以上

本质:请求头增加一个参数,开启跨域请求。

CORS 是一个 W3C 标准,全称是"跨域资源共享"(Cross-origin resource sharing)。CORS需要浏览器和服务器同时支持。目前,所有浏览器都支持该功能,IE 浏览器不能低于 IE10。它允许浏览器向跨源服务器,发出 XMLHttpRequest 请求,从而克服了 AJAX 只能同源使用的限制。整个 CORS 通信过程,都是浏览器自动完成,不需要用户参与。对于开发者来说,CORS 通信与同源的 AJAX 通信没有差别,代码完全一样。浏览器一旦发现 AJAX 请求跨源,就会自动添加一些附加的头信息,有时还会多出一次附加的请求,但用户不会有感觉。因此,实现 CORS 通信的关键是服务器。只要服务器实现了 CORS 接口,就可以跨源通信。

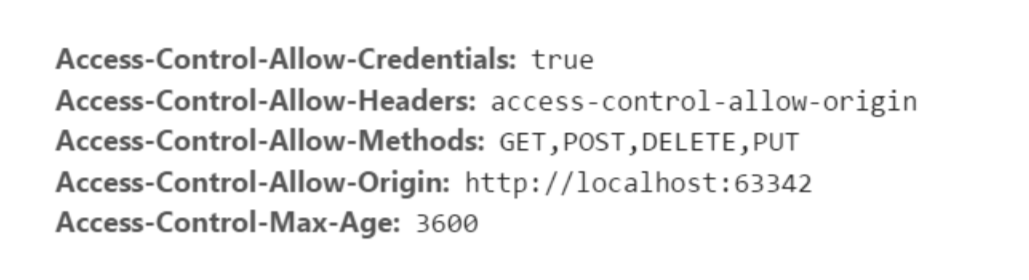

请求过程如下图:

Preflight Request:

然后服务器端给我们返回一个PreflightResponse

@CrossOrigin

详情搜索it楠老师 跨域视频。

1.先对SpringBoot配置,运行跨域请求

package com.ydlclass.authdemo.config;

import org.springframework.context.annotation.Configuration;

import org.springframework.web.servlet.config.annotation.CorsRegistry;

import org.springframework.web.servlet.config.annotation.WebMvcConfigurer;

@Configuration

public class CorsConfig implements WebMvcConfigurer {

@Override

public void addCorsMappings(CorsRegistry registry) {

// 设置允许跨域的路径

registry.addMapping("/**")

// 设置允许跨域请求的域名

.allowedOriginPatterns("*")

// 是否允许cookie

.allowCredentials(true)

// 设置允许的请求方式

.allowedMethods("GET", "POST", "DELETE", "PUT")

// 设置允许的header属性

.allowedHeaders("*")

// 跨域允许时间

.maxAge(3600);

}

}

2.开启SpringSecurity的跨域访问

由于我们的资源都会收到SpringSecurity的保护,所以想要跨域访问还要让SpringSecurity运行跨域访问。

@Bean

public SecurityFilterChain filterChain(HttpSecurity http) throws Exception {

http

//关闭csrf

.csrf().disable()

//不通过Session获取SecurityContext

.sessionManagement().sessionCreationPolicy(SessionCreationPolicy.STATELESS)

.and()

.authorizeRequests()

// 对于登录接口 允许匿名访问

.antMatchers("/user/login").anonymous()

// 除上面外的所有请求全部需要鉴权认证

.anyRequest().authenticated();

//把jwt 过滤器 放在user过滤器之前

http.addFilterBefore(jwtAuthenticationTokenFilter, UsernamePasswordAuthenticationFilter.class);

//告诉security如何处理异常

http.exceptionHandling().authenticationEntryPoint(authenticationEntryPoint)

.accessDeniedHandler(accessDeniedHandler);

//允许跨域

http.cors();

return http.build();

}

第七章 拓展

1、所有自带权限校验方法

我们前面都是使用@PreAuthorize注解,然后在在其中使用的是hasAuthority方法进行校验。SpringSecurity还为我们提供了其它方法例如:hasAnyAuthority,hasRole,hasAnyRole等。

debug看一下相关内部代码

0 hasAuthority

private boolean hasAnyAuthorityName(String prefix, String... roles) { //接口要求的权限 pull123

Set<String> roleSet = getAuthoritySet(); //获取登录人的所有权限 pull push

for (String role : roles) {

String defaultedRole = getRoleWithDefaultPrefix(prefix, role);

if (roleSet.contains(defaultedRole)) {

return true;

}

}

return false;

}

1 hasAnyAuthority方法可以传入多个权限,只有用户有其中任意一个权限都可以访问对应资源。

private boolean hasAnyAuthorityName(String prefix, String... roles) {

Set<String> roleSet = getAuthoritySet();

for (String role : roles) {

String defaultedRole = getRoleWithDefaultPrefix(prefix, role);

if (roleSet.contains(defaultedRole)) {

return true;

}

}

return false;

}

2 hasRole要求有对应的角色才可以访问,但是它内部会把我们传入的参数拼接上 ROLE_ 后再去比较。所以这种情况下要用用户对应的权限也要有 ROLE_ 这个前缀才可以。

private boolean hasAnyAuthorityName(String prefix, String... roles) {

Set<String> roleSet = getAuthoritySet();

for (String role : roles) {

String defaultedRole = getRoleWithDefaultPrefix(prefix, role);

if (roleSet.contains(defaultedRole)) {

return true;

}

}

return false;

}

3 hasAnyRole 有任意的角色就可以访问。它内部也会把我们传入的参数拼接上 ROLE_ 后再去比较。所以这种情况下要用用户对应的权限也要有 ROLE_ 这个前缀才可以。

private boolean hasAnyAuthorityName(String prefix, String... roles) {

Set<String> roleSet = getAuthoritySet();

for (String role : roles) {

String defaultedRole = getRoleWithDefaultPrefix(prefix, role);

if (roleSet.contains(defaultedRole)) {

return true;

}

}

return false;

}

2、自定义权限校验方法

我们也可以定义自己的权限校验方法,在@PreAuthorize注解中使用我们的方法。

@Component("ex")

public class LLSExpressionRoot {

public boolean hasAuthority(String authority){

//获取当前用户的权限

Authentication authentication = SecurityContextHolder.getContext().getAuthentication();

LoginUser loginUser = (LoginUser) authentication.getPrincipal();

List<String> permissions = loginUser.getPermissions();

//判断用户权限集合中是否存在authority

return permissions.contains(authority);

}

}

在SPEL表达式中使用 @ex相当于获取容器中bean的名字未ex的对象。然后再调用这个对象的hasAuthority方法

@RequestMapping("/hello")

@PreAuthorize("@ex.hasAuthority('dev:code:pull')")

public String hello(){

return "hello";

}

3、基于配置的权限控制

我们也可以在配置类中使用使用配置的方式对资源进行权限控制。

@Bean

public SecurityFilterChain filterChain(HttpSecurity http) throws Exception {

http

//关闭csrf

.csrf().disable()

//不通过Session获取SecurityContext

.sessionManagement().sessionCreationPolicy(SessionCreationPolicy.STATELESS)

.and()

.authorizeRequests()

// 对于登录接口 允许匿名访问

.antMatchers("/user/login").anonymous()

.antMatchers("/demo/hello").hasAuthority("admin")

// 除上面外的所有请求全部需要鉴权认证

.anyRequest().authenticated();

//把jwt 过滤器 放在user过滤器之前

http.addFilterBefore(jwtAuthenticationTokenFilter, UsernamePasswordAuthenticationFilter.class);

//告诉security如何处理异常

http.exceptionHandling().authenticationEntryPoint(authenticationEntryPoint)

.accessDeniedHandler(accessDeniedHandler);

//允许跨域

http.cors();

return http.build();

}

4、CSRF

CSRF是指跨站请求伪造(Cross-site request forgery),是web常见的攻击之一。

SpringSecurity去防止CSRF攻击的方式就是通过csrf_token。后端会生成一个csrf_token,前端发起请求的时候需要携带这个csrf_token,后端会有过滤器进行校验,如果没有携带或者是伪造的就不允许访问。

我们可以发现CSRF攻击依靠的是cookie中所携带的认证信息。但是在前后端分离的项目中我们的认证信息其实是token,而token并不是存储中cookie中,并且需要前端代码去把token设置到请求头中才可以,所以CSRF攻击也就不用担心了

5、认证成功处理器

实际上在UsernamePasswordAuthenticationFilter进行登录认证的时候,如果登录成功了是会调用AuthenticationSuccessHandler的方法进行认证成功后的处理的。AuthenticationSuccessHandler就是登录成功处理器。

我们也可以自己去自定义成功处理器进行成功后的相应处理。

@Component

public class LLSSuccessHandler implements AuthenticationSuccessHandler {

@Override

public void onAuthenticationSuccess(HttpServletRequest request, HttpServletResponse response, Authentication authentication) throws IOException, ServletException {

System.out.println("认证成功了");

}

}

@Configuration

public class SecurityConfig {

@Autowired

private AuthenticationSuccessHandler successHandler;

@Bean

public SecurityFilterChain filterChain(HttpSecurity http) throws Exception {

http.formLogin().successHandler(successHandler);

http.authorizeRequests().anyRequest().authenticated();

return http.build();

}

}

6、认证失败处理器

实际上在UsernamePasswordAuthenticationFilter进行登录认证的时候,如果认证失败了是会调用AuthenticationFailureHandler的方法进行认证失败后的处理的。AuthenticationFailureHandler就是登录失败处理器。

我们也可以自己去自定义失败处理器进行失败后的相应处理。

@Component

public class LLSFailureHandler implements AuthenticationFailureHandler {

@Override

public void onAuthenticationFailure(HttpServletRequest request, HttpServletResponse response, AuthenticationException exception) throws IOException, ServletException {

System.out.println("认证失败了");

}

}

@Configuration

public class SecurityConfig {

@Autowired

private AuthenticationSuccessHandler successHandler;

@Autowired

private AuthenticationFailureHandler failureHandler;

@Bean

public SecurityFilterChain filterChain(HttpSecurity http) throws Exception {

http.formLogin()

// 配置认证成功处理器

.successHandler(successHandler)

// 配置认证失败处理器

.failureHandler(failureHandler);

http.authorizeRequests().anyRequest().authenticated();

return http.build();

}

}

7、登出成功处理器

@Component

public class LLSLogoutSuccessHandler implements LogoutSuccessHandler {

@Override

public void onLogoutSuccess(HttpServletRequest request, HttpServletResponse response, Authentication authentication) throws IOException, ServletException {

System.out.println("注销成功");

}

}

@Configuration

public class SecurityConfig {

@Autowired

private AuthenticationSuccessHandler successHandler;

@Autowired

private AuthenticationFailureHandler failureHandler;

@Autowired

private LogoutSuccessHandler logoutSuccessHandler;

@Bean

public SecurityFilterChain filterChain(HttpSecurity http) throws Exception {

http.formLogin()

// 配置认证成功处理器

.successHandler(successHandler)

// 配置认证失败处理器

.failureHandler(failureHandler);

http.logout()

//配置注销成功处理器

.logoutSuccessHandler(logoutSuccessHandler);

http.authorizeRequests().anyRequest().authenticated();

}

}

作业:想想其他有什么认证方案。或者自己能写一套认证系统吗?

2300

2300

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?