防火墙ASPF、NAT ALG配置和NAT server

文章目录

实验环境

实验思路

1、防火墙的NAT配置

- 基础配置

- 端口ip设置

- 划分并配置防火墙安全策略

- 测试客户端登陆ftp

- 给防火墙配置NAT

- 抓包测试

2、NAT server

- 配置NAT server以及安全策略

- ping 测试并抓包

具体步骤

1、防火墙的NAT配置

基础配置

client:

server:

端口ip设置

FW:

[FW1]int g01/0/1

[FW1-GigabitEthernet1/0/1]ip add 200.1.1.254 24

[FW1-GigabitEthernet1/0/1]int g1/0/0

[FW1-GigabitEthernet1/0/0]ip add 192.168.1.254 24

划分并配置防火墙安全策略

[FW1-zone-trust]add int g1/0/0

[FW1-zone-trust]firewall zone untrust

[FW1-zone-untrust]add int g1/0/1

[FW1]security-policy

[FW1-policy-security]rule name ftp

[FW1-policy-security-rule-ftp]source-zone trust

[FW1-policy-security-rule-ftp]destination-zone untrust

[FW1-policy-security-rule-ftp]source-address 192.168.1.1 24

[FW1-policy-security-rule-ftp]destination-address 200.1.1.1 24

[FW1-policy-security-rule-ftp]service ftp

[FW1-policy-security-rule-ftp] action permit

[FW1]firewall detect ftp

测试客户端登陆ftp

用客户端在服务器端下载文件:

登陆后查看server-map发现ASPF已经开始工作:

给防火墙配置NAT

[FW1]nat-policy

[FW1-policy-nat]rule name nat

[FW1-policy-nat-rule-nat]source-address 192.168.1.1 24

[FW1-policy-nat-rule-nat]source-zone trust

[FW1-policy-nat-rule-nat]destination-zone untrust

[FW1-policy-nat-rule-nat]action source-nat easy-ip

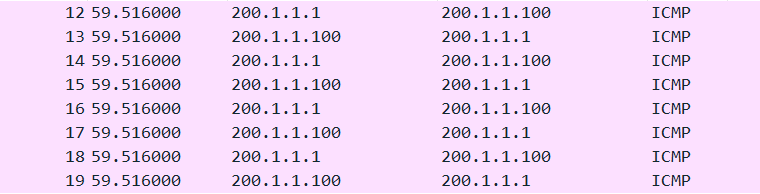

抓包测试

IP地址在出外网时已经被替换为公网地址

2、NAT server

配置NAT server以及安全策略

[FW1]firewall zone trust

[FW1-zone-trust]add int g1/0/0

[FW1-zone-trust]firewall zone untrust

[FW1-zone-untrust]add int g1/0/1

[FW1]security-policy

[FW1-policy-security]rule name server

[FW1-policy-security-rule-server]source-zone untrust

[FW1-policy-security-rule-server]destination-zone trust

[FW1-policy-security-rule-server]destination-address 192.168.1.0 24

[FW1-policy-security-rule-server]action permit

[FW1]nat server server protocol icmp global 200.1.1.100 inside 192.168.1.1

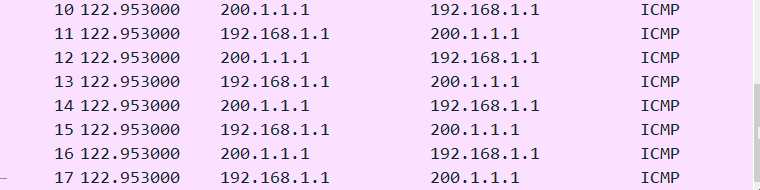

ping 测试并抓包

ping:

抓包:

个人总结

ALG涉及到的两个概念

会话:记录了传输层报文之间的交互信息,交互信息相同的报文属于一条流,通常情况下,每个会话对应出方向和入方向。

动态通道:当应用层协议报文中携带地址信息时,这些地址信息会被用于建立动态通道,后续符合该地址信息的连接将使用已经建立的动态通道来传输数据。

ALG与FTP的应用

FTP的两种不同工作模式:PORT(主动模式)与PASV(被动模式)。

FTP需要用到两个连接:控制连接与数据连接,控制连接专门用于FTP控制命令及命令执行信息传送;数据连接专门用于传输数据(上传/下载)。

Nat Server

功能是使用一个公网地址来代表内部服务器对外地址。

135

135

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?