目录

0171 Test-flag-please-ignore

题目:666c61677b68656c6c6f5f776f726c647d

解答:一看就是十六进制,转字符获取flag。

flag{hello_world}

0248 hong

解答:给了个mp3后缀文件,播放提示无法播放,file查看一下文件类型显示是data,没有识别出文件类型。

用foremost分离一下看看:foremost -i hong.mp3 -o ./outhong

获得两个图片,其中一个有flag。

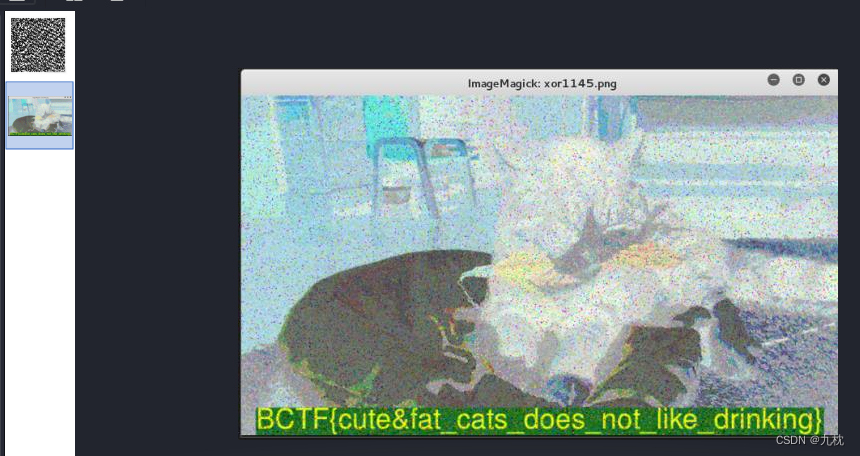

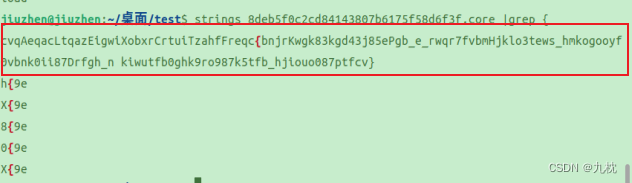

0249 misc_pic_again

题目:给了一个题目描述:flag = hctf{[a-zA-Z0-9~]*}

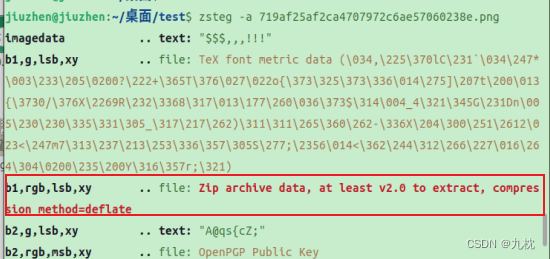

解答:图片,尝试分离没有信息,那么zsteg一把索一下看看,发现zip数据。

通道提取一下:zsteg -e b1,rgb,lsb,xy 719af25af2ca4707972c6ae57060238e.png >1.zip

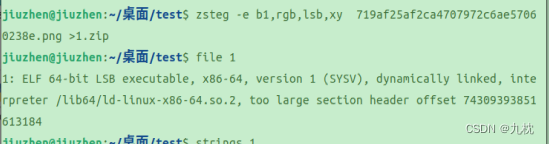

得到的压缩包里有个elf文件。

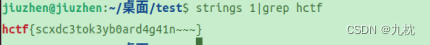

直接strings搜一下看看有没有,字符串很多。这里根据题目给的flag的格式,用grep筛选一下。

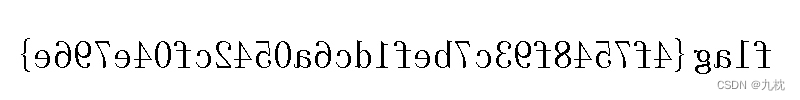

0290 reverseMe

解答:打开发现是镜像反转

直接用画图工具水平翻转一下就行。

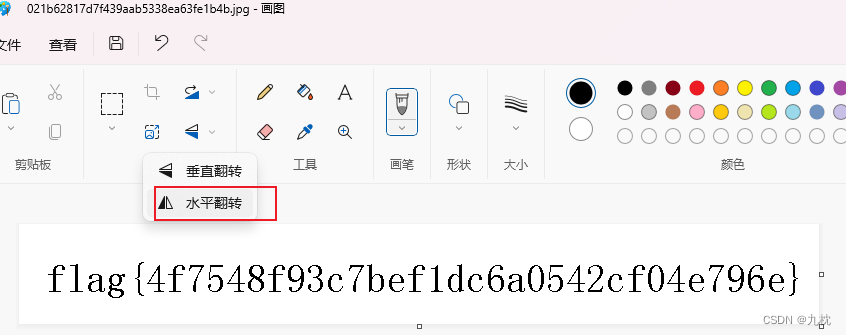

0437 hit-the-core

解答:core文件

core文件:核心转储(core dump),当程序出错而异常中断时,OS会把程序工作的当前状态存储成一个coredunmp文件。通常情况下coredump文件包含了程序运行时的内存,寄存器状态,堆栈指针,内存管理信息等。

——百度百科

既然存有信息,那么可以先用strings查看一下,发现一段很长的字符串,字符串最后还用括号包裹。仔细看一下内容,{前面的内容间隔一定字符就有大写,是ALEXCTF,就是flag的标头。

隔5位一提取,即可获取flag。

data = 'cvqAeqacLtqazEigwiXobxrCrtuiTzahfFreqc{bnjrKwgk83kgd43j85ePgb_e_rwqr7fvbmHjklo3tews_hmkogooyf0vbnk0ii87Drfgh_n kiwutfb0ghk9ro987k5tfb_hjiouo087ptfcv}'

flag = ''

for i in range(3, len(data), 5):

flag += data[i]

print(flag)

————————————————————

ALEXCTF{K33P_7H3_g00D_w0rk_up}

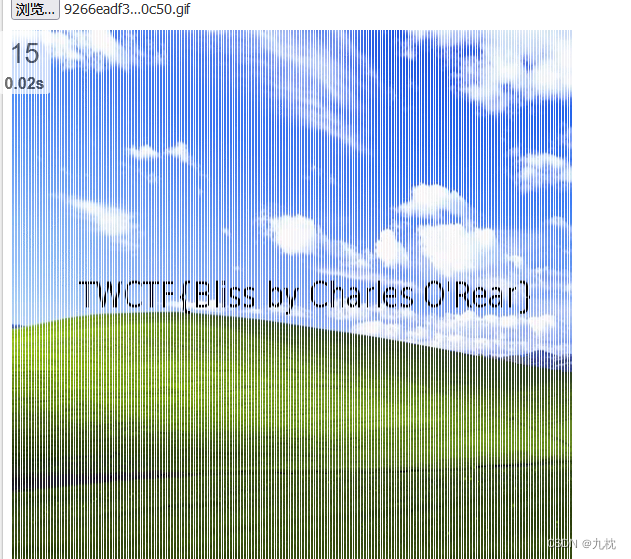

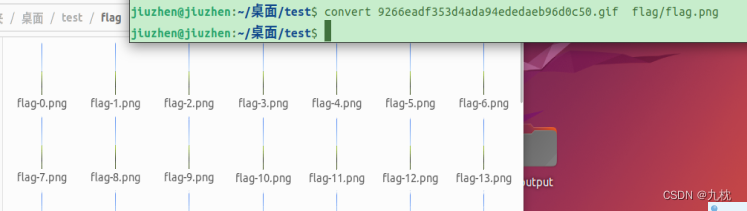

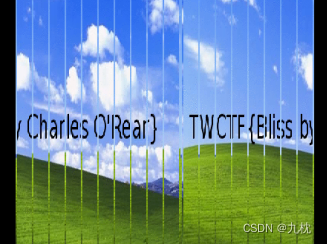

0460 glance-50

解答:gif文件,一条细竖条不停的变换。gif毕竟是动图,细竖条可能是把一张图片分割了,先分离,再拼接。

方法一:

在线网站直接出结果。

方法二:分离再拼接。

用现成的gif分离工具分离也行,或者用convert命令。

convert gif文件 flag.png。

再用montage命令拼接:

montage flag*.png -tile x1 -geometry +0+0 flag.png

montage

- -tile 是拼接时每行和每列的图片数,本题就是一个单行拼接,用x1

- -geometry 是每个图和边框尺寸,格式是

宽x高{+-}x{+-}y,本题我们设置图片之间的边界为0,图照原始尺寸即可

进一步学习:

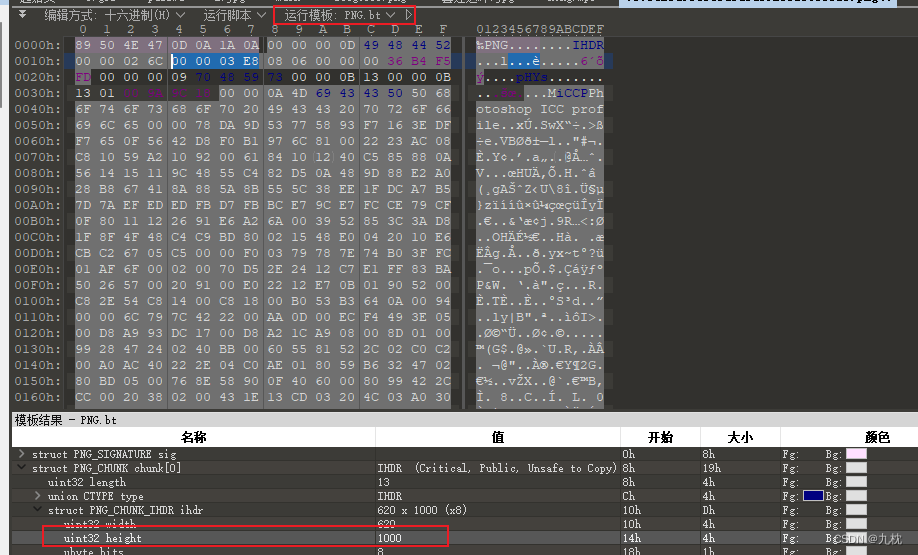

0733 normal_png

解答:图片没有其他特殊的,尝试修改高度。用010Editor的png模板找到height内容,修改就行。当然,直接找高度的位置修改也可以。

修改为1000,获取flag。

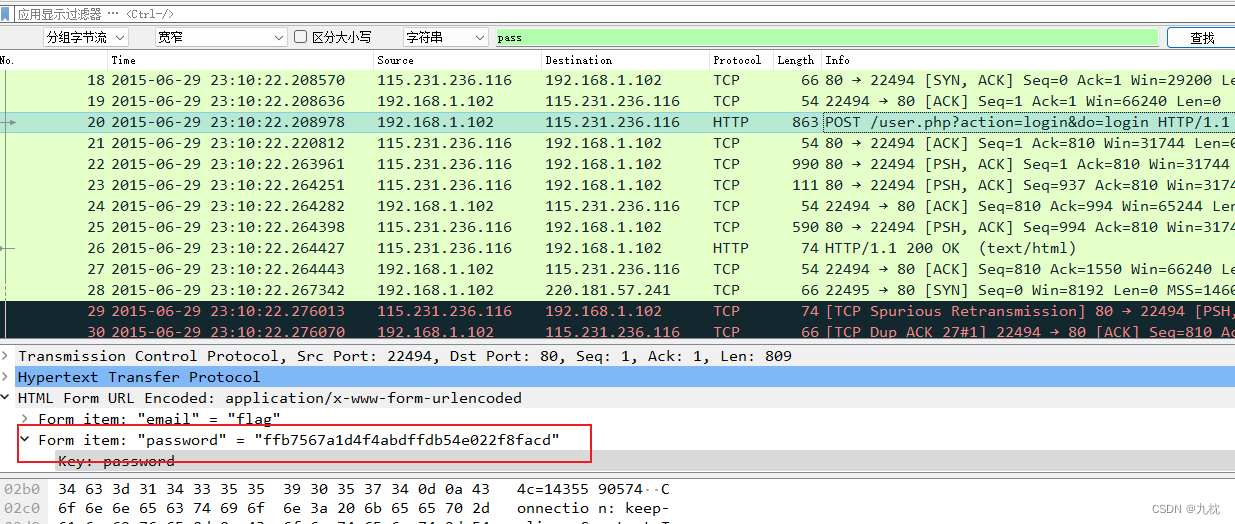

0769 wireshark-1

题目:广西首届网络安全选拔赛

黑客通过wireshark抓到管理员登陆网站的一段流量包(管理员的密码即是答案)。 flag提交形式为flag{XXXX}

解答:提示是密码,那么直接搜索pass,发现用户登录操作,其中传递的pass的值。

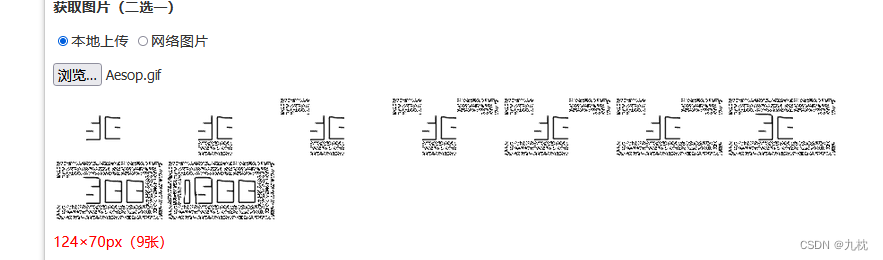

0793 Aesop_secret

解答:gif文件,还用0460题目里使用的在线网站分离拼接一下,出现字符串ISCC。

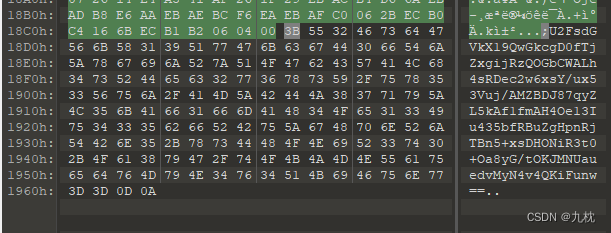

用010查看一下文件,发现文件尾部出现一段类似base的字符串,结合上面得到的字符串,应该是AES,ISCC是密钥。

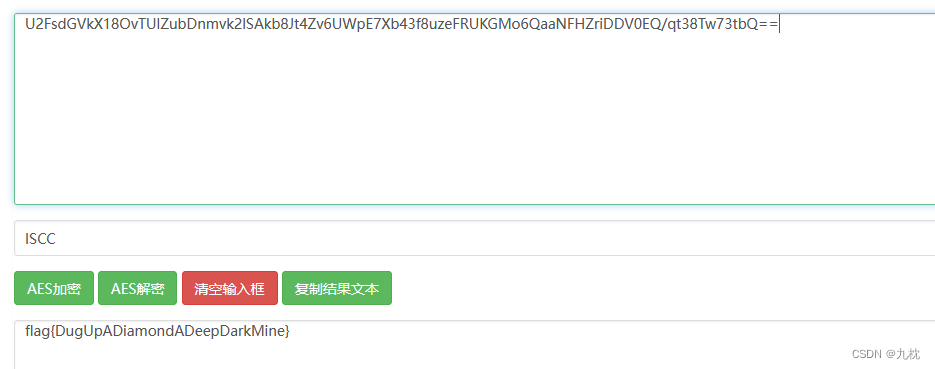

U2FsdGVkX19QwGkcgD0fTjZxgijRzQOGbCWALh4sRDec2w6xsY/ux53Vuj/AMZBDJ87qyZL5kAf1fmAH4Oe13Iu435bfRBuZgHpnRjTBn5+xsDHONiR3t0+Oa8yG/tOKJMNUauedvMyN4v4QKiFunw==

AES解两次,出flag。在线网址

flag{DugUpADiamondADeepDarkMine}

0803 a_good_idea

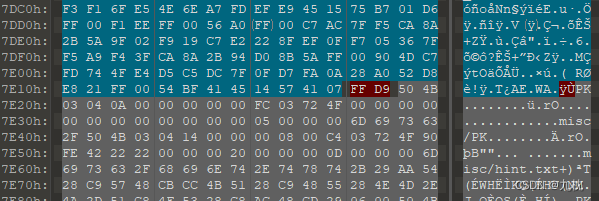

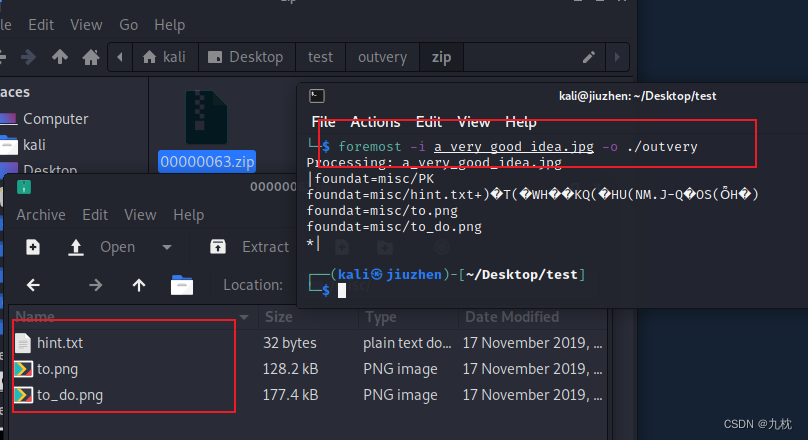

解答:jpg图片,010查看一下发现图片尾部还有压缩包

foremost分离一下看看,获取到一个压缩包,里面有两个图片和一个hint:try to find the secret of pixels(像素)。

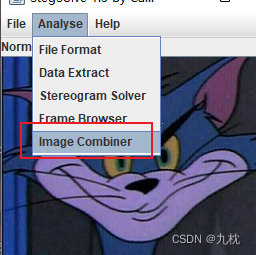

提示了像素,那么就是对两个类似图片进行组合操作,stegsolve打开图片,然后再选择Analyse->Image Combiner,选取另一张图片。(两个图谁先打开可以都测试一下,测试结果是要先打开to_do,再组合to)

在sub界面出现了二维码,扫一下就出flag

2344

2344

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?