目录

#1 从发起攻击的来源来分,可将攻击分为三类:外部、内部、行为滥用

8.2 循环攻击 (振荡攻击(Oscillate Attack)或乒乓攻击)

Chapter 01

1.1 网络互联与TCP/IP

#1

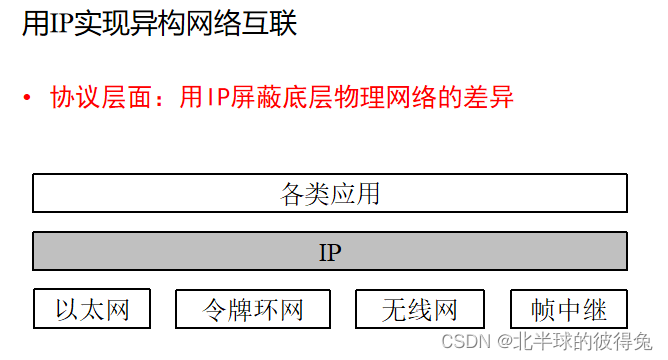

如何将异构网络互联?

Vinton Cerf:每个网络内部使用各自的通信协议,每个网络与其他网络通信时使用TCP/IP协议簇

#2

1.2 网络协议的分层

#1

分层:将庞大而复杂的问题,转化为若干较小的局部问题。

#2

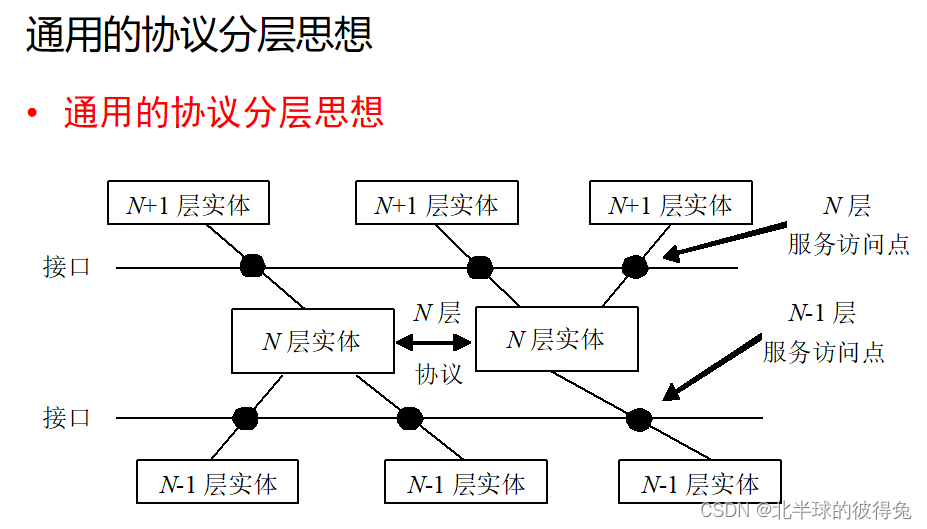

通用的协议分层思想 :

1.第N层实体在实现自身定义的功能时,只使用N-1层提供的服务;

2. N层向N+1层提供服务,此服务不仅包括N层本身所具备的功能,还包括由下层服务提供的功能总和;

3.最底层只提供服务,是提供服务的基础;最高层只是用户,是使用服务的最高层;中间各层既是下一层的用户,又是上一层服务的提供者;

4.仅在相邻层间有接口,且下层服务的实现细节对上层完全透明。

#3

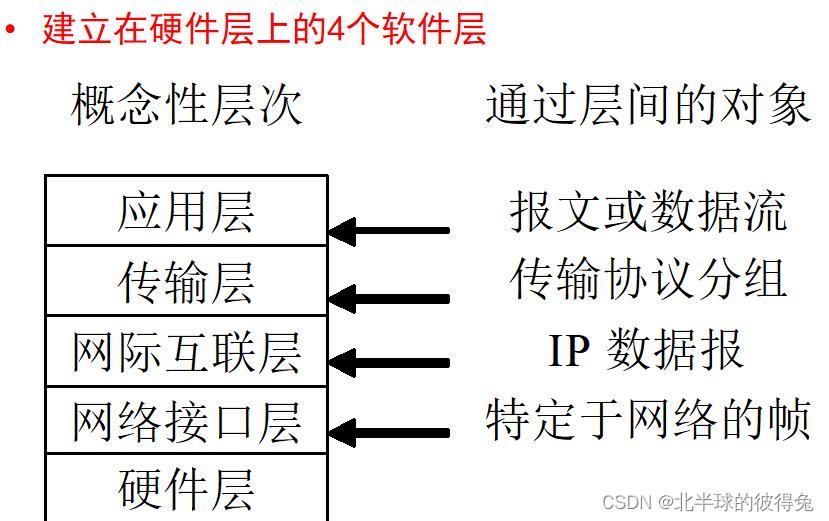

TCP/IP的分层模型

#4

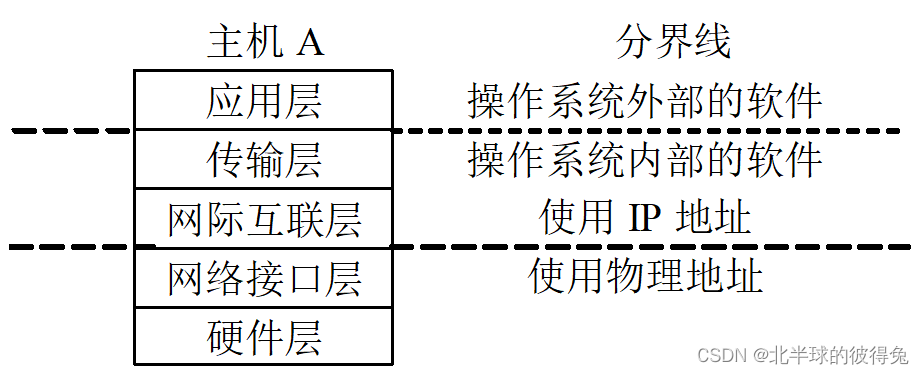

TCP/IP分层模型中的两个边界

操作系统边界和协议地址边界

#5

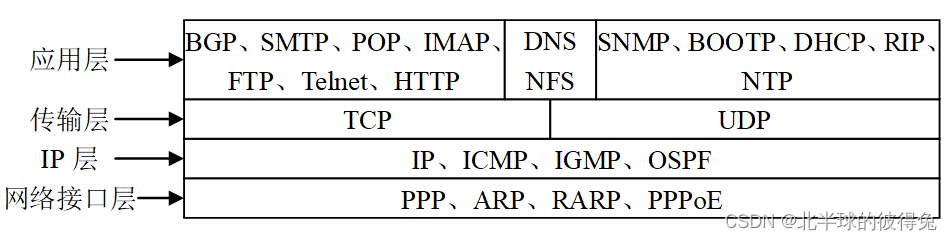

各层协议 (上层依赖下层)

1.3协议分析

#1

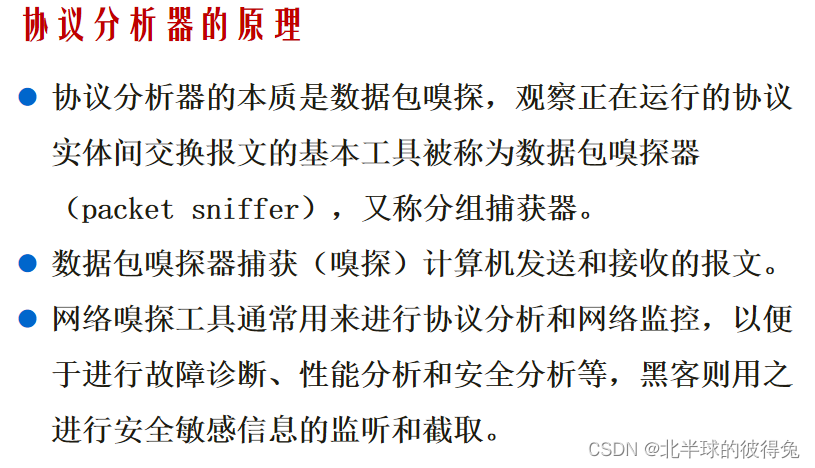

协议分析也叫网络分析,通过程序分析网络数据包的协议头和尾,从而了解信息和相关的数据包在产生和传输过程中的行为,包含该程序的软件和设备就是协议分析器。

本质上协议分析器是在窃听网络通信。

#2

#3

协议分析器的作用:

- 协议分析器通常用于诊断网络出现故障。

- 协议分析器也可以用来测试网络。

- 协议分析器还可以用于搜集网络性能的趋势数据。

#4

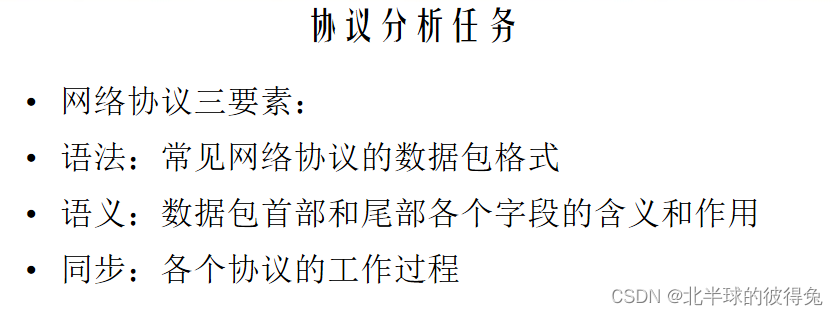

协议分析任务

Chapter 02

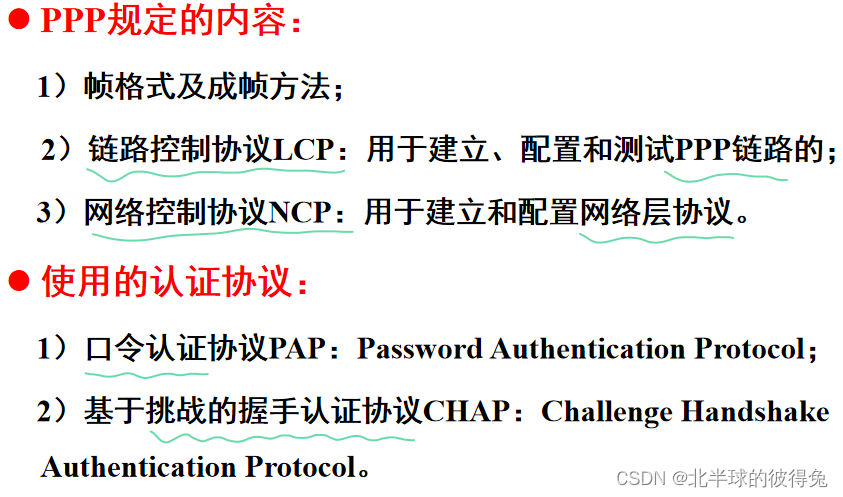

2.1 PPP

#1

#2

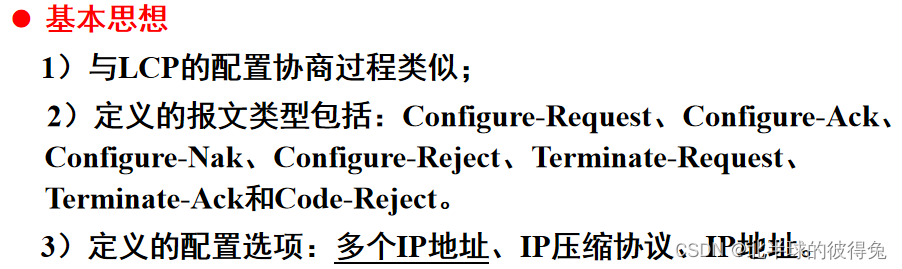

2.2PCP

#1

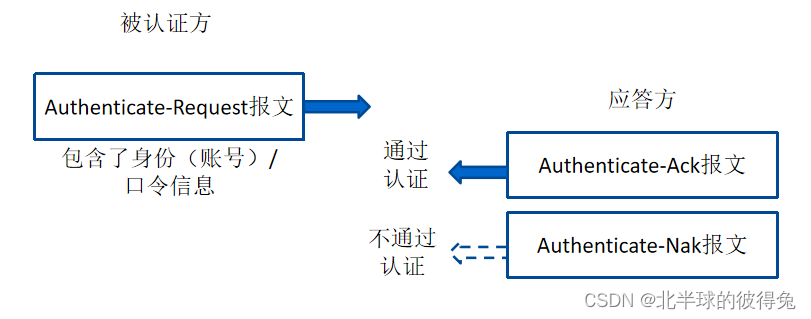

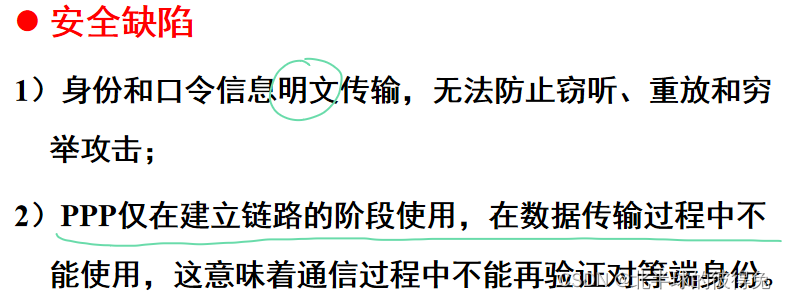

2.3 认证协议PAP

#1

#2

2.4 认证协议CHAP

#1

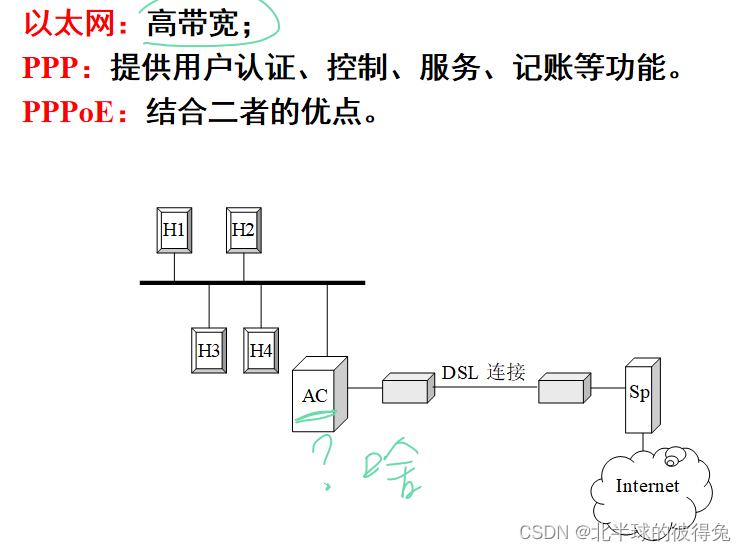

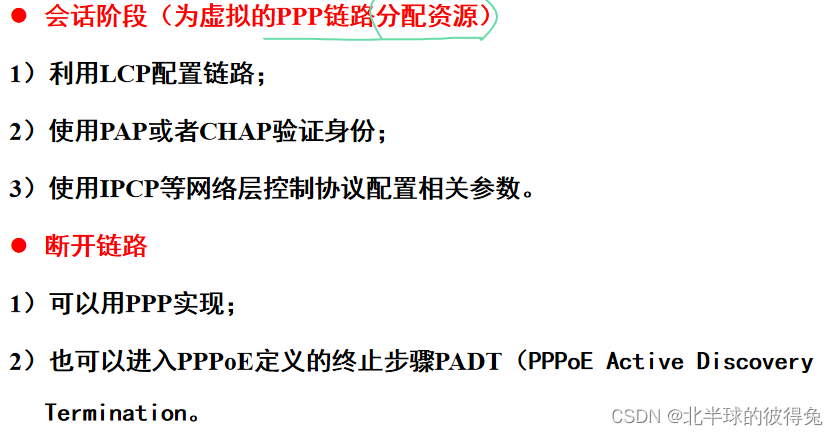

2.5 PPPoE

#1

#2

#3

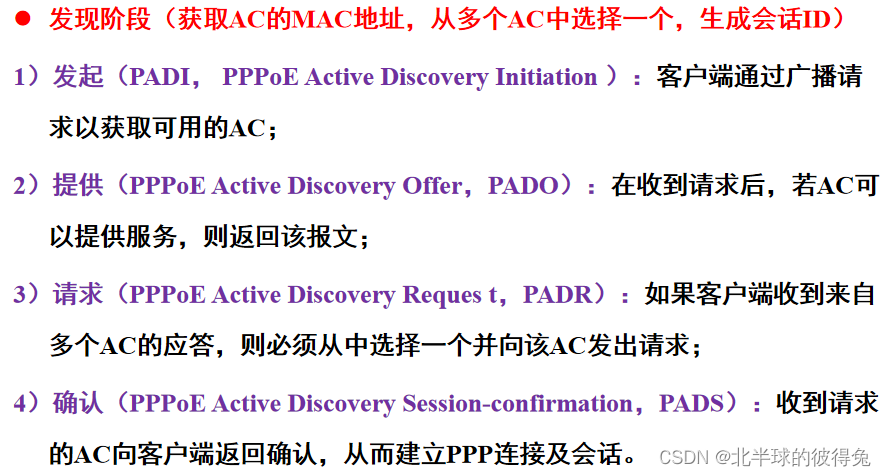

协议流程

#4

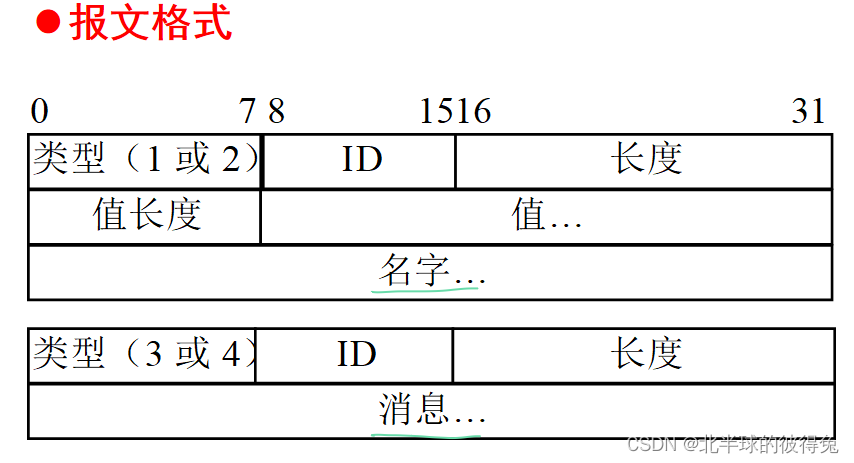

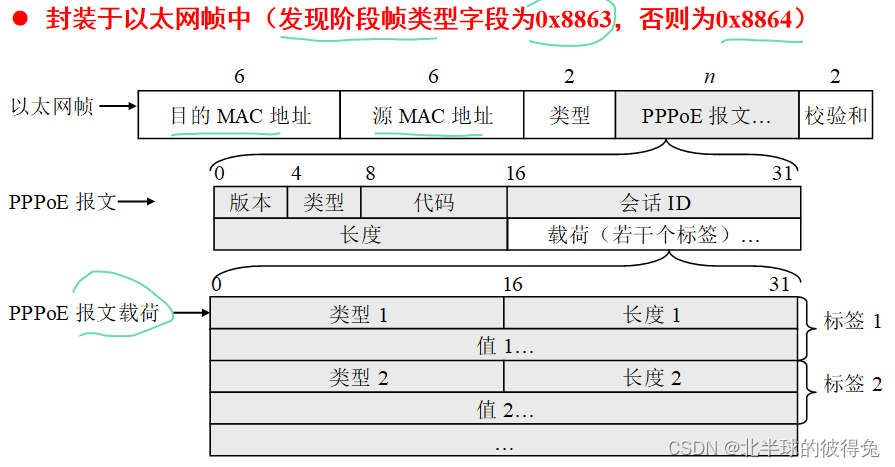

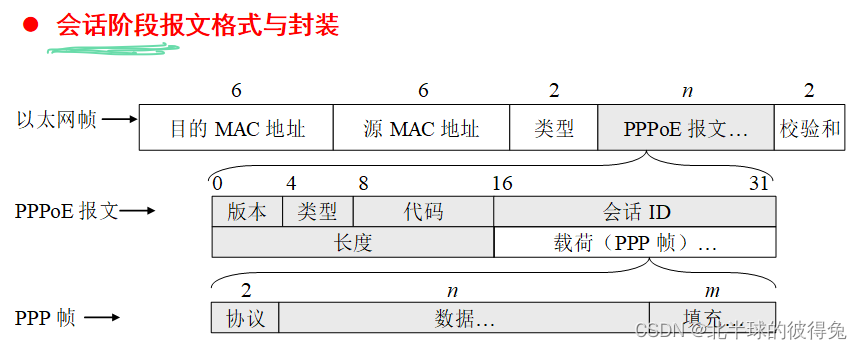

PPPoE报文格式与封装

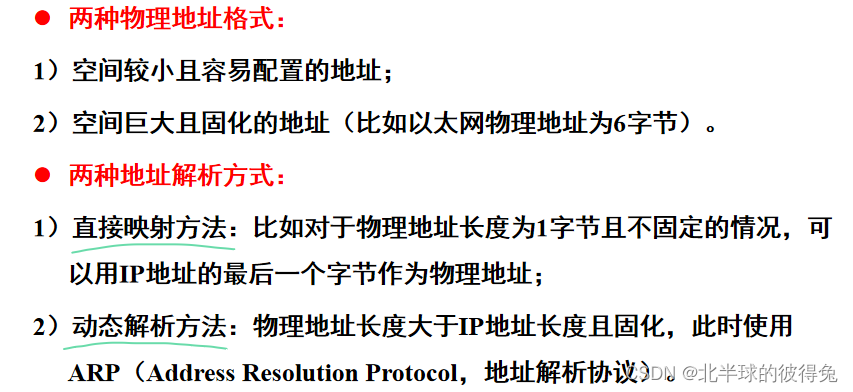

2.6 两种地址解析协议

#1

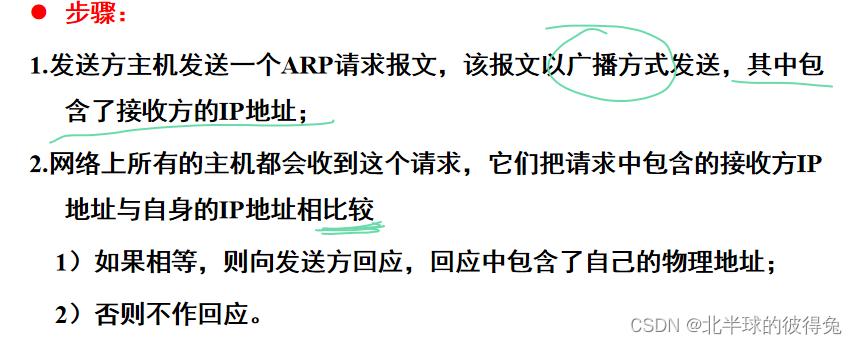

2.7ARP协议的思想和步骤

#1

#2

物理广播帧不能跨越路由器转发

2.8 移动IP

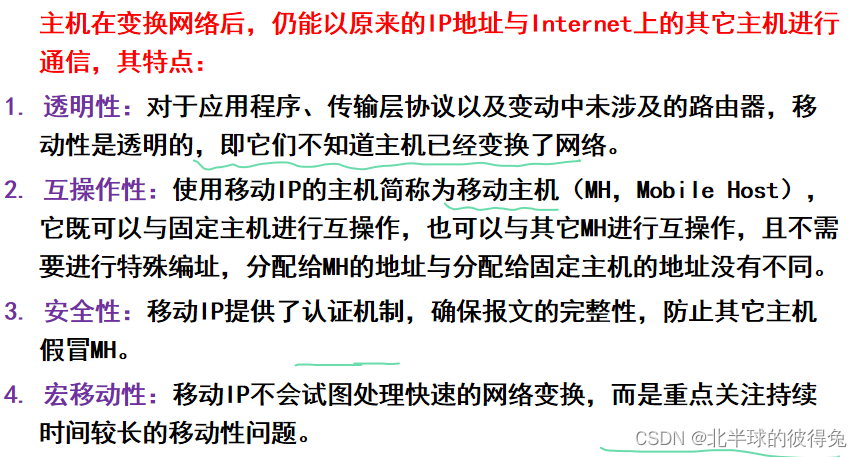

#1

#3

#4

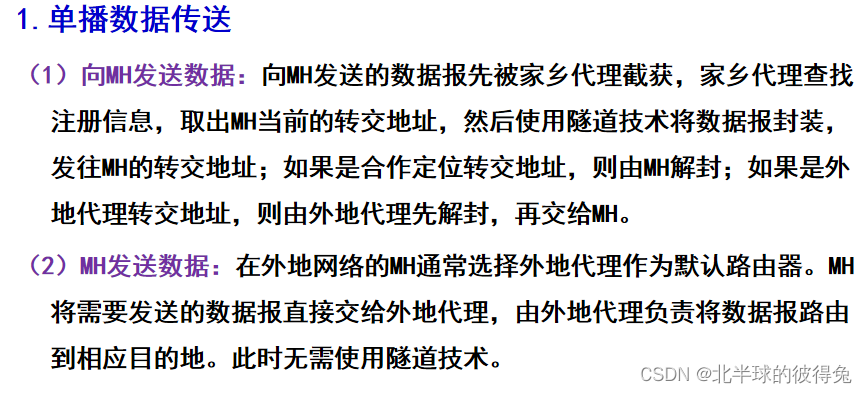

移动IP的工作机制

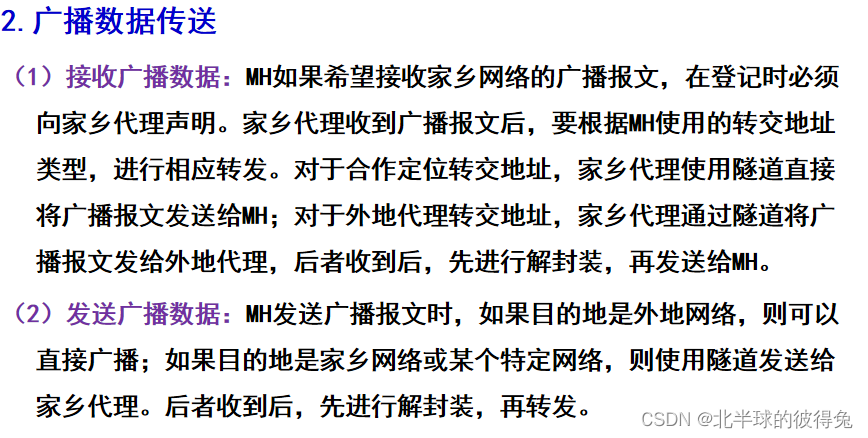

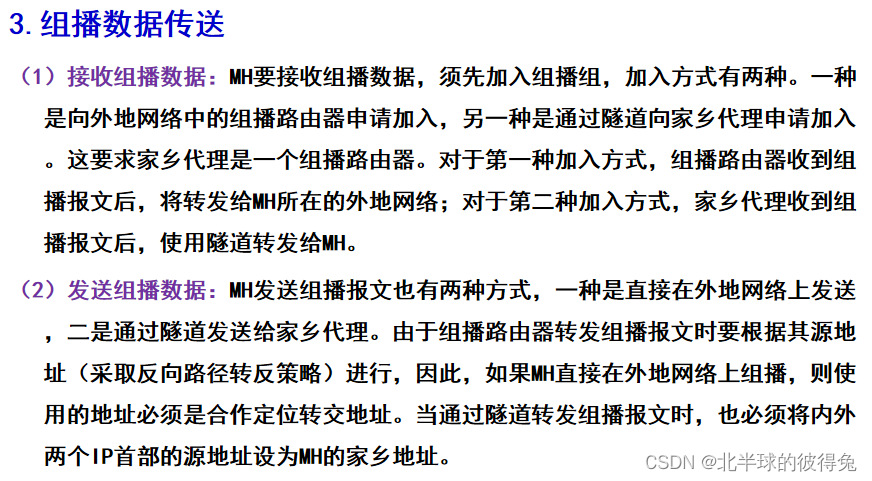

#5 隧道技术

2.9 HTTP

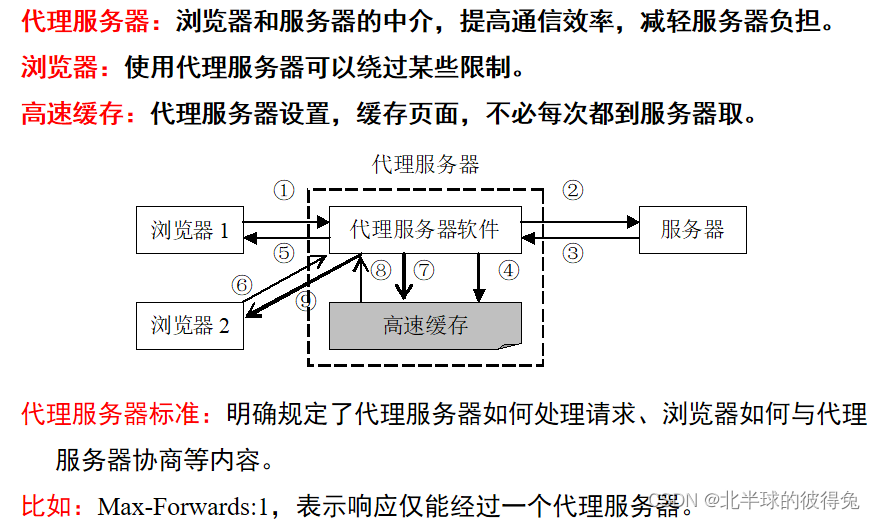

2.10 代理服务器和高速缓存

Chapter 03

3.1 HTTP

#1

#2 HTTP特点

Chapter 04

4.1 APT

#1

4.2 网络空间 安全

#1 安全属性

网络是否安全主要通过“安全属性”来评估

安全属性的种类(一般都包括:机密性、完整性和可用性)、名称、内涵并不统一,不同的人、不同时期、不同领域会有所差别

- 机密性

注意 破坏机密性方法 是 截获

- 完整性

破坏完整性 方法是 篡改

- 可用性

- 不可否认性

数字签名

- 可靠性

- 可信性

#2 网络空间安全

在信息通信技术的硬件、代码、数据、应用4个层面,围绕着信息的获取、传输、处理、利用4个核心功能,针对网络空间的设施、数据、用户、操作4个核心要素来采取安全措施,以确保网络空间的机密性、可鉴别性、可用性、可控性4个核心安全属性得到保障

常见词汇如机密性、完整性、可用性

4.3 网络攻击分类

#1 从发起攻击的来源来分,可将攻击分为三类:外部、内部、行为滥用

- 外部攻击:来自网络或计算机系统外部。

- 内部攻击:有权使用计算机但无权访问特定资源的人,试图越权使用。

- 行为滥用:合法用户滥用特权。

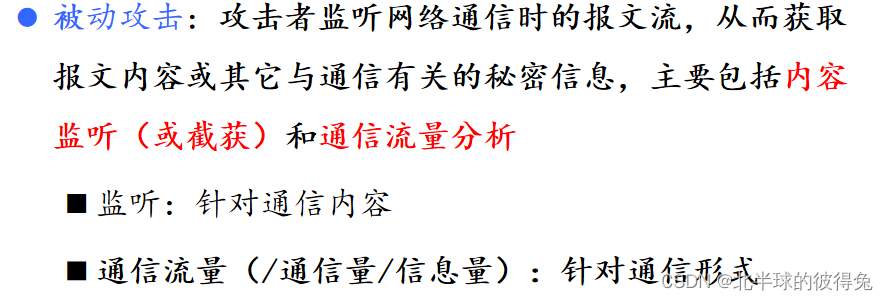

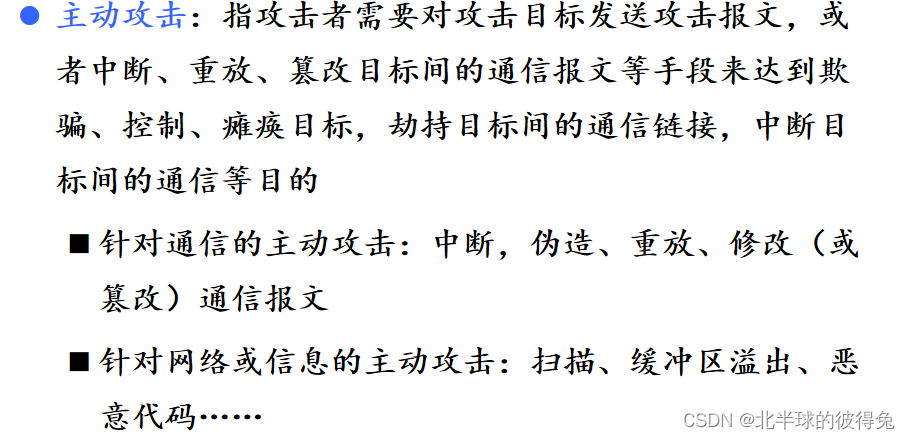

#2 从攻击对被攻击对象的影响来分:主动、被动

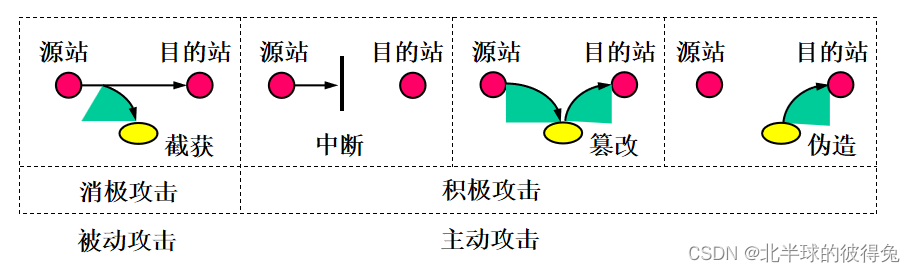

#3 攻击种类图

我觉得容易混淆的是截获和篡改这两种的意义:截获代表机密性被破坏,篡改代表完整性被破坏。

#4 网络攻击过程

这部分容易出简答题,具体攻击过程请参照PPT

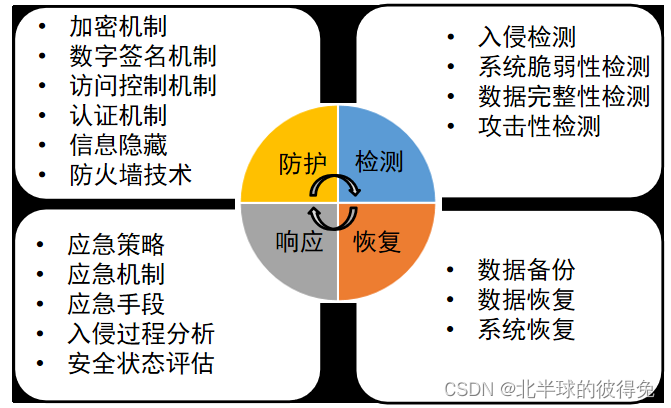

4.4 网络防护

目的是保证己方网络、系统、信息的安全属性不被破坏。

#1 PDRR模型

#2 IATF框架

针对人的攻击:社会工程学攻击

4.5 安全体系结构

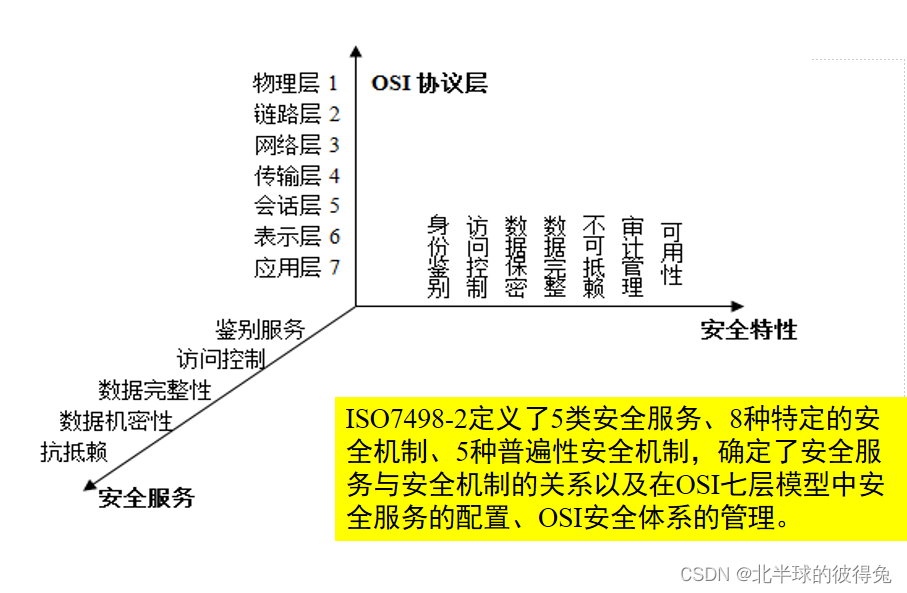

#1 5种安全服务 8 5

#2 8种特定安全机制

- 加密

- 数字签名

- 访问控制

- 数据完整性保护

- 认证交换

- 通信业务填充

- 路由选择机制

- 公证

#3 5种普遍性安全机制

- 可信功能度

- 安全标记

- 事件检测

- 安全审计跟踪

- 安全恢复

#4 第二代安全技术

Chapter 05

5.1 从网络体系结构上分析计算机网络的脆弱性

#1 !选择题有出

5.2 IP协议安全性分析

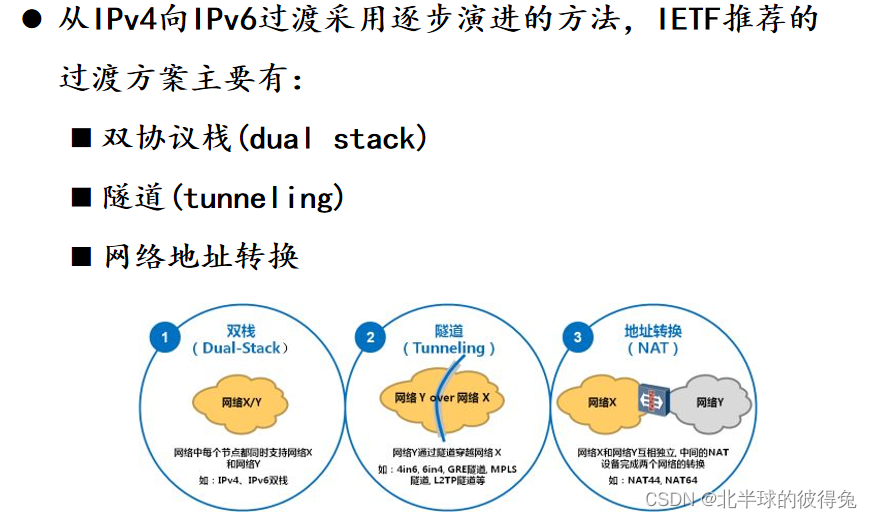

#1 IPv6

#2 RIP

![]()

![]()

#3 OSPF

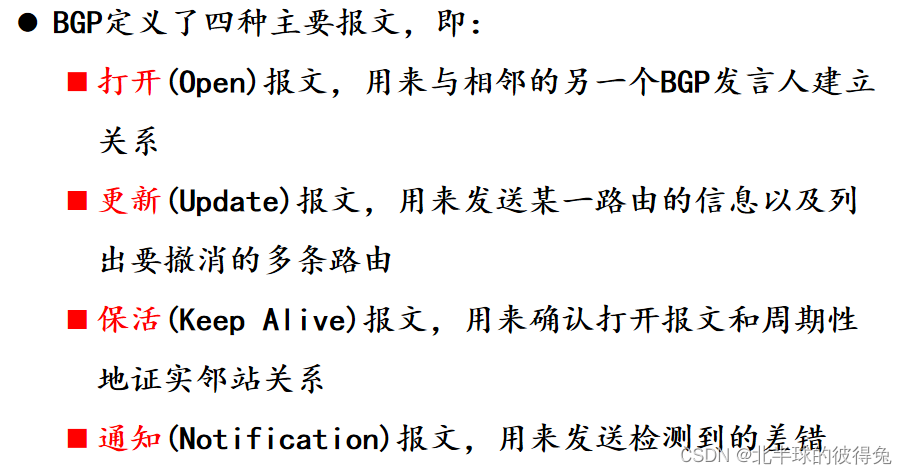

#4 BGP协议

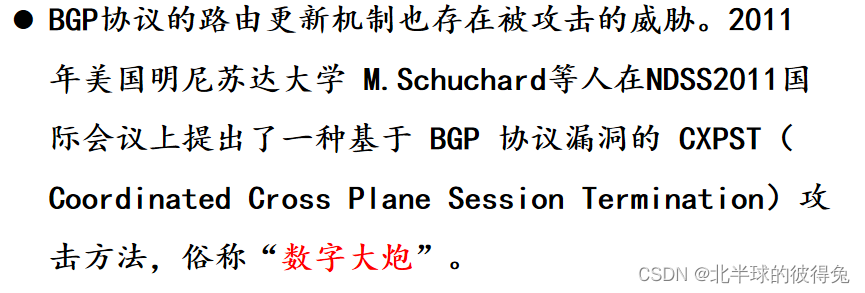

#5 数字大炮

注意选择题

#6

5.3 HTTP协议及其安全性分析

#1

HTTP协议传输的数据都是未加密的,也就是明文,再通过不加密的TCP协议传输,因此使用HTTP协议传输的隐私信息非常不安全,同时还存在不能有效抵御假冒服务器的问题。

Chapter 06

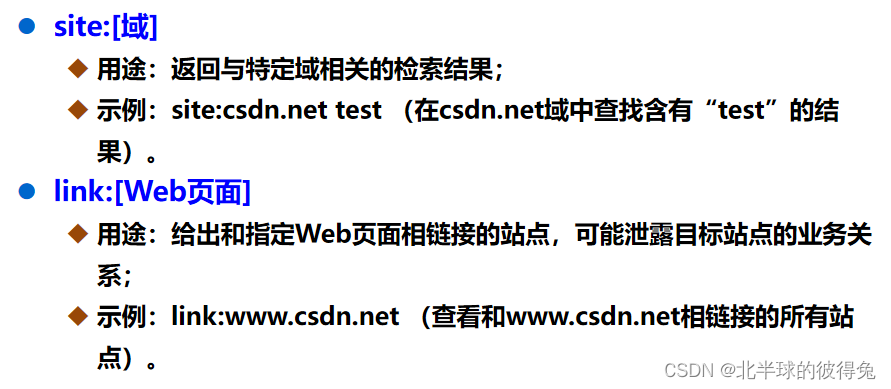

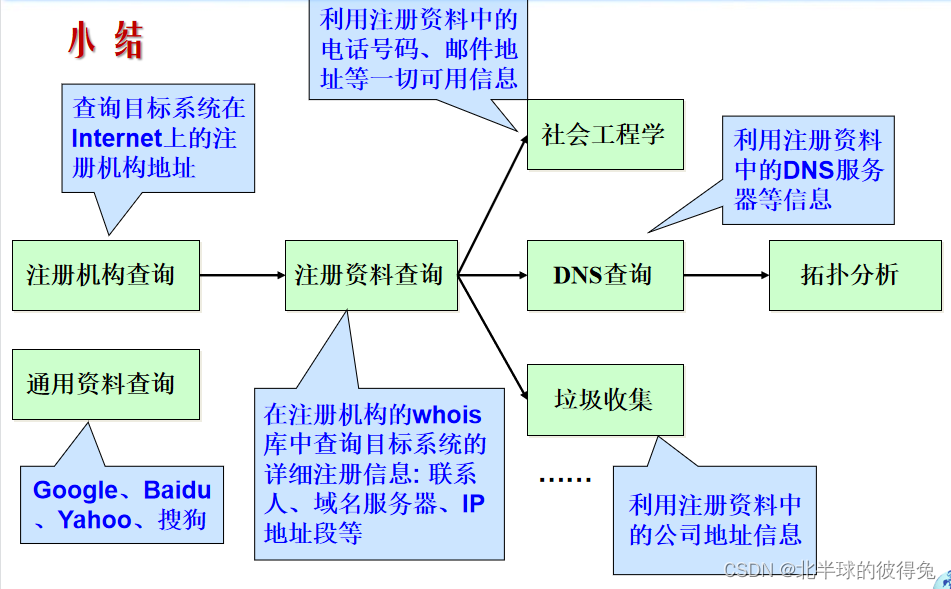

6.1 搜索引擎

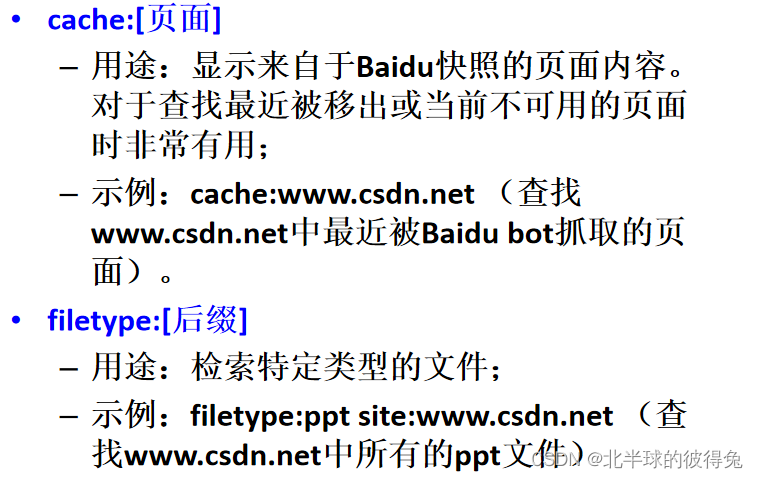

#1 baidu的检索命令

6.2 whois数据库 根据注册机构查询信息

数据库中的数据包括了域名、IP地址、个人联系方式等注册信息。

#1 InterNIC的Whois数据库

主要查询点:InterNIC的Whois数据库,

支持以.aero , .arpa , .asia , .biz , .cat , .com , .coop , .edu , .info , .int , .jobs , .mobi , .museum , .name , .net , .org , .pro , or .travel为后缀的域名的注册机构查询(www.internic.net/whois.html)

#2 CNNIC 数据库

查询以中国顶级域名(.cn)为后缀的域名

6.3 根据IP地址查询信息

查询某个域名所对应的IP地址分配情况,也可以对某个IP地址进行查询以获得拥有该IP地址的机构信息。获取IP地址或地址段是进行精确网络扫描的基础。

一般借助全球四大互联网地址注册机构的Whois数据库来查询

#1 ARIN

美国互联网号注册局(American Registry for Internet Numbers, ARIN)的Whois数据库(https://www.arin.net/),负责北美地区的IP地址分配和管理

#2 RIPE

由Réseaux IP Européens网络协作中心(Réseaux IP Européens Network Coordination Centre, RIPE NCC)提供的Whois数据库(https://www.ripe.net),负责欧洲、中东、中亚和非洲地区的IP地址分配和管理

#3 APNIC

由亚太网络信息中心(Asia Pacific Network Information Center, APNIC)提供的Whois数据库(https://www.apnic.net),负责亚太地区的IP地址的分配和管理

#4 LACNIC

由拉丁美洲和加勒比海网络地址注册局(Latin American and Caribbean Internet Address Registry, LACNIC)维护的Whois数据库(https://www.lacnic.net),负责拉丁美洲和加勒比海地区的IP地址和管理

#5 CNNIC

使用中国互联网信息中心(CNNIC)提供的IP地址注册信息查询系统(http://ipwhois.cnnic.cn/)可以查到CNNIC及中国大陆的IP地址分配信息

6.4 域名系统

#1

域名系统允许把一个DNS命名空间分割成多个区,各个区保存一个或多个DNS域的名字信息

#2 区传送

域名查询的解析操作由多个DNS服务器来提供,从而提高可用性和容错性;

6.5 网络拓扑

6.6 小结

Chapter 07

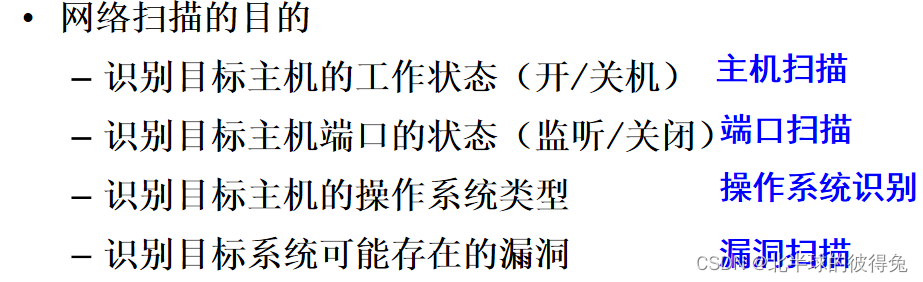

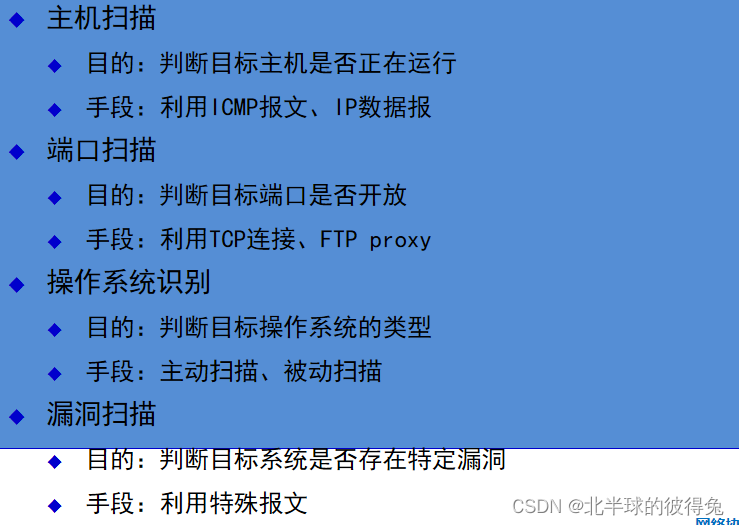

7.1 网络扫描技术

#1 什么是网络扫描?

使用网络扫描软件对特定目标进行各种试探性通信,以获取目标信息的行为。

#2

7.2 主机扫描

#1 如何?

向目标主机发送探测数据包,根据是否收到响应来判断主机的工作状态。

ICMP

ICMP Echo ICMP Non-Echo

IP

异常的IP数据报首部 错误的分片

7.3 端口扫描

#1

一个端口就是一个潜在的通信信道,也就是入侵通道

#2 过程

- 当确定了目标主机可达后,就可以使用端口扫描技术。

- 发现目标主机的开放端口,包括网络协议和各种应用监听的端口。

- 向目标端口发送探测数据包,根据收到的响应来判断端口的状态。

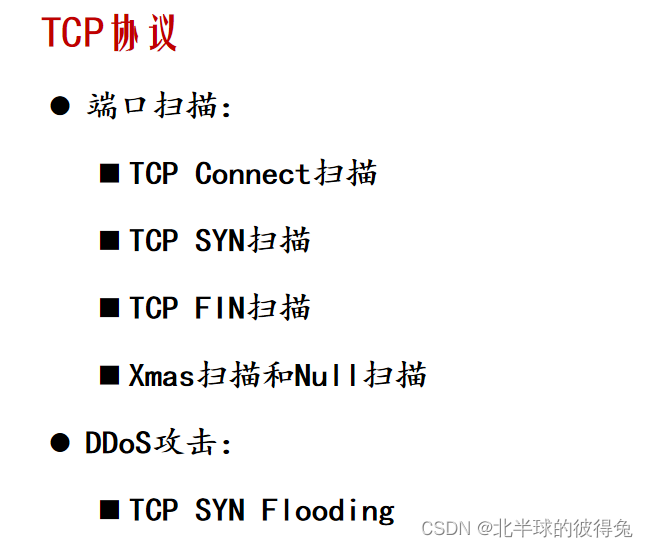

#3 TCP UDP FTP代理扫描

TCP Connect扫描

SYN扫描

FIN扫描

Xmas扫描

Null扫描

#4 扫描策略

- 随机端口扫描(Random Port Scan)

- 慢扫描(Slow Scan)

- 分片扫描(Fragmentation Scanning)

- 将TCP连接控制报文分成多个短IP报文段传送

- 隐蔽性好,可穿越防火墙,躲避安全检测

- 缺点: 可能被进行排队过滤的防火墙丢弃; 某些程序在处理这些小数据包时会出现异常。

- 诱骗(Decoy):伪造源地址,目标主机分不清

- 分布式协调扫描(Coordinated Scans)

#5 端口扫描小结

7.4 漏洞扫描

#1 扫描方法

向探测目标发送特定报文,根据响应判断是否存在漏洞。

7.5 小结

Chapter 08

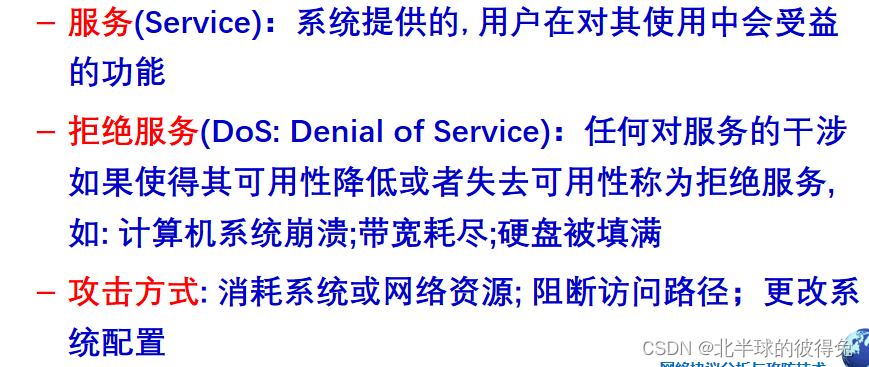

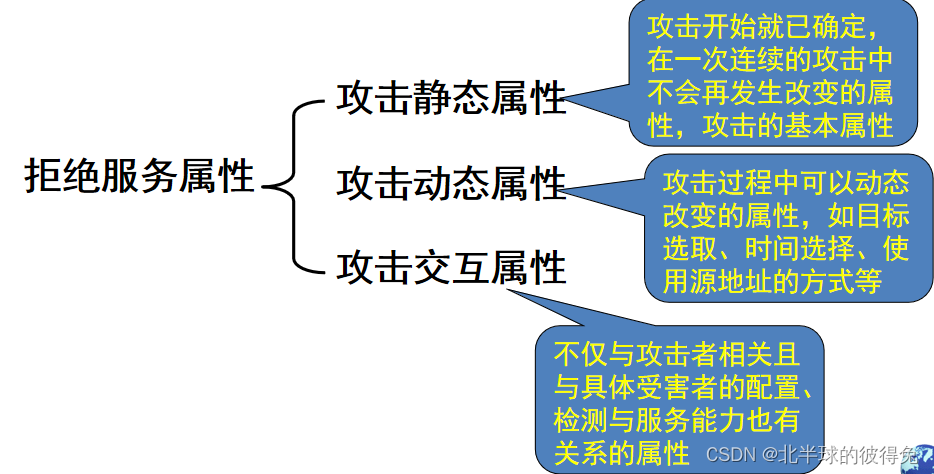

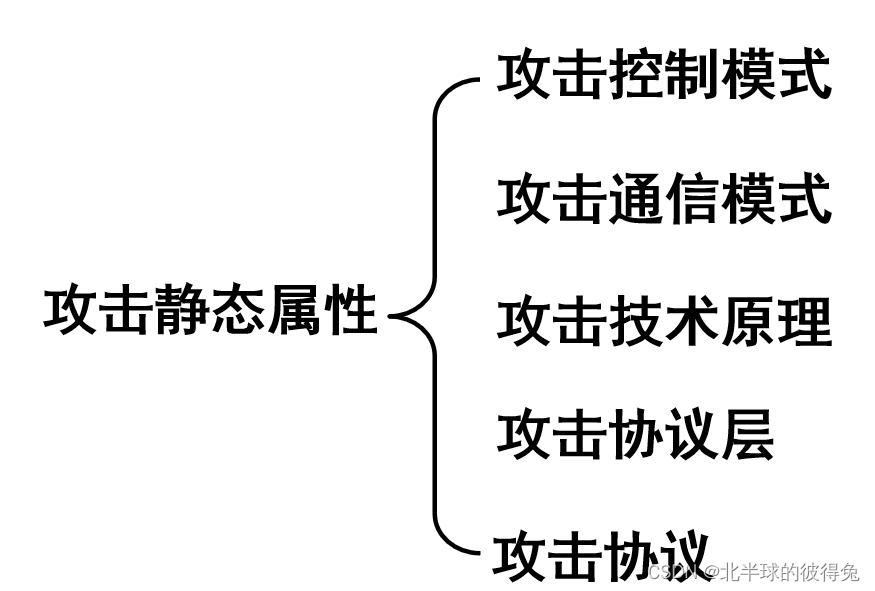

8.1 拒绝服务攻击

#1 什么是?

攻击者通过某种手段,有意地造成计算机或网络不能正常运转从而不能向合法用户提供所需服务或者使服务质量降低

#2

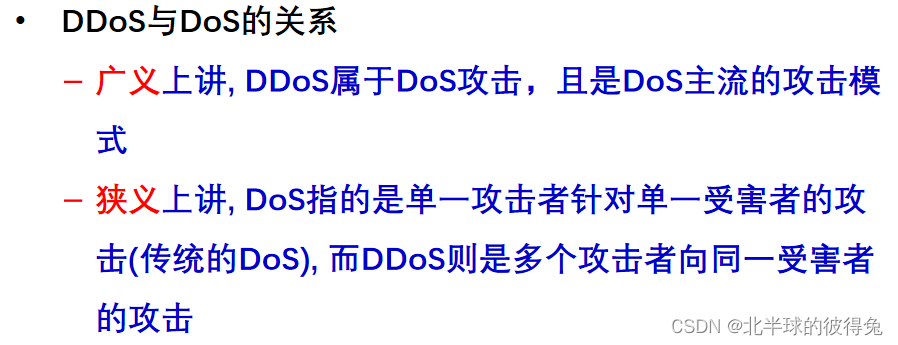

#3 DDoS

如果处于不同位置的多个攻击者同时向一个或多个目标发起拒绝服务攻击,或者一个或多个攻击者控制了位于不同位置的多台机器并利用这些机器对受害者同时实施拒绝服务攻击.

攻击来源的分散性、协同性,攻击力度的汇聚性

#4 DDoS与DoS

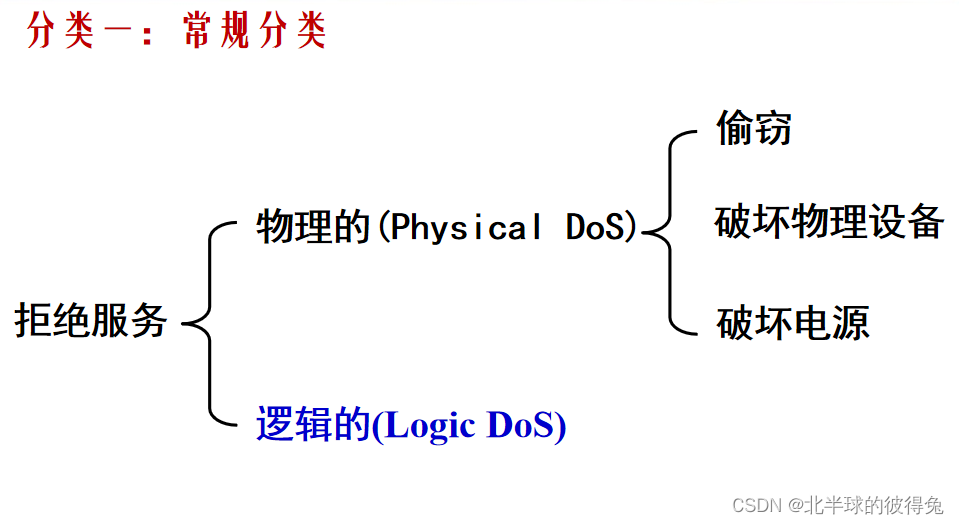

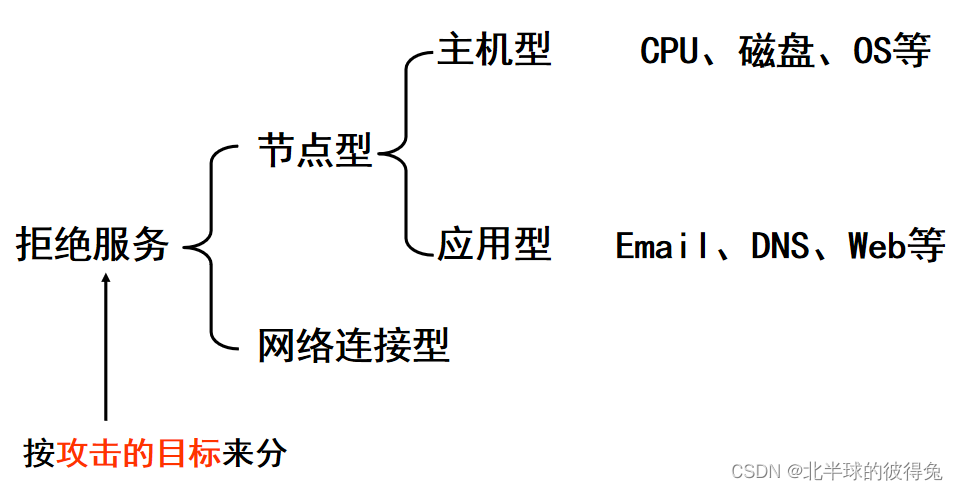

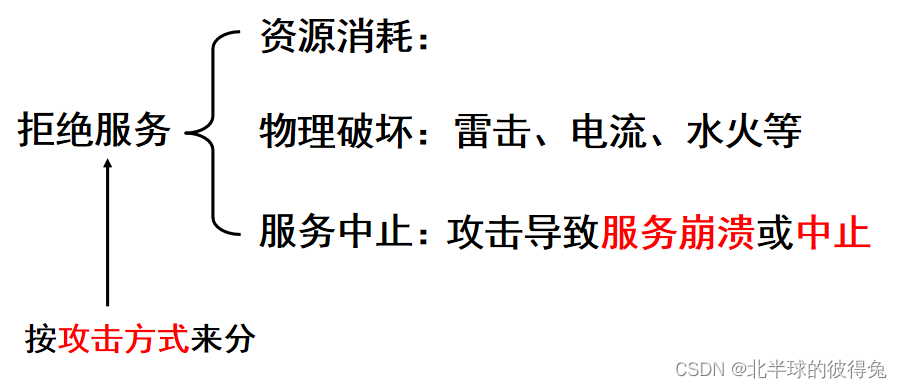

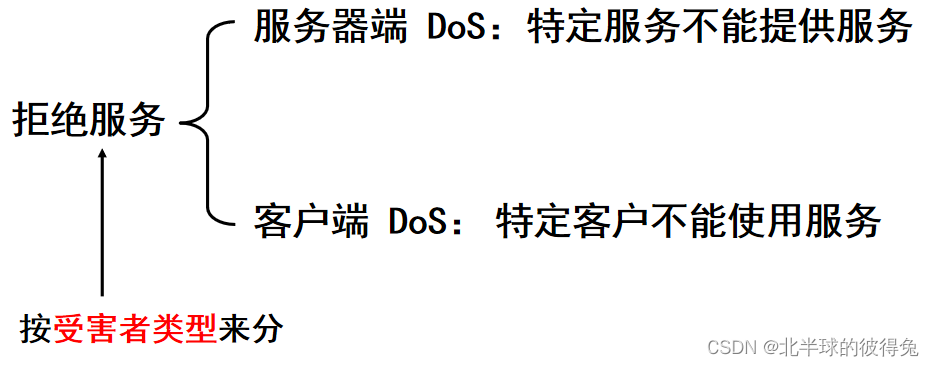

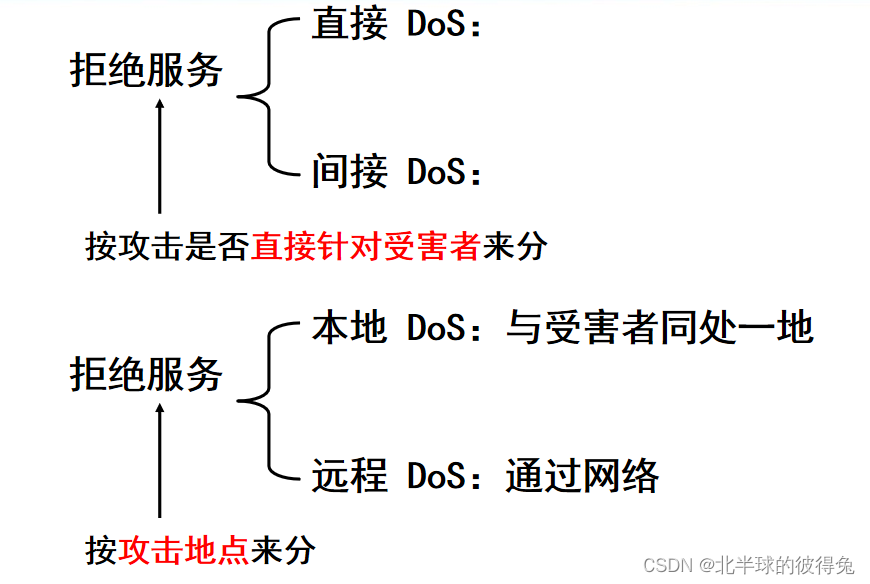

#5 分类

#6 继续分类

8.2 循环攻击 (振荡攻击(Oscillate Attack)或乒乓攻击)

#1 原理

当两个都会产生输出的端口(可以是一个系统/一台机器的两个端口,也可以是不同系统/机器的两个端口)之间建立连接以后,第一个端口的输出成为第二个端口的输入,导致第二个端口产生输出,同时第二个端口的输出又成为第一个端口的输入,如此,一两个端口间将会有大量的数据包产生,导致拒绝服务

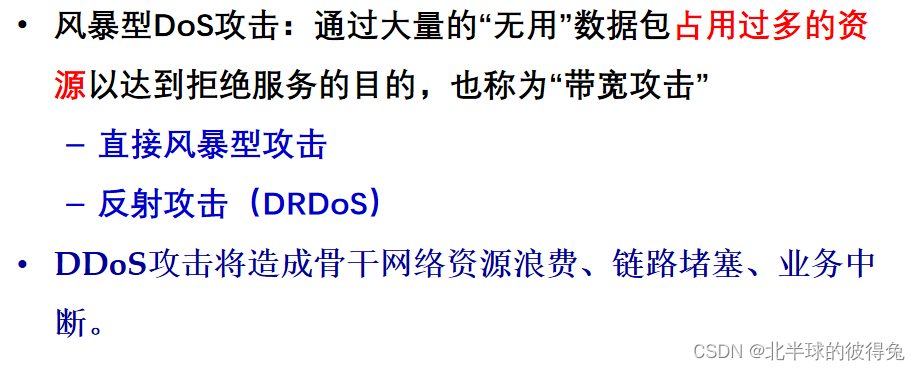

8.3 风暴型拒绝服务攻击

#1

1833

1833

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?