简介

Wireshark(前称Ethereal)是一个网络封包分析软件。网络封包分析软件的功能是截取网络封包,并尽可能显示出最为详细的网络封包资料。Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换。

一、数据包筛选

可以筛选出特定的协议如HTTP,TELNET等也可以筛选ip地址,端口等,多条规则可以用&&,||链接。

二、数据包搜索

wireshark的搜索功能支持正则表达式,字符串,16进制等。点击页面上的放大镜图标或在ctrl+f键进入搜索模式。一般使用字符串搜索。搜索模式在搜索栏的左边进行设置,有:分组列表,分组详情,分组字节流三个部分,选择不同选项以指定不同搜索区域。

分组列表:(显示的是获取的数据包)

分组详情:(显示的是单个数据包的协议,已格式化)

分组字节流:(显示单个数据包的原始数据,未格式化)

三、数据包还原

在wireshark中,纯在一个追踪流的功能,可以将HTTP和TCP的流量集合在一起,并还原成原始数据。

操作:选中想要还原的流量包,右键选择追踪流,选择追踪流类型。

四、 数据提取

wireshark支持提取通过http传输的文件内容。

操作:选中http文件传输流量包,在分组详情中找到data或Line-based text data:text data:text/html层,选中数据包,左键文件,导出分组字节流,右键点击选中显示分组字节。

五、实战中的使用

某公司内网被渗透,通过分析流量,查出黑客使用了什么账号登录了mail系统

思路:我们发现第一个mail系统的数据是28号,然后又到了登录界面的35号数据。

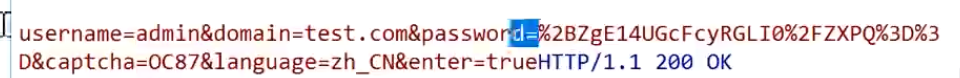

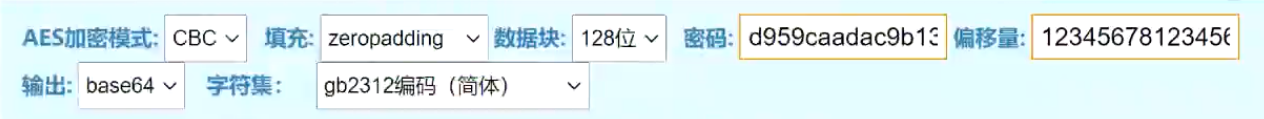

并在状态码为200的数据包中发现了密码的加密函数,使用AES的CBC加密,填充格式为ZeroPadding,密钥为字符串1234567812345678的hash值,偏移量为:1234567812345678,记录下来。

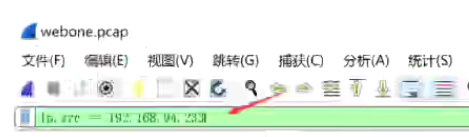

我们发现192.168.94.59这个IP一直在爆破,但是没有成功。

基本确定是攻击者的IP,加上过滤条件{http contains"{“success”: ture}" or http.requst.method==“POST”) and ip.addr==192.168.94.59

在过滤出来的包中找username与password,注意用MD5解出hash值

AES加解密:link. 解密后就可以提交flag了。

解密后就可以提交flag了。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?