前言

Hack The Box是国外的一个网络安全在线平台,允许用户实践渗透测试技能,并与其他类似兴趣的成员交流想法和方法。它包含一些不断更新的挑战,其中有许多模拟真实场景的机器。

HackTheBox靶场介绍

HackTheBox靶场是一个虚拟的渗透测试训练平台,用于帮助安全研究人员、渗透测试人员和学生提高他们的技能。它包含一系列的虚拟机,其中每一个虚拟机都代表一个可攻击的目标系统。通过攻击这些虚拟机和解决它们的漏洞,用户可以提高自己的技能和知识,以更好地了解实际环境中的攻击和防御。

HackTheBox靶场提供了一个类似于实际渗透测试环境的挑战,并且会记录用户的得分和排名。在解决任何题目之前,用户需要先通过一个验证过程来证明自己的身份。这个验证过程通常需要用户破解密码或解决一些简单的加密问题。一旦用户成功验证了自己的身份,就可以开始攻击虚拟机并解决挑战。

HackTheBox靶场的挑战分为多个类别,包括Web、病毒、密码、逆向工程等。每个类别都包含数十个挑战,从入门级到高级都有不同的挑战。用户可以根据自己的技能和知识选择适合自己的挑战。

靶场地址:HackTheBox靶场

Hack The Box使用流程

1. 用户登录

首先注册一个帐户,登陆的时候可以勾一下这个选项,一个月内免登陆

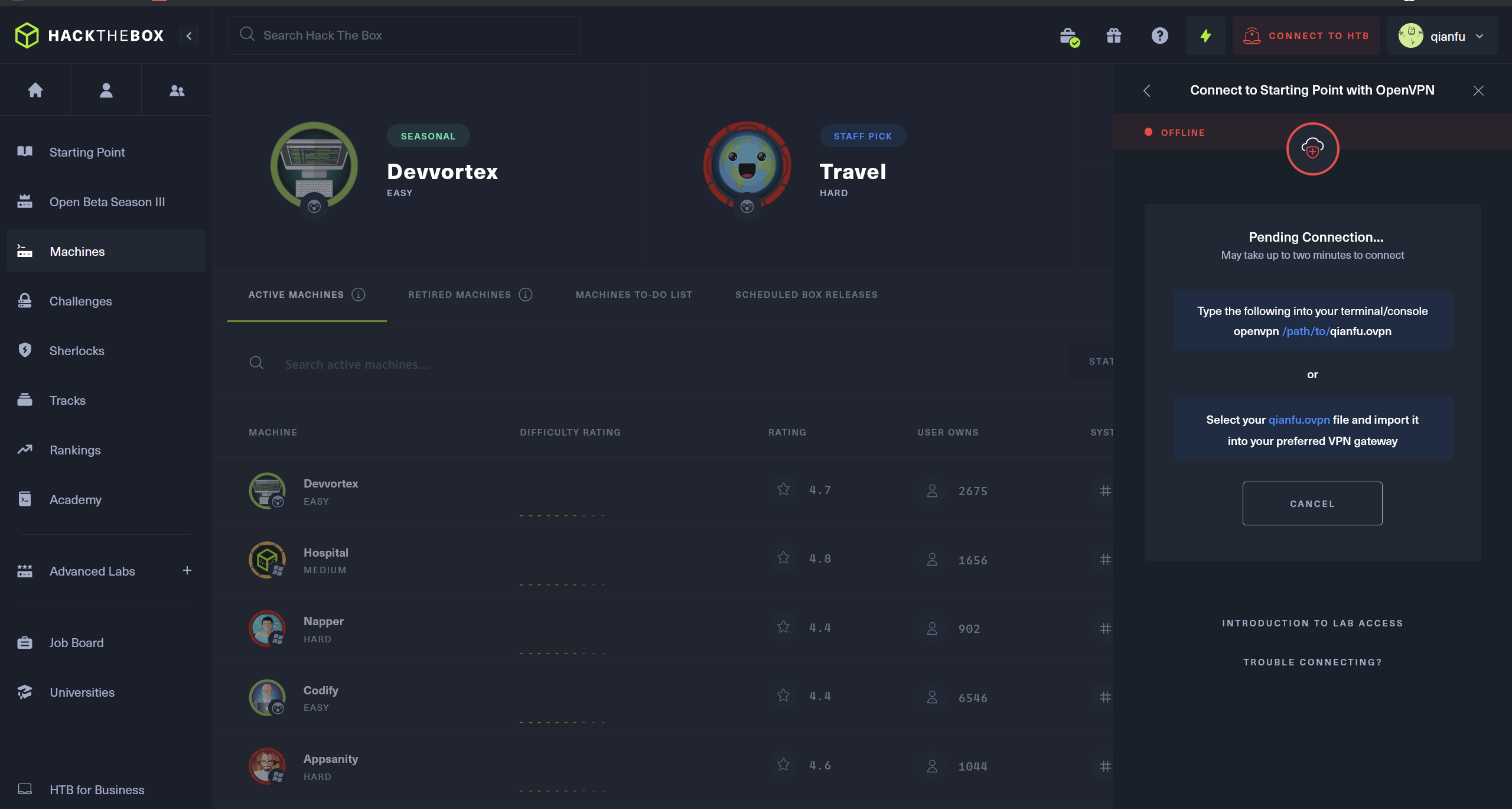

2.连接到HTB

进入主界面后,点击右上角有一个CONNECT TO HTB选项,点击之后出来这个菜单

接着我们点击Starting Point

继续点击OpenVPN选项

这里选择默认配置的情况,点击DOWNLOAD VPN

这时,网站会去下载一个ovpn的文件

然后我们打开kali机器,将我们获得的文件复制进kali机器中

然后我们使用openvpn命令打开这个文件

sudo openvpn starting_point_qianfu.ovpn

稍等一会可以发现连接成功了,现在我们可以使用ip -a这个命令去发现靶机的地址

ip -a

我们去ping这个地址,可以发现这个地址可以ping通的话,就说明连接成功了

通关HackTheBox靶场的第一个靶机

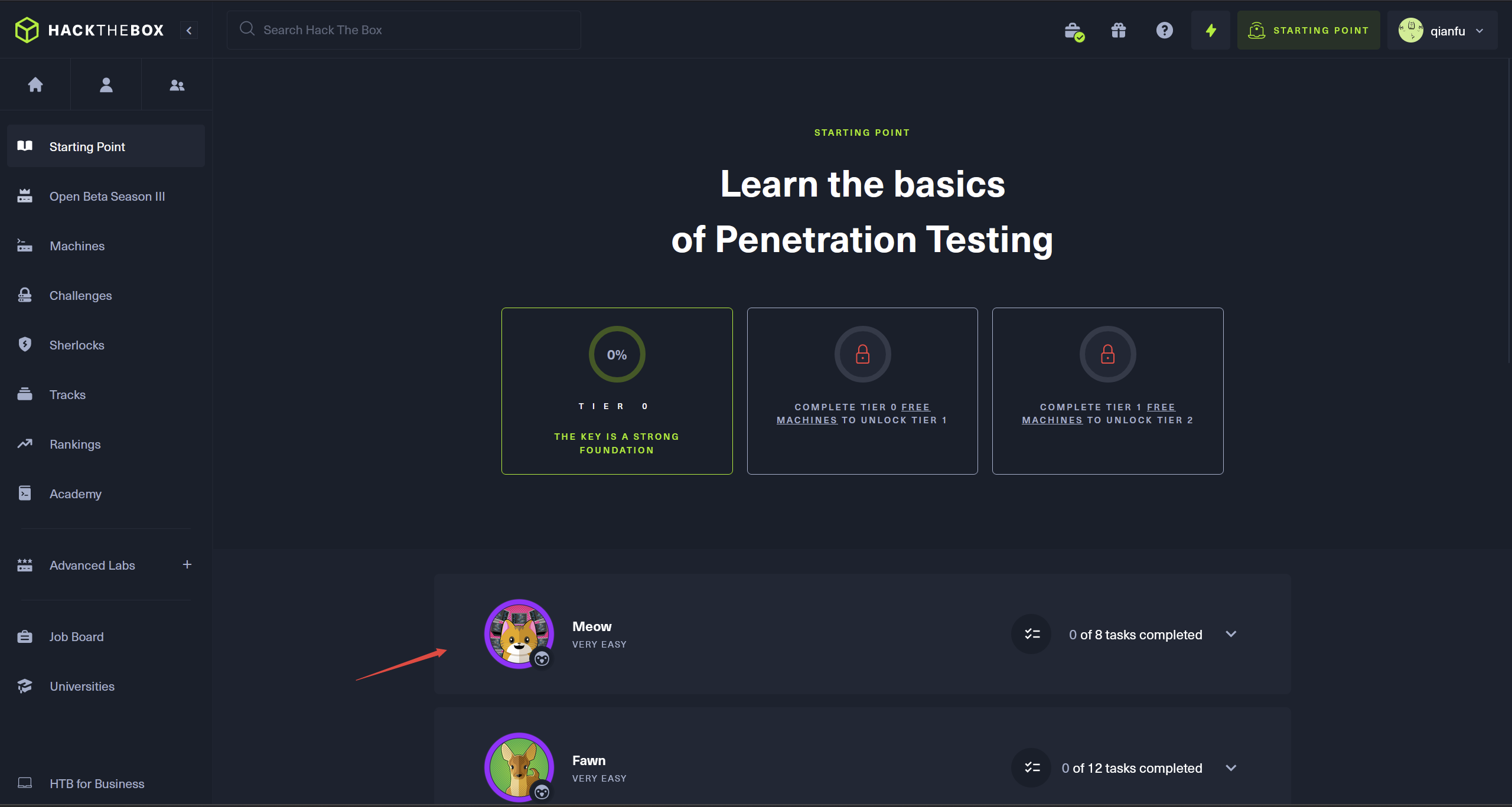

我们接下来回到主界面,选择第一个靶机 Meow

然后点击SPAWN MACHINE

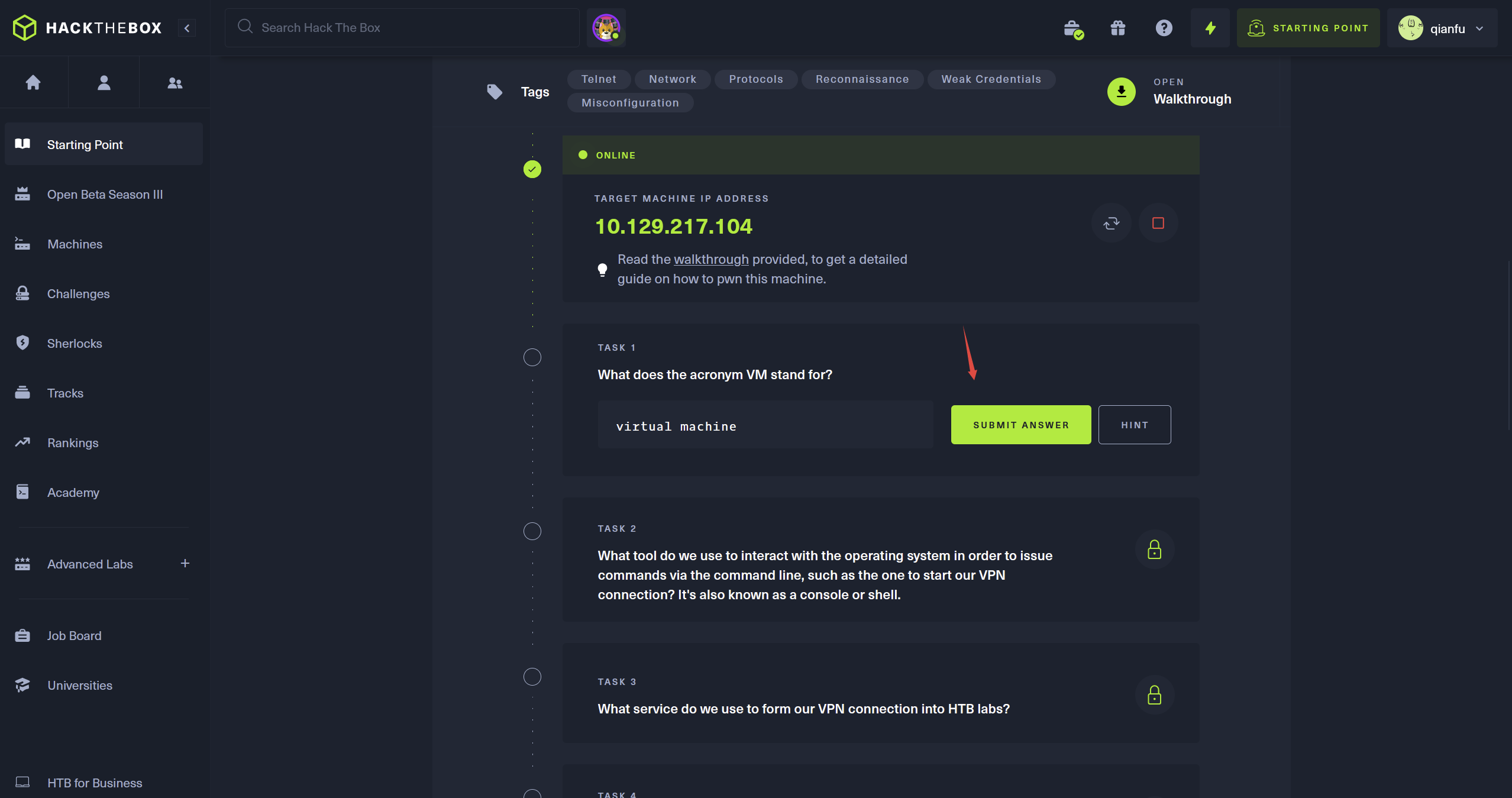

这时会分配给我们一个IP地址

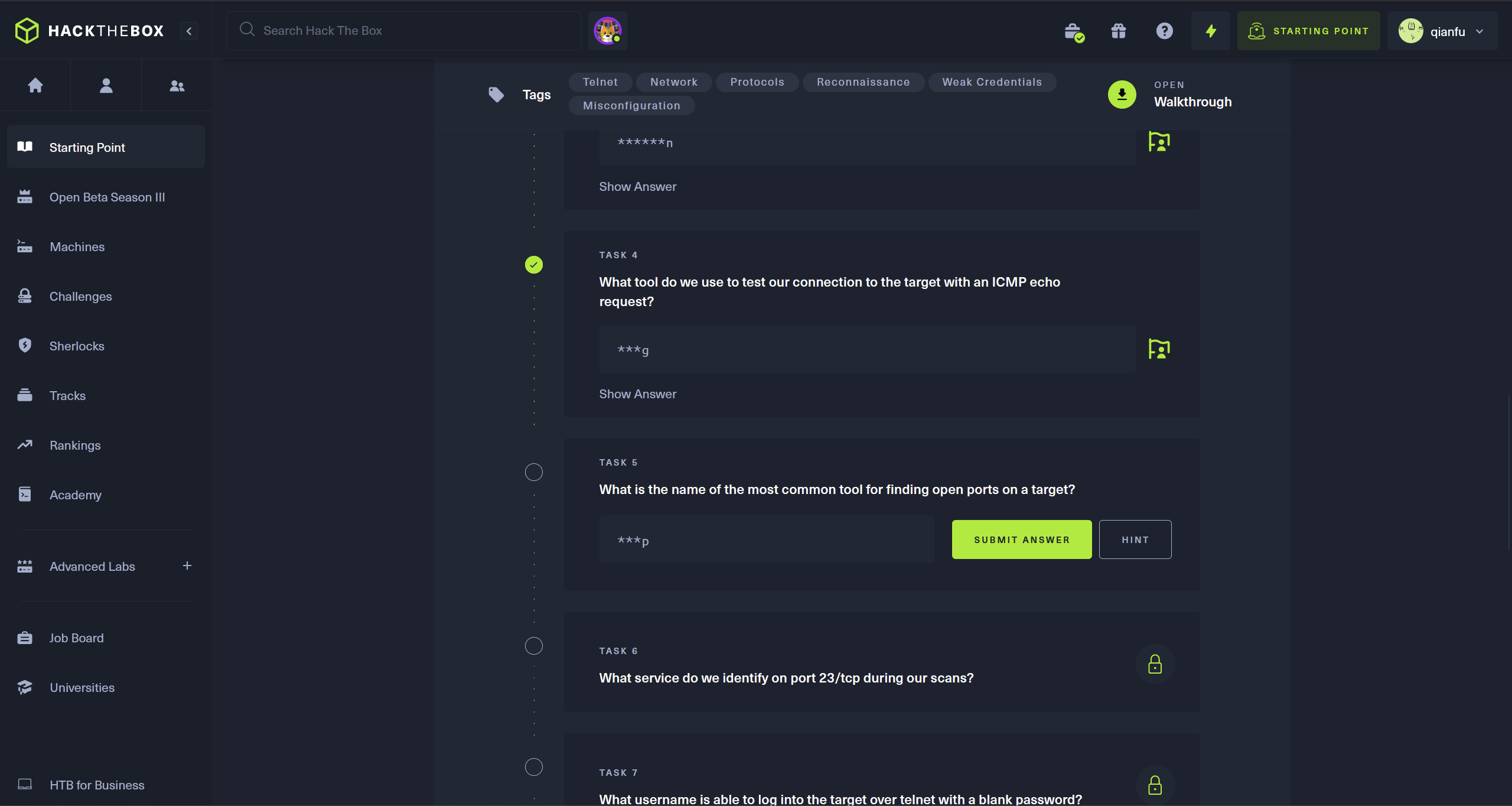

接着回答问题

1.What does the acronym VM stand for?(VM是什么的缩写)

答案:virtual machine

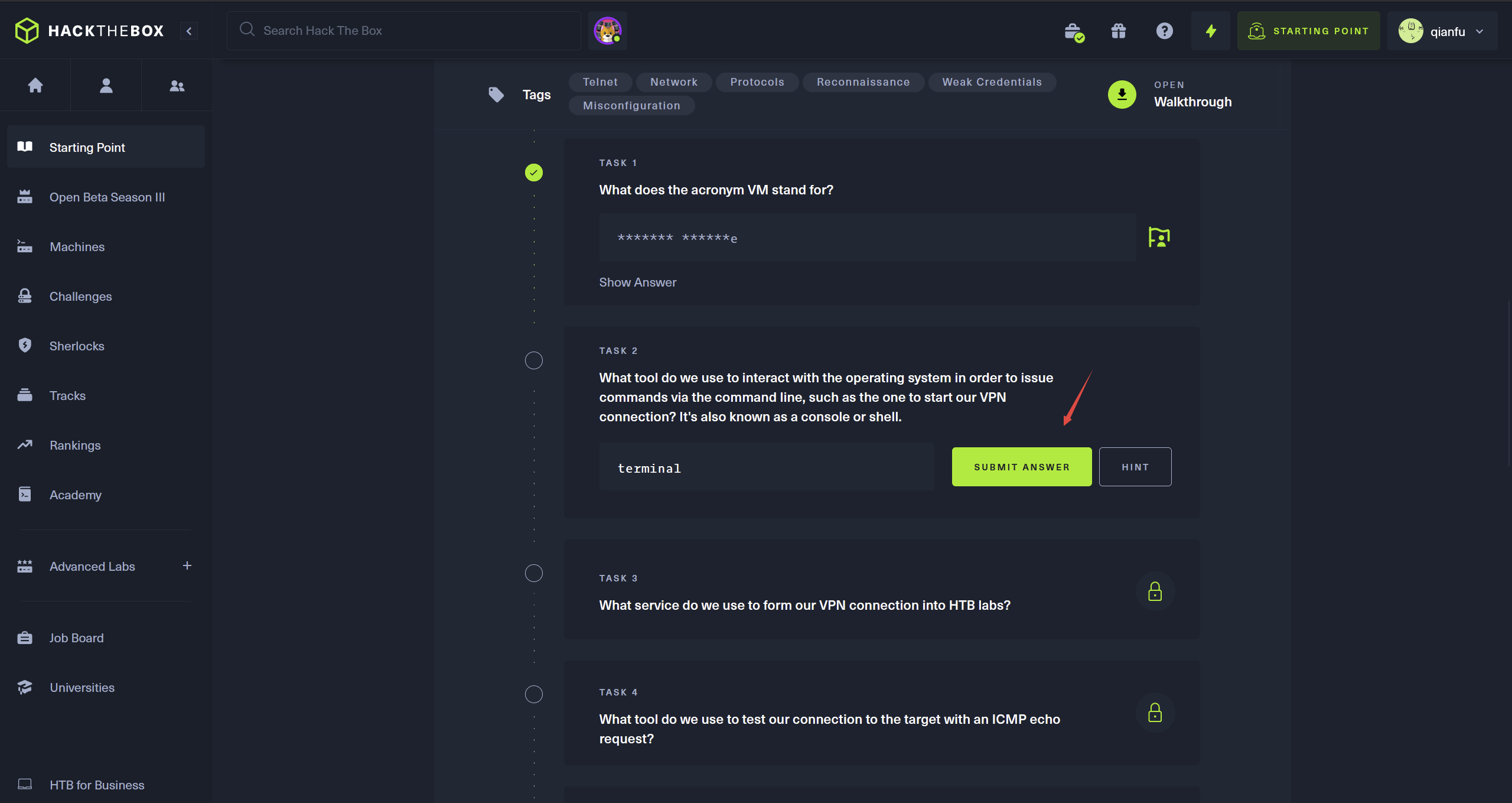

继续点击SUBMIT ANSWER

2.What tool do we use to interact with the operating system in order to start our vpn connection?(我们用什么工具与操作系统进行交互进而开启我们的vpn连接?)

答案:terminal

继续点击SUBMIT ANSWER

3.What service do we use to form our vpn connection?(我们用什么服务形成我们vpn连接?)

答案:openvpn

继续点击SUBMIT ANSWER

4.What is the abreviated name for a tunnel interface in the output of your vpn boot-up sequence output?(vpn启动后隧道接口的缩写名称是什么)

答案:tun

继续点击SUBMIT ANSWER

5.What tool do we use to test our connection to the target?(我们用什么工具来测试与目标靶机的连接?)

答案:ping

继续点击SUBMIT ANSWER

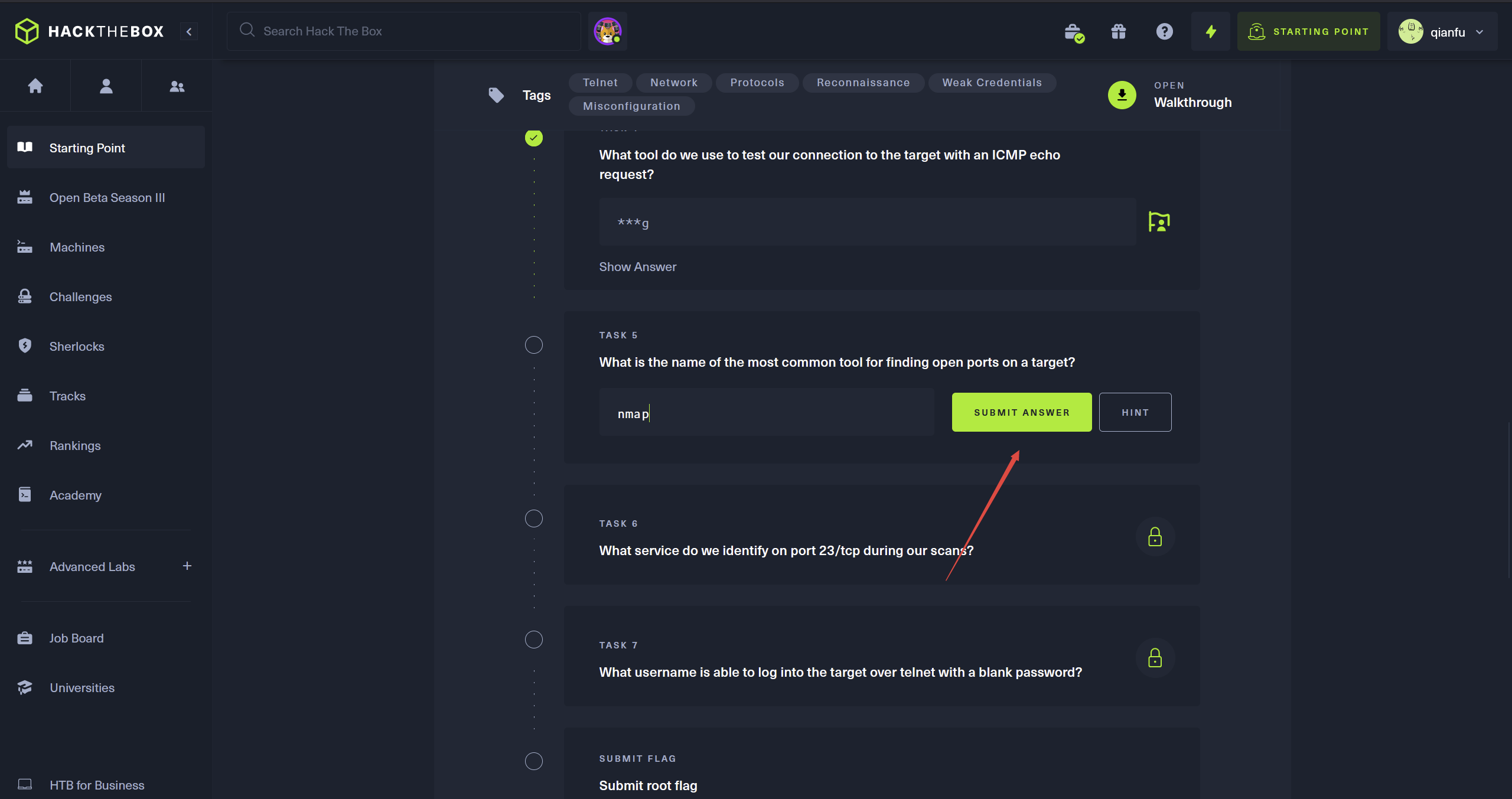

6.What is the name of the tool we use to scan the target’s ports?(我们用什么工具来扫描目标靶机的端口?)

答案:nmap

继续点击SUBMIT ANSWER

7.What service do we identify on port 23/tcp during our scans?(在我们的扫描结果中tcp23端口被我们认定为是什么服务)

答案:telnet

继续点击SUBMIT ANSWER

8.What username ultimately works with the remote management login prompt for the target?(哪个用户名最终可以成功远程登录到目标靶机?)

答案:root

最后这里会要求我们去提交靶机的flag

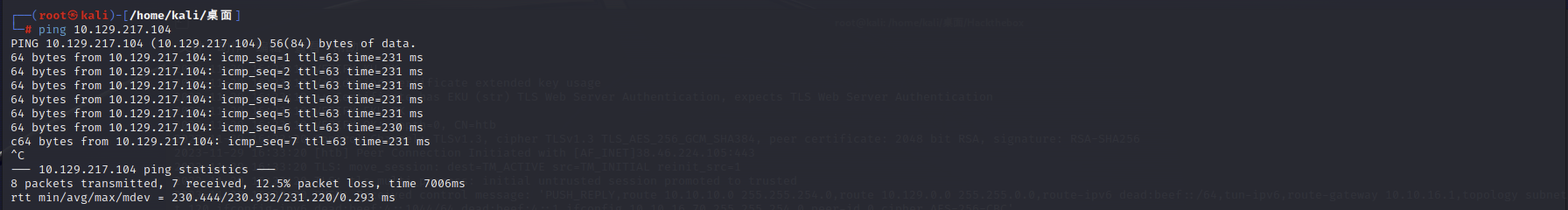

接下来我们打开kali机器,去ping之前分配给我们的IP地址

发现可以ping通后,使用telnet命令登陆23端口,输入密码 root,然后 ls 当前目录,就可以发现flag文件了

我们使用cat命令去查看这个flag文件

然后回到网站页面,点击提交flag就完成了

第一个靶场成功通关

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?