目录

一、恶意程序

1.1、C:\windows\Temp\svchost.exe

1.2、C:\windows\couxxltk.exe

1.3、C:\windows\syswow64\wmiex.exe

1.4、C:\windows\syswow64\svhost.exe

1.5、C:\windows\syswow64\drivers\svchost.exe

1.6、C:\windows\syswow64\drivers\taskmgr.exe

二、后门

2.1、系统帐号

2.2、计划任务

2.2、自启程序

2.3、自启服务

三、漏洞

四、后续待办

4.1、清除后门

4.2、终止恶意程序进程

4.3、删除恶意程序文件

4.4、修复漏洞

一、恶意程序

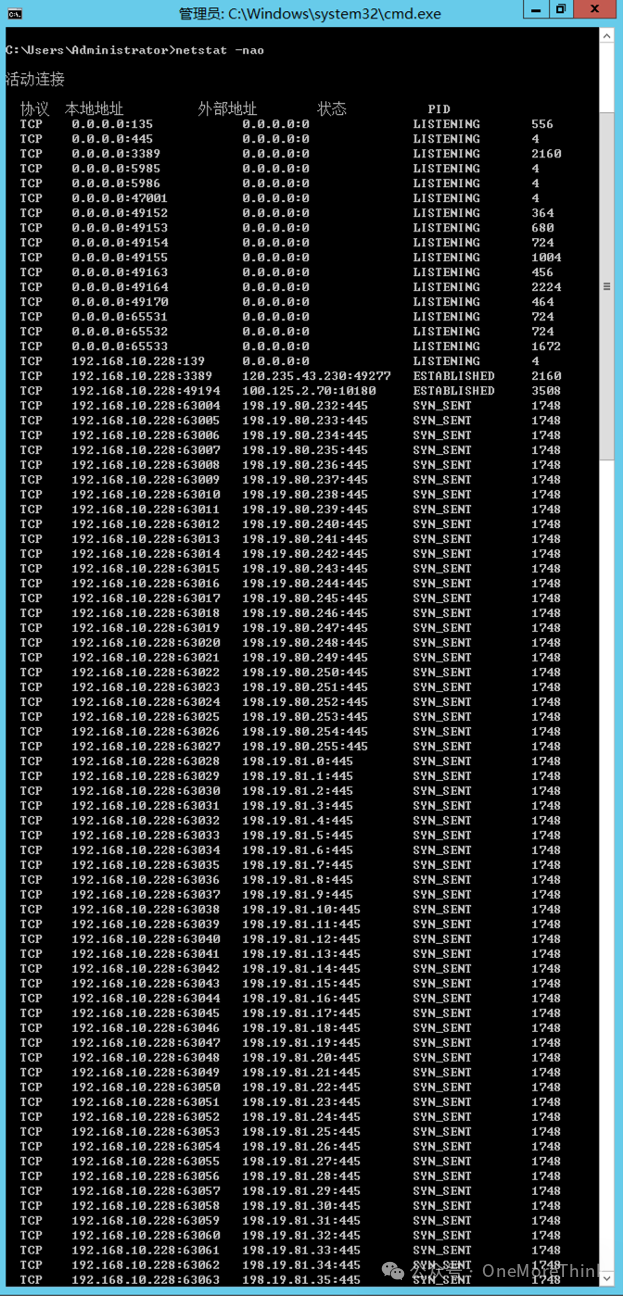

使用命令netstat -nao查看网络连接情况,意外发现存在异常网络连接,进程ID(PID)是1748。

使用命令wmic process where processid=1748 get processid,name,executablepath查看PID是1748的进程的可执行文件路径,得到C:\windows\Temp\svchost.exe。

1.1、C:\windows\Temp\svchost.exe

将可执行文件C:\windows\Temp\svchost.exe上传到微步沙箱和virustotal沙箱进行分析,确认是恶意程序,后续需备份后删除。

https://s.threatbook.com/report/file/77ed1262c3f7291ea1857169eb8804ce9dddc11db2c2bdd6b2076a3d7b289ad3

https://www.virustotal.com/gui/file/77ed1262c3f7291ea1857169eb8804ce9dddc11db2c2bdd6b2076a3d7b289ad3

进入该可执行文件的路径C:\windows\Temp\,发现mkatz.ini文件、tmp.vbs文件等存在恶意内容的文件,因此可以确认该路径是攻击者的专用文件夹,后续需备份后删除。

使用命令msinfo32进入系统信息,选择软件环境—正在运行任务并按文件日期排序,获得与恶意程序C:\windows\Temp\svchost.exe文件日期相近的其他可执行文件:C:\windows\couxxltk.exe、C:\windows\syswow64\wmiex.exe、C:\windows\syswow64\drivers\svchost.exe、C:\windows\syswow64\drivers\taskmgr.exe。

1.2、C:\windows\couxxltk.exe

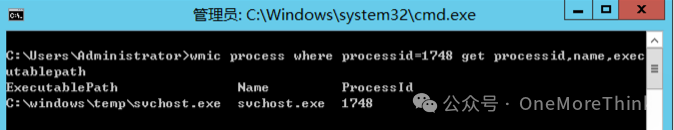

将可执行文件C:\windows\couxxltk.exe上传到微步沙箱和virustotal沙箱进行分析,确认是恶意程序,后续需备份后删除。

https://s.threatbook.com/report/file/3c2fe308c0a563e06263bbacf793bbe9b2259d795fcc36b953793a7e499e7f71

https://www.virustotal.com/gui/file/3c2fe308c0a563e06263bbacf793bbe9b2259d795fcc36b953793a7e499e7f71

1.3、C:\windows\syswow64\wmiex.exe

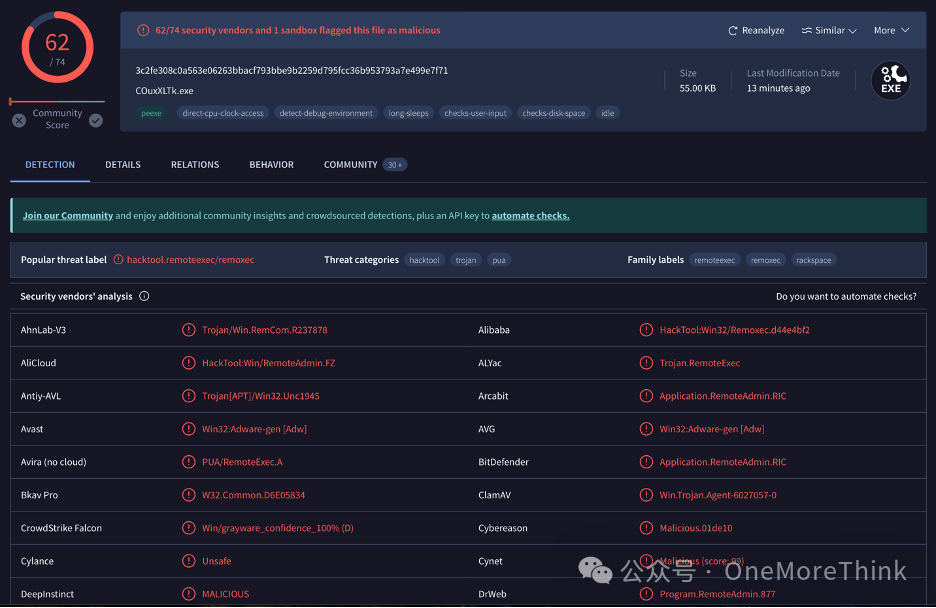

将可执行文件C:\windows\syswow64\wmiex.exe上传到微步沙箱和virustotal沙箱进行分析,确认是恶意程序,后续需备份后删除。

https://s.threatbook.com/report/file/b771267551961ce840a1fbcd65e8f5ecd0a21350387f35bbcd4c24125ec04530

https://www.virustotal.com/gui/file/b771267551961ce840a1fbcd65e8f5ecd0a21350387f35bbcd4c24125ec04530

1.4、C:\windows\syswow64\svhost.exe

在恶意程序C:\windows\syswow64\wmiex.exe的路径下按修改日期排序,发现可执行文件C:\windows\syswow64\svhost.exe,上传到微步沙箱和virustotal沙箱进行分析,确认是恶意程序,后续需备份后删除。

https://s.threatbook.com/report/file/bdbfa96d17c2f06f68b3bcc84568cf445915e194f130b0dc2411805cf889b6cc

https://www.virustotal.com/gui/file/bdbfa96d17c2f06f68b3bcc84568cf445915e194f130b0dc2411805cf889b6cc

1.5、C:\windows\syswow64\drivers\svchost.exe

将可执行文件C:\windows\syswow64\drivers\svchost.exe上传到微步沙箱和virustotal沙箱进行分析,结果与C:\windows\syswow64\svhost.exe一致,确认是恶意程序,后续需备份后删除。

1.6、C:\windows\syswow64\drivers\taskmgr.exe

将可执行文件C:\windows\syswow64\drivers\taskmgr.exe上传到微步沙箱和virustotal沙箱进行分析,确认是恶意程序,后续需备份后删除。

https://s.threatbook.com/report/file/de7dba8ef2f284e92f9ceec09599d7e4a31592b773c9642be5bcf18f2463a3a6

https://www.virustotal.com/gui/file/de7dba8ef2f284e92f9ceec09599d7e4a31592b773c9642be5bcf18f2463a3a6

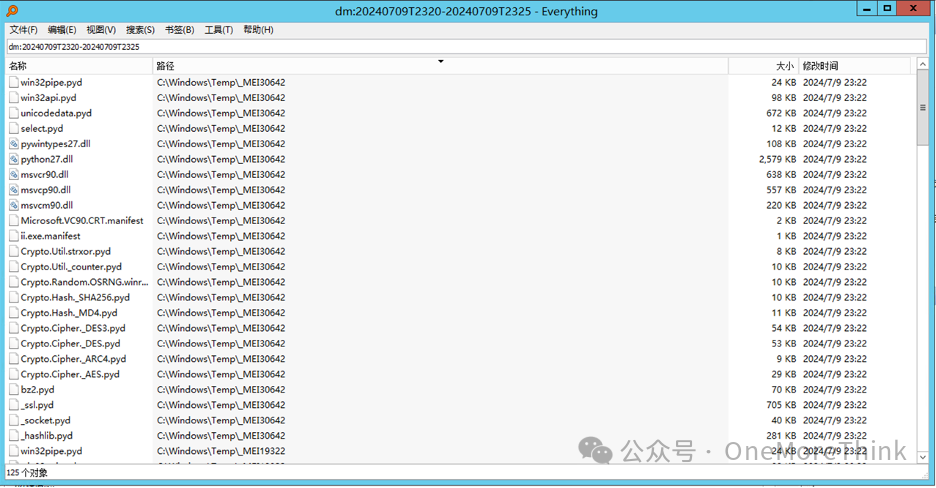

使用Everything排查是否存在其他落地时间相近的恶意程序,通过语法dm:20240709T2320-20240709T2325进行筛选,分别对路径、大小进行排序后逐个查看,未发现其他可疑的可执行文件。

二、后门

2.1、系统帐号

使用命令compmgmt.msc进入计算机管理,在系统工具—本地用户和组—用户未发现隐藏的系统帐号。

2.2、计划任务

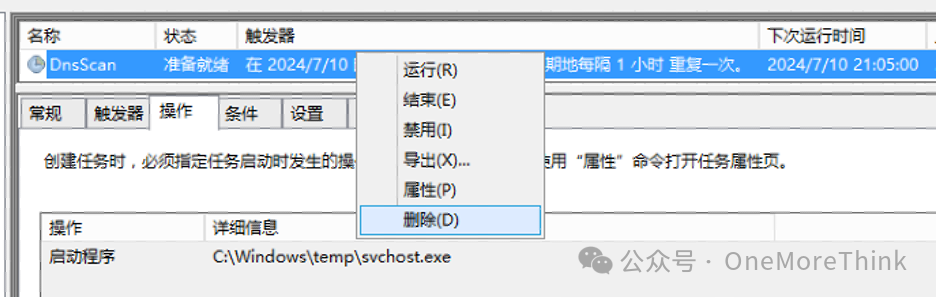

使用taskschd.msc命令查看计划任务,发现3个定期启动恶意程序的计划任务。

2.3、自启程序

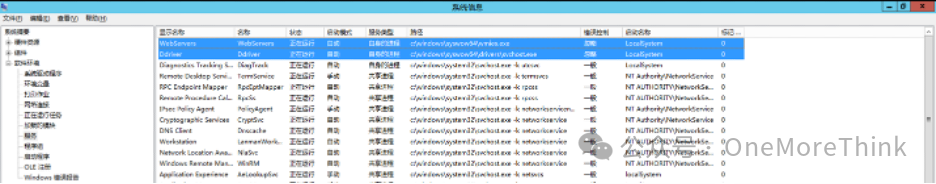

使用命令msinfo32进入系统信息,选择软件环境—启动程序查看自启程序,发现2个启动恶意程序的自启程序WebServers和Ddriver。

2.4、自启服务

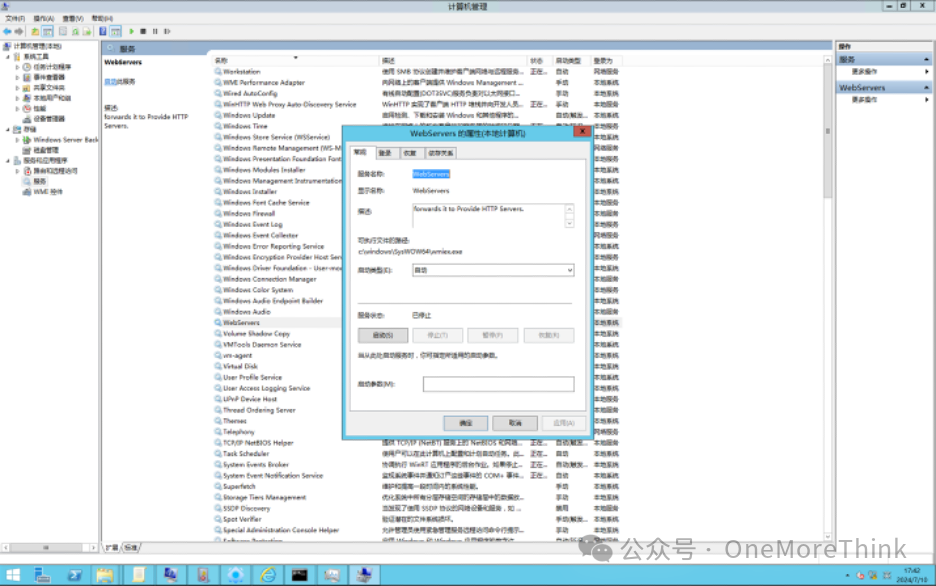

使用命令msinfo32进入系统信息,选择软件环境—服务查看自启服务,发现3个启动恶意程序的自启服务WebServers、Ddriver、CuXq。

三、漏洞

使用命令compmgmt.msc进入计算机管理,在系统工具—事件查看器—Windows日志—安全,筛选当前日志,查看事件ID4625,发现IP地址59.108.119.2存在大量登录失败事件;筛选当前日志,查看事件ID4624,发现IP地址59.108.119.2存在登录成功事件。

因此判断IP地址59.108.119.2对服务器进行RDP爆破,最后获得administrator帐号的弱口令,成功登录服务器。因为恶意程序会自动删除日志,导致日志被删除,所以随便截一张图表示。

四、后续待办

4.1、清除后门

使用taskschd.msc命令进入任务计划程序,对3个计划任务,逐个点击右键选择删除。

使用命令regedit进入注册表编辑器,导航至自启程序位置HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run,对2个自启程序逐个点击右键选择删除。

使用命令compmgmt.msc进入计算机管理,在系统工具—服务和应用程序—服务,对3个自启服务逐个点击右键选择停止。

4.2、终止恶意程序进程

使用命令msinfo32进入系统信息,选择软件环境—正在运行任务并按文件日期排序,获得恶意程序进程ID,使用命令taskkill /f /pid:1748终止恶意程序进程。

4.3、删除恶意程序文件

备份后删除恶意程序文件,并清空回收站。

4.4、修复漏洞

使用命令net user administrator 新密码修改弱口令。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?