目录

前言

学习通过L0phtcrack 7进行账号口令破解,不是让大家侵入别人的系统进行非法活动,这里的实验都是在虚拟机中进行。

了解破解口令的方法是一件非常有意义的事。最重要的是可以帮助系统管理员对所有用户口令安全性做出评估。实践证明,很多口令在黑客面前显得不堪一击。此外,还可以帮助用户找回遗忘的口令,检索用户口令等。

了解破解原理,认识账号口令破解的过程,知道破解口令的方法还可以增强安全意识,提高信息安全能力。

一 实验目的

掌握Windows下口令攻击的技术和方法,以及防范措施。

二 实验环境

实验在虚拟机中进行

攻击方:Windows server 2012 (也可使用Windows xp等操作系统)

受攻击方:Windows server 2003

三 原理简介

口令破解器是一个程序,他能够将口令破解出来,或者让口令保护失效。由于很多加密算法是不可逆的,所以口令破解器一般不是真正的去解码,而是通过尝试一个一个的单词,用知道的加密算法来加密这些单词,直到发现加密后的结果与要解密的数据一样,就认为这个单词是要找的密码了。

L0phtCrack 可以用来检测Windows、UNIX 用户是否使用了不安全的密码,同样也是最好、最快的Win NT/2000/XP/UNIX 管理员帐号密码破解工具。事实证明,简单的或容易遭受破解的管理员密码是最大的安全威胁之一,因为攻击者往往以合法的身份登陆计算机系统而不被察觉。

L0phtCrack开始破解的第一步是精简操作系统存储加密口令的Hash列表,然后才开始口令的破解。它采用三种不同的方法来实现:

(1)最快也是最简单的方法是字典攻击。L0phtCrack将字典中的词逐个与口令hash表中的词作比较。当发现匹配的词时,显示结果,即用户口令。L0phtCrack自带一个小型词库。如果需要其它字典资源可以从互联网上获得。这种破解的方法,使用的字典的容量越大,破解的结果越好。

(2)另一种方法名为Hybrid。它是建立在字典破解的基础上的。现在许多用户选择口令不再单单只是由字母组成的,他们常会使用诸如”bogus11”或”Annaliza!!”等添加了符号和数字的字符串作为口令。这类口令是复杂了一些,但通过口令过滤器和一些方法,破解它也不是很困难,Hybrid就能快速地对这类口令进行破解。

(3)最后一种也是最有效的一种破解方式“暴力破解”。按道理说真正复杂的口令,用现在的硬件设备是无法破解的。但现在所谓复杂的口令一般都能被破解,只是时间长短的问题。且破解口令时间远远小于管理员设置的口令有效期。使用这种方法也能了解一个口令的安全使用期限。

四 实验步骤

1. 安装l0phtcrack软件

首先,我们需要安装l0phtcrack软件,l0phtcrack的安装包已准备好,大家可以通过下面的链接获取安装包。

链接:https://pan.baidu.com/s/1BLzOW2KqJtErk_cNZxpk-w

提取码:aqru

下载完成后将软件安装到攻击方计算机,具体步骤如下

解压压缩包,可以看到文件中有两个文件,运行第二个应用程序。

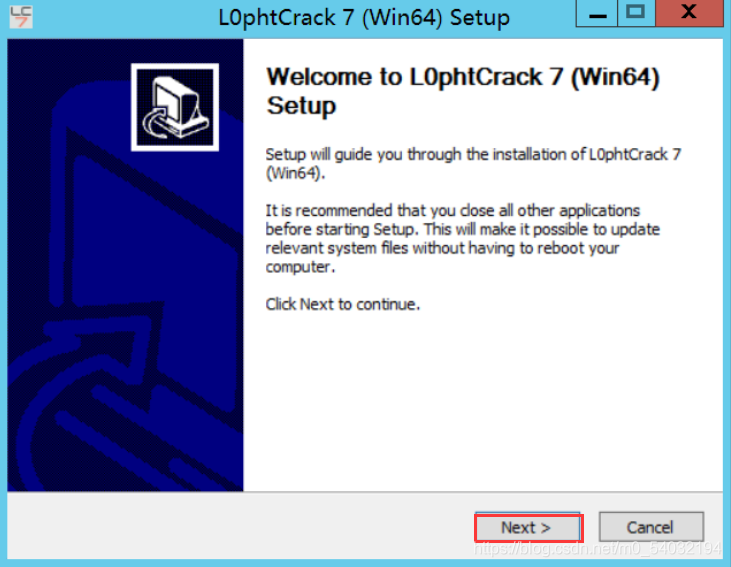

接下来会看到安装向导,下一步

同意协议

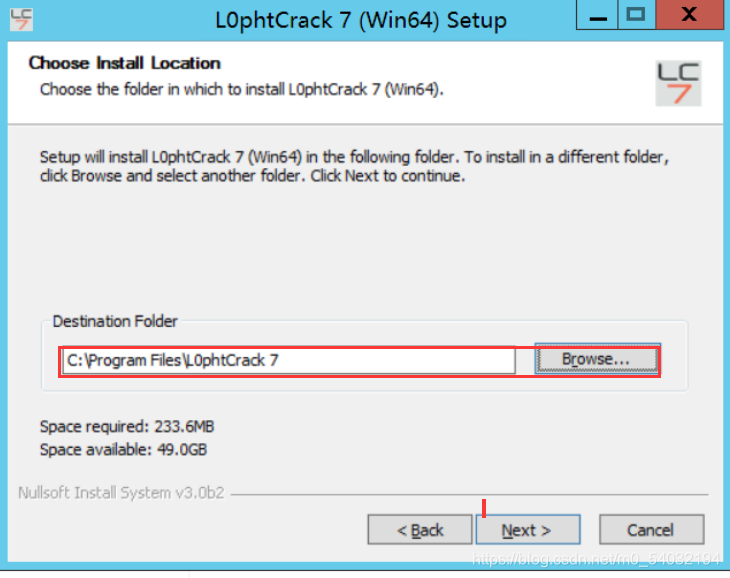

选择软件安装位置,下一步

安装

下一步

安装完成(so easy),点击完成并启动 软件

2.攻击方开始攻击

点击继续进行试验

点击Password Auditing Wizard

之后点击next(此处省略截图)

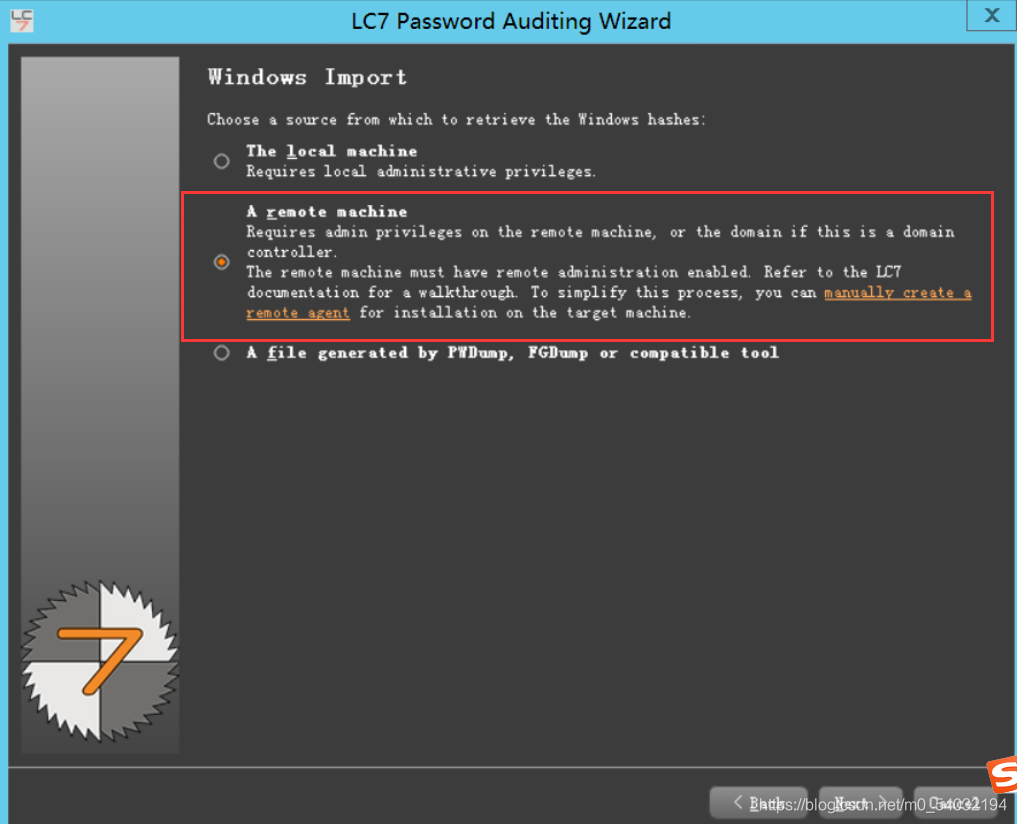

在这里我们要选择目标操作系统类型,即受攻击方的操作系统类型,受攻击方是Windows server 2003,所以我们选择Windows(感兴趣的小伙伴可以自己探索Linux密码的破解)

这里选择需要获得密码的计算机是本机器还是远程机器,这里我们选择A remote machine

这里host栏中需要填写受攻击计算机的IP地址,所以我们需要查看Windows server 2003的ip地址

切换到Windows server2003,在终端中查看IP地址,为192.168.56.130,将其写入host栏,host栏下面是选择登录的账户还是其他账户,这里选择登录的账户

点击下一步

选择一种密码爆破类型,我选择的是快速爆破

默认即可

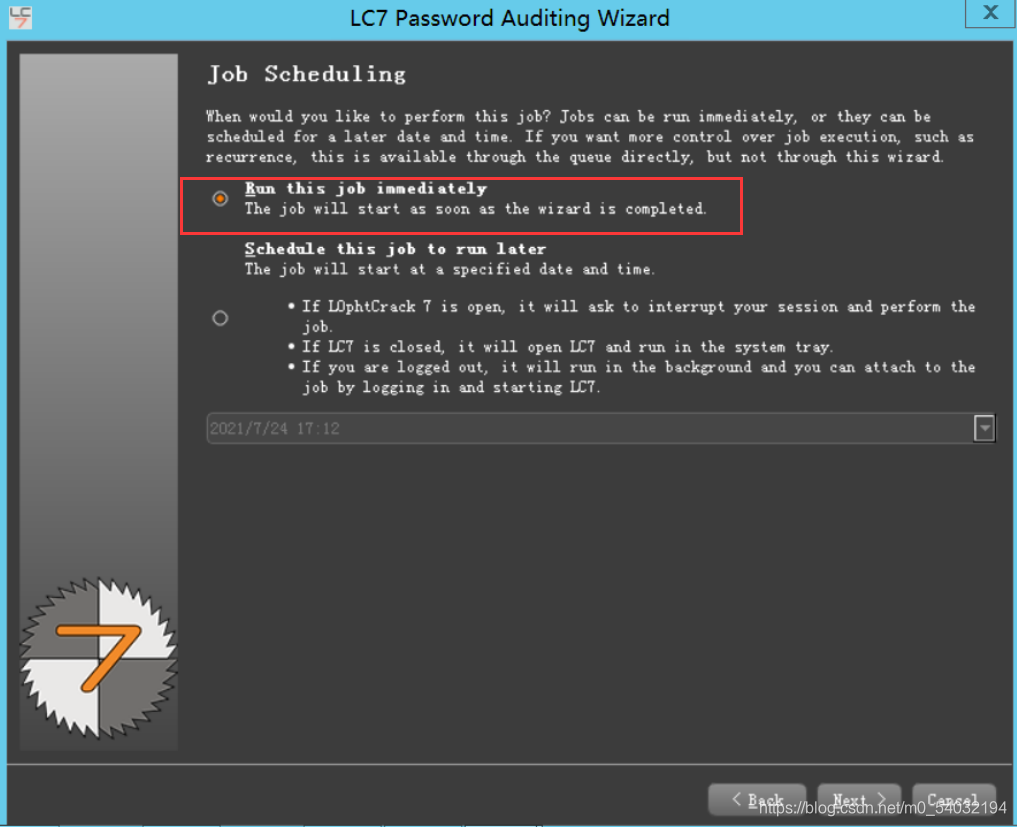

这里选择立即执行工作

最后点击Finish

等待一会,等待时间的长短要看密码的复杂程度,这里为了快速,我为受攻击计算机设置了test账户并设置简单的密码12345,接下来见证奇迹的时候到了

从上面的截图可以看到已经成功破解出test账户的密码。

总结

使用L0phtCrack破解Windows server 2003密码属于字典/穷举算法,这也是很多暴力攻击工具使用的方法。

在实验中,test账户的密码能很快被破解,这是因为他的密码复杂性太低。密码稍微复杂一些,要破解就会花费相当长的时间,因此,适当使用较为复杂的密码可以极大提高系统的安全性。

最后,感谢大家阅读,如果遇到什么问题,在下方留言,很高兴为大家解决问题。

9759

9759

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?