一、基本概念

-

内网中添加路由主要是

充当跳板功能, 其实是MSF框架中自带的一个路由转发功能,其实现过程就是MSF框架在已经获取的meterpreter shell的基础上添加一条去往内网的路由,此路由的下一跳转发,即网关,是MSF攻击平台与被攻击目标建立的一个session会话 -

通过msf添加路由功能,可以直接使用msf

去访问原本不能直接访问的内网资源,只要路由可达了,那么我们使用msf的强大功能,想干什么就干什么了

🍺跳板实现过程

(1)需要有一个已经获取的meterpreter会话;

(2)获取内网地址网段

(3)在MSF平台上添加去往内网网段的路由

二、添加路由

- 在获取一个session会话后

1、获取目标内网相关信息

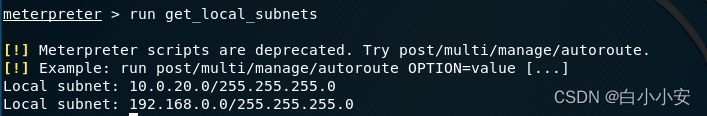

run get_local_subnets

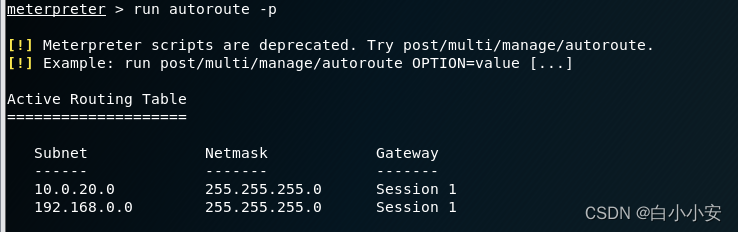

可以看到这里有两个网段10.0.20.0和192.168.0.0

- 🍺有两种方式添加路由

2、第一种,添加自动路由

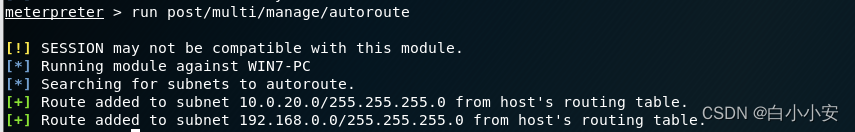

run post/multi/manage/autoroute

路由添加到每个网段,动态路由

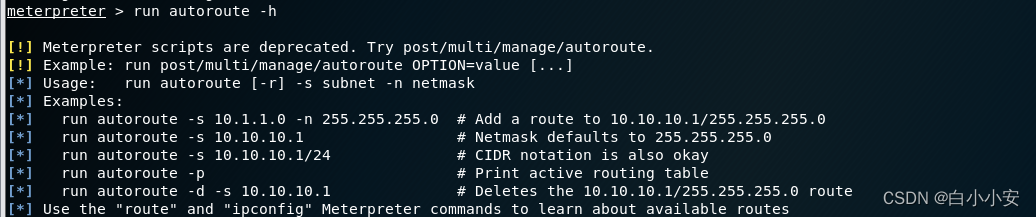

3、第二种,可以配置静态路由,即一次只添加一个网段路由,添加路由帮助命令查询

run autoroute –h

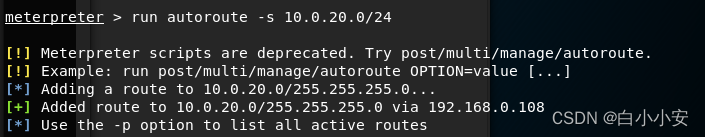

run autoroute -s 10.0.20.0/24

静态路由添加成功

4、添加路由后,查看路由表

run autoroute -p

将去往内网的路由打通后,接下来就可以使用MSF平台直接对内网主机扫描和进行各种高危漏洞的直接渗透利用了

三、添加socks代理

-

🍺代理就是在我们的vps开启了一个socks代理,监听vps本地端口,然后再通过这个端口

将流量转给msf,msf转发给路由,所以能将流量直接带入到内网中 -

🍺在使用代理模板时,应该先看看自己使用的MSF是

msf5还是msf6 -

如果是msf6,使用代理模板为:

use auxiliary/server/socks_proxy

- 如果是msf5,使用代理模板为:

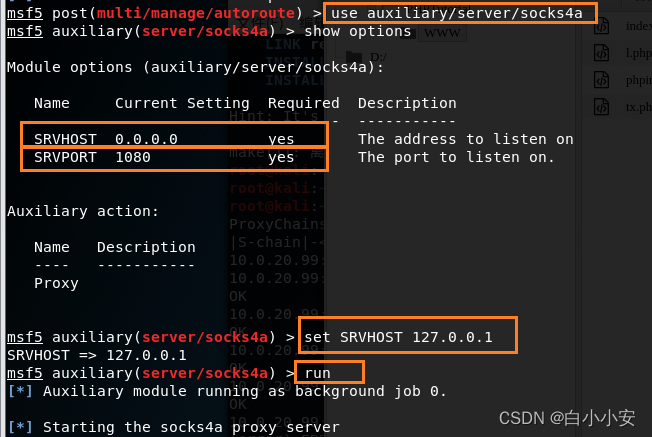

use auxiliary/server/socks4a

//或者

use auxiliary/server/socks5

即代表使用socks4a或者socks5进行代理

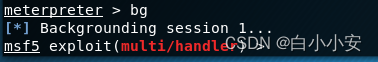

1、首先,bg(background的缩写)暂停当前的对话(session 1)

若需要再次进入某个会话,可sessions -i查看会话

2、这里使用auxiliary/server/socks4a模块进行代理,默认端口1080,设置代理IP为127.0.0.1

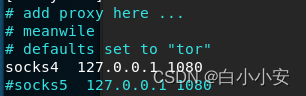

3、然后修改代理配置文件

vim /etc/proxychains.conf

进行内网代理后,可以使用工具对内网进行扫描

4、然后使用namp工具对内网进行扫描,在工具前加上proxychains代理命令

注意proxychains只对tcp流量有效,udp和icmp都是不能代理转发的

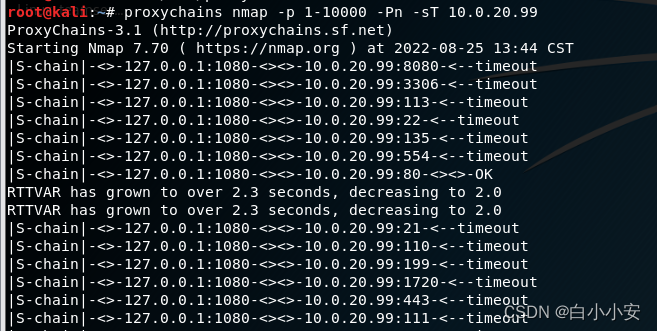

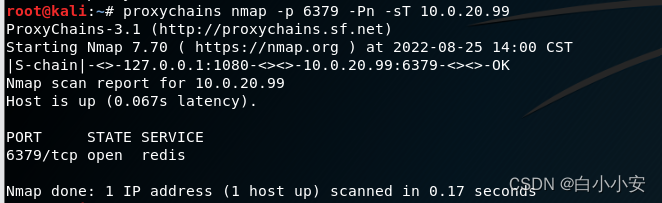

proxychains nmap -p 1-10000 -Pn -sT 10.0.20.99

// -sT 全开扫描,完成三次握手

// -Pn 不使用ping扫描

可以发现,就这个扫描的话,没有说是按端口号顺序进行扫描的,而是按一些常见端口号进行扫描

后面扫描有点长,可以扫描到80端口和6379端口是开放的

说明代理顺利👋

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?